Massiccia campagna contro le banche inglesi mirata a bypassare l'autenticazione 2FA

Il 14 luglio 2020, Oliver Hough, un ricercatore nel campo della sicurezza di Cyjax, ha pubblicato un rapporto incentrato su una campagna di phishing sferrata contro i clienti del settore bancario del Regno Unito nell'intento di eludere il loro sistema di autenticazione a due fattori (2FA). Il 16 dicembre 2020, i ricercatori del Global Threat Intelligence Team di WMC hanno rivelato che stavano monitorando un criminale conosciuto con lo pseudonimo di "Kr3pto".

Questo criminale è uno sviluppatore di kit di phishing che crea e vende kit esclusivi che prendono di mira istituzioni finanziarie e altri brand. In alcuni casi, questi kit attaccano società finanziarie del Regno Unito ed eludono l'autenticazione 2FA. Il team di ricerca di Akamai è stato in grado di monitorare alcune delle attività delle campagne di phishing descritte in entrambe le pubblicazioni. Siamo riusciti a vedere la vastità di questi attacchi, risalenti al maggio del 2020. Inoltre, mentre i blog sopra menzionati affermavano che i pannelli di amministrazione di backend usati dai kit di Kr3pto erano diversi, la nostra ricerca rivela che gli elementi principali di questi attacchi, ossia i kit di phishing stessi, sono gli stessi.

I pannelli di amministrazione sono il mezzo tramite il quale i criminali gestiscono i vari elementi di un kit di phishing, come la raccolta di dati, la geolocalizzazione, le richieste agli utenti e la sicurezza. Anche se la maggior parte di questi kit dispone di un controllo amministrativo proprio, non è sempre così. Inoltre, dal momento che questi kit vengono violati e rimessi in circolazione, coloro che riconfezionano i kit (definiti spesso ripper) usano il proprio pannello di amministrazione, come simbolo del proprio brand.

Akamai ha individuato più di 7.600 domini che sono stati implementati con il kit di Kr3pto, attaccando 8 diversi brand finanziari e hanno usato un hosting web commerciale per scalare le varie campagne di phishing nel tentativo di eludere il rilevamento.

Anche se queste campagne di phishing non sono una novità, i dettagli relativi ad attacchi come questi possono aiutare a capire le forze del mercato del phishing e ad evidenziare la portata e la complessità associate a tali attività. Le campagne che abbiamo osservato evidenziano, inoltre, la continua evoluzione delle minacce di phishing che prendono di mira le credenziali. Una volta compromesse, le credenziali possono portare a un accesso non autorizzato a reti sicure o ad attività fraudolente, introducendo tecniche che eludono le soluzioni 2FA usando token OTP (One Time Password) o notifiche push. La nostra ricerca ha rivelato che le soluzioni 2FA basate su token non sono affatto invulnerabili e richiedono l'adozione di protezioni multi-fattore più robuste.

La truffa

In base alla nostra ricerca, e a quelle condotte da altri soggetti che tengono sott'occhio le campagne di Kr3pto, la truffa viene effettuata tramite SMS. L'esca più comune è un messaggio che indica una richiesta di pagamento sospetta a un beneficiario sul conto della vittima. La trappola chiede, quindi, alla vittima di agire nel caso in cui la richiesta non sia stata avviata da lui, chiedendogli di seguire un link che lo conduce alla pagina di destinazione del kit di phishing.

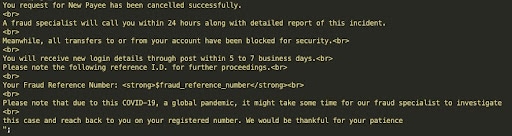

Una volta arrivata alla pagina di destinazione, alla vittima viene chiesto di inserire le proprie credenziali. Se la vittima inserisce il suo nome utente e la sua password, la truffa prosegue e viene visualizzato il testo mostrato nella Figura 1. Lo scopo è di far credere alla vittima di essere riuscita a bloccare un pagamento presumibilmente fraudolento e che un rappresentante la contatterà per discutere dell'accaduto.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

Elusione dell'autenticazione 2FA

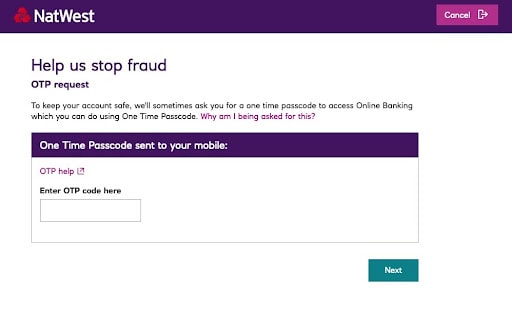

La ricerca precedente sulla campagna dei kit di Kr3pto mostra che la truffa viene personalizzata in base al workflow di autenticazione di ciascuna banca e che, in alcuni casi, tenta di eludere l'autenticazione 2FA una volta raggiunta quella fase. Ciò avviene manualmente.

I criminali prendono il nome utente e la password compromessi e attivano una richiesta 2FA, che genera una OTP, la quale viene inviata sul dispositivo della vittima. Dal punto di vista della vittima, l'OTP generata è richiesta dal kit di phishing (Figura 2). Una volta che la vittima ha inserito l'OTP e inviato il modulo, i criminali dispongono di tutto l'occorrente per accedere all'account della vittima e prenderne il controllo.

Figure 2: Phishing website requesting 2FA token/OTP

Figure 2: Phishing website requesting 2FA token/OTP

Anche il COVID-19 viene usato come attributo per la truffa; la pandemia viene usata come una falsa scusa per la disponibilità limitata degli specialisti antifrodi, perciò i criminali guadagnano tempo in merito alla chiamata alla vittima per la risoluzione della presunta transazione di pagamento fraudolenta. In questo modo, se la vittima non riceve immediatamente una telefonata, il criminale può contare su un avviso COVID-19 che spiega la risposta lenta e fa in modo che la vittima non si insospettisca.

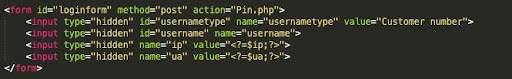

Al fine di impedire che la richiesta di autenticazione manuale sul conto della vittima venga contrassegnata come fraudolenta o sospetta dalla banca, i criminali che effettuano la truffa di phishing sfruttano la raccolta di identificatori presente nel kit (Figura 3). Questi identificatori includono lo User-Agent, i dettagli del sistema operativo e l'indirizzo IP della vittima. Ognuno di questi elementi può essere contraffatto fino a un certo punto, il che offre ai criminali un leggero vantaggio. Non si tratta di una tecnica di evasione impeccabile, ma funziona.

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

Il phishing truffa un settore di industrie ed economie

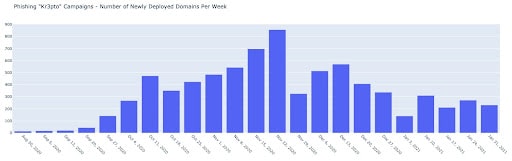

Secondo la ricerca di Akamai, più di 7.600 domini sono stati implementati usando il kit di phishing di Kr3pto nel maggio del 2020. La parte più significativa della campagna si è svolta tra ottobre e dicembre del 2020, con un picco di 800 domini a novembre 2020.

Figure 4: Number of new phishing domains being deployed per week

Figure 4: Number of new phishing domains being deployed per week

Esaminando i brand attaccati da Kr3pto, Akamai è in grado di confermare che sono 8 le banche del Regno Unito prese di mira. L'uso di domini che cambiano rapidamente è derivato dalla vita breve che ha ciascun dominio prima che venga classificato come dannoso e messo offline o bloccato. Pertanto, dal momento che i criminali continuano a implementare nuovi domini piuttosto regolarmente, la campagna di Kr3pto è stata in grado di mantenere la sua efficienza.

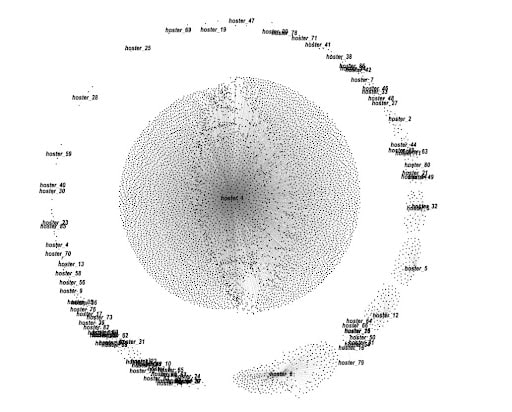

Al fine di comprendere le connessioni tra i domini usati dalla campagna di Kr3pto, ci siamo avvalsi del numero di sistema autonomo (ASN) che li ospita. Come mostrato nella Figura 5, Akamai ha determinato l'esistenza di più di 80 ASN connessi ai domini che ospitavano i kit di phishing di Kr3pto. Con questi dati, abbiamo supposto che ogni ASN rappresenti una diversa campagna che esegue Kr3pto, su un diverso servizio di hosting, e li abbiamo etichettati di conseguenza.

La prova che supporta il fatto che diverse campagne utilizzano servizi di hosting diversi è che diversi criminali mettono in atto truffe diverse usando lo stesso kit di phishing. Tale supposizione è supportata dalla prova pubblicata da altri ricercatori, che indica la vendita di varianti del kit di Kr3pto nel darknet.

Figure 5: Phishing campaigns associated with Autonomous System Number

Figure 5: Phishing campaigns associated with Autonomous System Number

La campagna che si distingue dalle altre, come mostrato nella Figura 5, è associata a "hoster_1". Questa campagna presenta più di 6.000 domini implementati mediante un servizio di hosting fornito da un noto registrar di domini.

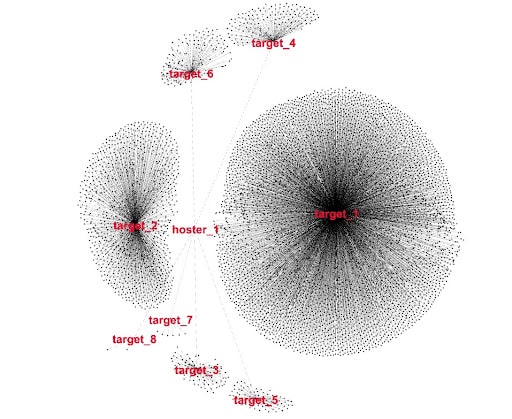

Passando da hoster_1 ai domini di phishing, e alla relativa banca presa di mira, la Figura 6 ci mostra che sono 8 le diverse banche del Regno Unito a essere state colpite. In base a rapporti pubblicati in precedenza, siamo stati in grado di capire che lo stesso pannello di amministrazione può gestire truffe rivolte a banche diverse. Tutto ciò, combinato con l'uso dello stesso provider di hosting completo, ci ha portato a credere che tutta l'attività associata a hoster_1 utilizza la stessa infrastruttura operativa.

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Le campagne di attacchi che sfruttano le capacità di hosting e le funzioni associate, come la registrazione dei domini, i certificati SSL e gli strumenti di implementazione e gestione, non sono nuove nel panorama delle minacce. Eppure, la portata e l'utilizzo di hosting commerciali evidenziati nella ricerca sono considerati un'altra indicazione dell'evoluzione del panorama di phishing, in quanto i criminali continuano a usare e sfruttare i servizi commerciali, ottenendo un'enorme espansione di questo fenomeno raramente vista prima.

Riepilogo

In base alla nostra ricerca, e a quella già menzionata di WMC e Cyjax, le campagne di attacchi evidenziate da questo post sono state propagate nel Regno Unito, soprattutto tramite cellulari e SMS. Nei mesi recenti abbiamo visto un incremento nell'uso degli SMS come canale di distribuzione di molte campagne di phishing.

In effetti, crediamo che l'utilizzo degli SMS sia guidato dall'affidabilità di questo canale di distribuzione e dalla mancanza di controlli di sicurezza su molti cellulari, il che porta a un aumento dell'efficienza degli attacchi.

L'utilizzo di numeri di telefono e l'associazione con le relative banche non sono chiari. Eppure, se tale associazione esiste, può essere il risultato di violazioni di dati passate o di campagne di phishing preliminari che prendono di mira informazioni personali.

Mentre i criminali imprimono un'accelerazione alle loro attività, è chiaro che i token 2FA non sono sufficienti a prevenire gli attacchi di phishing. Questi offrono, spesso, una difesa base e di basso livello, ma i criminali li prendono di mira perché sono un anello debole della catena di autenticazione. Pertanto, è necessaria una tecnologia 2FA più robusta e più resistente al phishing, come il protocollo FIDO2 . I protocolli che vincolano le credenziali degli utenti a livello crittografico rendono più difficile il phishing e rendono i trucchi come quelli spiegati in questo blog quasi impossibili da mettere a punto.

Gli esperti di sicurezza devono convincere le organizzazioni ad eliminare le OTP basate sugli SMS o le notifiche push a 2 fattori, perché è chiaro che i criminali stanno diventando sempre più creativi nei loro sforzi di minare questi meccanismi.