Massiver Angriff auf britische Banken umgeht 2FA

Am 14. Juli 2020 veröffentlichte Oliver Hough, ein Sicherheitsforscher von Cyjax, einen Bericht, der sich auf eine Phishing-Kampagne konzentrierte, die auf Bankkunden im Vereinigten Königreich abzielte und bei der die Zwei-Faktor-Authentifizierung (2FA) umgangen wurde. Am 16. Dezember 2020 haben Forscher des Global Threat Intelligence Teams bei WMC bekannt gegeben, dass sie einen Bedrohungsakteur verfolgen, der den Aliasnamen „Kr3pto“ verwendet.

Bei diesem Cyberkriminellen handelt es sich um einen Entwickler von Phishing-Kits, der seine Kits speziell auf Finanzeinrichtungen und andere Marken zuschneidet und sie im Internet anbietet. In einigen Fällen kamen diese Kits auch bei Angriffen auf Finanzinstitute im Vereinigten Königreich zum Einsatz – die 2FA wurde hierbei umgangen. Das Forschungsteam von Akamai konnte die Aktivität der Phishing-Kampagne, von der in den beiden Berichten die Rede ist, teilweise nachverfolgen. So konnten wir das unglaubliche Ausmaß dieser Angriffe ermitteln, die schon seit Mai 2020 im Gange sind. Während die zuvor erwähnten Blogs darauf hinweisen, dass bei Kr3pto-Kits unterschiedliche Admin-Oberflächen am Backend zum Einsatz kommen, zeigt unsere Forschung, dass das Kernelement dieser Angriffe – die Phishing-Kits selbst – gleich ist.

Über Admin-Oberflächen verwalten Kriminelle verschiedene Elemente eines Phishing-Kits, wie z. B. Datenerfassung, Geotargeting, Eingabeaufforderungen und Sicherheit. Zwar bieten die meisten Kits eine eigene Admin-Oberfläche, jedoch ist das nicht immer der Fall. Darüber hinaus werden die Kits häufig gecrackt und erneut in Umlauf gebracht. Hierbei verwenden diejenigen, die sie neu anbieten (oftmals als „Ripper“ bezeichnet), häufig eigene Admin-Oberflächen als eine Art von Branding.

Akamai hat über 7.600 Domains ermittelt, die mit dem Kr3pto-Kit bereitgestellt wurden und die insgesamt acht verschiedene Bankingmarken ausnutzen. Sie nutzen kommerzielles Webhosting, um die verschiedenen Phishing-Kampagnen zu skalieren und der Entdeckung zu umgehen.

Zwar sind solche Phishing-Angriffe nichts Neues, doch anhand der Details solcher Attacken können wir die Kräfte auf dem Phishing-Markt besser verstehen und die Skalierung und Komplexität entsprechender Aktivitäten hervorheben. Die von uns beobachteten Kampagnen zeigen auch die anhaltende Weiterentwicklung von Phishing-Bedrohungen, die auf Anmeldedaten abzielen. Und sind die Daten erst einmal in falschen Händen, werden sie für den unautorisierten Zugriff auf geschützte Netzwerke oder für Betrug genutzt. Dazu werden Methoden verwendet, die 2FA‑Lösungen mit OTP‑Token (One-Time Password) oder Push-Benachrichtigung umgehen. Unsere Forschung zeigt, dass tokenbasierte 2FA‑Lösungen weit davon entfernt sind, perfekte Sicherheit zu bieten. Deshalb sind Multi-Faktor-Methoden erforderlich, die einen stärkeren Schutz bieten.

Der Betrug

Unsere Forschung – und die Forschung anderer Experten, die sich mit den Kr3pto-Kampagnen befassen – zeigt, dass die Verbreitung der Kampagnen oft per SMS erfolgt. Der häufigste Köder ist die Lüge, dass eine verdächtige Zahlungsanfrage im Konto des Opfers aufgetreten ist. Daraufhin wird das Opfer aufgefordert, etwas zu unternehmen, wenn die Zahlungsanfrage nicht von ihm stammt. Hierzu sollen Nutzer z. B. einen Link aufrufen, der sie zur Landingpage des Phishing-Kits führt.

Auf dieser Landingpage werden dann die Anmeldedaten des Opfers abgefragt. Und wenn das Opfer seinen Nutzernamen und sein Passwort eingibt, wird als nächster Schritt der Text in Abbildung 1 angezeigt. Das Opfer soll glauben, dass eine vermeintlich betrügerische Transaktion blockiert wurde und dass sich ein Mitarbeiter mit ihm in Verbindung setzen wird, um die Angelegenheit zu besprechen.

Abbildung 1: Nachricht, die das Opfer darüber informiert, dass sich ein Spezialist mit ihm in Verbindung setzen wird

Abbildung 1: Nachricht, die das Opfer darüber informiert, dass sich ein Spezialist mit ihm in Verbindung setzen wird

2FA-Umgehung

Frühere Forschungen zum Kr3pto-Kit zeigen, dass die einzelnen Angriffe auf den Authentifizierungsworkflow der jeweiligen Bank zugeschnitten sind und dass Angreifer in einigen Fällen versuchen, die 2FA zu umgehen, sobald sie diese Stufe erreichen. Das geschieht manuell.

Die Kriminellen verwenden den gestohlenen Nutzernamen und das zugehörige Passwort, um eine 2FA‑Anfrage auszulösen. Diese generiert ein OTP (ein einmaliges Passwort) und sendet es an das Gerät des Opfers. Der angegriffene Nutzer wird daraufhin vom Phishing-Kit aufgefordert, das generierte OTP einzugeben (Abbildung 2). Wenn dieses OTP eingegeben und das Formular übermittelt wird, verfügen die Kriminellen über alle nötigen Informationen, um auf das Konto des Opfers zuzugreifen und es zu übernehmen.

Abbildung 2: Phishing-Website, die ein 2FA‑Token/OTP anfordert

Abbildung 2: Phishing-Website, die ein 2FA‑Token/OTP anfordert

Auch COVID‑19 wird im Rahmen von Kampagnen genutzt, z. B. als Ausrede für eine angeblich eingeschränkte Verfügbarkeit von Sicherheitsexperten. So haben Angreifer genügend Zeit, um sich beim Opfer zu melden und die vermeintlich betrügerische Transaktion zu besprechen. Mit dieser Methode schöpft das Opfer bei einem verspäteten Anruf nicht so schnell Verdacht, da die Mitteilung zu COVID‑19 auf eine langsame Reaktion hinweist.

Damit die manuelle Authentifizierungsanfrage für das Konto des Opfers von der jeweiligen Bank nicht als betrügerisch oder verdächtig eingestuft wird, nutzen die Kriminellen hinter den Phishing-Angriffen die ID‑Erfassung im Kit (Abbildung 3). Diese IDs können den User-Agent, Details zum Betriebssystem oder die IP‑Adresse des Opfers umfassen. Jedes dieser Elemente kann bis zu einem gewissen Grad imitiert werden, wodurch die Kriminellen einen leichten Vorteil erhalten. Es ist keine perfekte Umgehungstaktik, aber sie funktioniert.

Abbildung 3: Code zur Erfassung von User-Agent und IP‑Adresse des Opfers

Abbildung 3: Code zur Erfassung von User-Agent und IP‑Adresse des Opfers

Phishing ist ein komplexes Wirtschaftssystem

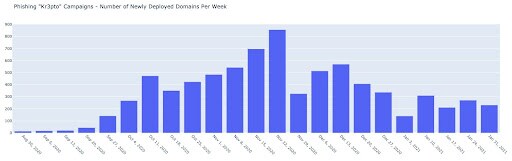

Die Forschung von Akamai zeigt, dass über 7.600 Domains mit dem Kr3pto-Phishing-Kit bereitgestellt wurden – und das schon seit Mai 2020. Die höchste Aktivität verzeichnete die Kampagne zwischen Oktober und Dezember 2020, mit einem Spitzenwert von 800 Domains im November.

Abbildung 4: Anzahl neuer Phishing-Domains, die pro Woche bereitgestellt wurden

Abbildung 4: Anzahl neuer Phishing-Domains, die pro Woche bereitgestellt wurden

Nach einer Untersuchung der von Kr3pto angegriffenen Marken kann Akamai bestätigen, dass sich unter den Zielen acht Banken im Vereinigten Königreich finden. Der Grund für den schnellen Wechsel der Domains ist ihre kurze Lebensdauer, bevor sie als schädlich eingestuft und vom Netz genommen oder blockiert werden. Nur weil Cyberkriminelle mehr oder weniger regelmäßig neue Domains bereitstellen, konnte die Kr3pto-Kampagne so lange effizient funktionieren.

Um die Verbindung zwischen den Domains zu verstehen, die in der Kr3pto-Kampagne zum Einsatz kommen, haben wir die Autonomous System Numbers (ASNs) untersucht, unter denen sie gehostet werden. Wie Sie in Abbildung 5 sehen, haben wir hierbei ermittelt, dass mehr als 80 ASNs mit den Domains verbunden sind, die Kr3pto-Phishing-Kits hosten. Anhand dieser Daten gehen wir davon aus, dass jede ASN eine andere Kr3pto-Kampagne darstellt, die unter einem jeweils anderen Service gehostet wird. Wir haben sie dementsprechend gekennzeichnet.

Die Annahme, dass wir es mit verschiedenen Kampagnen und unterschiedlichen Hostingservices zu tun haben, wird auch durch die Tatsache gestützt, dass verschiedene Kriminelle unterschiedliche Angriffe mit dem gleichen Phishing-Kit ausführen. Diese Theorie wird auch von den Berichten anderer Forscher bestätigt, die davon ausgehen, dass Varianten des Kr3pto-Kits im Darknet angeboten werden.

Abbildung 5: Phishing-Kampagnen mit zugehöriger Autonomous System Number

Abbildung 5: Phishing-Kampagnen mit zugehöriger Autonomous System Number

Eine Kampagne sticht hervor: Sie ist in Abbildung 5 mit „hoster_1“ gekennzeichnet. Für diese Kampagne wurden über 6.000 Domains unter einem Hostingservice bereitgestellt, der von einem bekannten Domain-Registrar angeboten wird.

Abbildung 6 zeigt die Phishing-Domains von hoster_1 sowie die zugehörigen angegriffenen Banken. Hier sehen wir, dass zu den Zielen acht verschiedene Banken im Vereinigten Königreich zählen. Aus zuvor veröffentlichten Berichte wussten wir, dass sich über nur eine Admin-Oberfläche mehrere gezielte Angriffe auf Banken verwalten ließen. Diese Tatsache in Verbindung damit, dass bei allen Angriffen derselbe vollwertige Hostinganbieter zum Einsatz kam, führt uns zu der Annahme, dass sämtliche Aktivitäten, die mit hoster_1 in Verbindung stehen, dieselbe Betriebsinfrastruktur verwenden.

Abbildung 6: Verteilung der durch „hoster_1“ angegriffenen Banken und zugehörigen Phishing-Websites

Abbildung 6: Verteilung der durch „hoster_1“ angegriffenen Banken und zugehörigen Phishing-Websites

Angriffskampagnen, die Hosting- und zugehörige Funktionen wie Domainregistrierung, SSL‑Zertifikate und Bereitstellungs- und Verwaltungstools nutzen, sind kein neues Phänomen in der Bedrohungslandschaft. Doch der Umfang und der Einsatz von kommerziellem Hosting, die in dieser Forschung aufgedeckt wurden, deuten auf eine Weiterentwicklung des Phishing-Marktes hin. Kriminelle nutzen kommerzielle Services (aus), um bei ihren Angriffen eine bisher ungeahnte Skalierung zu erreichen.

Zusammenfassung

Unsere Forschung sowie die zuvor genannten Berichte von WMC und Cyjax zeigen, dass die hierin vorgestellten Angriffskampagnen im Vereinigten Königreich durchgeführt werden – primär über Mobiltelefone und SMS. In den letzten Monaten haben wir bei vielen Phishing-Kampagnen einen Anstieg von SMS als Verbreitungskanal festgestellt.

Wir glauben, dass dieser Anstieg auf die Zuverlässigkeit des SMS‑Kanals und die fehlenden Sicherheitskontrollen auf vielen Mobilgeräten zurückzuführen ist. Hierdurch sind Angriffe per SMS effizienter als über andere Kanäle.

Die Verwendung von Telefonnummern und wie diese sich den Banken zuordnen lassen, ist unklar. Wenn jedoch eine solche Zuordnung besteht, könnten die Nummern aus einem vergangenen Datenschutzvorfall stammen oder das Ergebnis vorangegangener Phishing-Kampagnen sein, die auf persönliche Informationen abzielten.

Je stärker Cyberkriminelle ihre Kampagnen weiterentwickeln, desto offensichtlicher wird, dass 2FA‑Token einfach nicht mehr ausreichen, um Phishing-Angriffe zu verhindern. Sie bieten zwar einen einfachen grundlegenden Schutz, doch Angreifer wissen, dass sie das schwächste Glied in der Authentifizierungskette darstellen. Deshalb ist eine zuverlässigere und Phishing-resistentere 2FA‑Technologie erforderlich, wie z. B. das FIDO2-Protokoll. Protokolle, die Anmeldedaten kryptografisch an Nutzer binden, erschweren Phishing und machen die in diesem Blogbeitrag erwähnten Angreifertricks nahezu unmöglich.

Sicherheitsexperten müssen Unternehmen davon überzeugen, auf den Einsatz von SMS‑basierten OTPs oder Push-Benachrichtigungen bei der Zwei-Faktor-Authentifizierung zu verzichten. Denn eines steht fest: Cyberkriminelle werden in Zukunft immer neue Wege finden, diese Mechanismen zu umgehen.