Campanha maciça visando bancos do Reino Unido burlando a 2FA

Em 14 de julho de 2020, Oliver Hough, pesquisador de segurança da Cyjax, publicou um relatório centrado em uma campanha de phishing que visava clientes bancários no Reino Unido e burlava a 2FA (autenticação de dois fatores). Em 16 de dezembro de 2020, pesquisadores da equipe Global de Inteligência de ameaças da WMC revelaram que estavam rastreando um agente de ameaça que passa pelo alias "Kr3pto".

Esse agente é um desenvolvedor de kit de phishing que desenvolve e vende kits exclusivos, destinados a atacar instituições financeiras e outros setores. Em alguns casos, esses kits visam empresas financeiras no Reino Unido e burlam a 2FA. A equipe de pesquisa da Akamai conseguiu rastrear algumas das atividades de campanha de phishing descritas em ambas as publicações. Conseguimos ver a magnitude desses ataques que remontam a maio de 2020. Além disso, embora os blogs já mencionados tenham notado que os painéis administrativos de back-end usados pelos kits Kr3pto são diferentes, nossa pesquisa mostra que o elemento principal desses ataques, os próprios kits de phishing, são os mesmos.

Os painéis de administração são a maneira que os criminosos usam para gerenciar os vários elementos de um kit de phishing, como coleta de dados, direcionamento geográfico, prompts de usuário e segurança. Embora a maioria dos kits venha com o próprio controle de administrador, nem sempre isso ocorre. Além disso, como os kits são rachados e voltam a circular, aqueles que os reembalam (frequentemente chamados de escarificadores) usarão seu próprio painel de administração como forma de imprimir a marca.

A Akamai rastreou mais de 7.600 domínios que estavam sendo implantados com o kit Kr3pto visando 8 bancos diferentes,usando hospedagem comercial na Web para dimensionar as várias campanhas de phishing em um esforço para escapar da detecção.

Embora essas campanhas de phishing não sejam novas, detalhes relacionados a ataques como esse podem nos ajudar a entender as forças do mercado de phishing e enfatizar a escala e a sofisticação associadas a essas atividades. As campanhas que observamos também destacam a evolução contínua das ameaças de phishing direcionadas a credenciais. Uma vez comprometidas, as credenciais visadas podem resultar em acesso não autorizado a redes seguras ou atividades fraudulentas, introduzindo técnicas que burlam as soluções 2FA usando tokens de senha de uso único (OTP) ou notificações por push. Nossa pesquisa revela que as soluções 2FA baseadas em token estão longe de ser blindadas e exigem a adoção de proteções multifator mais fortes.

O golpe

Com base em nossa pesquisa e na pesquisa conduzida por outras pessoas que observavam o Kr3pto, a distribuição do golpe aconteceu via SMS. A atração mais comum indicará que foi feita uma solicitação suspeita do beneficiário na conta. Em seguida, a isca pede à vítima para tomar medidas se a adição do beneficiário não tiver sido iniciada por ela, pedindo-lhe para seguir um link que leva à página inicial do kit de phishing.

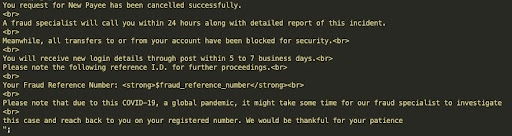

Uma vez na página inicial, a vítima é solicitada a fornecer credenciais. Se a vítima compartilhar seu nome de usuário e senha, o esquema avançará e exibirá o texto mostrado na Figura 1. O objetivo aqui é fazer com que a vítima acredite que uma transação alegadamente fraudulenta do beneficiário foi bloqueada, e um representante entrará em contato com ele para discutir o assunto.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

2FA burlada

Uma pesquisa anterior sobre a campanha do kit Kr3pto mostra que a operação do golpe em si é personalizada para o fluxo de trabalho de autenticação de cada banco e, em alguns casos, tentará burlar a 2FA assim que esse estágio for atingido. Isso acontece manualmente.

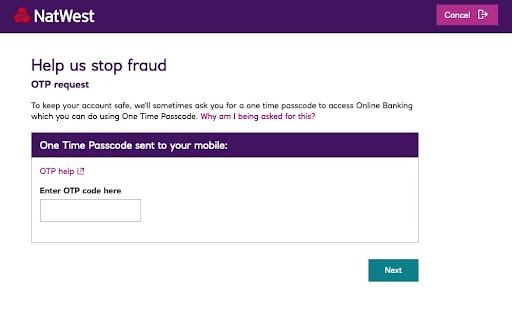

Os criminosos assumirão o nome de usuário e a senha comprometidos e acionarão uma solicitação 2FA, que gera uma OTP que é enviada ao dispositivo da vítima. Do ponto de vista da vítima, a OTP gerada é solicitada pelo kit de phishing (Figura 2). Quando a vítima entra na OTP e envia o formulário, os criminosos agora têm tudo de que precisam para acessar a conta da vítima e assumir o controle.

Figure 2: Phishing website requesting 2FA token/OTP

Figure 2: Phishing website requesting 2FA token/OTP

A COVID-19 também está sendo usada como um atributo do golpe. A pandemia é usada como uma desculpa falsa para a disponibilidade limitada de especialistas antifraude, dando aos criminosos tempo antes de telefonar para a vítima para tratar da suposta transação fraudulenta do beneficiário. Dessa forma, se a vítima não receber imediatamente uma chamada, o criminoso está contando com o aviso de COVID-19 para explicar a resposta lenta e evitar que a vítima suspeite.

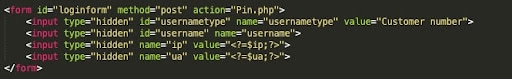

Para evitar que a solicitação de autenticação manual para a conta da vítima seja sinalizada como fraude ou suspeita no banco alvo, os criminosos por trás do phishing aproveitarão a coleta de identificadores no kit (Figura 3). Esses identificadores podem incluir o User-Agent da vítima, os detalhes do sistema operacional e o endereço IP. Cada um desses itens pode ser falsificado até certo ponto, o que oferece uma pequena vantagem aos criminosos. Não é uma técnica de evasão impecável, mas funciona.

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

Tentativas de phishing, uma indústria de fábricas e economias

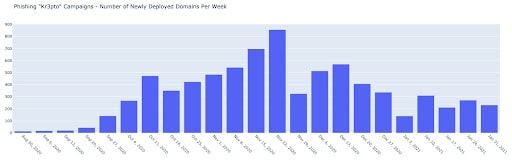

De acordo com a pesquisa da Akamai, mais de 7.600 domínios foram implantados usando o kit de phishing Kr3pto, em rastreamento até maio de 2020. A parte mais significativa da campanha aconteceu entre outubro e dezembro de 2020, com um pico de 800 domínios em novembro de 2020.

Figure 4: Number of new phishing domains being deployed per week

Figure 4: Number of new phishing domains being deployed per week

Analisando as marcas que estão sofrendo abuso pelo Kr3pto, a Akamai pode confirmar que 8 bancos no Reino Unido estão sendo alvo. O uso de domínios em rápida mudança é derivado da curta vida útil de cada domínio antes de ser classificado como mal-intencionado e colocado off-line ou bloqueado. Portanto, como os criminosos continuam a implantar novos domínios regularmente, a campanha de Kr3pto continuou sendo eficiente.

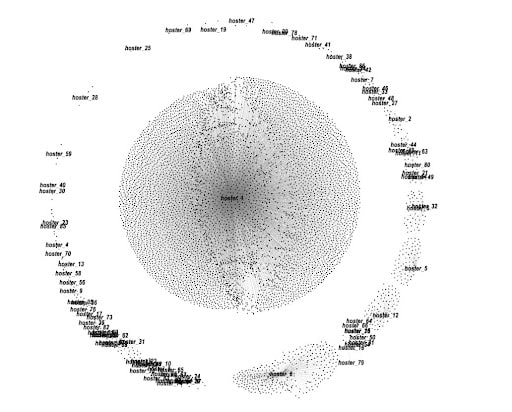

Para entender as conexões entre os domínios usados pela campanha Kr3pto, investigamos o ASN (número de sistema autônomo) que os hospeda. Como visto na Figura 5, a Akamai identificou que havia mais de 80 ASNs conectados a domínios que hospedam kits de phishing Kr3pto. Com esses dados, assumimos que cada ASN representa uma campanha diferente executando o Kr3pto, em um serviço de hospedagem diferente, e os rotulamos como tal.

A evidência que corrobora diferentes campanhas usando serviços de hospedagem distintos também é explicada por diversos agentes de ameaça que tentam aplicar golpes variados usando o mesmo kit de phishing. A suposição aqui é apoiada por evidências publicadas por outros pesquisadores, indicando que variantes do kit Kr3pto estão sendo vendidas na darknet.

Figure 5: Phishing campaigns associated with Autonomous System Number

Figure 5: Phishing campaigns associated with Autonomous System Number

A campanha que se destaca, como mostrado na Figura 5, está associada ao "hoster_1". Essa campanha tem mais de 6.000 domínios sendo implantados em um serviço de hospedagem fornecido por um registrador de domínio bem conhecido.

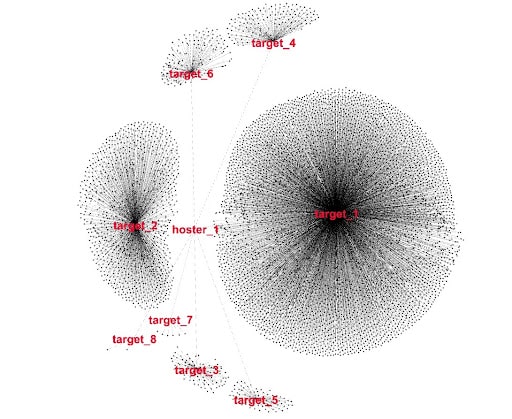

Passando do hoster_1 para os domínios de phishing e seu banco-alvo associado, a Figura 6 mostra que o alvo são 8 marcas bancárias diferentes no Reino Unido. Conforme relatórios já publicados, pudemos constatar que o mesmo painel de administração pode lidar com diferentes golpes a bancos-alvos. Isso combinado ao uso do mesmo provedor de hospedagem com recursos completos, nos leva a acreditar que toda a atividade associada ao hoster_1 está usando a mesma infraestrutura operacional.

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Campanhas de ataque que aproveitam recursos de hospedagem e recursos associados, como registro de domínio, certificados SSL (Secure Sockets Layer) e ferramentas de implantação e gerenciamento, não são novas no cenário de ameaças. No entanto, a escala e o uso de hospedagem comercial apresentados nesta pesquisa são considerados outra indicação da evolução do cenário de phishing, já que os criminosos usam e abusam de serviços comerciais, o que lhes dá uma escala de operações raramente vista.

Resumo

Com base em nossa pesquisa, assim como na pesquisa da WMC e Cyjax já mencionada, as campanhas de ataque destacadas por este post estão sendo propagadas no Reino Unido, principalmente por meio de telefones celulares e via SMS. Nos últimos meses, observamos um aumento no uso do SMS como um canal de distribuição para muitas campanhas de phishing.

Na verdade, acreditamos que o uso do SMS é impulsionado pela confiabilidade desse canal de distribuição e pela falta de controles de segurança em muitos dispositivos móveis, o que aumenta a eficiência dos ataques.

O uso de números de telefone e associação ao banco relevante não é claro. No entanto, se essa associação existir, pode ser o resultado de violações de dados anteriores ou de campanhas preliminares de phishing que visam informações pessoais.

À medida que os agentes de ameaça intensificam seu jogo, torna-se claro que os tokens 2FA não são suficientes para evitar ataques de phishing. Eles oferecem alguma defesa básica de baixo nível, mas os criminosos estão os atacam porque são um elo fraco na cadeia de autenticação. Portanto, uma tecnologia 2FA mais robusta, mais resistente ao phishing, como o protocolo FIDO2 protocolo, é necessário. Os protocolos que vinculam criptograficamente as credenciais do usuário dificultarão o phishing e farão truques como os explorados nesta publicação de blog,que são quase impossíveis de serem puxados.

Os defensores precisam instar as organizações a se afastarem dos OTPs baseados em SMS ou da notificação de push de 2 fatores, porque está claro que os criminosos só vão se tornar mais criativos em seus esforços para subverter esses mecanismos.