영국 은행을 표적으로 한 대규모 캠페인의 2FA 우회

2020년 7월 14일 Cyjax의 보안 연구원 올리버 휴(Oliver Hough)는 피싱 캠페인에 대한 보고서를 발표 했습니다. 2FA(2단계 인증)를 우회해 영국 은행의 고객을 표적으로 한 피싱 캠페인이었습니다. 2020년 12월 16일 WMC의 글로벌 위협 인텔리전스 팀의 연구원들은 "Kr3pto"라는 가명을 사용하는 공격자를 추적하고 있다고 공개했습니다.

이 공격자는 금융 기관 및 기타 브랜드를 겨냥한 고유 키트를 만들고 판매하는 피싱 키트 개발자입니다. 일부 경우, 이 키트는 영국 내 금융 기관을 노리고 2FA를 우회합니다. Akamai의 연구팀은 두 보고서에 소개된 피싱 캠페인 활동 중 일부를 추적할 수 있었습니다. 2020년 5월에 발생한 공격의 온전한 규모도 확인할 수 있었습니다. 또한 앞서 언급한 블로그에서는 Kr3pto 키트가 사용하는 백엔드 관리 패널이 다르다는 점을 지적했는데, 이번 조사에서는 이러한 공격의 핵심 요소인 피싱 키트 자체는 동일하다는 사실을 보여 줍니다.

관리 패널은 범죄자들이 데이터 수집, 지역 표적, 사용자 프롬프트, 보안 등 피싱 키트의 다양한 요소를 관리하는 방법입니다. 대부분의 키트에는 자체 관리자 제어 기능이 있지만, 항상 그런 것은 아닙니다. 또한 키트가 균열되고 재순환되므로 키트를 재포장하는 사람(종종 리퍼라고 함)은 브랜딩의 한 형태로 자체 관리 패널을 사용합니다.

Akamai는 Kr3pto 키트가 배포된 7600여 개의 도메인을 추적했습니다. 이 키트는 8개의 은행 브랜드를 악용하고 상업용 웹 호스팅을 통해 다양한 피싱 캠페인을 확장하며 탐지를 피하고자 했습니다.

이런 피싱 캠페인은 새로운 것은 아니지만, 관련된 세부 정보는 피싱 시장의 힘을 이해하고, 이러한 활동과 관련된 규모와 정교함을 파악하는 데 도움이 될 수 있습니다. 또한 이 캠페인에서는 인증정보를 대상으로 하는 피싱 위협의 지속적인 진화를 조명합니다. 공격 대상이 된 인증정보가 감염되면 일회용 비밀번호(OTP) 토큰이나 푸시 알림을 사용하여 2FA 솔루션을 우회하는 기술을 사용해 보안 네트워크 또는 부정 행위에 대한 무단 접속을 초래할 수 있습니다. Akamai의 연구에 따르면 토큰 기반의 2FA 솔루션은 매우 취약해서 강력한 다단계 보호 기능을 도입해야 합니다.

사기

Akamai의 연구와 Kr3pto 캠페인을 주시하는 기타 연구에 따르면 이 사기의 배포는 SMS를 통해 이뤄졌습니다. 가장 일반적인 미끼는 계정에 대한 의심스러운 수취인 요청입니다. 피해자가 수취인을 추가하지 않으면 미끼는 피해자에게 피싱 키트의 랜딩 페이지로 연결되는 링크를 따라가서 조치를 취하라고 요청합니다.

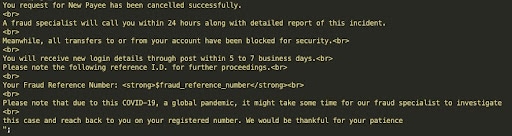

피해자가 랜딩 페이지에 도착하면 인증정보를 입력하라는 메시지가 표시됩니다. 피해자가 사용자 이름과 비밀번호를 공유하면 사기가 진행되어 그림 1과 같은 텍스트가 표시됩니다. 여기서 목적은 부정 수취인 거래가 차단되었고 담당자가 그 문제를 논의하기 위해 연락할 것이라고 피해자가 믿게 하는 것입니다.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

2FA 우회

Kr3pto 키트 캠페인에 대한 이전 연구 결과에 따르면 사기 행위 자체는 각 은행의 인증 워크플로우에 맞게 사용자 지정되며 경우에 따라 해당 단계에 도달하면 2FA를 우회하려고 합니다. 이 작업은 수동으로 진행됩니다.

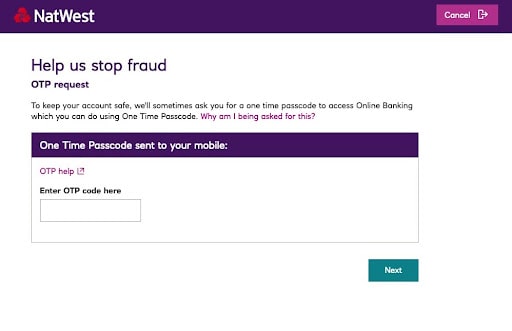

범죄자들은 감염된 사용자 이름과 비밀번호를 가져와서 2FA 요청을 트리거하고 OTP를 생성하게 한 다음 피해자의 디바이스로 전송합니다. 피해자의 관점에서 보면, 생성된 OTP는 피싱 키트에서 요청하는 것입니다(그림 2). 피해자가 OTP에 들어가서 양식을 제출하면 범죄자들은 피해자의 계정에 접속해 계정을 탈취하는 데 필요한 모든 것을 얻게 됩니다.

Figure 2: Phishing website requesting 2FA token/OTP

Figure 2: Phishing website requesting 2FA token/OTP

코로나19도 사기에 이용되고 있습니다. 범죄자는 팬데믹으로 인해 사기 방지 전문가가 부족하다는 가짜 핑계를 대고, 부정 수취인 거래 혐의를 해결하기 위해 피해자에게 전화를 걸기 전까지 시간을 확보할 수 있습니다. 즉, 피해자가 즉시 전화를 받지 못한 경우, 범죄자는 코로나19로 인해 대응이 느리다고 설명하고 피해자가 의심하지 않게 합니다.

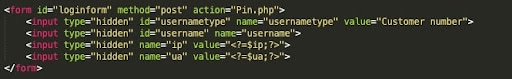

피해자의 계정에 대한 수동 인증 요청이 대상 은행에서 사기나 의심스러운 행위로 표시되지 않도록 하기 위해 피싱 사기의 배후에 있는 범죄자들은 키트에 있는 식별자 모음을 활용합니다(그림 3). 식별자에는 피해자의 사용자 에이전트, 운영 체제 세부 정보, IP 주소가 포함될 수 있습니다. 범죄자는 이러한 각 항목을 어느 정도 스푸핑해 유리하게 사용할 수 있습니다. 완벽한 회피 기법은 아니지만, 효과가 있습니다.

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

공장과 경제를 노리는 피싱 사기

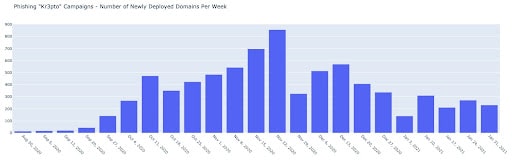

Akamai의 연구에 따르면 2020년 5월부터 Kr3pto 피싱 키트를 통해 7600여 개의 도메인이 배포되었습니다. 캠페인의 가장 중요한 부분은 2020년 10월에서 12월 사이에 발생했으며, 2020년 11월에는 도메인 800개로 정점에 도달했습니다.

Figure 4: Number of new phishing domains being deployed per week

Figure 4: Number of new phishing domains being deployed per week

Akamai는 Kr3pto가 악용하는 브랜드를 조사해 영국에서 8개의 은행이 표적이 되고 있음을 확인했습니다. 도메인이 악성으로 분류되어 오프라인으로 전환되거나 차단되기 전에 도메인이 사라지기 때문에 도메인이 빠르게 변경됩니다. 범죄자들이 정기적으로 새로운 도메인을 계속 배포하기 때문에 Kr3pto 캠페인은 효율성을 유지할 수 있었습니다.

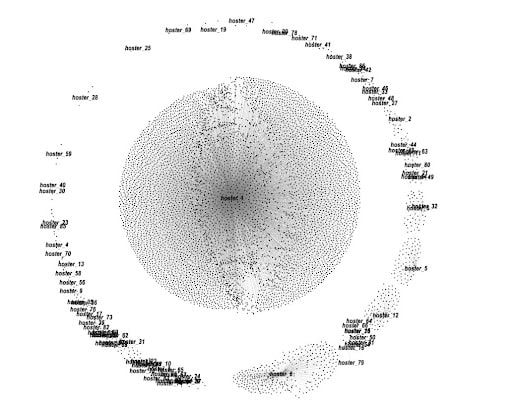

Akamai는 Kr3pto 캠페인에 사용되는 도메인 간 연결을 이해하기 위해 해당 도메인을 호스팅하는 ASN(Autonomous System Number)을 사용했습니다. 그림 5에서 볼 수 있듯이 Akamai는 Kr3pto 피싱 키트를 호스팅하는 도메인에 연결된 ASN이 80개 이상임을 확인했습니다. Akamai는 이 데이터를 사용해 각 ASN이 서로 다른 호스팅 서비스에서 Kr3pto를 실행하는 다른 캠페인을 나타낸다고 가정하고 그렇게 라벨을 지정했습니다.

여러 공격자가 동일한 피싱 키트를 사용해 다양한 사기를 저지른다는 것도 여러 캠페인이 다양한 호스팅 서비스를 사용한다는 증거를 설명합니다. 이 가정은 다른 연구자들이 발표한 증거에 의해 뒷받침되며, 이는 Kr3ppto 키트의 변종이 다크넷에서 판매되고 있음을 나타냅니다.

Figure 5: Phishing campaigns associated with Autonomous System Number

Figure 5: Phishing campaigns associated with Autonomous System Number

그림 5에서 나타내는 바와 같이 눈에 띄는 캠페인은 'hoster_1'과 관련이 있습니다. 이 캠페인에는 잘 알려진 도메인 등록 기관에서 제공하는 호스팅 서비스 아래에 6000여 개의 도메인이 배포되어 있습니다.

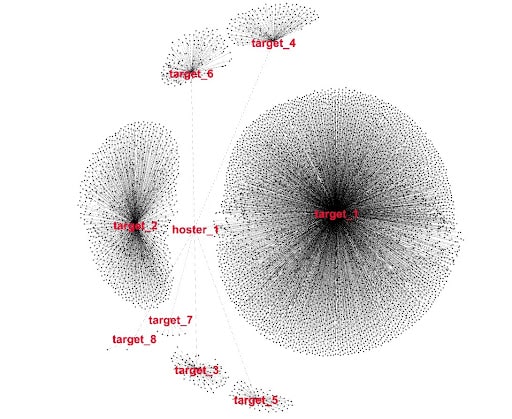

hoster_1에서 피싱 도메인, 관련 대상 은행으로의 연결을 나타내는 그림 6는 8개의 영국 은행 브랜드가 표적이 되고 있음을 알려 줍니다. 이전에 발표된 보고서에 따르면 동일한 관리 패널이 다양한 대상 은행에 대해 사기를 진행할 수 있다는 것을 알 수 있었습니다. 또한 완전한 기능을 갖춘 동일한 호스팅 사업자를 사용한다는 것을 조합해 hoster_1과 관련된 모든 활동이 동일한 운영 인프라를 사용하고 있다는 것을 알게 되었습니다.

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

호스팅 기능과 도메인 등록, SSL 인증서, 배포 및 관리 툴 등의 관련 기능을 활용하는 공격 캠페인은 위협 환경에 새로운 요소가 아닙니다. 하지만 이 연구에서 살펴본 상업용 호스팅의 규모와 사용은 범죄자들이 상용 서비스를 사용 및 악용해 거의 볼 수 없었던 규모로 운영을 확대하기 때문에 피싱 환경의 진화를 나타내는 또 다른 지표입니다.

요약

WMC 및 Cyjax의 연구는 물론 자체 연구를 바탕으로 본 게시물에서 조명한 공격 캠페인은 영국에서 주로 휴대 전화의 SMS를 통해 전파되고 있습니다. 최근 몇 달 동안 다수 피싱 캠페인의 배포 채널로 SMS의 사용이 증가하고 있습니다.

실제로 이러한 배포 채널의 신뢰성과 많은 모바일 디바이스의 보안 제어 기능 부족 때문에 SMS가 사용되므로 공격 효율성이 높아질 것입니다.

전화번호 사용과 해당 은행과의 연관성은 명확하지 않습니다. 하지만 그러한 연관성이 존재한다면 과거의 데이터 유출이나 개인 정보를 노린 예비 피싱 캠페인의 결과일 수 있습니다.

공격자가 공격을 한 단계 발전시키면서 2FA 토큰만으로는 피싱 공격을 막을 수 없다는 것이 분명해졌습니다. 2FA는 기본적인 저수준 방어 체계를 제공하지만, 인증 체인의 취약한 연결 고리이기 때문에 범죄자들의 공격 대상이 되고 있습니다. 따라서 FIDO2 프로토콜처럼 피싱에 대해 보다 안전한, 강력한 2FA 기술이 필요합니다. 사용자 인증정보를 비밀번호로 연결하는 프로토콜을 사용하면 피싱은 어렵고 이 블로그 게시물에서 알아본 것과 같은 속임수는 거의 불가능하게 됩니다.

범죄자들은 이러한 메커니즘을 방해하기 위한 노력에 더 많은 창의력을 발휘할 것이기 때문에 보안팀은 기업이 SMS 기반의 OTP나 2단계 푸시 알림에서 탈피하도록 촉구해야 합니다.