英国の銀行が標的となった、二要素認証をバイパスした大規模攻撃キャンペーン

2020 年 7 月 14 日、Cyjax のセキュリティリサーチャーである Oliver Hough 氏が、 フィッシングキャンペーンに関するレポートを公開 しました。これは、英国の銀行の顧客を標的にした、二要素認証(2FA)を巧妙にかいくぐる攻撃です。また、2020 年 12 月 16 日には、WMC の Global Threat Intelligence Team のリサーチャーが、 「Kr3pto」というエイリアスで活動している攻撃者を追跡していることを明らかにしました。

この攻撃者は、金融機関などのブランドを標的にした独自のキットを構築し販売するフィッシングキット開発者です。開発されたキットは、英国の金融機関の攻撃に使用される場合もあり、2FA をバイパスするように作られています。Akamai の調査チームは、両方の出版物で取り上げられているフィッシングキャンペーン活動の一部を追跡することができました。2020 年 5 月までさかのぼり、発生した攻撃の規模を把握できました。さらに、以前のブログで、Kr3pto キットでは使用されるバックエンド管理パネルが異なると指摘しましたが、追跡した攻撃から、中核となるフィッシングキット自体は同じであることがわかりました。

管理パネルは、犯罪者がフィッシングキットのさまざまな要素(データ収集、ジオターゲティング、ユーザープロンプト、セキュリティなど)の管理に使用します。ほとんどのキットが独自の管理者用制御機能を備えていますが、備えていないものもあります。また、クラッキングされて再拡散されたキットでは、そのキットを再パッケージ化した人物(一般に、リッパーと呼ばれます)が、自身のブランドの証として独自の管理パネルを使用することもあります。

Akamai が、Kr3pto キットで展開された 7,600 以上のドメインを追跡調査したところ、8 つの銀行ブランドを悪用し、検知を逃れるために商用 Web ホスティングを使用して、さまざまなフィッシングキャンペーンを展開していることを突き止めました。

こういったフィッシングキャンペーンは目新しくはありませんが、このような攻撃に関する詳細情報は、フィッシング市場の勢力を理解し、その活動の規模や巧妙さを強く訴えるのに役立ちます。また、Akamai が追跡したキャンペーンから、認証情報を標的としたフィッシングの脅威が進化し続けていることも明らかになりました。一旦侵害されると、ワンタイムパスワード(OTP)トークンやプッシュ通知を使用する 2FA ソリューションをバイパスする手法が導入されてしまい、標的となった認証情報から、セキュリティを確保したネットワークへの不正アクセスや不正行為が成功するのです。Akamai の調査では、トークンベースの 2FA ソリューションは防御力が弱く、より強力な多要素保護機能の導入が必要であることもわかっています。

詐欺

Akamai の調査と、Kr3pto のキャンペーンを追跡している他社の調査から、詐欺が SMS を通じて広まることがわかりました。最も一般的な「餌」は、口座で疑わしい支払いリクエストがあったというものです。そして、被害者に、身に覚えのない支払先の追加であれば対処が必要と迫り、リンクへのアクセスを促してフィッシングキットのランディングページへと誘い出します。

ランディングページでは、認証情報の入力を求められます。被害者が自分のユーザー名とパスワードを入力すると、詐欺行為がさらに進み、図 1 に示すようなテキストが表示されます。ここでの目的は、詐欺と思われる支払い取引がブロックされ、この件について話し合うために担当者が連絡してくると、被害者に信じ込ませることです。

Figure 1: The message informing the victim that a so-called specialist will be calling them.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

2FA のバイパス

Kr3pto キットキャンペーンに関する以前の調査でわかったのが、詐欺行為自体が各銀行の認証ワークフローに合わせてカスタマイズされていることと、場合によっては、認証段階まで到達すると 2FA をバイパスしようとすることです。この操作は手動で行われます。

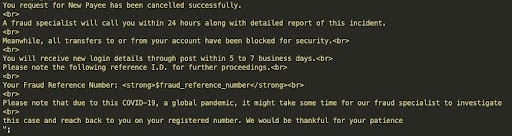

犯罪者は、漏えいしたユーザー名とパスワードを取得し、2FA リクエストをトリガーします。これにより OTP が生成され、被害者のデバイスに送信されます。被害者は、生成された OTP をフィッシングキットからリクエストされます(図 2)。被害者が OTP を入力してフォームを送信すると、犯罪者は、被害者の口座にアクセスして乗っ取るのに必要なすべての情報を入手できます。

Figure 2: Phishing website requesting 2FA token/OTP

Figure 2: Phishing website requesting 2FA token/OTP

COVID-19(新型コロナウイルス)も詐欺の手口として利用されています。パンデミックは不正対策担当者が不足することに対する偽りの口実となるため、犯罪者は、詐欺と思われる支払い取引への対応について被害者に電話をかける前に時間を稼ぐことができます。つまり、被害者へすぐに電話連絡できなくても、犯罪者は COVID-19 の通知のせいにして対応の遅れを説明し、被害者が疑いを持たないように仕向けるのです。

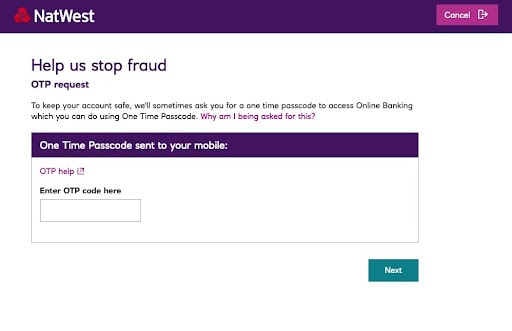

標的の銀行で、被害者の口座に対する手動の認証リクエストが詐欺などの疑いを掛けられないようにするために、フィッシング詐欺を操る犯罪者は、キット内の一連の識別子を活用します(図 3)。このような識別子には、被害者の User-Agent、オペレーティングシステムの詳細、IP アドレスなどがあります。これらにより、なりすましがある程度可能なため、犯罪者は少し優位に立つことができます。完璧な回避術ではありませんが、うまくいきます。

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

フィッシング詐欺は一種の産業経済圏

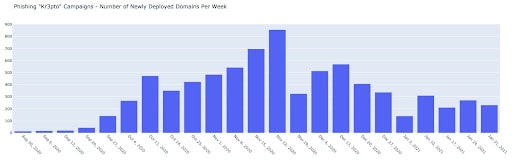

Akamai の調査によると、2020 年 5 月以降、Kr3pto フィッシングキットを使用して 7,600 以上のドメインが展開されています。このキャンペーンが最も拡大したのは、2020 年 10 月から 12 月にかけてで、2020 年 11 月のピーク時には 800 ドメインに達しました。

Figure 4: Number of new phishing domains being deployed per week

Figure 4: Number of new phishing domains being deployed per week

Akamai は、Kr3pto に悪用されているブランドに注目し、英国の銀行 8 社が標的になっていることを確認しました。急速に変化するドメインを使用するのは、各ドメインが悪性として分類されてオフラインになるかブロックされるまでの期間が短いためです。つまり、犯罪者が新しいドメインを定期的に展開し続けているため、Kr3pto キャンペーンはその効率を維持できるのです。

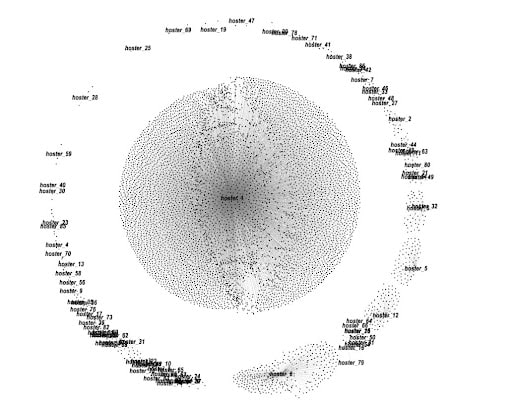

Kr3pto キャンペーンで使用されるドメイン間のつながりを理解するために、Akamai は、それらをホストする自律システム番号(ASN)を調べてみました。その結果、図 5 に示すように、Kr3pto フィッシングキットをホストするドメインに 80 を超える ASN が関連付けられていると判断しました。このデータから、各 ASN は、異なるホスティングサービス上で Kr3pto を実行している個々のキャンペーンを表していると仮定し、そのように分類しています。

異なるホスティングサービスを使用したさまざまなキャンペーンを裏付ける証拠も、異なる攻撃者が同じフィッシングキットを使用して各種詐欺を仕掛けると考えると説明がつきます。この仮定は、他のリサーチャーが発表した証拠により裏付けられており、Kr3pto キットの変種がダークウェブで販売されていることを示しています。

Figure 5: Phishing campaigns associated with Autonomous System Number

Figure 5: Phishing campaigns associated with Autonomous System Number

図 5 に示すように、突出した 1 つのキャンペーンが、「hoster_1」に関連付けられています。このキャンペーンは、有名なドメインレジストラーが提供するホスティングサービスの下に展開されている 6,000 超のドメインを所有しています。

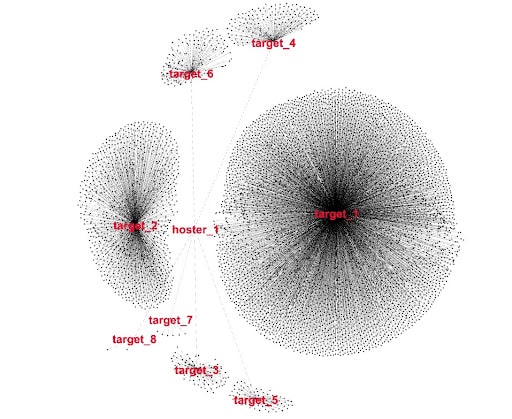

図 6 では、hoster_1 からフィッシングドメイン、そして関連付けた標的の銀行へと切り替わり、英国の大手銀行 8 社が標的になっていることを示しています。以前の報告書から、同じ管理パネルでさまざまな銀行を標的とした詐欺を処理できることがわかっています。このことから、同じフル機能搭載のホスティングプロバイダーの使用と併せ、hoster_1 に関連付けられたすべてのアクティビティが同じ運用インフラを使用しているとの確信に至ります。

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

ドメイン登録や、SSL 証明書、展開ツール、管理ツールなど、ホスティング機能やその関連機能を活用する攻撃キャンペーンは、目新しい脅威ではありません。それでも、この調査で明らかになった商用ホスティングの規模と利用状況は、フィッシング詐欺の進化を示すもう 1 つの兆候と言えます。犯罪者は商用サービスを悪用し、想定外の規模で活動できるようになっているのです。

まとめ

Akamai の調査と、前述の WMC および Cyjax の調査によると、今回のブログ投稿で注目した攻撃キャンペーンは、主に携帯電話の SMS を介して英国で広まっています。この数か月間、SMS を配信チャネルとして利用するフィッシングキャンペーンが増加していることは、私たちも確認しています。

この配信チャネルの信頼性と、セキュリティ制御が不十分なモバイルデバイスの多さから、SMS の使用が攻撃効率の向上につながるのは確かでしょう。

電話番号の使用と関連銀行との関係は、明らかになっていません。それでも、このような関係が存在するとすれば、過去のデータ漏えいや、個人情報を標的とした事前のフィッシングキャンペーンが原因となっている可能性があります。

攻撃者がレベルアップしていることから、2FA トークンでフィッシング攻撃を防ぎきれないのは明らかです。基本的な低レベルの防御にはなりますが、認証チェーンの弱点になるため、攻撃者の標的になります。したがって、フィッシングに対する耐障害性に優れた、より堅牢な 2FA テクノロジーが必要になります。たとえば、 FIDO2 プロトコルです。ユーザーの認証情報を暗号化してバインドするプロトコルにより、フィッシングが困難になり、このブログの投稿で取り上げたような攻撃をほぼ防げます。

防御担当者は、SMS ベースの OTP や 2 要素のプッシュ通知からの移行を組織に強く働きかける必要があります。なぜなら、このようなメカニズムを打ち破るために、犯罪者がますます創造的になっていくのは明らかだからです。