Información de Akamai sobre el DNS del segundo trimestre de 2022

Análisis de datos por Gal Kochner y Moshe Cohen

Resumen ejecutivo

Los investigadores de Akamai han analizado el tráfico del sistema de nombres de dominio (DNS) malicioso de millones de dispositivos para determinar cómo interactúan los dispositivos personales y corporativos con dominios maliciosos, incluidos los ataques de phishing, malware, ransomware y mando y control (C2).

Los investigadores de Akamai observaron que el 12,3 % de los dispositivos que utilizan los usuarios que teletrabajan y los usuarios corporativos se comunicaban al menos una vez con dominios asociados a malware o ransomware.

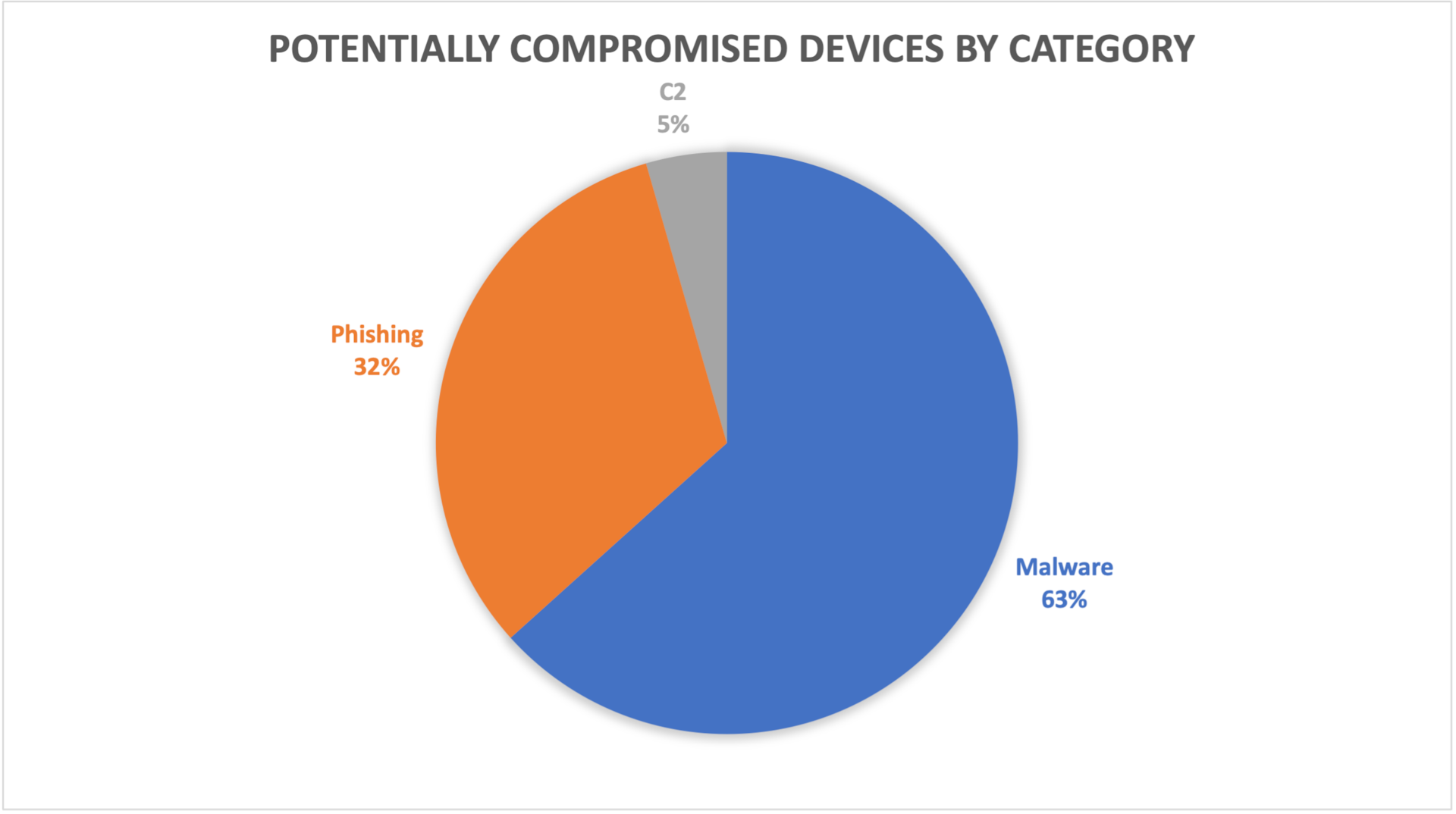

El 63 % de ellos se comunicaron con dominios de malware o ransomware; el 32 %, con dominios de phishing; y el 5 %, con dominios de C2.

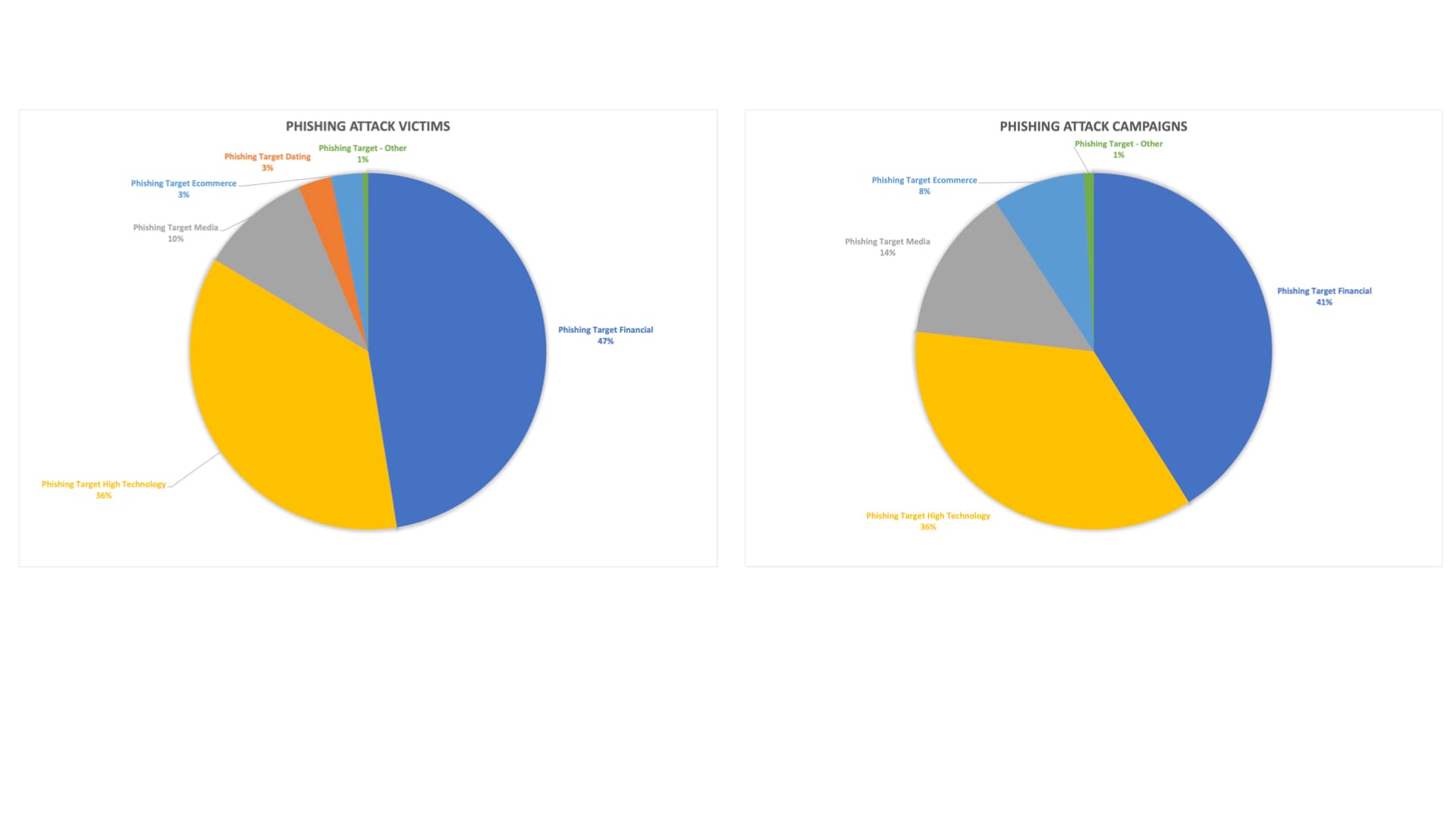

Los investigadores, que profundizaron en los ataques de phishing, han descubierto que los usuarios de servicios financieros y alta tecnología son los objetivos más frecuentes de las campañas de phishing, con un 47 % y un 36 % de las víctimas, respectivamente.

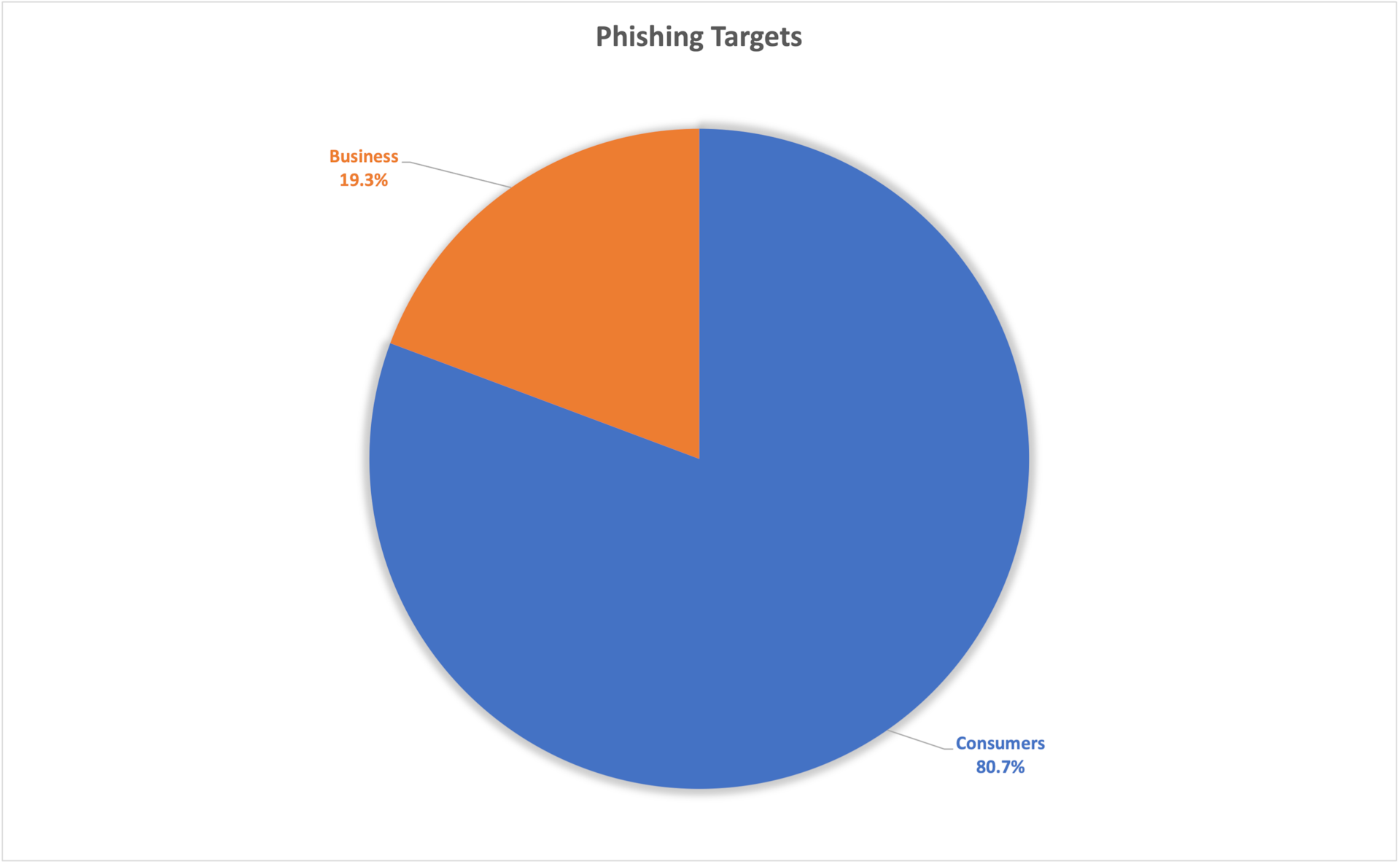

Las cuentas de consumidores son las más afectadas por el phishing, siendo el objetivo del 80,7 % de las campañas de ataques.

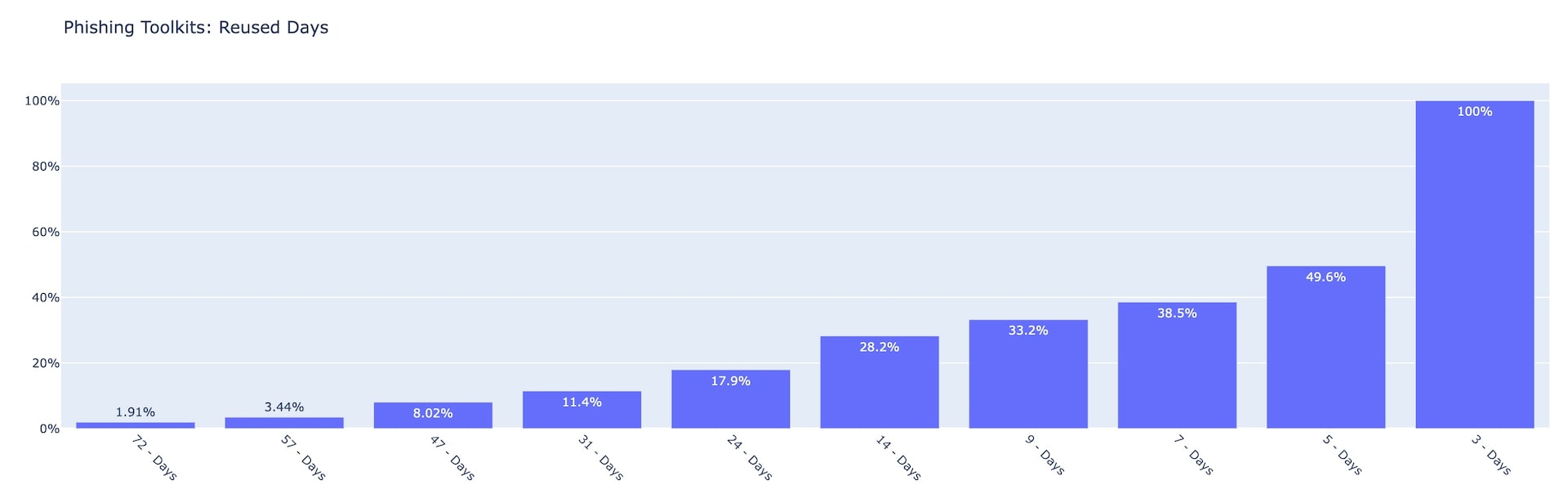

El seguimiento de 290 kits de herramientas de phishing diferentes que se han reutilizado y el recuento del número de días distintos en los que cada kit se ha reutilizado durante el segundo trimestre de 2022, muestra que el 1,9 % de los kits sometidos a un seguimiento se han reactivado al menos en 72 días. Además, el 49,6 % de los kits se reutilizaron durante al menos cinco días, lo que demuestra cuántos usuarios están siendo victimizados varias veces. Esto demuestra lo realistas y peligrosos que pueden ser estos kits, incluso para los usuarios expertos.

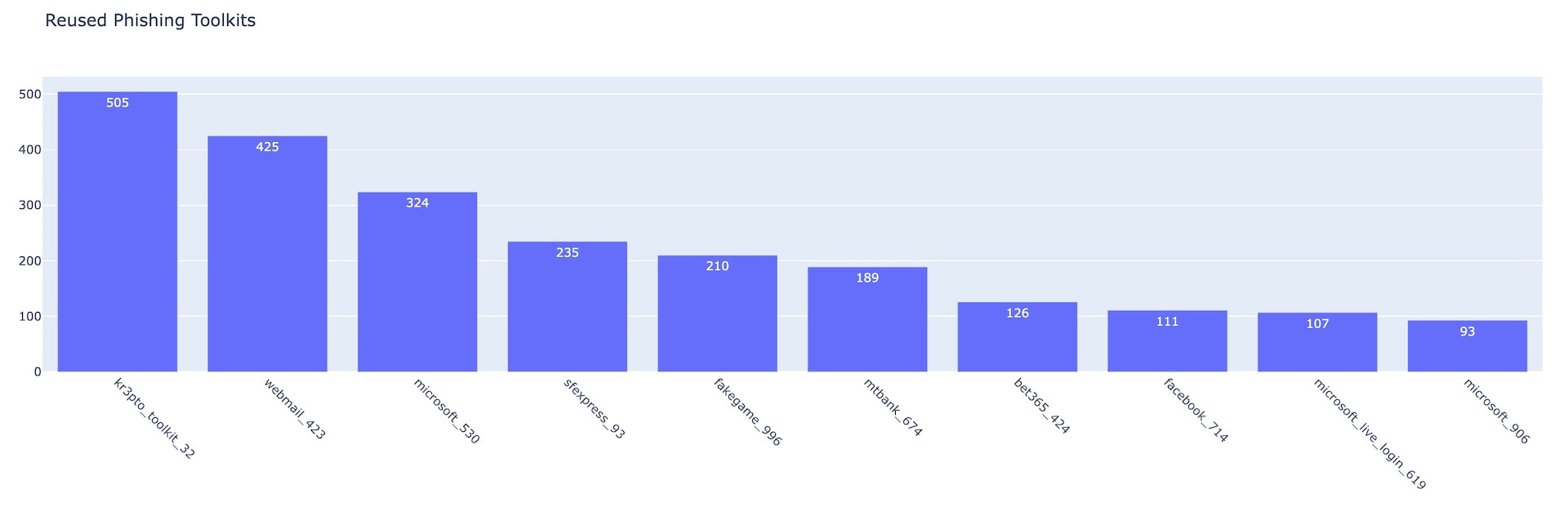

El kit de herramientas de phishing más utilizado en el segundo trimestre de 2022 (Kr3pto, una campaña de phishing dirigida a los clientes de banca del Reino Unido, que evade la autenticación multifactorial [MFA]) se ha alojado en más de 500 dominios distintos.

Introducción

"Siempre es el DNS". A pesar de que no es una frase muy seria en nuestro sector, el DNS puede ofrecernos mucha información sobre el panorama de amenazas que existe hoy en día. Al analizar la información de la enorme infraestructura de Akamai, podemos obtener información importante sobre cómo se comporta Internet. En este blog exploraremos estos conocimientos sobre los patrones de tráfico y cómo afectan a las personas que se encuentran en el otro extremo de la conexión a Internet.

Información sobre el tráfico de Akamai

Ataques por categoría

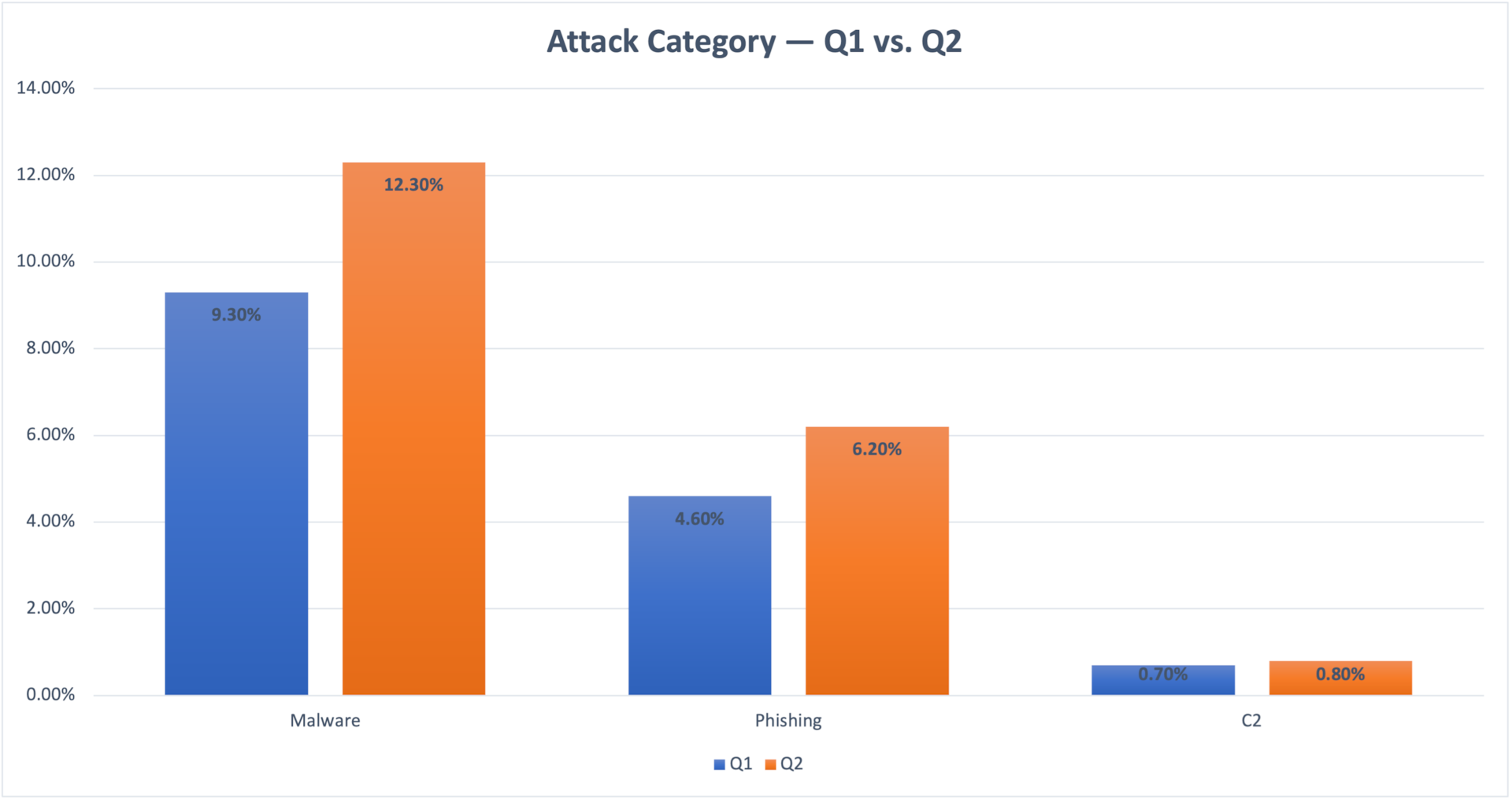

Gracias a la visibilidad de Akamai en diferentes sectores y zonas geográficas, sabemos que el 12,3 % de los dispositivos protegidos intentaron comunicarse con dominios asociados a malware al menos una vez durante el segundo trimestre de 2022. Es decir, estos dispositivos podrían haberse visto comprometidos. En el frente del phishing y C2, sabemos que el 6,2 % de los dispositivos accedió a dominios de phishing, mientras que el 0,8 % hizo lo propio con dominios asociados a C2. Aunque estas cifras pueden parecer insignificantes, la escala aquí está en los millones de dispositivos. Si se tiene en cuenta esto, junto con el conocimiento de que C2 es la más maligna de las amenazas, estas cifras no solo son significativas, sino cardinales.

Al comparar los resultados del segundo trimestre de 2022 con los resultados del primer trimestre de 2022 (figura 1), podemos observar un pequeño aumento en todas las categorías en el segundo trimestre. Atribuimos estos aumentos a cambios estacionales que no están asociados a un cambio significativo en el panorama de amenazas.

Fig. 1: Dispositivos expuestos a amenazas: comparación entre el primer trimestre y el segundo trimestre

Fig. 1: Dispositivos expuestos a amenazas: comparación entre el primer trimestre y el segundo trimestre

En la figura 2, podemos observar que, del 12,3 % de los dispositivos potencialmente comprometidos, el 63 % de ellos estuvo expuesto a amenazas asociadas a actividad de malware; el 32 %, a phishing; y el 5 %, a C2. El acceso a dominios asociados a malware no garantiza que estos dispositivos hayan sido realmente "hackeados", pero es claro indicativo de un riesgo mayor si la amenaza no se mitigó correctamente. En cambio, el acceso a dominios asociados a C2 indica que es muy probable que el dispositivo se viera comprometido y se comunicara con el servidor de C2. Con frecuencia, esto explica por qué la incidencia de C2 es menor en comparación con los números de malware.

Fig. 2: Dispositivos potencialmente comprometidos, por categoría

Fig. 2: Dispositivos potencialmente comprometidos, por categoría

Campañas de ataque de phishing

Al analizar las marcas objeto de un uso indebido y por las que se hacen pasar los estafadores que usan métodos de phishing en el segundo trimestre de 2022, si las clasificamos por sector y el número de víctimas, podemos observar que aquellas dedicadas al sector de la alta tecnología y el financiero encabezaron la lista (36 %), seguidas de las del sector financiero (47 %), como podemos observar en la figura 3. Estas categorías líderes del sector del phishing son coherentes con los resultados del T1 de 2022, en los que las marcas de alta tecnología y financieras fueron las categorías líderes con un 32 % y un 31 %, respectivamente.

Fig. 3: Víctimas de phishing y campañas de phishing de marcas que fueron blanco de ataques

Fig. 3: Víctimas de phishing y campañas de phishing de marcas que fueron blanco de ataques

Al tener una visión diferente de los sectores atacados por las campañas de phishing, es decir, si contamos el número de campañas de ataques que se lanzaron a lo largo del segundo trimestre de 2022, podemos observar que las marcas del sector financiero siguen encabezando la lista (36 %), seguidas de las del sector financiero (41 %), como podemos observar en la figura 3. La correlación entre las marcas objetivo que encabezan la lista en lo que respecta al número de ataques y al número de víctimas es una prueba de que los esfuerzos y recursos de los agentes de las amenazas, lamentablemente, están funcionando eficazmente para lograr el resultado deseado.

La investigación de Akamai no tiene ninguna visibilidad de los canales de distribución que se utilizan para realizar los ataques de phishing supervisados que llevaron a las víctimas a hacer clic en un enlace malicioso y terminar en la página de inicio del phishing. Sin embargo, la fuerte correlación entre los diferentes segmentos de marcas por el número de campañas de ataques y el número de víctimas parece indicar que el volumen de ataques es eficaz y conduce a una tendencia similar en el número de víctimas. La correlación también puede indicar que los canales de distribución que se utilizan tienen un efecto mínimo en el resultado del ataque, y todo gira en torno al volumen de ataques que conducen a los índices de éxito deseados.

Si examinamos más detenidamente los ataques de phishing teniendo en cuenta la categorización de las campañas de ataques (cuentas de consumidores frente a cuentas empresariales atacadas), podemos observar que los ataques a los consumidores son los más dominantes (el 80,7 % de las campañas de ataques, como podemos observar en la figura 4). Esta predominancia está impulsada por la enorme demanda de cuentas de consumidores comprometidas en la Dark Web que luego se utilizan para lanzar ataques de segunda fase relacionados con el fraude. Sin embargo, incluso solo con el porcentaje del 19,3 % de las campañas de ataques, los ataques contra cuentas empresariales no deben considerarse marginales, ya que estos tipos de ataques suelen ser más específicos y tienen un mayor potencial para causar daños significativos. Los ataques dirigidos a cuentas empresariales pueden hacer que la red de una empresa se vea comprometida con malware o ransomware, o que se filtre información confidencial. Un ataque que comienza con un empleado haciendo clic en un enlace incluido en un correo electrónico de phishing puede ocasionar que la empresa sufra daños financieros y a la reputación significativos.

Fig. 4: Cuentas objetivo de phishing: consumidores frente a empresas

Fig. 4: Cuentas objetivo de phishing: consumidores frente a empresas

Kits de herramientas de phishing

Los ataques de phishing son un vector muy común que se ha utilizado durante muchos años. La mayoría de los usuarios de Internet conocen bien los posibles impactos y riesgos que conllevan. Sin embargo, el phishing sigue siendo un vector de ataque muy relevante y peligroso que afecta diariamente a miles de personas y empresas. La investigación llevada a cabo por Akamai explica algunos de los motivos de este fenómeno y se centra en los kits de herramientas de phishing y el papel que desempeñan en la creación de ataques de phishing eficaces y relevantes.

Los kits de herramientas de phishing permiten la creación rápida y sencilla de sitios web falsos que se hacen pasar por marcas conocidas. Los kits de herramientas de phishing permiten que incluso los estafadores que no disponen de habilidades técnicas ejecuten estafas de phishing y, en muchos casos, se utilizan para crear campañas de ataques distribuidas y a gran escala. El bajo coste y la disponibilidad de estos kits de herramientas explica el creciente número de ataques de phishing que se han detectado en los últimos años.

Según la investigación de Akamai, en la que se realizó un seguimiento de 290 kits de herramientas de phishing diferentes que estaban en circulación, el 1,9 % de los kits rastreados se reutilizaron en al menos 72 días distintos en el segundo trimestre de 2022, como podemos observar en la figura 5. Además, el 49,6 % de los kits se reutilizaron durante al menos cinco días y, al examinar todos los kits sometidos a seguimiento, podemos observar que todos se reutilizaron no menos de tres días distintos en el segundo trimestre de 2022.

Fig. 5: Kits de herramientas de phishing por número de días reutilizados en el segundo trimestre de 2022

Fig. 5: Kits de herramientas de phishing por número de días reutilizados en el segundo trimestre de 2022

Las cifras que muestran el intenso fenómeno de reutilización de los kits de phishing sometidos a seguimiento arrojan cierta luz sobre el panorama de amenazas de phishing y su escala, y queda claro que suponen un desafío abrumador para los defensores. Detrás de la reutilización de los kits de phishing hay fábricas y fuerzas económicas que impulsan el panorama de phishing. Entre esas fuerzas se incluyen desarrolladores que crean kits de phishing que simulan marcas conocidas y que posteriormente se venderán o compartirán entre los agentes de amenazas para que se reutilicen una y otra vez con un mínimo esfuerzo.

Un análisis más detallado de los kits más reutilizados en el segundo trimestre de 2022, junto con el número de dominios diferentes que se utilizan para distribuir cada kit, muestra que el kit de herramientas Kr3pto fue el más utilizado, y se asoció a más de 500 dominios, como podemos observar en la figura 6. Los kits sometidos a seguimiento están etiquetados con el nombre de la marca que se está atacando o con un nombre genérico que representa la firma del desarrollador del kit o la funcionalidad del kit.

En el caso de Kr3pto, el atacante que lo ha diseñado es un desarrollador de kits de phishing que crea y vende kits únicos dirigidos a instituciones financieras y otras marcas. En algunos casos, estos kits están dirigidos a empresas financieras del Reino Unido y eluden la autenticación MFA. Esta prueba también muestra que este kit de phishing, que se creó inicialmente hace más de tres años, sigue estando muy activo y sigue siendo muy eficaz, y se está utilizando a gran escala.

Fig. 6: Los 10 principales kits de herramientas de phishing reutilizados

Fig. 6: Los 10 principales kits de herramientas de phishing reutilizados

La economía del phishing está creciendo, los kits son cada vez más fáciles de desarrollar e implementar, y la web está llena de sitios web abandonados y listos para ser atacados, y de servidores y servicios vulnerables. Los delincuentes aprovechan estas vulnerabilidades como punto de apoyo que les permita victimizar diariamente a miles de personas y empresas.

La creciente naturaleza industrial del desarrollo y las ventas de kits de phishing (por la que se desarrollan y lanzan nuevos kits en cuestión de horas), y la clara división entre creadores y usuarios significa que esta amenaza no va a desaparecer en breve. La amenaza que plantean las fábricas de phishing no solo se centra en las víctimas que corren el riesgo de que se comprometan cuentas valiosas y su información personal se venda a los delincuentes; el phishing también es una amenaza para las marcas y sus partes interesadas.

La duración de un dominio de phishing típico se mide en horas, no en días. Sin embargo, los nuevos desarrollos y técnicas de los creadores de kits de phishing están ampliando poco a poco estas duraciones, y eso es suficiente para seguir consiguiendo víctimas y mantener la economía de phishing en movimiento.

Resumen

Este tipo de investigación es necesaria en la lucha para mantener a nuestros clientes más seguros cuando están online. Seguiremos supervisando estas amenazas e informando sobre ellas para mantener informado al sector.

La mejor manera de mantenerse al día sobre este y otros artículos de investigación del equipo de Akamai es seguir Grupo de inteligencia sobre seguridad de Akamai en Twitter.