Approfondimento di Akamai sul DNS nel 2° trimestre 2022

Analisi dei dati di Gal Kochner e Moshe Cohen

Analisi riassuntiva

I ricercatori di Akamai hanno analizzato il traffico DNS dannoso proveniente da milioni di dispositivi per determinare in che modo i dispositivi aziendali e personali interagiscono con i domini dannosi, inclusi attacchi di phishing, malware, ransomware e C2 (Command and Control).

I ricercatori di Akamai hanno riscontrato che il 12,3% dei dispositivi utilizzati dagli utenti privati e aziendali ha comunicato almeno una volta con domini associati a malware o ransomware.

Il 63% dei dispositivi di tali utenti ha comunicato con domini associati a malware o ransomware, il 32% ha comunicato con domini di phishing e il 5% ha comunicato con domini C2.

Analizzando ulteriormente gli attacchi di phishing, i ricercatori hanno scoperto che gli utenti di servizi finanziari e high-tech sono gli obiettivi più frequenti delle campagne di phishing, rispettivamente con il 47% e il 36% delle vittime.

Gli account dei consumatori sono i più colpiti dal phishing, con l'80,7% delle campagne di attacco.

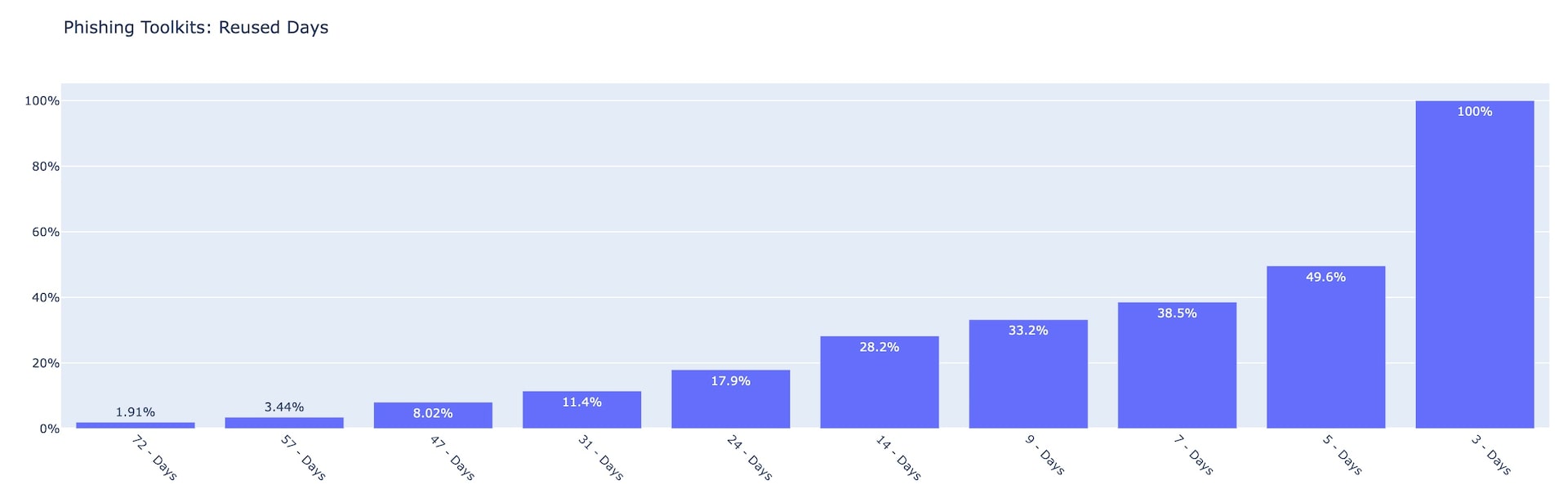

Il monitoraggio di 290 diversi toolkit di phishing riutilizzati nella realtà e il conteggio del numero di giorni distinti in cui ciascun kit è stato riutilizzato nel 2° trimestre del 2022, mostra che l'1,9% dei kit monitorati è stato riattivato in almeno 72 giorni. Inoltre, il 49,6% dei kit è stato riutilizzato per almeno cinque giorni, a dimostrazione di quanti utenti vengono colpiti più volte. Questo mostra quanto possano essere realistici e pericolosi questi kit, anche per gli utenti esperti.

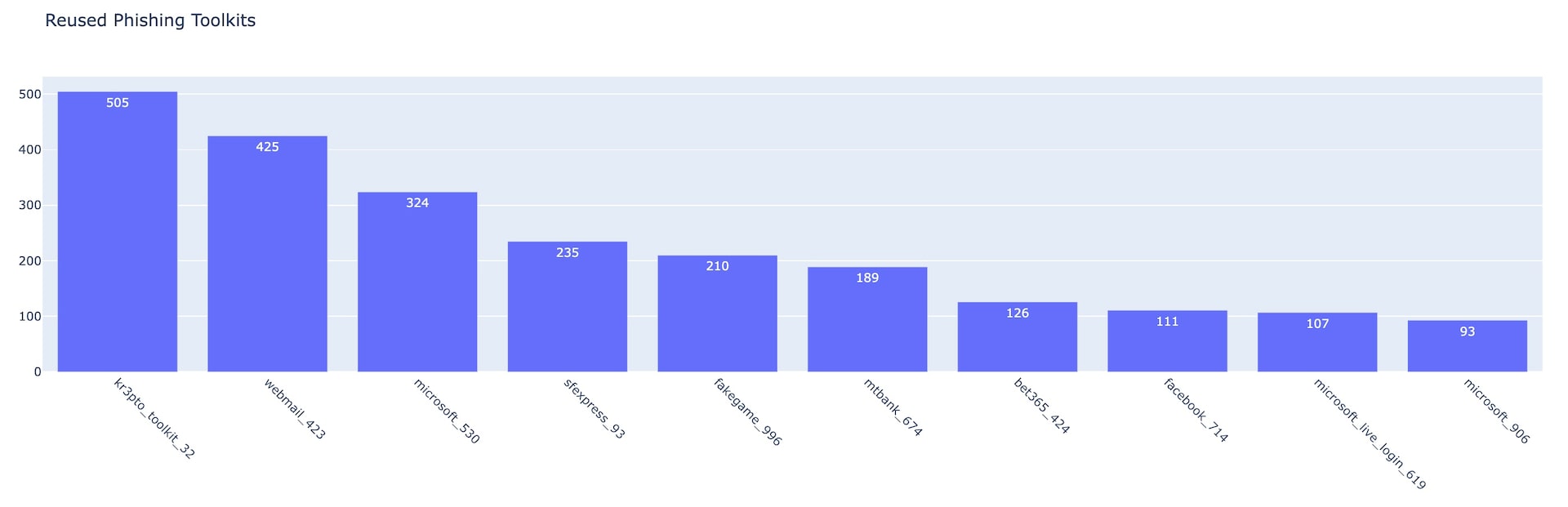

Il toolkit di phishing più utilizzato nel 2° trimestre del 2022 (Kr3pto, una campagna di phishing che ha preso di mira i clienti del settore bancario nel Regno Unito, che elude l'autenticazione a più fattori [MFA]) è stato ospitato su oltre 500 domini distinti.

Introduzione

"È sempre Il DNS". Sebbene questa sia una frase un po' ironica nel nostro settore, il DNS può fornirci molte informazioni sul panorama delle minacce che esiste oggi. Analizzando le informazioni dell'enorme infrastruttura di Akamai, siamo in grado di ottenere alcune dati significativi sul comportamento di Internet. In questo blog, esploreremo queste informazioni sui modelli di traffico e su come influiscono sulle persone all'altra estremità della connessione Internet.

Informazioni sul traffico di Akamai

Attacchi suddivisi per categoria

Grazie alla portata della visibilità di Akamai in vari settori e aree geografiche, possiamo notare che il 12,3% dei dispositivi monitorati sono stati contattati da domini associati ad attacchi malware almeno una volta nel 2° trimestre del 2022 a indicare che hanno subito episodi di violazione. Sul fronte degli attacchi di phishing e C2, possiamo osservare che il 6,2% dei dispositivi è stato violato da domini di phishing e lo 0,8% dei dispositivi è stato violato da domini associati ad attacchi C2. Sebbene questi numeri possano sembrare insignificanti, riguardano una scala di milioni di dispositivi. Se si considera questo, insieme alla consapevolezza che C2 è la minaccia più maligna, questi numeri non sono solo significativi, sono fondamentali.

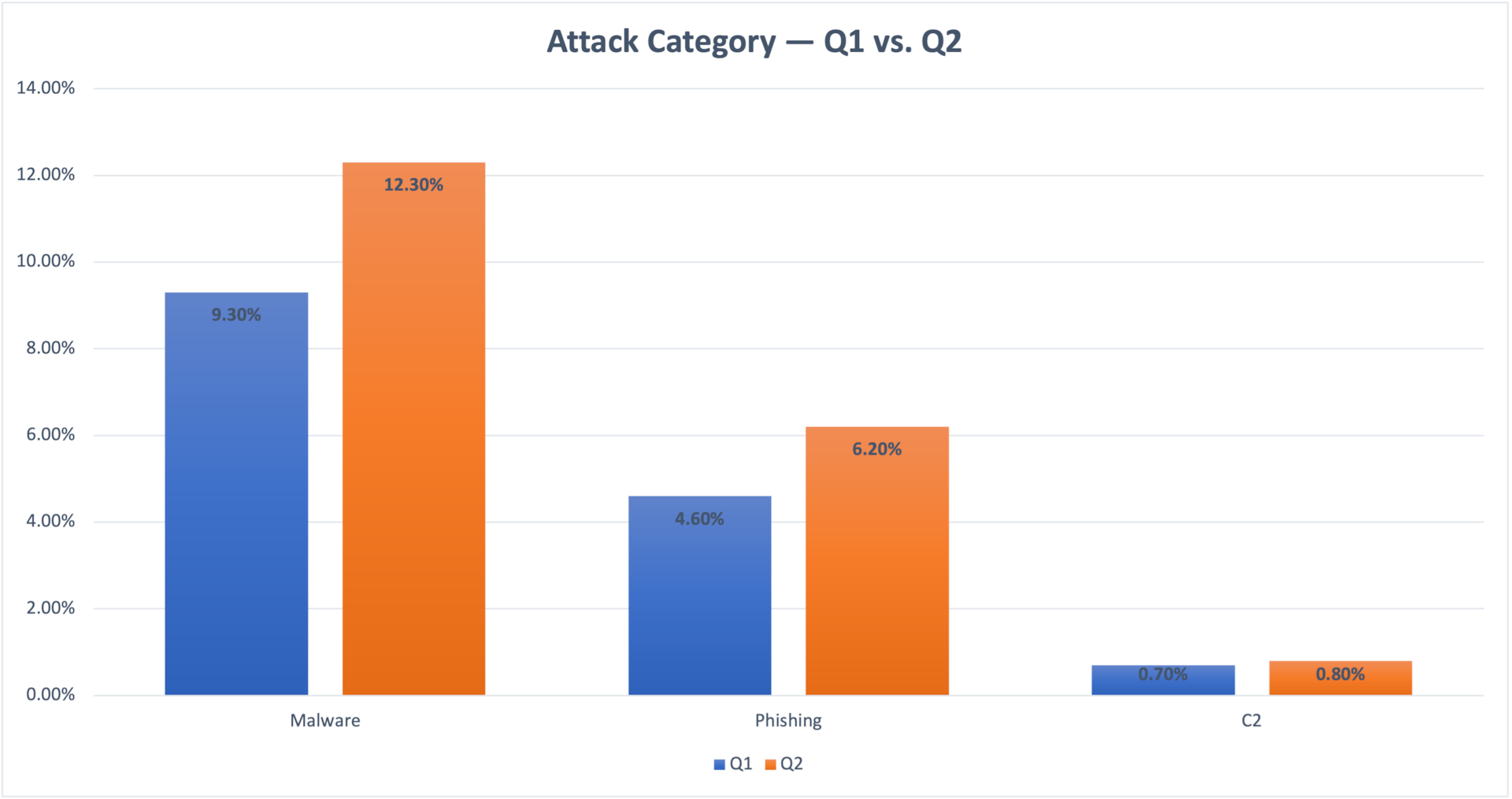

Confrontando i risultati del 2° trimestre 2022 con i risultati del 1° trimestre 2022 (figura 1), possiamo notare un lieve aumento in tutte le categorie nel secondo trimestre. Attribuiamo tali aumenti ai cambiamenti stagionali che non sono associati a un cambiamento significativo nel panorama delle minacce.

Figura 1: Dispositivi esposti alle minacce - Primo e secondo trimestre

Figura 1: Dispositivi esposti alle minacce - Primo e secondo trimestre

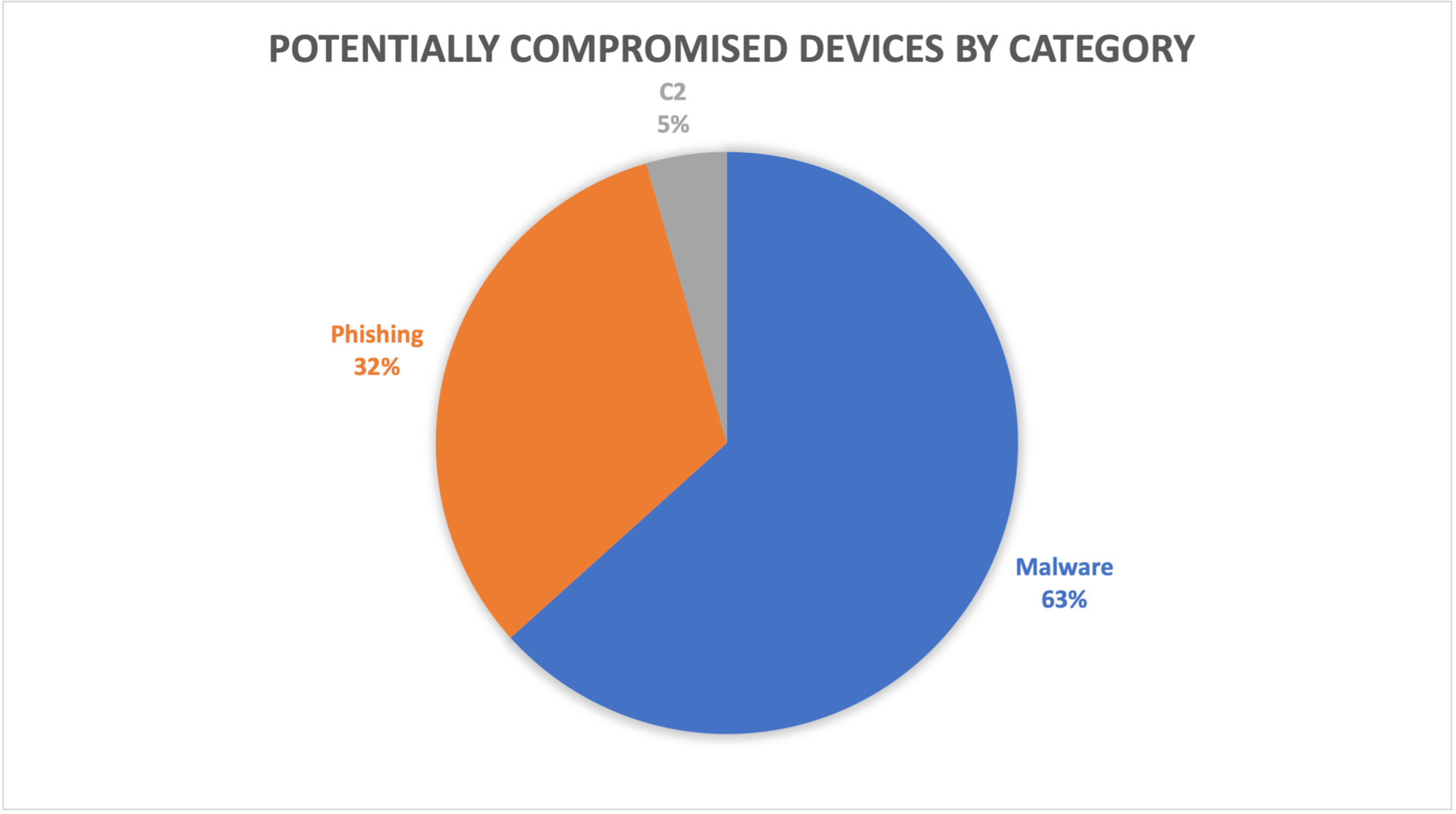

Nella figura 2, possiamo notare che del 12,3% dei dispositivi potenzialmente compromessi, il 63% è stato esposto a minacce associate ad attività di malware, il 32% ad attività di phishing e il 5% ad attività C2. L'accesso a domini associati ad attacchi di malware non garantisce che questi dispositivi siano stati effettivamente violati, ma offre un'indicazione importante dell'aumento del rischio potenziale nel caso in cui la minaccia non venga mitigata in modo appropriato. Tuttavia, l'accesso a domini associati ad attacchi C2 indica che il dispositivo è stato molto probabilmente violato e che sta comunicando con il server C2. In tal modo, si spiega spesso perché l'incidenza degli attacchi C2 è più bassa se confrontata con le cifre relative agli attacchi di malware.

Figura 2: Dispositivi potenzialmente violati suddivisi per categoria

Figura 2: Dispositivi potenzialmente violati suddivisi per categoria

Campagne di attacchi di phishing

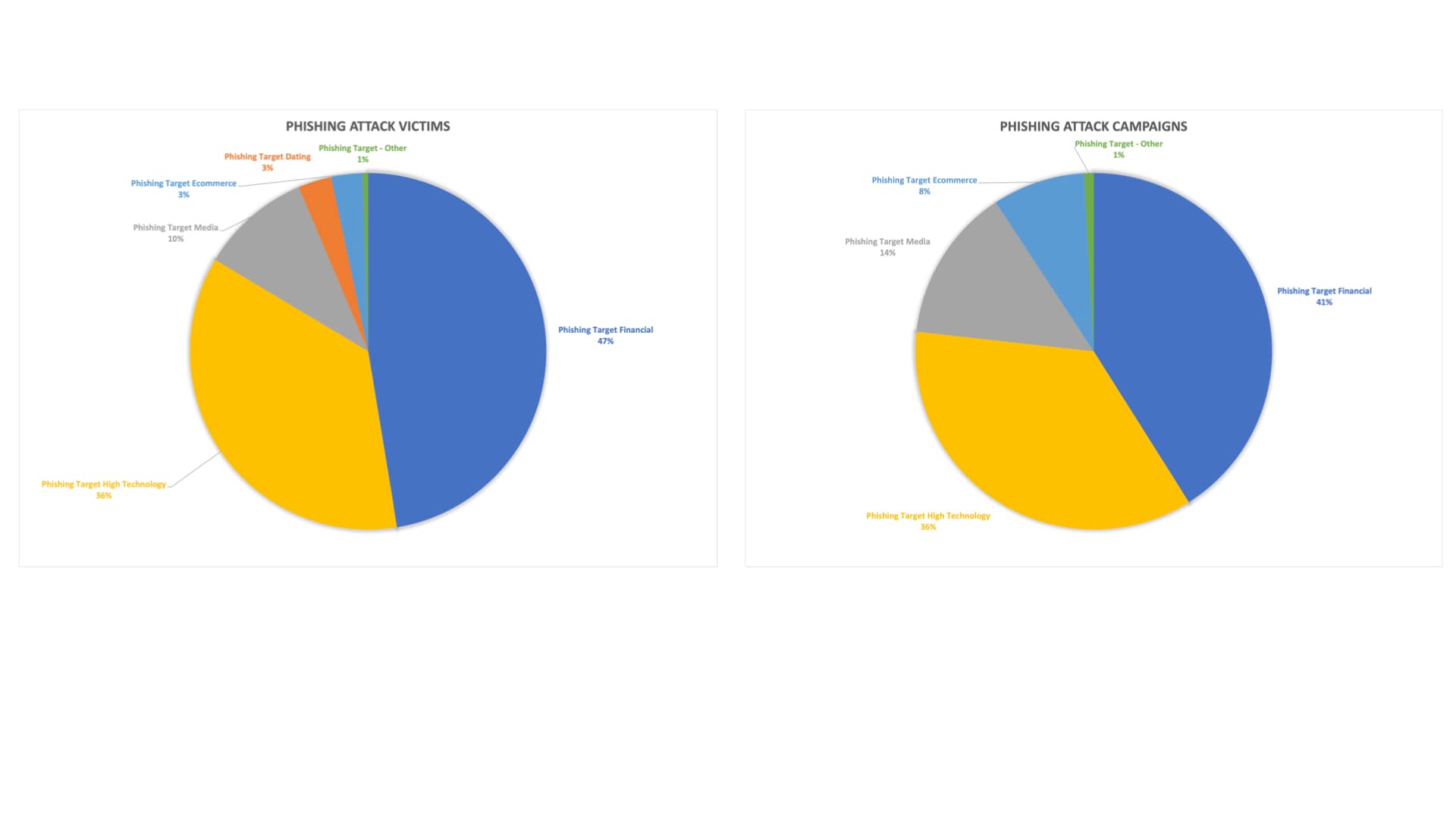

Esaminando i brand che vengono violati e imitati da truffe di phishing nel 2° trimestre 2022, classificati per settore e numero di vittime, possiamo notare che i brand finanziari e high-tech sono in cima alla lista con percentuali, rispettivamente, del 36% e del 47% (figura 3). , in cui i brand finanziari e high-tech erano le categorie ai primi posti, rispettivamente con il 32% e il 31%.

Figura 3: vittime degli attacchi di phishing e campagne di phishing di brand violati

Figura 3: vittime degli attacchi di phishing e campagne di phishing di brand violati

Esaminando da un punto di vista diverso i settori presi di mira del panorama del phishing, ovvero tramite il conteggio del numero di campagne di attacco lanciate nel 2° trimestre 2022, possiamo notare che i brand high tech e finanziari sono ancora in testa, rispettivamente con il 36% e il 41% (Figura 3). La correlazione tra i principali brand presi di mira in termini di numero di attacchi e numero di vittime sfortunatamente dimostra che gli autori di attacchi stanno concentrando effettivamente le proprie azioni e risorse nell'ottenere il risultato desiderato.

La ricerca di Akamai non ha alcuna visibilità sui canali di distribuzione utilizzati per lanciare gli attacchi di phishing monitorati che hanno indotto le vittime a fare clic su un collegamento dannoso ed essere indirizzate alla pagina di destinazione del phishing. Tuttavia, la forte correlazione tra i diversi segmenti di brand per numero di campagne di attacco e numero di vittime sembra indicare che il volume degli attacchi è effettivo e provoca una tendenza simile nel numero di vittime. La correlazione potrebbe anche indicare che i canali di distribuzione utilizzati hanno un effetto minimo sull'esito dell'attacco e tutto dipende dal volume degli attacchi che portano alle percentuali di successo desiderate.

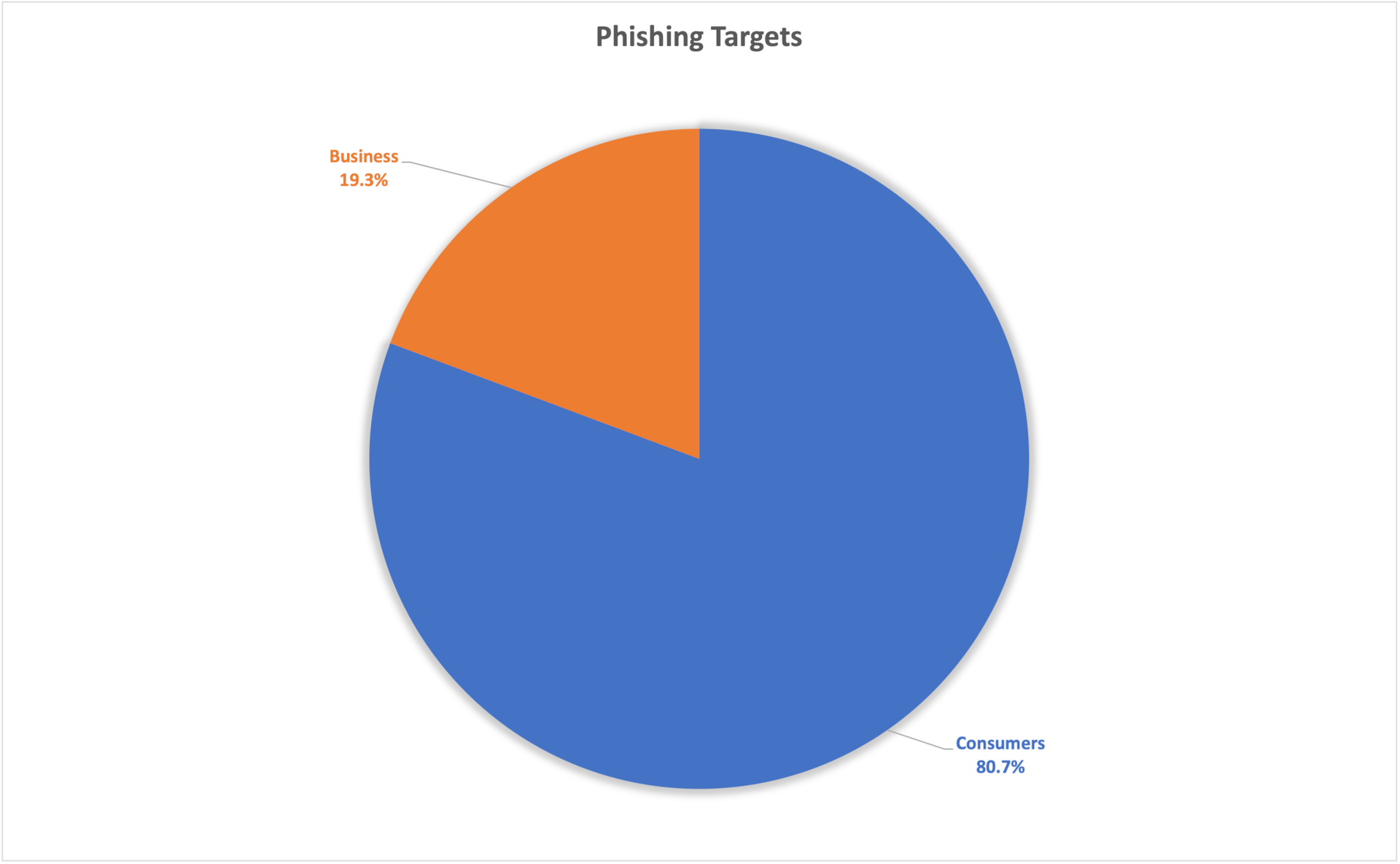

Esaminando più da vicino gli attacchi di phishing in base alla categorizzazione delle campagne di attacco (account mirati di consumatori e aziende) possiamo notare che gli attacchi contro i consumatori sono i più dominanti, con l'80,7% delle campagne di attacco (figura 4). Questa predominanza è dovuta alla massiccia domanda di account di consumatori compromessi nei mercati del dark web, per essere successivamente utilizzati per lanciare attacchi di seconda fase legati alle frodi. Tuttavia, pur rappresentando solo il 19,3% delle campagne di attacco, gli attacchi contro gli account aziendali non dovrebbero essere considerati marginali, poiché questi tipi di attacchi sono generalmente più mirati e hanno un maggiore potenziale di danni significativi. Gli attacchi che prendono di mira gli account aziendali possono causare la compromissione della rete di un'azienda con malware o ransomware o la divulgazione di informazioni riservate. Un attacco che inizia con un dipendente che fa clic su un collegamento in un'e-mail di phishing può comportare notevoli danni finanziari e di reputazione per l'azienda.

Figura 4: Account presi di mira da attacchi di phishing: di consumatori e aziendali

Figura 4: Account presi di mira da attacchi di phishing: di consumatori e aziendali

Toolkit di phishing

Gli attacchi di phishing sono un vettore estremamente comune utilizzato da molti anni. I potenziali impatti e rischi coinvolti sono ben noti alla maggior parte degli utenti di Internet. Tuttavia, il phishing è ancora un vettore di attacco altamente rilevante e pericoloso che colpisce ogni giorno migliaia di utenti e aziende. La ricerca condotta da Akamai spiega alcune delle ragioni di questo fenomeno e si concentra sui toolkit di phishing e sul loro ruolo nel rendere gli attacchi di phishing efficaci e pertinenti.

I toolkit di phishing consentono la creazione rapida e semplice di siti web falsi che imitano brand noti. I toolkit di phishing consentono anche a truffatori non dotati di talento tecnico di eseguire truffe di phishing e in molti casi vengono utilizzati per creare campagne di attacco distribuite e su larga scala. Il basso costo e la disponibilità di questi toolkit spiega il numero crescente di attacchi di phishing osservati negli ultimi anni.

Secondo la ricerca di Akamai che ha rilevato 290 diversi toolkit di phishing utilizzati in natura, l'1,9% dei kit monitorati è stato riutilizzato in almeno 72 giorni distinti nel 2° trimestre 2022 (figura 5). Inoltre, il 49,6% dei kit è stato riutilizzato per almeno cinque giorni e, esaminando tutti i kit monitorati, possiamo notare che tutti sono stati riutilizzati non meno di tre giorni distinti nel 2° trimestre 2022.

Figura 5: Toolkit di phishing per numero di giorni di riutilizzo nel 2° trimestre 2022

Figura 5: Toolkit di phishing per numero di giorni di riutilizzo nel 2° trimestre 2022

Le cifre che mostrano il pesante fenomeno del riutilizzo dei kit di phishing osservati fanno luce sul panorama delle minacce di phishing e sull'entità della scala coinvolta, creando una sfida schiacciante per gli addetti alla sicurezza. Dietro il riutilizzo dei kit di phishing ci sono organizzazioni e forze economiche che guidano il panorama del phishing. Tali forze includono sviluppatori che creano kit di phishing che imitano brand noti, per poi essere venduti o condivisi tra gli autori di minacce per essere riutilizzati più e più volte con il minimo sforzo.

Un'ulteriore analisi sui kit più riutilizzati nel 2° trimestre del 2022, basata sul conteggio del numero di domini diversi utilizzati per fornire ciascun kit, rivela che il toolkit Kr3pto era quello più utilizzato ed era associato a più di 500 domini (figura 6). I kit rilevati sono etichettati con il nome del brand violato o con un nome generico che rappresenta la firma dello sviluppatore del kit o la funzionalità del kit.

Nel caso di Kr3pto, l'autore dell'attacco è uno sviluppatore di kit di phishing che crea e vende kit esclusivi sferrati contro istituti finanziari e altri brand. In alcuni casi, questi kit attaccano società finanziarie del Regno Unito ed eludono l'MFA. Questa prova mostra anche che questo kit di phishing, creato inizialmente più di tre anni fa, è ancora molto attivo ed efficace e viene utilizzato in modo intensivo nella realtà..

Figura 6: i 10 principali toolkit di phishing riutilizzati

Figura 6: i 10 principali toolkit di phishing riutilizzati

L'economia del phishing sta crescendo, i kit stanno diventando più facili da sviluppare e distribuire e il web è pieno di siti abbandonati e pronti per essere violati e server e servizi vulnerabili. I criminali sfruttano queste debolezze per stabilire un punto d'appoggio che consenta loro di colpire migliaia di persone e aziende ogni giorno.

La crescente natura industriale dello sviluppo e della vendita di kit di phishing (in cui nuovi kit vengono sviluppati e rilasciati in poche ore) e la netta divisione tra creatori e utenti significano che questa minaccia non scomparirà a breve. La minaccia rappresentata dalle fabbriche di phishing non si concentra solo sulle vittime che rischiano che account preziosi vengano compromessi e che le loro informazioni personali vengano vendute a criminali: il phishing è anche una minaccia per i brand e le relative parti interessate.

La durata di un tipico dominio di phishing viene misurata in ore, non in giorni. Tuttavia, le nuove tecniche e gli sviluppi dei creatori di kit di phishing stanno a poco a poco espandendo queste durate, ed è abbastanza per continuare ad attirare vittime e mantenere l'economia del phishing in movimento.

Riepilogo

Questo tipo di ricerca è necessario nella lotta per una maggiore protezione online dei nostri clienti. Continueremo a monitorare queste minacce e a riferire su di esse per tenere informato il settore.

Il modo migliore per restare aggiornati su questo e altri articoli di ricerca del team Akamai è seguire Akamai Security Intelligence Group su Twitter.