Ricerca delle vulnerabilità - Come i truffatori possono eludere l'MFA

Nel mio blog precedente, ho spiegato l'importante ruolo svolto dall'autenticazione multifattore (MFA) come ulteriore protezione dell'accesso ai servizi per le imprese e per i consumatori. Abbiamo anche stabilito che, sebbene l'MFA sia in grado di aumentare la sicurezza dell'autenticazione dei dipendenti e diminuire il rischio di controllo degli account, i truffatori possono (e riescono) ad eluderla tranquillamente.

In questo blog, descriverò le tecniche più diffuse utilizzate per eludere i fattori MFA. Spiegherò anche in che modo le diverse tecniche di MFA presentano differenti rischi per la compromissione delle credenziali dell'utente, che può condurre al controllo degli account.

Furto di password monouso

Uno dei metodi di autenticazione a due fattori più comuni utilizza un "elemento che l'utente possiede", ad esempio il dispositivo mobile, il dispositivo di autenticazione hardware o l'account e-mail. Questi dispositivi e account consentono l'uso di una password monouso (OTP) come fattore di autenticazione secondario, che viene generato per un periodo limitato e funge da fattore aggiuntivo nel processo di autenticazione.

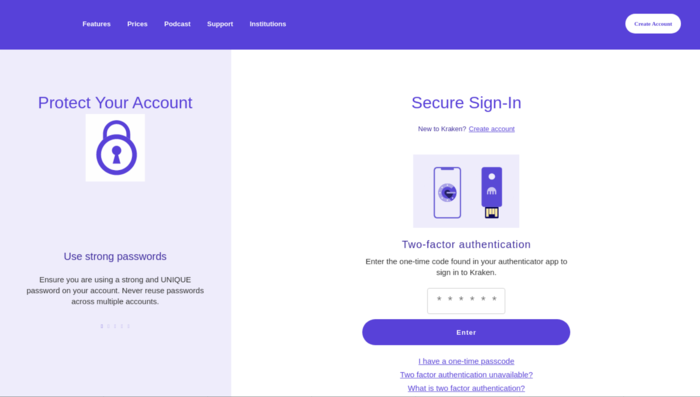

Anche se l'uso di un OTP migliora il sistema di sicurezza dell'account utente, non è invulnerabile agli attacchi che abusano ed eludono questo metodo di autenticazione. Un buon esempio di tecniche che superano l'uso di OTP come un altro fattore per l'autenticazione si può osservare nelle truffe di phishing. In tali truffe, una volta che la vittima arriva sul sito web di phishing, il primo passo sarà rubare le sue credenziali o "un elemento noto". successivamente, la truffa verrà avviata dietro le quinte all'insaputa della vittima. Un processo di autenticazione diretta contro il sito web o il portale di accesso preso di mira utilizzando le credenziali rubate avvierà una richiesta per l'OTP che invierà un token al dispositivo della vittima.

Figura: Esempio di un sito web di phishing che ruba token OTP basati su hardware

Figura: Esempio di un sito web di phishing che ruba token OTP basati su hardware

La vittima è ora connessa al sito web di phishing e non sa che si tratta di una truffa. Fornirà volontariamente il proprio token OTP al sito web di phishing, offrendo ai truffatori la possibilità di controllare il proprio account.

Un esempio di truffa di phishing ad alto volume che elude l'OTP è stato Osservato di recente dal team di ricerca sulle minacce di Akamai. La campagna ha incluso otto banche del Regno Unito che sono state prese di mira con oltre 7.000 domini di phishing. Questa campagna ha interessato un'operazione di amministrazione di back-end, per generare l'attivazione manuale di un token OTP ogni volta che veniva richiesto dal flusso di accesso per la banca presa di mira.

Scambio di SIM

Un'altra tecnica, che non è così diffusa come il furto di OTP, è lo scambio di SIM del telefono cellulare, noto anche come hijacking della SIM. Viene utilizzato principalmente in truffe mirate e più sofisticate. L'idea alla base di questa tecnica è quella di eseguire una truffa che mira allo scambio della proprietà del numero di telefono associato alle credenziali di accesso dell'utente alla SIM del truffatore. Uno scambio riuscito consentirà ai truffatori di intercettare tutte le comunicazioni e le autenticazioni (ad esempio, chiamate vocali o messaggi SMS) inviate al numero di telefono scambiato.

Affinché una truffa di scambio di SIM abbia successo, i truffatori devono essere identificati come proprietari del numero di telefono dal fornitore di servizi per richiedere un cambio di proprietà. Questo tipo di cambio di proprietà richiederà molto probabilmente la precedente conoscenza da parte dei truffatori dei dettagli personali del proprietario del numero di telefono preso di mira, come il numero di previdenza sociale, la data di nascita o l'indirizzo.

Un buon esempio di una recente campagna di attacco di scambio di SIM che ha preso di mira celebrità famose, musicisti e influencer dei social media è stato segnalato dalla NCA (National Crime Agency) nel Regno Unito. L'NCA, in collaborazione con altre agenzie, ha scoperto una rete di criminali nel Regno Unito che avevano unito le forze per accedere ai numeri di telefono delle vittime e assumere il controllo delle loro applicazioni o account modificando le relative password.

Elusione dell'MFA tramite le tradizionali API di autenticazione

Un altro approccio per eludere l'MFA è entrare dalla backdoor quando la porta principale è fortemente protetta. In molti casi, durante il processo di aggiornamento delle soluzioni di autenticazione e di adozione dell'autenticazione MFA, le soluzioni di accesso tradizionali potrebbero deliberatamente (o accidentalmente) rimanere inalterate per garantire la continuità operativa per le applicazioni incompatibili con le soluzioni MFA.

I truffatori che vogliono evitare le sfide associate al furto di token OTP troveranno le API esistenti e ne abuseranno lanciando attacchi quali campagne di abuso di credenziali. Tali campagne in genere sfruttano le credenziali trapelate a seguito di violazioni dei dati, offrendo agli autori di attacchi una facile opportunità di raccogliere account compromessi diffondendo tali credenziali su Internet per cercare account a cui si accede con le stesse credenziali.

Elusione dell'autenticazione tramite notifiche push

Negli ultimi anni, è stata adottata la tecnologia di notifica push mobile con la promessa di rendere l'experience di autenticazione MFA più semplice per gli utenti e più sicura. L'utilizzo dei meccanismi di notifica push dei dispositivi mobili migliora le user experience complessive e, di conseguenza, aumenta il tasso di adozione delle tecnologie MFA. Tuttavia, l'utilizzo dell'autenticazione multifattore con le notifiche push per dispositivi mobili non impedisce truffe di phishing simili allo scenario del furto di token OTP. Le vittime che approvano notifiche push fraudolente create utilizzando credenziali rubate daranno ai truffatori pieno accesso ai propri account.

Inoltre, l'implementazione dell'autenticazione tramite notifiche push è una notifica basata su gesti sui dispositivi mobili che richiede solo un'interazione minima dell'utente, senza la necessità di copiare un codice OTP sul sito web a cui si accede e che crea ancora più opportunità di abuso del processo di autenticazione dell'utente Il miglior esempio di ciò sono gli attacchi di credential stuffing in cui le credenziali compromesse forniscono ai criminali la possibilità di sferrare un attacco su Internet per cercare account a cui accedere utilizzando le stesse credenziali. In tali attacchi ai siti web che includono la notifica push come autenticazione secondaria, un'autenticazione riuscita utilizzando le credenziali rubate comporterà l'invio di una notifica push a tale utente. Gli utenti che per errore o per abitudine approvano l'invio di tali notifiche sul proprio telefono cellulare vedranno compromesse le credenziali dell'account, senza nemmeno partecipare direttamente a una truffa.

Un esempio di attacco che ha abusato delle limitazioni delle notifiche push è stata la violazione di di Twitter nel 2020, quando gli account VPN dei dipendenti di Twitter sono stati compromessi a seguito di attacchi di social engineering. Una volta avuto accesso alle applicazioni interne, gli hacker sono stati in grado di controllare gli account Twitter di politici, celebrità e imprenditori, nonché degli account di diverse società di criptovalute.

Secondo un rapporto che descrive in dettaglio l'incidente di sicurezza di Twitter, l'MFA è fondamentale, ma non tutti i metodi di autenticazione multifattore sono uguali." Twitter ha utilizzato l'autenticazione MFA basata sull'applicazione, che ha inviato una richiesta di autenticazione allo smartphone di un dipendente. Questa è una forma comune di MFA, ma può essere aggirata. Durante la violazione di Twitter, gli hacker hanno bypassato l'MFA convincendo i dipendenti di Twitter ad autenticare l'MFA basato sull'applicazione durante l'accesso."

Correzione delle vulnerabilità

L'uso di soluzioni MFA migliora il sistema di sicurezza per utenti e organizzazioni, tuttavia è importante riconoscere che alcune tecnologie MFA non proteggono completamente gli utenti dalle truffe che compromettono i propri account. Questa è una cattiva notizia per gli utenti, ma può avere gravi conseguenze per le organizzazioni. È sufficiente che un dipendente accetti una richiesta MFA illegittima perché l'autore di attacchi abbia accesso completo all'account.

Per ridurre il rischio di attacchi che provocano la compromissione degli account, raccomando l'adozione di una strategia di autenticazione di sicurezza a più livelli che rafforzi il processo di autenticazione proteggendo gli account dagli attacchi per il controllo.

La strategia di autenticazione deve considerare le capacità difensive su entrambi lati: client e server. Sul front-end di autenticazione del client, la strategia dovrebbe adottare un'autenticazione che assicuri che il dispositivo connesso venga convalidato tramite crittografia avanzata, eliminando l'opzione per credenziali e token rubati da utilizzare da dispositivi non autenticati.

Il protocollo FIDO2 è un'iniziativa che affronta queste sfide e regola una tecnologia che elimina i rischi di phishing, tutte le forme di furto di password e attacchi replay, consentendo al contempo facilità d'uso e scalabilità. La tecnologia alla base del protocollo FIDO2 garantisce l'utilizzo di credenziali di accesso crittografiche che sono univoche su ogni sito web, non escono mai il dispositivo dell'utente e non vengono memorizzate su un server. La tecnologia FIDO2 è già supportata dai principali browser e può essere integrata tramite semplici chiamate API JavaScript da tali browser.

Sul lato server, la tecnologia che protegge le applicazioni web da accessi anomali, attacchi di abuso di credenziali travolgenti e furti di account può aiutare come livello di difesa complementare all'autenticazione dell'utente e ridurre il rischio di compromissione degli account.

L'autenticazione è una funzionalità fondamentale per la sicurezza e l'innovazione nella tecnologia associata continuerà a prosperare. Allo stesso tempo, gli autori di minacce continueranno a cercare le vulnerabilità, trovando modi per abusare e aggirare i servizi di autenticazione. Spetta a noi correggere tali vulnerabilità per mantenere un livello di sicurezza impenetrabile, rimanendo un passo avanti rispetto agli hacker tramite l'adozione di un architettura e soluzioni tecnologiche che ridurranno le possibilità di essere esposti alle minacce emergenti.

Per ulteriori informazioni sulla soluzione MFA di Akamai, visitate il sito akamai.com/it/mfapiù estesi e sofisticati.