Auf der Suche nach Lücken: So umgehen moderne Betrugsmethoden die MFA

In meinem vorherigen Bloghabe ich die wichtige Rolle der Multi-Faktor-Authentifizierung (MFA) für den erweiterten Schutz des Zugriffs auf Unternehmens- und Verbraucherservices besprochen. Wir haben auch festgestellt, dass MFA, obwohl sie die Authentifizierungssicherheit erhöht und das Risiko der Übernahme der Kontenverringert, in der Praxis umgangen werden kann und das häufig geschieht.

In diesem Blog werde ich die am häufigsten verwendeten Techniken behandeln, um MFA-Faktoren zu umgehen. Ich werde Ihnen auch erklären, inwiefern verschiedene MFA-Techniken unterschiedliche Risiken für Anmeldedaten darstellen, die zu Kontoübernahmen führen können.

Diebstahl von Einmalpasswörtern

Eine der häufigsten Zwei-Faktor-Authentifizierungsmethoden verwendet „etwas, das Sie besitzen“, z. B. Ihr Mobilgerät, ein Hardware-Authentifizierungsgerät oder ein E-Mail-Konto. Diese Geräte und Konten ermöglichen die Verwendung eines Einmalpassworts (One-Time Password, OTP) als sekundären Authentifizierungsfaktor, der für einen begrenzten Zeitraum generiert wird und als zusätzlicher Faktor im Authentifizierungsprozess dient.

Die Verwendung eines OTP erhöht zwar die Sicherheitslage eines Nutzerkontos, ist jedoch nicht unknackbar für Angriffe, die diese Authentifizierungsmethode missbrauchen und umgehen. Ein gutes Beispiel für Techniken, die die Verwendung von OTPs als weiteren Faktor für die Authentifizierung umgehen, ist in Phishing-Betrugsmaschen zu sehen. Wenn das Opfer bei einem solchen Betrug auf der Phishing-Website landet, besteht der erste Schritt darin, seine Anmeldedaten oder „das, was die Person weiß“ zu stehlen. Danach wird der Betrug hinter den Kulissen ausgelöst, ohne dass das Opfer davon Kenntnis hat. Ein direkter Authentifizierungsprozess auf der Zielwebsite oder im Anmeldeportal unter Verwendung der gestohlenen Anmeldedaten initiiert eine OTP-Anfrage, die dazu führt, dass ein Token an das Gerät des Opfers gesendet wird.

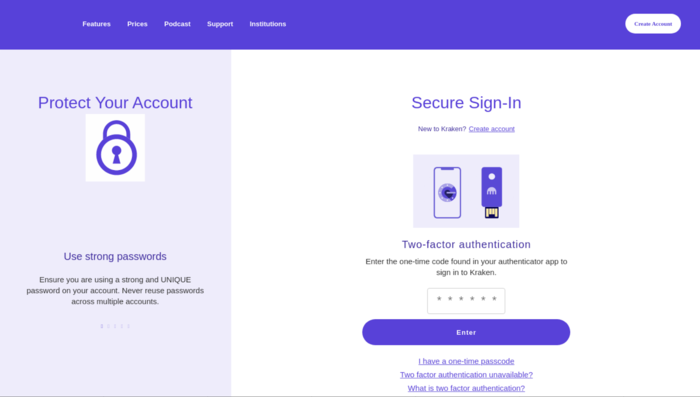

Abbildung: Beispiel für eine Phishing-Website, auf der hardwarebasierte OTP-Token gestohlen werden

Abbildung: Beispiel für eine Phishing-Website, auf der hardwarebasierte OTP-Token gestohlen werden

Das Opfer ist nun mit der Phishing-Website verbunden und weiß nicht, dass es sich um einen Betrug handelt. Die Person wird ihr OTP-Token bereitwillig an die Phishing-Website übermitteln, wodurch die Betrüger die Möglichkeit haben, das Konto des Opfers zu übernehmen.

Ein Beispiel für einen umfangreichen Phishing-Betrug, der OTP umgeht, wurde kürzlich vom Akamai Threat Research Team beobachtet. Die Kampagne umfasste acht britische Banken, die mit mehr als 7.000 Phishing-Domains angegriffen wurden. In dieser Kampagne war ein Backend-Administrationsvorgang beteiligt, der zu einer manuellen Aktivierung eines OTP-Tokens führte, wenn dieser Schritt vom Zugriffsablauf für die angegriffene Bank benötigt wurde.

SIM-Swapping

Eine weitere Technik, die nicht so weitverbreitet ist wie OTP-Diebstahl, ist der SIM-Austausch von Mobiltelefonen, auch bekannt als SIM-Hijacking. Diese Methode wird hauptsächlich bei gezielten und raffinierteren Betrugsversuchen eingesetzt. Die Idee hinter dieser Technik besteht darin, einen Betrug auszuführen, der dazu führt, dass die mit den Anmeldedaten des Nutzers verknüpfte Telefonnummer mit der SIM-Karte des Betrügers ausgetauscht wird. Ein erfolgreicher Wechsel ermöglicht es Betrügern, sämtliche Kommunikation und Authentifizierung (z. B. Sprachanrufe oder SMS-Nachrichten) abzufangen, die an die entsprechende Telefonnummer gesendet werden.

Damit ein SIM-Tauschbetrug erfolgreich ist, müssen die Betrüger vom Serviceprovider als Telefonnummerninhaber identifiziert werden, um eine Änderung der Eigentümerschaft zu beantragen. Diese Art der Eigentumsänderung erfordert höchstwahrscheinlich Vorkenntnisse von Betrügern der persönlichen Daten des betreffenden Telefonnummerninhabers, wie Sozialversicherungsnummer, Geburtsdatum oder Adresse.

Ein gutes Beispiel für eine kürzlich durchgeführte SIM-Swapping-Kampagne, die auf bekannte Stars, Musiker und Social-Media-Influencer abzielte, wurde von der britischen National Crime Agency (NCA) gemeldet. Die NCA entdeckte in Zusammenarbeit mit anderen Behörden ein Netzwerk von Kriminellen in Großbritannien, die gemeinsam auf die Telefonnummern der Opfer zugriffen und durch Änderung ihrer Passwörter die Kontrolle über ihre Anwendungen oder Konten übernahmen.

Umgehung von MFA mit veralteten Authentifizierungs-APIs

Eine weitere Methode zur Umgehung der MFA besteht darin, durch die Hintertür zu gelangen, wenn die Vordertür stark geschützt ist. In vielen Fällen bleiben ältere Zugriffslösungen während Upgrades von Authentifizierungslösungen und der Einführung der MFA-Authentifizierung möglicherweise absichtlich (oder versehentlich) aktiv, um die Geschäftskontinuität für Anwendungen sicherzustellen, die nicht mit MFA-Lösungen kompatibel sind.

Betrüger, die die Herausforderungen im Zusammenhang mit dem Diebstahl von OTP-Token vermeiden möchten, finden veraltete APIs und missbrauchen sie, indem sie Angriffe wie Kampagnen zum Missbrauch von Anmeldedaten starten. Solche Kampagnen nutzen in der Regel Anmeldedaten, die aufgrund von Datenschutzverletzungen bekannt wurden, und bieten Bedrohungsakteuren eine einfache Möglichkeit, Daten kompromittierter Konten zu sammeln, indem sie diese Anmeldedaten über das Internet verbreiten, um nach Konten zu suchen, auf die mit denselben Anmeldedaten zugegriffen werden kann.

Umgehung der Push-Benachrichtigungsauthentifizierung

In den letzten Jahren wurde die mobile Push-Benachrichtigungstechnologie eingeführt, um die MFA-Authentifizierung für Nutzer einfacher und sicherer zu machen. Die Verwendung von Push-Benachrichtigungsmechanismen für mobile Geräte verbessert das Nutzererlebnis insgesamt und erhöht somit die Akzeptanz von MFA-Technologien. Die Verwendung von MFA mit mobilen Push-Benachrichtigungen verhindert jedoch nicht Phishing-Betrugsversuche, die dem Szenario des OTP-Diebstahls ähnlich sind. Opfer, die betrügerische Push-Benachrichtigungen genehmigen, die mit gestohlenen Anmeldedaten erstellt wurden, gestatten Betrügern uneingeschränkten Zugriff auf ihre Konten.

Darüber hinaus ist die Push-Benachrichtigungsauthentifizierung eine gestenbasierte Benachrichtigung auf mobilen Geräten, die nur eine minimale Nutzerinteraktion erfordert, ohne dass ein OTP-Code auf die aufgerufene Website kopiert werden muss, was noch mehr Möglichkeiten zur missbräuchlichen Nutzung des Authentifizierungsprozesses schafft. Das beste Beispiel hierfür sind Credential-Stuffing- Angriffe, bei denen Sicherheitsbedrohungen die Möglichkeit bieten, einen internetweiten Angriff zu starten, um Konten zu suchen, auf die mit denselben Anmeldedaten zugegriffen werden kann. Bei solchen Angriffen auf Websites, die Push-Benachrichtigungen als sekundäre Authentifizierung enthalten, führt eine erfolgreiche Authentifizierung mit den gestohlenen Anmeldedaten zu einer Push-Benachrichtigung an den entsprechenden Nutzer. Wenn Nutzer versehentlich oder durch Gewohnheit solche Benachrichtigungen auf ihrem Mobiltelefon bestätigen, werden ihre Kontozugangsdaten kompromittiert, ohne dass sie direkt Teil eines Betrugs waren.

Ein Beispiel für einen Angriff, der die Beschränkungen der Push-Benachrichtigung missbrauchte, war der Twitter-Hack im Jahr 2020. Damals wurden die VPN-Konten von Twitter-Mitarbeitern über Social-Engineering-Angriffe beeinträchtigt. Als Hacker Zugriff auf die internen Anwendungen hatten, konnten sie die Twitter-Konten von Politikern, Prominenten und Unternehmern sowie die Konten verschiedener Kryptowährungsunternehmen übernehmen.

Ein Bericht beschreibt den Twitter-Sicherheitszwischenfall im Detail. Dort heißt es: „MFA ist wichtig, aber nicht alle MFA-Methoden sind gleich. Twitter verwendete die anwendungsbasierte MFA, die eine Authentifizierungsanfrage an das Smartphone eines Mitarbeiters sendete. Dies ist eine gängige Form der MFA, sie kann aber umgangen werden. Während des Twitter-Hacks haben die Hacker die MFA umgangen, indem sie die Twitter-Mitarbeiter davon überzeugten, die anwendungsbasierte MFA während der Anmeldung zu authentifizieren.“

Risse abdichten

Die Verwendung von MFA-Lösungen erhöht die Sicherheit für Nutzer und Unternehmen. Dennoch ist es wichtig, zu erkennen, dass einige MFA-Technologien Nutzer nicht vollständig vor Betrug und Kontoübernahmen schützen. Das sind zwar schlechte Nachrichten für Einzelpersonen, doch für Unternehmen kann das Ganze noch schwerwiegendere Folgen haben. Es braucht nur einen Mitarbeiter, der eine gefälschte MFA-Push-Benachrichtigung bestätigt, damit der Angreifer vollen Kontozugriff erhält.

Um das Risiko von Angriffen zu verringern, die zu kompromittierten Konten führen, empfehle ich die Einführung einer mehrstufigen Authentifizierungsstrategie, die den Authentifizierungsprozess härtet und gleichzeitig Konten vor Übernahmeangriffen schützt.

Bei der Authentifizierungsstrategie müssen defensive Funktionen auf beiden Seiten berücksichtigt werden: Client und Server. Im Frontend der Client-Authentifizierung sollte die Strategie eine Authentifizierungsmethode einführen, die sicherstellt, dass das angeschlossene Gerät mittels starker Kryptografie validiert wird, wodurch die Option entfällt, dass gestohlene Anmeldeinformationen und Token von nicht authentifizierten Geräten verwendet werden.

Das FIDO2 -Protokoll ist eine Initiative, die diese Herausforderungen angeht und eine Technologie regelt, die die Risiken von Phishing, Passwortdiebstahl und Replay-Angriffen eliminiert und gleichzeitig Nutzerfreundlichkeit und Skalierbarkeit steigert. Die Technologie hinter dem FIDO2-Protokoll gewährleistet die Verwendung kryptografischer Anmeldeinformationen, die auf jeder Website eindeutig sind, niemals das Gerät des Nutzers verlassen und nicht auf einem Server gespeichert werden. FIDO2 wird bereits von führenden Browsern unterstützt und kann durch einfache JavaScript-API-Aufrufe von diesen Browsern integriert werden.

Auf der Serverseite kann eine Technologie, die Webanwendungen vor unnormalem Zugriff, überwältigenden Angriffen zum Missbrauch von Anmeldedaten sowie vor Kontoübernahmen schützt, als ergänzende Verteidigungsschicht für die Authentifizierung des Nutzers dienen und das Risiko der Kompromittierung von Konten verringern.

Authentifizierung ist eine grundlegende Fähigkeit im Bereich Sicherheit und Innovationen in der zugehörigen Technologie werden weiterhin florieren. Gleichzeitig werden Bedrohungsakteure weiterhin nach Lücken suchen und Wege finden, Authentifizierungsdienste zu missbrauchen und zu umgehen. Wir müssen diese Lücken abdichten, um undurchlässige Sicherheit zu erhalten. Hierzu müssen wir Hackern einen Schritt voraus bleiben, indem wir die Technologiearchitektur und die Lösungen einführen, die die Gefahr neuer Bedrohungen verringern.

Weitere Informationen zur MFA-Lösung von Akamai finden Sie unter akamai.com/de/products/akamai-mfa bietet.