Trouver les fissures dans le mur—Comment les escroqueries actuelles contournent la MFA

Dans mon blog précédent, j'ai mentionné le rôle important que joue l'authentification multifactorielle (MFA) dans la sécurisation de l'accès aux services aux entreprises et aux internautes. Si la MFA accroît la sécurité en matière d'authentification et réduit le risque de piratage de comptepiratage de compte, elle peut être, et est, déjouée.

Dans ce blog, je vais couvrir les techniques les plus répandues étant utilisées pour contourner la MFA. J'expliquerai également que les différentes techniques de MFA présentent différents risques pour compromettre les identifiants des utilisateurs, ce qui peut conduire à des piratages de compte.

Vol de mots de passe à usage unique

L'une des méthodes d'authentification à deux facteurs la plus courante utilise "quelque chose qui vous appartient", telle que votre terminal mobile, votre terminal d'authentification ou votre compte de messagerie. Ces terminaux et ces comptes permettent l'utilisation d'un mot de passe à usage unique (OTP) comme facteur d'authentification secondaire, généré pour une période limitée et servant de facteur supplémentaire dans le processus d'authentification.

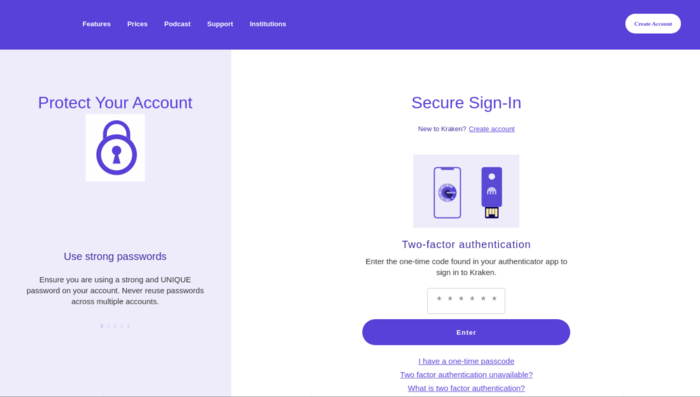

Bien que l'utilisation d'un OTP augmente la sécurité du compte d'un utilisateur, il n'est pas protégé à 100 % contre les attaques contournant cette méthode d'authentification. Un bon exemple de techniques transcendant l'utilisation de mot de passe à usage unique comme autre facteur d'authentification est illustré dans les escroqueries par hameçonnage. Dans ce type d'escroqueries, une fois que la victime atterrit sur le site Web d'hameçonnage, la première étape consiste à lui voler ses identifiants ou "ce qu'elle sait". Une fois cela fait, l'escroquerie sera lancée en coulisses sans que la victime en ait conscience. Un processus d'authentification direct contre le site Web ciblé ou le portail de connexion utilisant les identifiants volés lancera une demande pour l'OTP qui conduira à l'envoi d'un jeton au terminal de la victime.

Image : Un exemple de site Web d'hameçonnage dérobant des jetons OTP matériels

Image : Un exemple de site Web d'hameçonnage dérobant des jetons OTP matériels

La victime est maintenant connectée au site Web d'hameçonnage et ignore qu'il s'agit d'une escroquerie. Elle fournira son jeton OTP au site Web d'hameçonnage, donnant aux fraudeurs la possibilité de prendre le contrôle de son compte.

Un exemple d'escroquerie par hameçonnage à volume élevé contournant l'OTP a récemment été vu par l'équipe de recherche sur les menaces d'Akamai. La campagne comprenait huit banques britanniques qui ont été ciblées avec plus de 7 000 domaines d'hameçonnage. Dans cette campagne, une opération d'administration back-end a été impliquée, ce qui a conduit à l'activation manuelle d'un jeton OTP chaque fois que cette étape était requise par le flux d'accès de la banque cible.

Échange de carte SIM

Une autre technique, qui n'est pas aussi répandue que le vol d'OTP, est le changement de carte SIM de téléphone mobile, également connu sous le nom de détournement de carte SIM. Elle est principalement utilisée dans les escroqueries ciblées et plus sophistiquées. L'idée derrière cette technique est de réaliser une escroquerie qui se traduit par l'échange de la propriété du numéro de téléphone associé aux identifiants de connexion de l'utilisateur vers la carte SIM du pirate. Un échange réussi permettra aux fraudeurs d'intercepter toutes les communications et authentifications (par exemple, les appels vocaux ou les messages SMS) émises vers le numéro de téléphone échangé.

Pour qu'une escroquerie d'échange de carte SIM réussisse, les fraudeurs doivent être identifiés comme propriétaires du numéro de téléphone par le fournisseur de services afin de demander un changement de propriétaire. Ce type de changement de propriétaire nécessitera probablement une connaissance préalable de la part des escrocs des renseignements personnels du propriétaire du numéro de téléphone visé, comme son numéro de sécurité sociale, sa date de naissance ou son adresse.

Un parfait exemple d'une récente campagne d'attaque par échange de cartes SIM visant des célébrités, des musiciens et des influenceurs sur les réseaux sociaux a été signalé par la National Crime Agency (NCA) du Royaume-Uni. La NCA, en collaboration avec d'autres organismes, a découvert un réseau de criminels au Royaume-Uni qui travaillaient ensemble pour accéder aux numéros de téléphone des victimes et prendre le contrôle de leurs applications ou comptes en modifiant leur mot de passe.

Contourner la MFA à l'aide des anciennes API d'authentification

Une autre approche pour contourner la MFA est d'entrer par une porte dérobée lorsque la porte d'entrée est très protégée. Dans de nombreux cas, au cours du processus de mise à jour des solutions d'authentification et d'adoption de l'authentification MFA, les anciennes solutions d'accès peuvent rester délibérément (ou accidentellement) intactes pour assurer la continuité de l'activité des applications incompatibles avec les solutions MFA.

Les fraudeurs qui souhaitent éviter les défis associés au vol de jetons OTP trouveront les anciennes API et en abuseront en lançant des attaques telles que des campagnes de vols d'identifiants. Ces campagnes exploitent généralement les identifiants ayant été divulgués suite à des violations de données, ce qui permet aux acteurs malveillants de collecter facilement des comptes compromis en diffusant ces identifiants sur Internet pour rechercher des comptes auxquels les utilisateurs accèdent avec les mêmes identifiants.

Contournement de l'authentification par notification push

Ces dernières années, la technologie mobile de notification push a été adoptée avec la promesse de rendre l'authentification MFA plus facile pour les utilisateurs et plus sécurisée. L'utilisation de mécanismes de notification push pour terminaux mobiles améliore l'expérience globale de l'utilisateur et, par conséquent, augmente le taux d'adoption des technologies MFA. Cependant, l'utilisation de MFA avec les notifications push mobiles n'empêche pas les escroqueries par hameçonnage semblables au scénario de vol de jetons OTP. Les victimes approuvant les notifications push frauduleuses créées à l'aide d'identifiants volés donneront aux fraudeurs un accès complet à leurs comptes.

En outre, la mise en œuvre de l'authentification par notification push est une notification basée sur les gestes sur les terminaux mobiles qui ne nécessite qu'une interaction minimale de l'utilisateur, sans avoir à copier un code OTP sur le site Web auquel vous avez accédé, et qui crée encore plus de possibilités d'abus du processus d'authentification des utilisateurs. Le meilleur exemple en est le credential stuffing celui des attaques par credential stuffing dans lesquelles les identifiants compromis permettent aux acteurs malveillants de lancer une attaque sur Internet pour rechercher des comptes accessibles à l'aide des mêmes identifiants. Dans ce genre d'attaques sur des sites Web qui incluent la notification push comme authentification secondaire, une authentification réussie à l'aide des identifiants volés entraînera l'envoi d'une notification push à cet utilisateur. Les utilisateurs qui, par erreur ou par habitude, approuvent la réception de ces notifications sur leur téléphone mobile verront leurs identifiants de compte compromis, même sans participer directement à une escroquerie.

Un exemple d'attaque ayant utilisé les limites des notifications push est le piratage de Twitter en 2020, lorsque les comptes VPN des employés de Twitter ont été compromis à la suite d'attaques d'ingénierie sociale. Une fois que les pirates ont eu accès aux applications internes, ils ont pu s'emparer des comptes Twitter des hommes politiques, des célébrités et des entrepreneurs, ainsi que de plusieurs sociétés de cryptomonnaie.

Selon un rapport qui décrit en détail l'incident de sécurité de Twitter, "la MFA est essentielle, mais toutes les méthodes MFA ne sont pas créées de la même façon. Twitter a utilisé la MFA basée sur les applications, qui a envoyé une demande d'authentification au smartphone d'un employé. Il s'agit d'une forme courante de MFA, mais elle peut être contournée. Pour le piratage de Twitter, les pirates ont contourné la MFA en persuadant les employés de Twitter de s'authentifier par MFA basée sur l'application lors de la connexion."

Étanchéifier les fissures

L'utilisation des solutions MFA renforce la sécurité des utilisateurs et des entreprises, mais il est important de reconnaître que certaines technologies MFA ne protègent pas entièrement les utilisateurs des escroqueries qui compromettent leurs comptes. C'est une mauvaise nouvelle pour les individus, mais elle peut avoir de graves conséquences pour les organisations. Il suffit qu'un seul employé accepte une notification push par MFA illégitime et le pirate dispose d'un accès complet au compte.

Afin de réduire le risque d'attaques entraînant des comptes compromis, je recommande l'adoption d'une stratégie d'authentification de sécurité multicouche qui durcit le processus d'authentification tout en protégeant les comptes contre les attaques par piratage.

La stratégie d'authentification doit prendre en compte les capacités à se protéger des deux côtés : le client et le serveur. Sur le front-end d'authentification client, la stratégie doit adopter une authentification qui garantit que le terminal connecté est validé via une cryptographie forte, éliminant ainsi la possibilité d'utiliser des identifiants et des jetons volés à partir de terminaux non authentifiés.

Le protocole FIDO2 est une initiative qui répond à ces défis et réglemente une technologie qui élimine les risques d'hameçonnage, toutes les formes de vol de mot de passe et les attaques de réplication tout en simplifiant l'utilisation et l'évolutivité. La technologie qui sous-tend le protocole FIDO2 garantit l'utilisation d'identifiants cryptographiques uniques sur chaque site Web, qui ne quittent jamais le terminal de l'utilisateur et qui ne sont pas stockés sur un serveur. FIDO2 est déjà pris en charge par les principaux navigateurs et peut être intégré par de simples appels API JavaScript de ces navigateurs.

Côté serveur, la technologie qui protège les applications Web contre les accès anormaux, les attaques répétées par vols d'identifiants et les piratages de compte peut contribuer à protéger l'authentification de l'utilisateur et à réduire le risque de compromission des comptes.

L'authentification est une capacité fondamentale en matière de sécurité et l'innovation dans la technologie associée continuera de prospérer. Dans le même temps, les acteurs malveillants continueront à chercher les fissures dans le mur, en trouvant des moyens d'utiliser et de contourner les services d'authentification. Il nous appartient de combler ces fissures pour maintenir une sécurité impénétrable, en gardant une longueur d'avance sur les pirates en adoptant l'architecture et les solutions technologiques qui réduiront les risques d'être exposés aux menaces émergentes.

Pour en savoir plus sur la solution MFA d'Akamai, rendez-vous sur akamai.com/mfa.