2022 年第二季度 Akamai 对 DNS 的深入见解

数据分析:Gal Kochner 和 Moshe Cohen

执行摘要

Akamai 研究人员分析了来自数百万台设备的恶意 DNS 流量,以确定企业和个人设备与恶意域的交互方式,包括网络钓鱼攻击、恶意软件、勒索软件和命令与控制 (C2)。

Akamai 研究人员发现,在家庭和企业用户使用的设备中,有 12.3% 至少与恶意软件或勒索软件相关的域进行过一次通信。

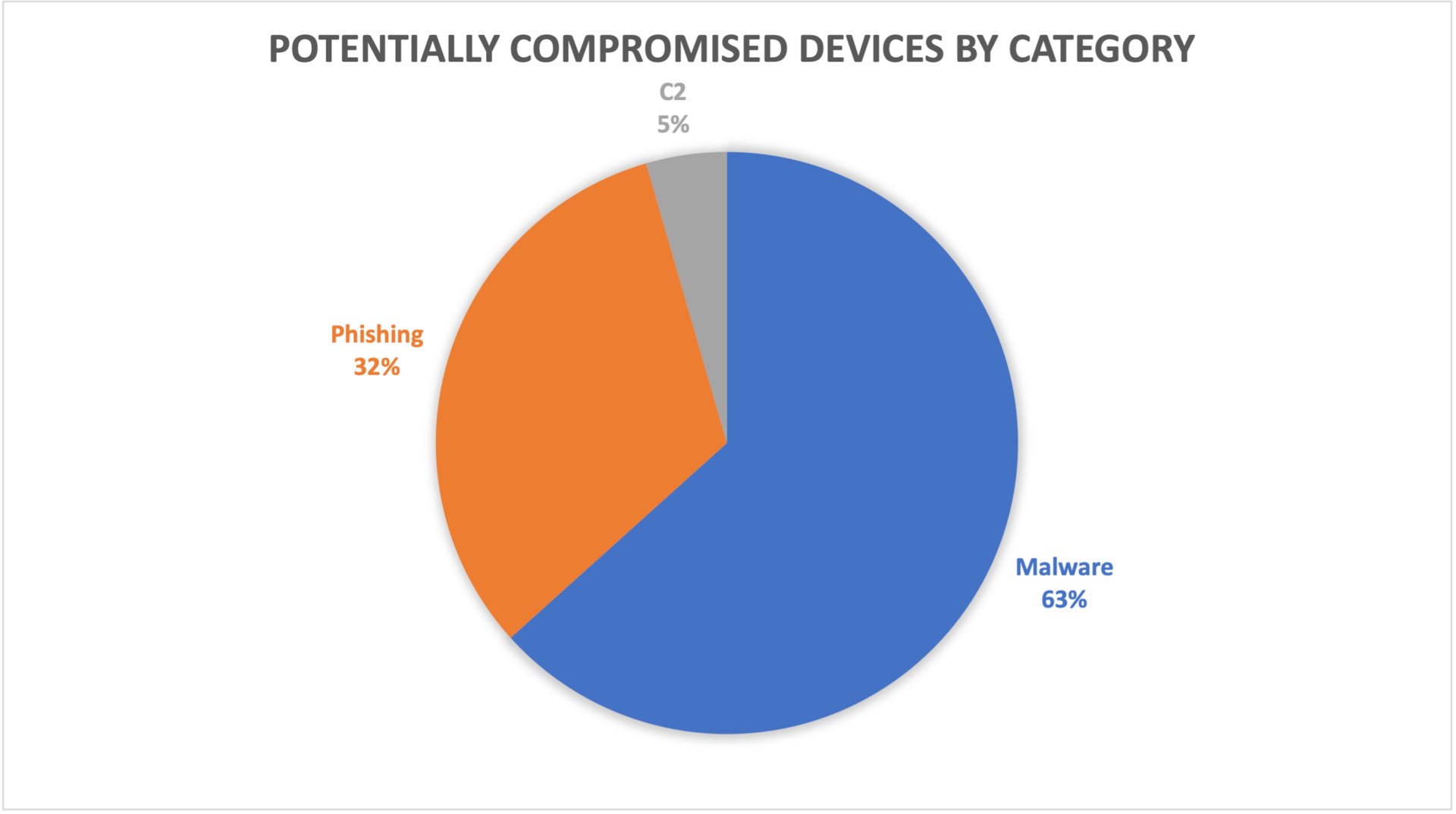

这些用户的设备中有 63% 曾与恶意软件或勒索软件域通信,32% 曾与网络钓鱼域通信,5% 曾与 C2 域通信。

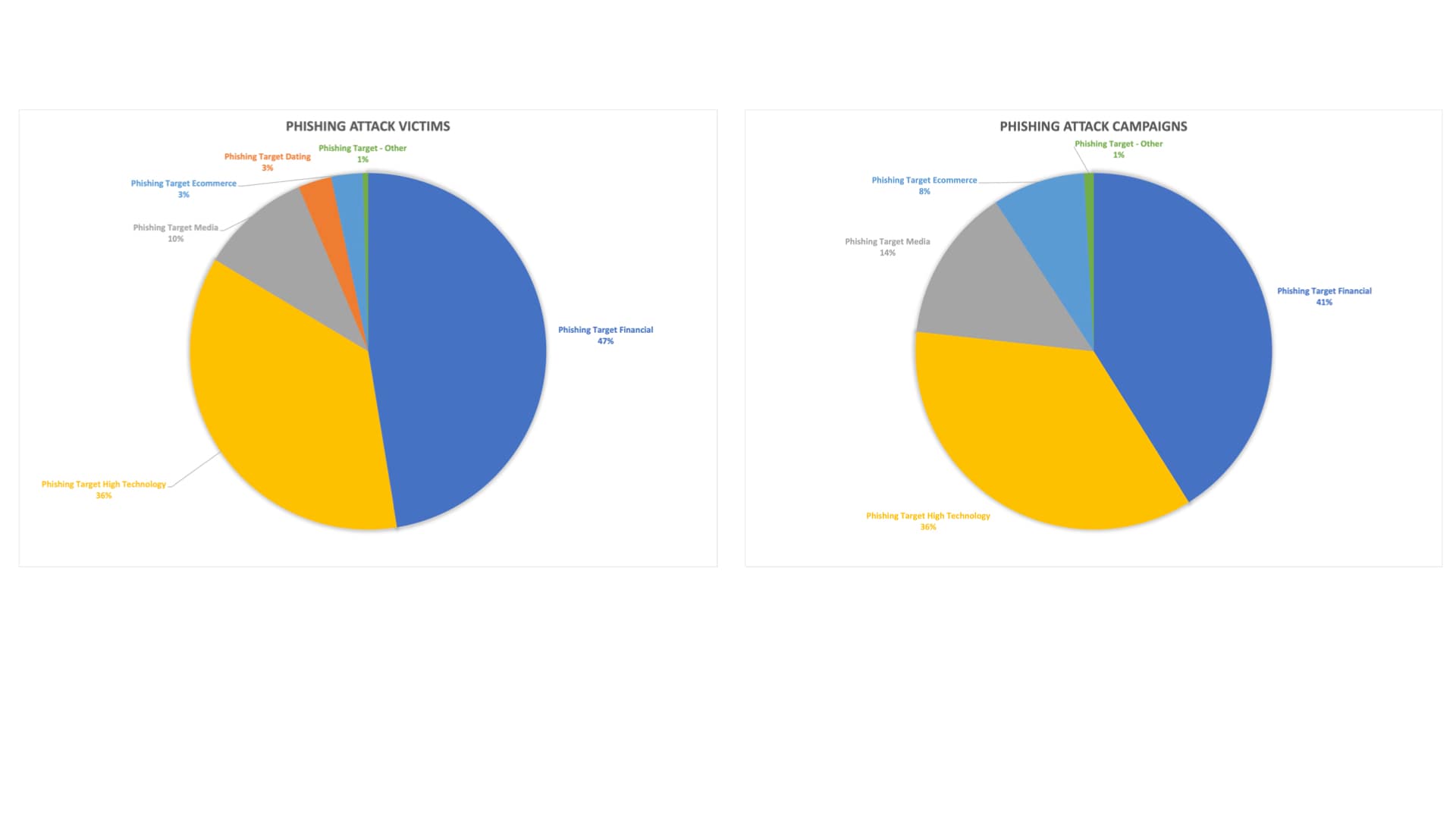

经过对网络钓鱼攻击的进一步研究,研究人员发现金融服务和高科技领域用户是网络钓鱼活动最常见的目标,分别有 47% 和 36% 的受害者。

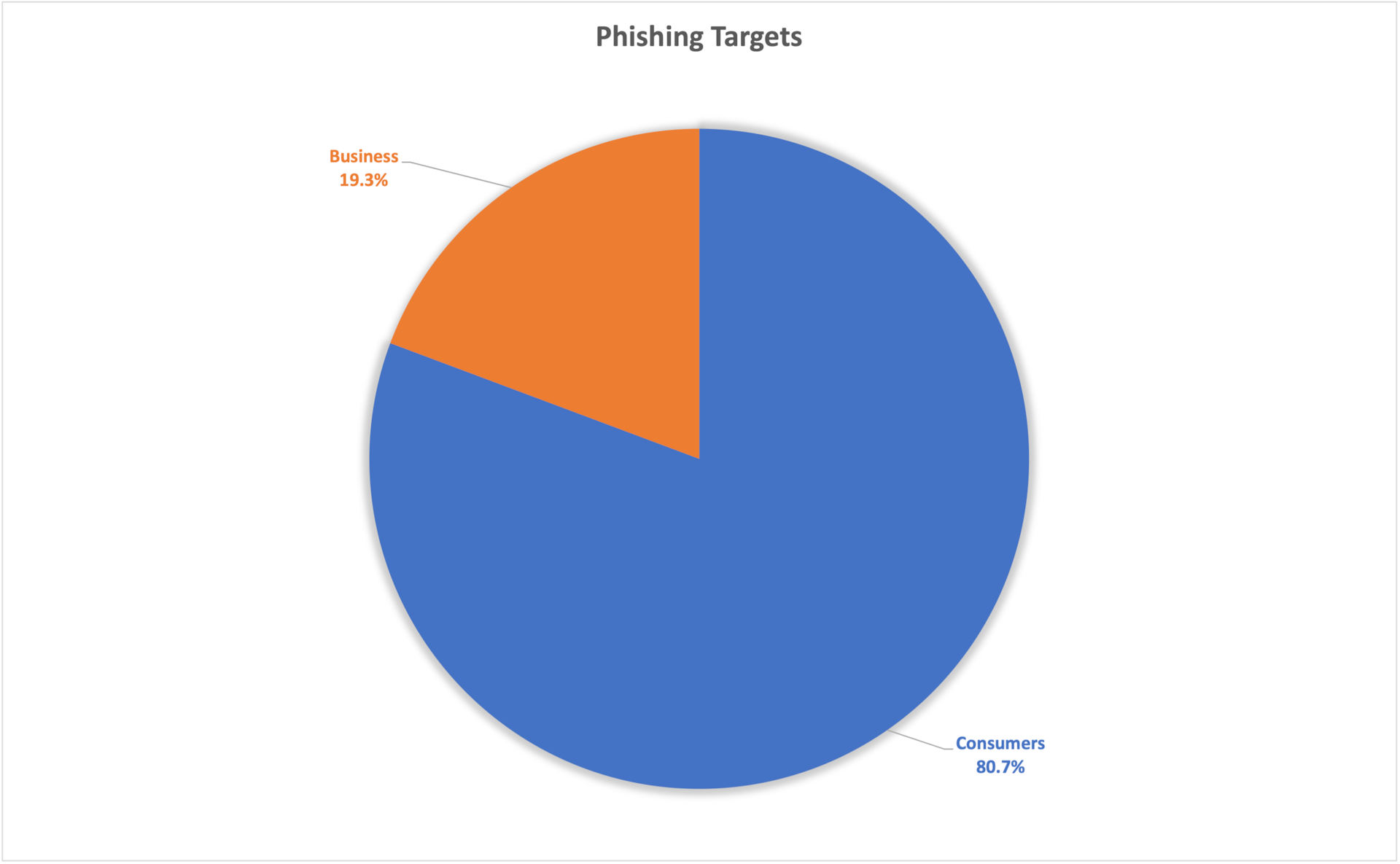

消费者帐户受网络钓鱼的影响最大,占攻击活动的 80.7%。

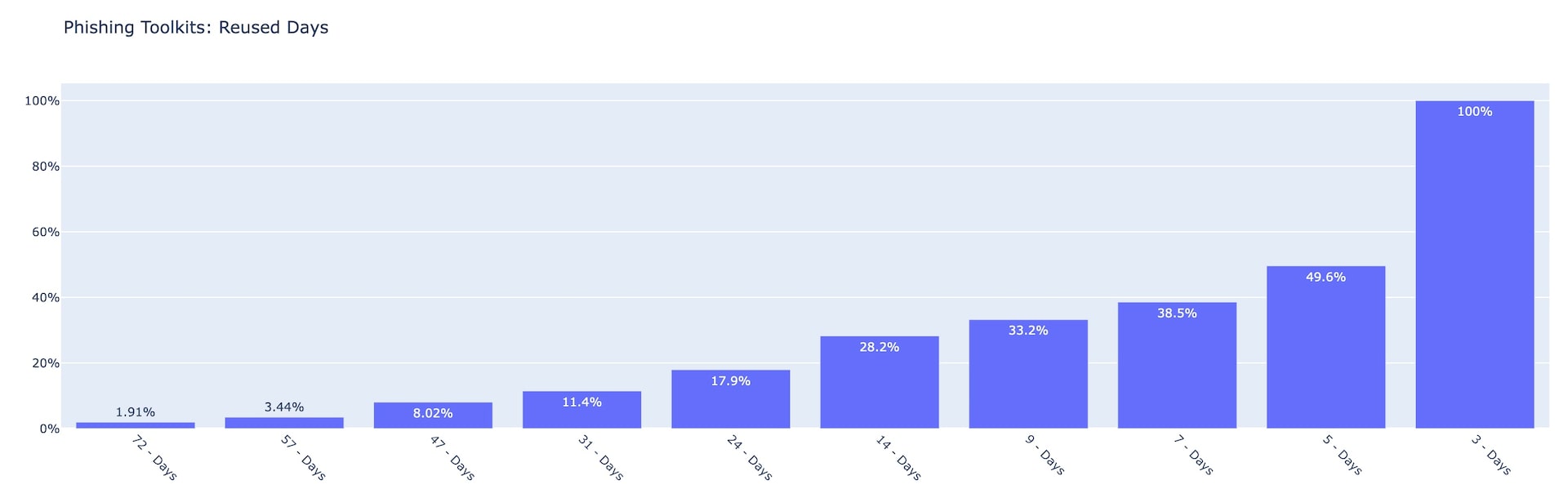

通过跟踪现实环境中被重复使用的 290 个不同的网络钓鱼工具包,并统计每个工具包在 2022 年第二季度重复使用的天数(同一天内多次使用时,仅按一天统计),结果表明,1.9% 的受跟踪工具包在至少 72 天后被重新激活。此外,49.6% 的工具包至少重复使用了 5 天,这表明有很多用户多次受到攻击。这揭示了这些工具包的伪装程度和危险性,即使精通相关技术的用户也是防不胜防。

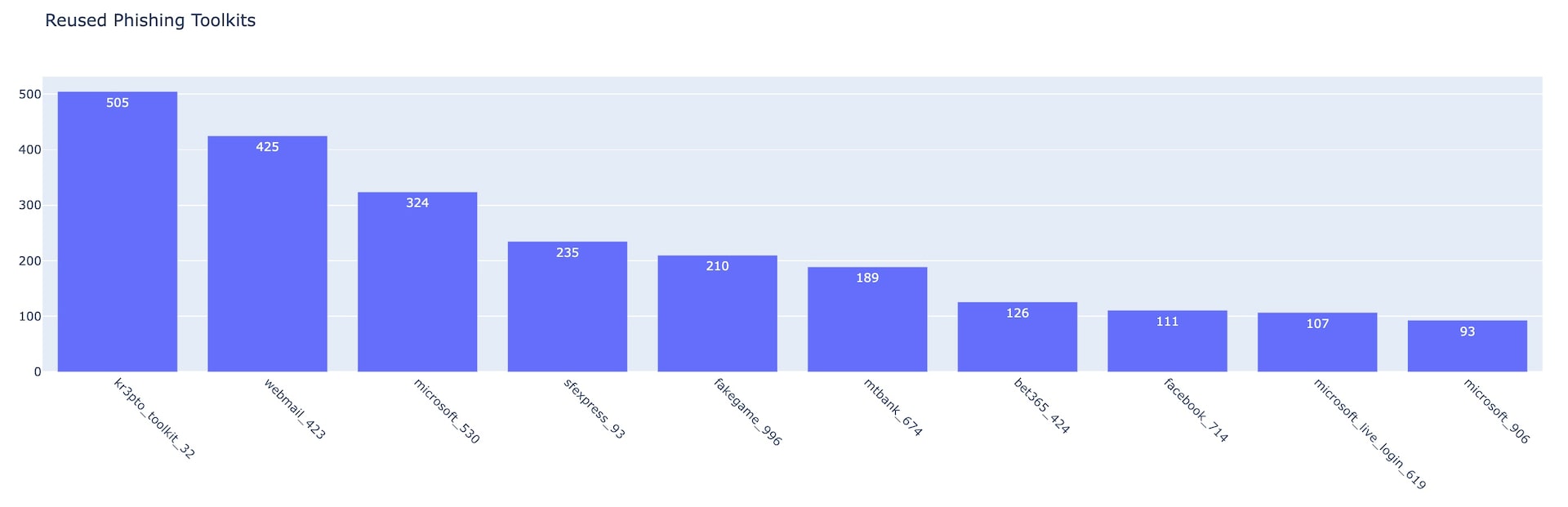

2022 年第二季度最常用的网络钓鱼工具包(Kr3pto,一种针对英国银行客户的网络钓鱼活动,规避了多重身份验证 [MFA])托管在 500 多个不同的域中。

前言

“有问题?找 DNS。”虽然在我们的行业中,这种说法有点调侃的意味,但 DNS 确实可以为我们提供大量有关现存威胁态势的信息。通过分析来自 Akamai 庞大基础架构的信息,我们能够获得有关互联网行为方式的一些重要见解。在本博客文章中,我们将探讨这些针对流量模式的见解,及其如何影响互联网连接另一端的人们。

Akamai 流量见解

按类别划分的攻击

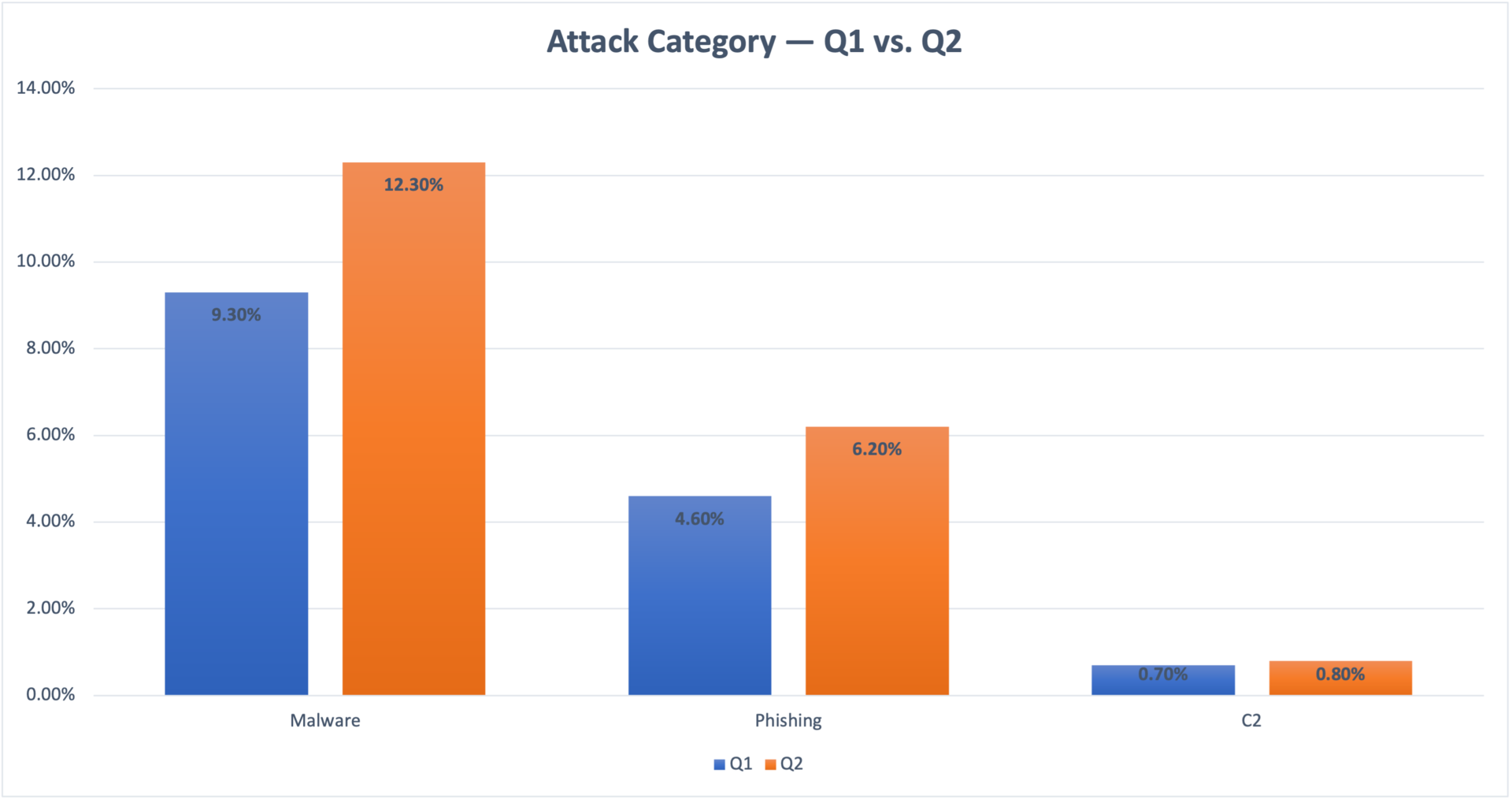

凭借 Akamai 统揽不同行业、各个地理位置的视野,我们观察到,在 2022 年第二季度,我们所监测的设备中有 12.3% 至少曾有一次尝试访问恶意软件相关域。这表明这些设备可能已被入侵。在网络钓鱼和 C2 方面,我们可以看到,6.2% 的设备访问过网络钓鱼相关域,0.8% 的设备访问过 C2 相关域。虽然这些数字乍看起来可能并不起眼,但要考虑到所涉及的规模是数百万台设备。考虑到这一点,再加上 C2 是最恶性的威胁,这样的数据非常可观,而且影响重大。

将 2022 年第二季度的结果与 2022 年第一季度的结果(图 1)进行比较,我们可以发现,所有类别在第二季度都有小幅增长。我们将这些增长归因于季节性变化,与威胁态势重大变化无关。

图 1:受威胁影响的设备——第一季度与第二季度

图 1:受威胁影响的设备——第一季度与第二季度

在图 2 中,我们可以发现,在 12.3% 可能受到入侵的设备中,63% 的设备受到与恶意软件活动相关的威胁,32% 的设备受到网络钓鱼威胁,5% 的设备受到 C2 威胁。访问与恶意软件相关的域并不代表这些设备必定已被入侵,但这充分表明,如果不能适当抵御威胁,潜在风险就会增加。但是,访问 C2 相关域表示相应设备很可能已被入侵,并且正在与 C2 服务器通信。与访问恶意软件相关域的情况相比,访问 C2 相关域的情况较少,其原因通常就在于此。

图 2:可能受到入侵的设备(按类别划分)

图 2:可能受到入侵的设备(按类别划分)

网络钓鱼攻击活动

观察 2022 年第二季度被网络钓鱼诈骗滥用和模仿的品牌(按品牌所属行业和受害者数量分类),我们可以看到,高科技和金融品牌排名靠前,两者分别占 36% 和 47%(图 3)。这些排名靠前的网络钓鱼行业类别与 2022 年第一季度的结果一致,其中高科技和金融品牌是排名靠前的类别,分别占 32% 和 31%。

图 3:网络钓鱼受害者和网络钓鱼活动(按滥用品牌)

图 3:网络钓鱼受害者和网络钓鱼活动(按滥用品牌)

我们更换分类依据,统计 2022 年第二季度发起的攻击活动数量,并据此划分网络钓鱼目标行业,可以看到,高科技和金融品牌仍然排名靠前,两者分别占 36% 和 41%(图 3)。不幸的是,就攻击次数和受害者数量而言,排名靠前的目标品牌之间的相关性证明,攻击者的努力和资源投入确实有效,达到了其预期结果。

Akamai 的研究无法监测用于传递受监测网络钓鱼攻击的分发渠道,这些攻击导致受害者单击恶意链接并最终进入网络钓鱼登陆页面。然而,不同品牌细分领域的攻击活动数量与受害者数量之间有着高度的相关性,这似乎表明如此数量的攻击确有效果,导致受害者数量出现类似趋势。这种相关性还可能表明所使用的分发渠道对攻击结果的影响极小,能否达到目标成功率几乎完全取决于攻击量。

按攻击活动的分类(消费者与企业目标帐户)仔细研究网络钓鱼攻击时,我们可以看到消费者类别的攻击占主导地位,占攻击活动的 80.7%(图 4)。这种主导地位是由黑市中对消费者被盗帐户的大量需求所推动的,这些帐户随后被用于发起与欺诈相关的第二阶段攻击。但是,即使攻击活动占比只有 19.3%,也不应认为对企业帐户的攻击微不足道,因为这些类型的攻击通常更有针对性,并且具有更大的破坏潜力。针对企业帐户的攻击可能会导致公司网络受到恶意软件或勒索软件的破坏,或者机密信息泄露。始于员工单击网络钓鱼电子邮件中链接的攻击最终有可能导致企业遭受重大的财务和声誉损失。

图 4:网络钓鱼目标帐户——消费者与企业

图 4:网络钓鱼目标帐户——消费者与企业

网络钓鱼工具包

网络钓鱼攻击是一种由来已久、极为常见的攻击媒介。大多数互联网用户均已熟知其涉及的潜在影响和风险。但网络钓鱼仍然是一种高度相关且危险的攻击媒介,每天影响着成千上万的人和企业。Akamai 开展的研究解释了这种现象的某些原因,并重点关注网络钓鱼工具包及其在网络钓鱼攻击有效性和相关性方面的作用。

攻击者可以借助网络钓鱼工具包快速轻松地创建模仿知名品牌的虚假网站。网络钓鱼工具包让没什么技术天赋可言的诈骗者也能实施网络钓鱼诈骗,并且在多数情况下,都会用于创建分布式、大规模的攻击活动。这些工具包的低成本和易得性解释了过去几年网络钓鱼攻击的日益泛滥。

根据 Akamai 跟踪现实环境中使用的 290 种不同网络钓鱼工具包的研究,在 2022 年第二季度,至少有 72 天(同一天内多次使用时,仅按一天统计)重复使用了 1.9% 的受跟踪工具包(图 5)。此外,49.6% 的工具包至少重复使用了 5 天,在查看所有受跟踪工具包时,我们可以看到所有这些工具包在 2022 年第二季度重复使用不少于三天(同一天内多次使用时,仅按一天统计)。

图 5:网络钓鱼工具包(按 2022 年第二季度重复使用的天数)

图 5:网络钓鱼工具包(按 2022 年第二季度重复使用的天数)

这些数字表明了网络钓鱼工具包大量重复使用的现象,揭示了网络钓鱼威胁态势和所涉及的规模,也表明防御者面临着巨大的挑战。网络钓鱼工具包重复使用的背后是推动网络钓鱼态势的黑产“工厂”和经济力量。这些力量包括 开发人员 ,他们创建模仿知名品牌的网络钓鱼工具包,然后在攻击者之间出售或分享,以极少的工作量换来一次又一次地重复使用。

通过对 2022 年第二季度重复使用次数最多的工具包的进一步分析,统计用于交付每个工具包的不同域的数量,结果表明, Kr3pto 工具包的使用频率最高,与 500 多个域相关联(图 6)。受跟踪工具包的定名依据是被滥用的品牌名称,或者代表工具包开发人员签名或工具包功能的通用名称。

就 Kr3pto 的情况而言,该网络钓鱼工具包背后的攻击者是某个开发人员,此人构建并销售针对金融机构和其他品牌的独特工具包。在一些个例中,这些工具包针对的是英国的金融公司,它们 绕过了 MFA。这一证据还表明,这个最初创建于三年多前的网络钓鱼工具包仍然高度活跃且有效,在现实环境中的使用频率极高。

图 6:按重复使用次数排名的前十大网络钓鱼工具包

图 6:按重复使用次数排名的前十大网络钓鱼工具包

网络钓鱼经济不断增长,工具包的开发和部署难度不断降低,网络上充斥着废弃的、随时可被滥用的网站以及易受攻击的服务器和服务。犯罪分子利用这些薄弱环节立稳脚跟,每天给成千上万的人和企业造成损失。

网络钓鱼工具包开发和销售日渐趋于产业化,新工具包的开发和发布周期只需短短几小时,其创建者与使用者之间分工明确,这意味着这种威胁不会很快消失。网络钓鱼黑产工厂造成的威胁影响甚广,其关注点不只有伺机入侵那些有价值的帐户,并将受害者的个人信息卖给犯罪分子,也会对品牌及其利益相关者造成威胁。

典型网络钓鱼域的寿命以小时为单位,而不是以天为单位。然而,网络钓鱼工具包创建者的新技术和开发成果正在逐步延长其寿命,足以造成受害者源源不断,网络钓鱼经济不断发展。

总结

为了保障我们的客户拥有更安全的网络生活,这种类型的研究十分必要。我们将继续监控这些威胁并报告相关信息,以便让业界了解新情况。

若要及时了解 Akamai 团队的此项研究和其他研究成果,最佳方式是关注 Akamai 安全情报组 微信公众号。