Atrápame si puedes, Técnicas evasivas y defensivas contra el phishingOr Katz

El phishing es un tipo de ataque multifacético, destinado a recopilar nombres de usuario y contraseñas, información personal o, a veces, ambos. Sin embargo, estos ataques solo funcionan siempre y cuando el kit de phishing se mantenga oculto. El phishing es un juego de números y el tiempo es un factor. Cuanto más tiempo un kit de phishing pueda permanecer activo y no detectado, más tiempo podrá ejecutarse la estafa. Cuanto más tiempo se ejecute la estafa, la cantidad de víctimas solo aumenta.

Los kits de phishing utilizan muchas técnicas evasivas y defensivas para ayudar a eludir los controles de seguridad y evitar la detección. Esto ayuda al delincuente a implementar estos kits a evitar que los investigadores de seguridad los cazen manualmente y que los proveedores de seguridad utilicen el aprendizaje automático para la detección predictiva o el análisis de Internet en busca de dominios sospechosos.

Examinamos varias técnicas evasivas y defensivas que se han desarrollado y utilizado en miles de sitios web a través de cientos de kits. Algunas de estas técnicas son comunes, mientras que otras pueden ser bastante sofisticadas. Por lo general, la diferencia se determina mediante el kit en sí, su uso y la funcionalidad prevista.

Evasión basada en el contenido

En la industria de la seguridad, el bloqueo de los kits de phishing mediante detección basada en firmas en el sitio web de phishing (también conocido como página de inicio) ha sido una técnica común durante muchos años. Sin embargo, los desarrolladores de kits de phishing han continuado centrándose en técnicas que dificultan la detección y prevención de ataques de phishing de las soluciones basadas en firmas. Con el fin de lidiar con las evasiones de kits, los proveedores de seguridad han tenido que utilizar un enfoque de varios niveles. Estos son algunos ejemplos recientes de técnicas evasivas basadas en contenido.

Generación aleatoria de contenido

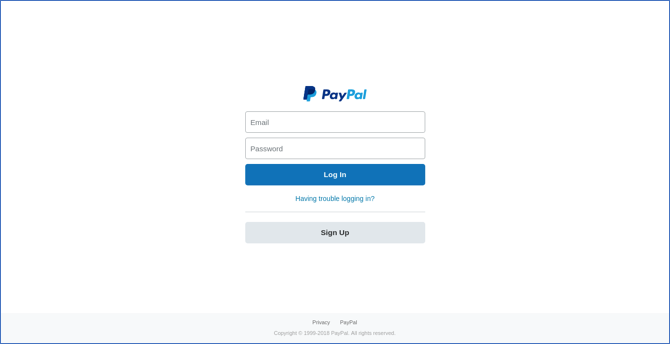

En las siguientes imágenes, el contenido en cuestión se centra en una página fraudulenta de PayPal. Este ataque de phishing busca principalmente nombres de usuario y contraseñas de PayPal de la víctima, pero a veces se extenderá a información personal y financiera adicional.

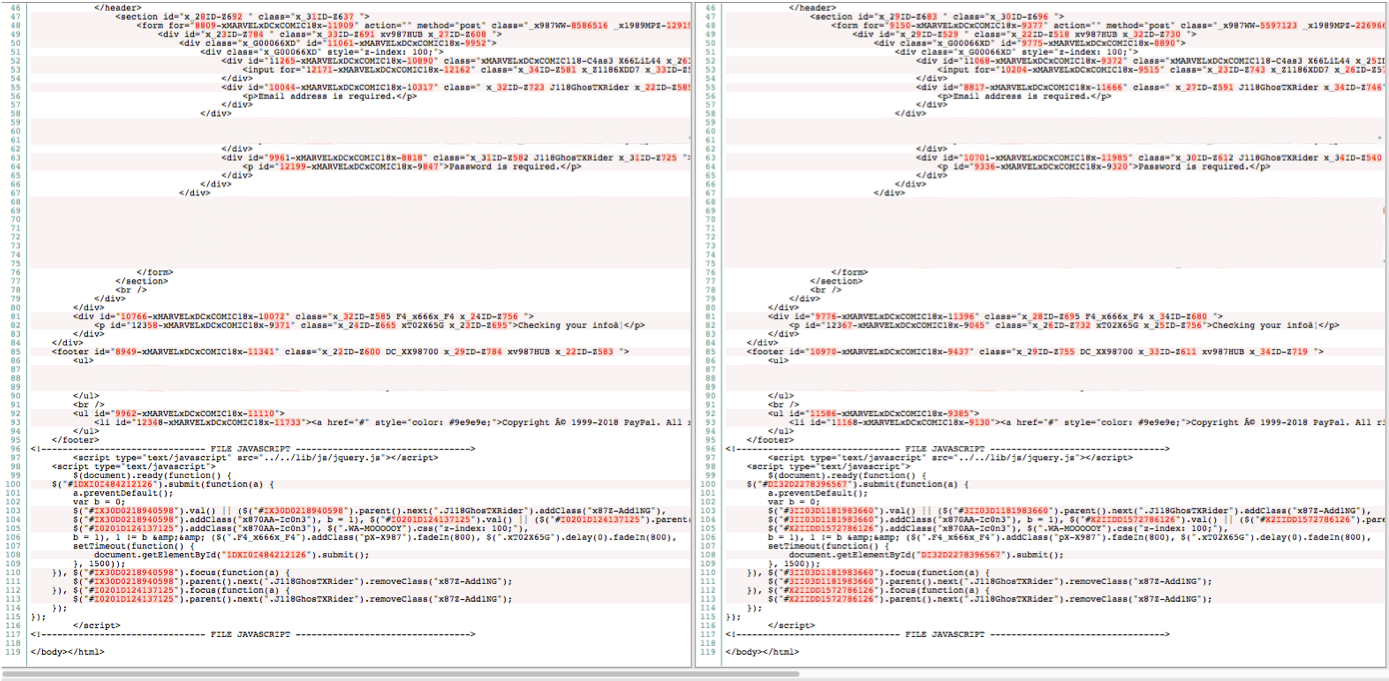

La Figura 1 es el aspecto de la página de inicio para la víctima, mientras que la Figura 2 es el código fuente HTML que representa la página misma. En la Figura 2, la imagen de la derecha se tomó en segundos después de la imagen de la izquierda. Aunque el código fuente HTML es completamente diferente en ambos lados, la página principal permanece sin cambios. La generación de valores HTML aleatorios obliga a las empresas de seguridad a mantener firmas para cada iteración del código fuente cargado, lo cual es casi imposible.

Cuando la víctima carga la página por primera vez, las probabilidades están a favor del delincuente de que no hay firmas preexistentes en el registro de la página. Si el dominio tiene una reputación neutra o desconocida, o peor es un dominio comprometido con una reputación positiva, los ataques como estos tienen una tasa de éxito mejor que la promedio.

Figura 1: La apariencia de la página de phishing generada aleatoriamente por el contenido

Figura 2: Mismo kit de herramientas con dos contenidos HTML diferentes generados aleatoriamente

Evasión de codificación HTML

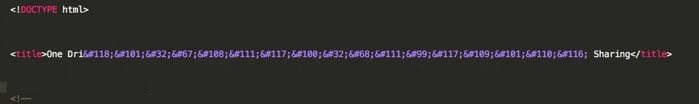

Otra técnica comúnmente utilizada en el salvaje es reemplazar los valores de texto ASCII con una combinación de codificación ASCII y HTML. Si bien dicha acción no cambiará la forma en que el navegador presentará el texto, dichas combinaciones podrían evadir a los monitores de seguridad que no escapan a HTML en la página, antes de intentar emparejar las firmas textuales.

Figura 3: Valor del título del sitio web de phishing con combinación de codificación ASCII y HTML

Evasión de fuentes de CSS

Enero de 2019Se descubrió a los investigadores en Proofpoint un kit de phishing que utilizó fuentes web para codificar texto. Durante el examen de una página de inicio, los investigadores de Proofpoint descubrieron que se codificó el código fuente, pero que no afectó la representación de la página. En cuanto al asunto, los investigadores descubrieron el cifrado responsable de decodificar el código fuente en el código CSS de la página.

El CSS hizo llamadas a una carpeta de fuentes que no existía y, en su lugar, cargó dos archivos de fuente WOFF y WOFF2 codificados con base64. Hechos a medida, los archivos de fuente tenían letras fuera de orden y, una vez que se muestra la página, el navegador trató las fuentes como si estuvieran en orden alfabético, reemplazando el código fuente con texto legible.

Direcciones URL generadas aleatoriamente

Una de las formas más populares de compartir inteligencia en la industria de la seguridad es a través de fuentes de inteligencia. Estos archivos se presentan con muchos nombres comunes, como "las listas genéricas" o "las listas negras", pero el punto es distribuir información a sus pares, de modo que puedan defenderse de las amenazas observadas anteriormente. Cuando se trata de phishing, hay muchas fuentes, los delincuentes están bien conscientes de ellas y buscan evitarlas a todos los costos.

Muchos kits de phishing utilizan cadenas generadas aleatoriamente para modificar la URL a la página de inicio cada vez que se accede a la página. Esto evita que el kit se bloquee directamente cuando las listas negras utilizan la URL completa, en lugar de solo un dominio. La aleatorización también entra en juego como un medio para agregar legitimidad al ataque de phishing en sí, ya que los dígitos y letras aleatorios a menudo distraen a la víctima y hacen que la página parezca más oficial.

Este es un ejemplo de direcciones URL generadas por el kit de herramientas que se observaron recientemente en WILD:

http://whiteohio{.}ga/secure/santos/4a19123eb1279a47c524bb5610c04eb2fc9f4af3/

http://whiteohio{.}ga/secure/santos/f1236dff5933eac286085df87abcac581b12a7de/

http://whiteohio{.}ga/secure/santos/4fa97942c5059d10bfa08e7cc61cbdba566e52c9/

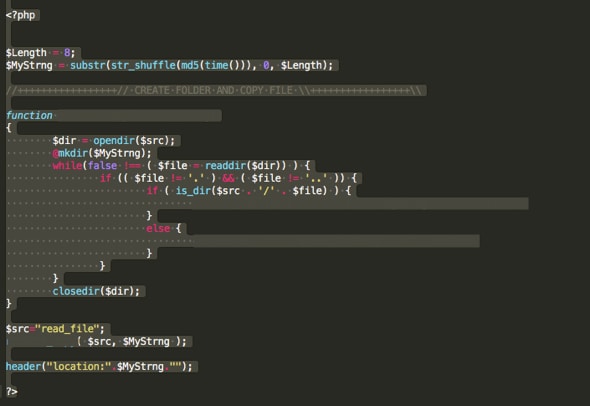

En este kit, cada vez que una víctima cargó el sitio web, se generó una nueva carpeta y URL, utilizando muy poco código (consulte la Figura 4).

Figura 4: Código de phishing que realiza la generación aleatoria de URL

Parámetros de URL aleatorios

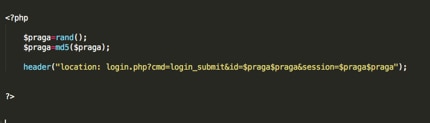

Los parámetros generados aleatoriamente están relacionados con las URL generadas aleatoriamente. Nuevamente, el objetivo aquí se divide entre agregar legitimidad a la página de inicio y evitar la detección. Muchas veces, los sitios web de inicio de sesión muestran una cadena larga, aparentemente aleatoria, de caracteres y números al visitante, por lo que cuando los kits de phishing quieren hacer esto, solo utilizarán el comando rand() en cada carga de página. A continuación, se presentan algunos ejemplos de parámetros generados aleatoriamente.

- hxxps://chicagocontracts{.}tk/files/adobeproject/952cdca7aae137e22d7e1eedc7cc81a1/login.php?cmd=login_submit&id=f44b5e2fe6fe6b6fb7b6fb6b6fb6bfb6b6b6b6b6b7b6b6b6b6b6b6b6b6b6b6b6b6b6b6b6b6b6b6b6b6b6b7b7b7bbb7b7b7b7b7b6b6b6b6b6b6b6b6b6b6b6b&

- hxxps://chicagocontracts{.}tk/files/adobeproject/00e0b678a385a1f097044f8953fa0be1/login.php?cmd=login_submit&id=653af2929295971f8f82953751e71e71c4571c72c295289289b295b2971e295b295b2971e295375b2971e2971e295b295b295b295b295b295b295b295b295b71e295b295b29&

- hxxps://chicagocontracts{.}tk/files/adobeproproject/e130e2f6df8ae2f5b9be01a8edaeaa7a/login.php?cmd=login_submit&id=4ec8655cab2e9c4b01c0c11801c12c9c962c962c962c12c962c962c962c962c962c962c962c452c452c168cecab2c162c162c168cecab2c162c162c162c162c168ce8ce8ce8c168c168ce8c162c162c&

Figura 5: Código fuente del kit de herramientas que aleatoriza parámetros

Subdominios generados aleatoriamente

Otro método para evitar los centros de detección es el uso de subdominios aleatorios. Esto solo funciona si el dominio raíz en sí no se está filtrando ni bloqueando directamente. En este método, el atacante creará una lista de subdominios que se pueden utilizar dependiendo de cómo la víctima accede a la página de inicio.

Figura 6: Una lista parcial de subdominios aleatorizados que se utilizan en el estado natural

Además, los kits de phishing intentarán evitar la detección es mediante la limitación del acceso a víctimas seleccionadas. Estos métodos se identifican comúnmente en casi todos los kits y, si bien tienen un grado moderado de éxito en general, no son infalibles. La mayoría de estos métodos están diseñados para bloquear escaneos automatizados, bloques e investigadores.

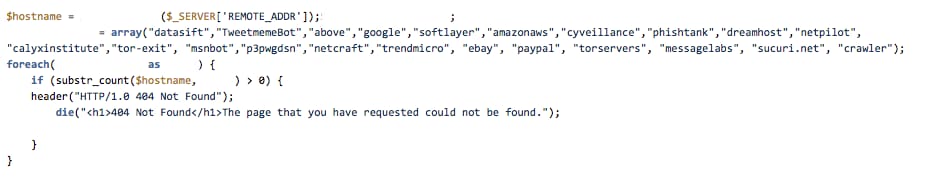

Revertir exclusión de PTR

Los delincuentes buscan bloquear dominios conocidos tomando la dirección IP de un visitante y realizando una consulta PTR DNS, una consulta DNS que resuelve y la dirección IP a su dominio asociado. En el siguiente ejemplo, puede ver que el código fuente busca bloquear a las personas que se arrastran, a los proveedores conocidos (cyveilance, phishTank, sucuri.net) y a los proveedores de alojamiento en la nube, como Amazon o Google. Además, hay algunos proveedores de seguridad mencionados directamente, incluidos Message Labs y Trend Micro.

Figura 7: Código fuente de exclusión PTR

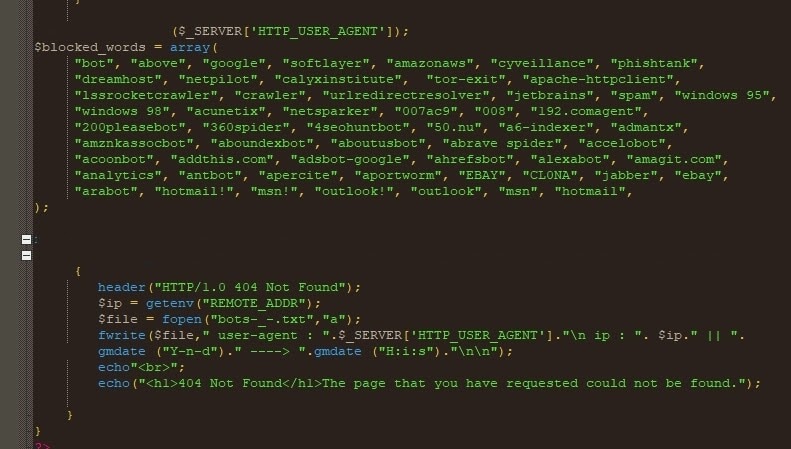

Filtrado de agente de usuario HTTP

En este método (Figura 8), los kits de phishing filtrarán a un visitante a la página de inicio mediante la examinación del agente de usuario HTTP y buscarán palabras clave que indiquen tráfico de bot o análisis automatizado.

Los bots son un problema para sitios web legítimos, pero claramente los bots también son un problema para los delincuentes. Muchos de los bots filtrados por kits de phishing están relacionados con el motor de búsqueda o con rascadores de contenido. Sin embargo, los kits también buscan bloquear las orugas automatizadas que utilizan los investigadores y las empresas de seguridad. El esfuerzo de bloqueo de bots está orientado a mantener el kit de phishing oculto durante el mayor tiempo posible para que solo las víctimas del kit puedan acceder a su ubicación.

También hay evasiones basados en ISP y visitas de IP (para evitar que la misma dirección visite el kit de phishing más de una vez). Los filtros basados en ISP se utilizan para mantener a las víctimas del kit de phishing bloqueadas en una región específica, o si el kit se dirige directamente a un ISP, se dirige solo a los clientes de ese servicio.

Figura 8: Código fuente que muestra el filtrado de usuario-agente

Configuración personalizada de .htAccess

En los servidores web, los archivos .htAccess se utilizan para controlar el tráfico de visitantes, como las redirecciones a páginas de error personalizadas, el control de índice o la prevención de la conexión directa. En el caso de los kits de phishing, los archivos .htAccess se aprovechan para bloquearlos por IP. Muchos de los archivos .htAccess comunes que utilizan los kits de phishing hoy bloquearán todos los rangos de IP propiedad de proveedores de seguridad, proveedores de nube, nodos Tor conocidos, investigadores conocidos, universidades, y mucho más.

Conclusión

El phishing es un juego de gatos y mouse. Los investigadores y proveedores de seguridad desarrollan métodos de detección y los desarrolladores de kits de phishing crean un medio para evadirlos. Como hemos demostrado en esta publicación, la mayoría de los estuches usan métodos de evasión básicos, pero eficaces. Los avances realizados por los defensores, incluido el aprendizaje automático y la detección algorítmica, ponen a los desarrolladores de kits de phishing en una desventaja.

Tratar de detener el phishing de forma permanente es la fe de erratas de un enemigo; las personas siempre harán clic en un enlace o tendrán su curiosidad impitada por algo. En su lugar, centrarse en la detección y disminuir la vida útil de una implementación determinada de un kit de phishing es una victoria obtenible en el espacio de seguridad. Debido a que el phishing no es solo un problema de correo electrónico, las defensas deben existir fuera de la bandeja de entrada, donde se produce conciencia, análisis proactivo y huella digital basada en kit en lugar de dominio.

A medida que las fronteras entre las técnicas defensivas y ofensivas se desdibujan, ahora que ambos lados las utilizan, los profesionales de la seguridad están obligados a asegurarse de que estamos familiarizados con la amenaza interna y nos aseguran más de las paredes que están siendo creadas por los actores de amenaza para poder hacer estamos seguros de que no nos quedamos fuera de la valla.