Informe sobre amenazas de DNS: tercer trimestre de 2022

Resumen ejecutivo

Los investigadores de Akamai observaron que el 14 % de todos los dispositivos protegidos se comunicaron con un destino malicioso al menos una vez en el tercer trimestre de 2022.

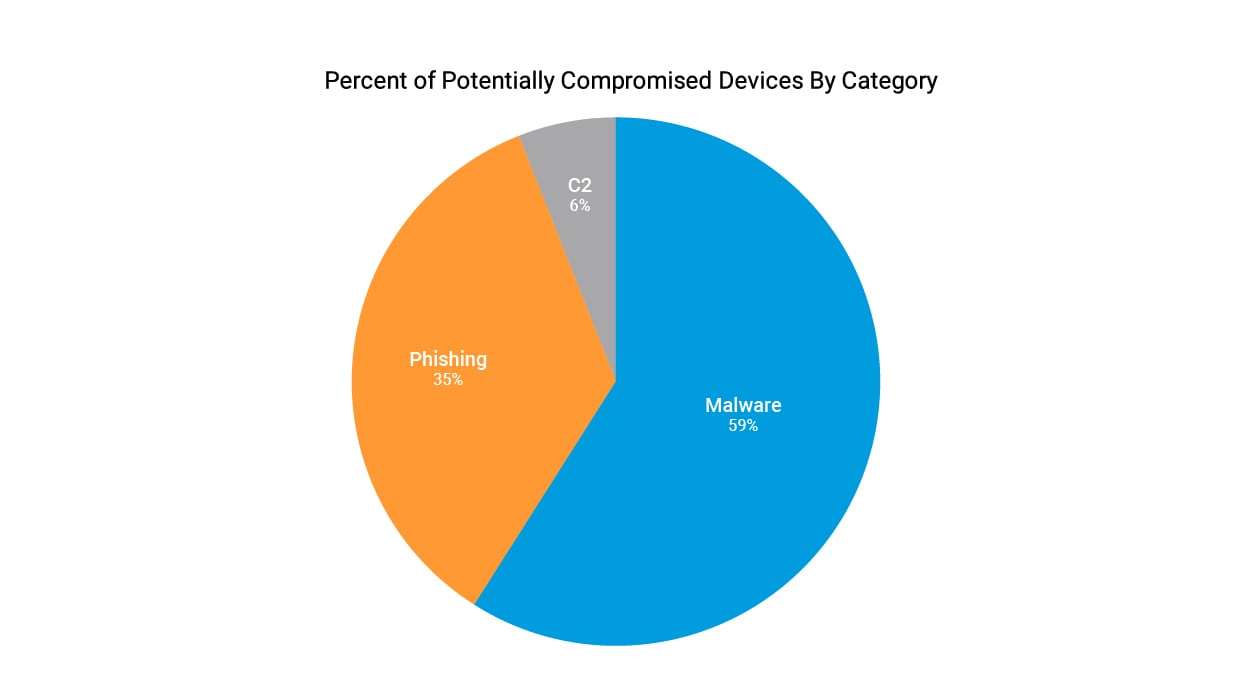

Si pasamos a desglosar los datos de estos dispositivos potencialmente comprometidos, se observa que el 59 % de ellos se comunicaron con dominios de malware o ransomware; el 35 %, con dominios de phishing; y el 6 %, con dominios de mando y control (C2).

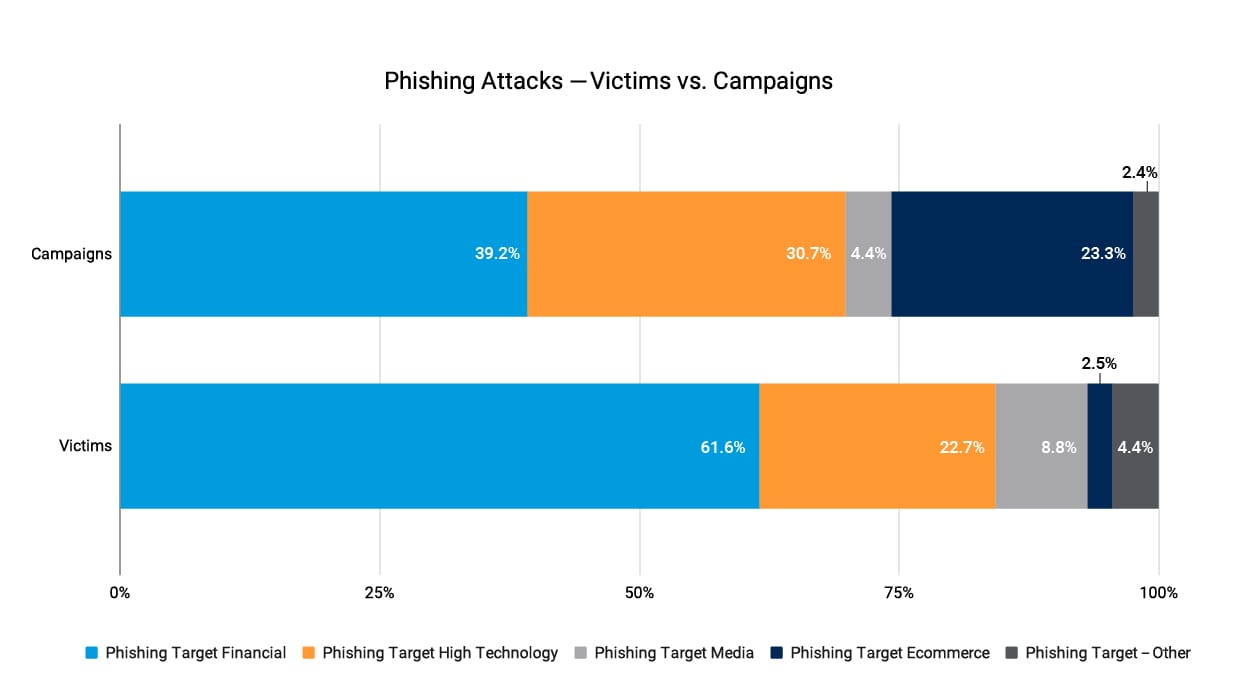

Al analizar las marcas objeto de un uso indebido y por las que se hacen pasar los estafadores que usan métodos de phishing, podemos ver que aquellas dedicadas a la alta tecnología y las de servicios financieros encabezaron la lista tanto en la cantidad de campañas como en la cantidad de víctimas. Estas categorías líderes del sector objeto de un uso indebido por el phishing son coherentes con los resultados del T1 de 2022.

Los ataques dirigidos a los clientes de servicios financieros representan el 39,2 % de las campañas y el 61,6 % de las víctimas, lo que indica que los ataques de phishing contra los servicios financieros fueron muy eficaces en el tercer trimestre de 2022.

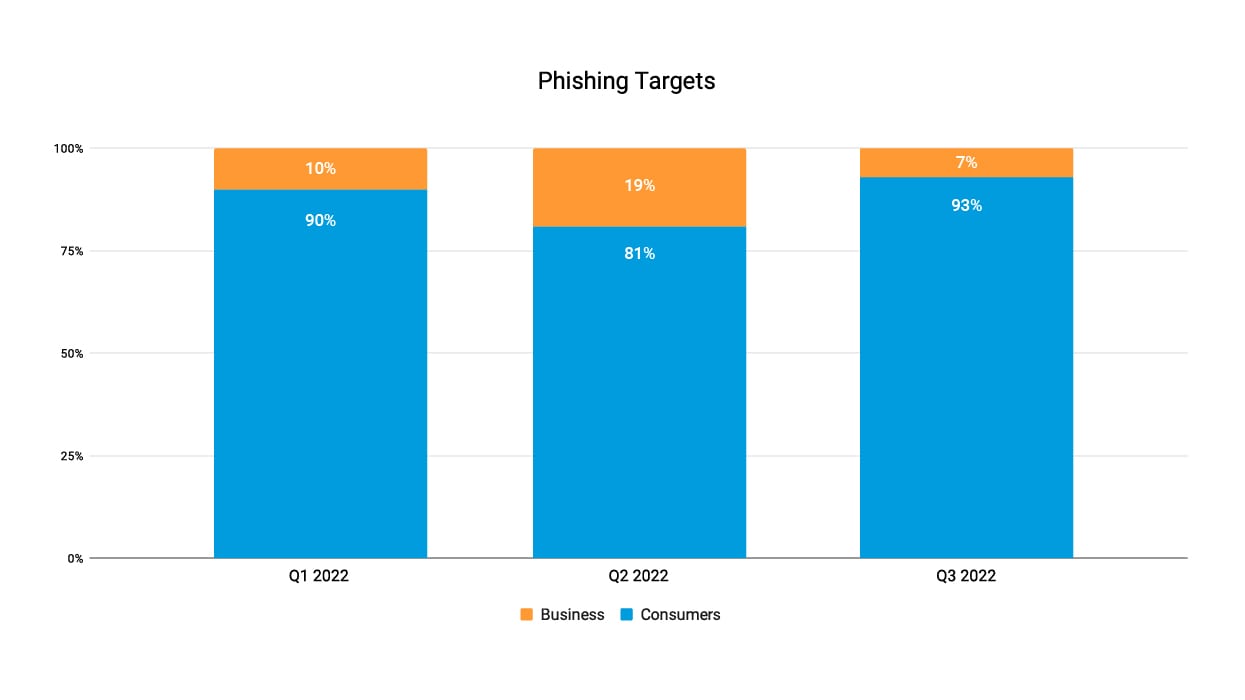

La categorización de posibles víctimas como consumidores o empresas demostró que los ataques a los consumidores siguen siendo más dominantes en todos los trimestres de 2022, con un 93 % de las campañas de ataque de phishing durante el tercer trimestre de 2022.

Realizamos un seguimiento de 299 kits de herramientas de phishing únicos que se utilizaron en más de un día durante el trimestre. Se utilizaron un total del 53 % de estos kits durante al menos 5 días, lo que indica que siguen teniendo éxito.

Un análisis más detallado de uno de los kits más reutilizados en el tercer trimestre de 2022, junto con el número de dominios diferentes que se utilizan para distribuir cada kit, demostró que los kits que atacan a las cuentas de Adobe y M&T Bank son los kits de herramientas principales: Adobe con más de 500 dominios y M&T Bank con más de 400 dominios.

Observamos un aumento del 40 % desde la primera semana del tercer trimestre de 2022 hasta la última semana del tercer trimestre de 2022 en el volumen de tráfico de DNS mediante TLS (DoT). Esto se produjo con un aumento del 23 % en la cantidad de clientes que adoptaron el uso de DoT para cifrar la comunicación DNS entre dispositivos conectados de forma remota.

Creemos que el aumento en la adopción de DoT se debe principalmente a la habilitación del teletrabajo en los últimos dos años y a la adopción de las arquitecturas Zero Trust y Secure Access Server Edge (SASE) que admiten el teletrabajo.

Introducción

Como parte de nuestros continuos esfuerzos por permitir que nuestros clientes estén más protegidos, presentamos hallazgos sobre amenazas a partir de nuestros amplios datos de DNS. Nuestra información se basa en esta visibilidad del tráfico global procedente de nuestros servicios de seguridad para empresas y operadores en diversos sectores y zonas geográficas.

A efectos de esta publicación, describiremos la información sobre el tráfico, las campañas de phishing y otras actividades maliciosas observadas en el tercer trimestre de 2022.

Información sobre el tráfico de Akamai

Ataques por categoría

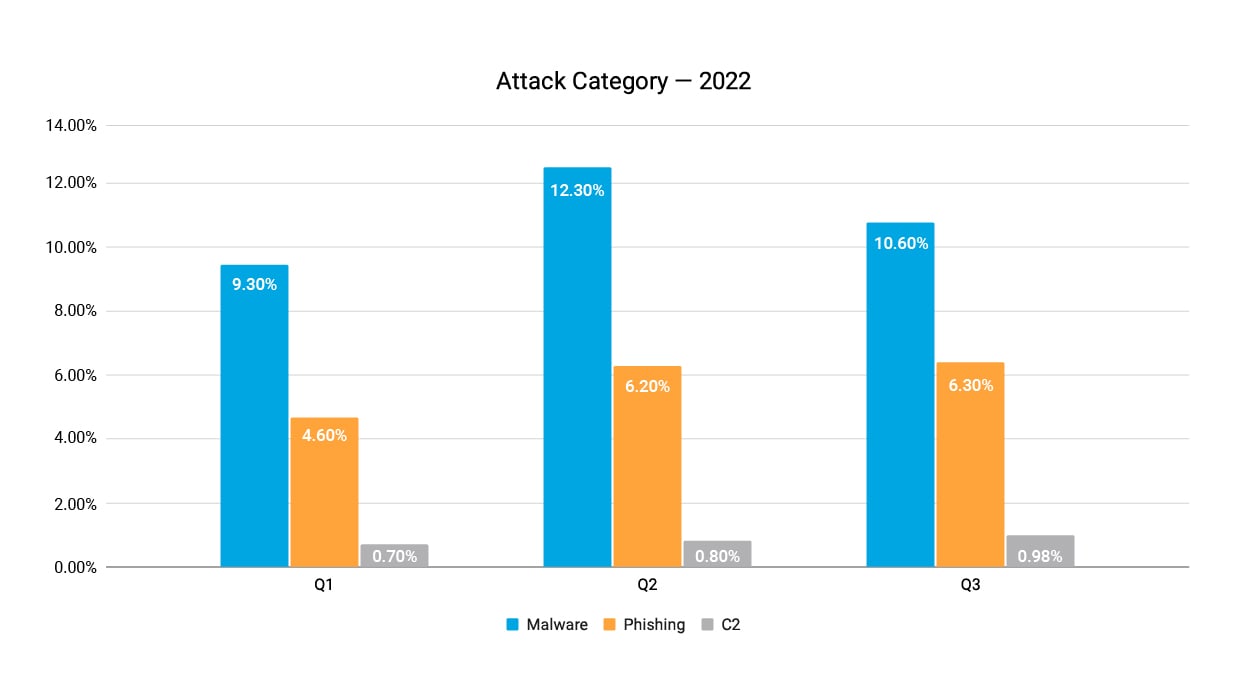

Gracias a la visibilidad de Akamai sobre el tráfico de operadores y empresas en diferentes sectores y zonas geográficas, sabemos que, en el tercer trimestre de 2022, el 10,6 % de los dispositivos supervisados intentaron comunicarse con dominios asociados a malware al menos una vez durante ese trimestre. En otros frentes, sabemos que el 6,3 % de los dispositivos accedió a dominios de phishing, mientras que el 0,98 % hizo lo propio con dominios asociados a C2.

Al comparar los resultados del tercer trimestre de 2022 con los resultados del primer y segundo trimestre de 2022 (figura 1), podemos observar estabilidad en todas las categorías con un aumento en el frente de C2. Dado que no podemos atribuir este aumento a una campaña de ataque específica, lo atribuimos a cambios estacionales en el panorama de amenazas. También es posible que el aumento se atribuya a un aumento de los dispositivos vulnerables.

Fig. 1: Dispositivos expuestos a amenazas: 2022

De los dispositivos potencialmente vulnerados y las diferentes categorías de amenazas, podemos observar que, en el tercer trimestre de 2022, el 59 % de ellos estuvo expuesto a amenazas asociadas a actividad de malware; el 35 %, a phishing; y el 6 %, a C2 (figura 2).

Fig. 2: Dispositivos potencialmente vulnerados, por categoría, tercer trimestre de 2022

Campañas de ataque de phishing

Al investigar las marcas objeto de un uso indebido y por las que se hacen pasar los estafadores que usan métodos de phishing, hay varias maneras posibles de recopilar los datos. A efectos de esta publicación, comparamos la cantidad total de campañas con la cantidad de víctimas. Esto nos permite evaluar la tasa de éxito de una campaña determinada, y también nos permite ver qué porcentaje de cada sector está siendo el objetivo de ataques.

Descubrimos que las marcas dedicadas a la alta tecnología y las de servicios financieros encabezaron la lista tanto en la cantidad de campañas como en la cantidad de víctimas. Estas categorías líderes del sector del phishing son coherentes con los resultados del T1 de 2022, en los que las marcas de alta tecnología y financieras fueron las categorías líderes.

También vimos que se activaron el 39,2 % de las campañas destinadas a clientes de servicios financieros, lo que dio como resultado un 61,6 % de las víctimas; esto indica que los ataques contra los servicios financieros fueron muy eficaces en el tercer trimestre (figura 3).

Fig. 3: Víctimas de phishing y campañas de phishing de marcas que fueron blanco de ataques

Los atacantes dirigen sus ataques a más marcas de comercio digital

Si examinamos las tasas de ataques de phishing categorizadas por campañas de ataque (cuentas de consumidores frente a cuentas empresariales atacadas), podemos observar un aumento en la tasa entre campañas dirigidas a cuentas empresariales y cuentas de consumidores en el tercer trimestre de 2022. Atribuimos el aumento de los ataques a los consumidores a una cantidad mayor de ataques dirigidos a las marcas de comercio digital. Los ataques a los consumidor siguen siendo los más dominantes en todos los trimestres de 2022, con un 93 % de las campañas de ataque en el tercer trimestre de 2022 (figura 4) y un promedio del 88 % en los trimestres de 2022.

Fig. 4: Cuentas objetivo de phishing en 2022: consumidores frente a empresas

Aunque la tasa de ataques a empresas ha disminuido, es importante recordar que el daño potencial de las campañas de ataque contra las cuentas empresariales es importante y podría provocar que la red empresarial que constituye el objetivo de los ataques se vea vulnerada con malware o ransomware, lo que conlleva el riesgo de que se filtre información confidencial.

Las pruebas sobre el posible impacto del phishing contra una empresa se pueden ver en los últimos detalles sobre el ataque a Uber, que demuestra en qué medida siguen siendo vulnerables las organizaciones a los ataques de phishing e ingeniería social.

Kits de herramientas de phishing

Como se describió en el informedel segundo trimestre de 2022, la abrumadora magnitud y la escala del panorama del phishing están habilitadas por la existencia de kits de herramientas de phishing. Los kits de herramientas de phishing admiten la implementación y el mantenimiento de sitios web de phishing que impulsan incluso a los estafadores sin conocimientos técnicos a unirse al panorama de adversarios de phishing y ejecutar estafas de phishing.

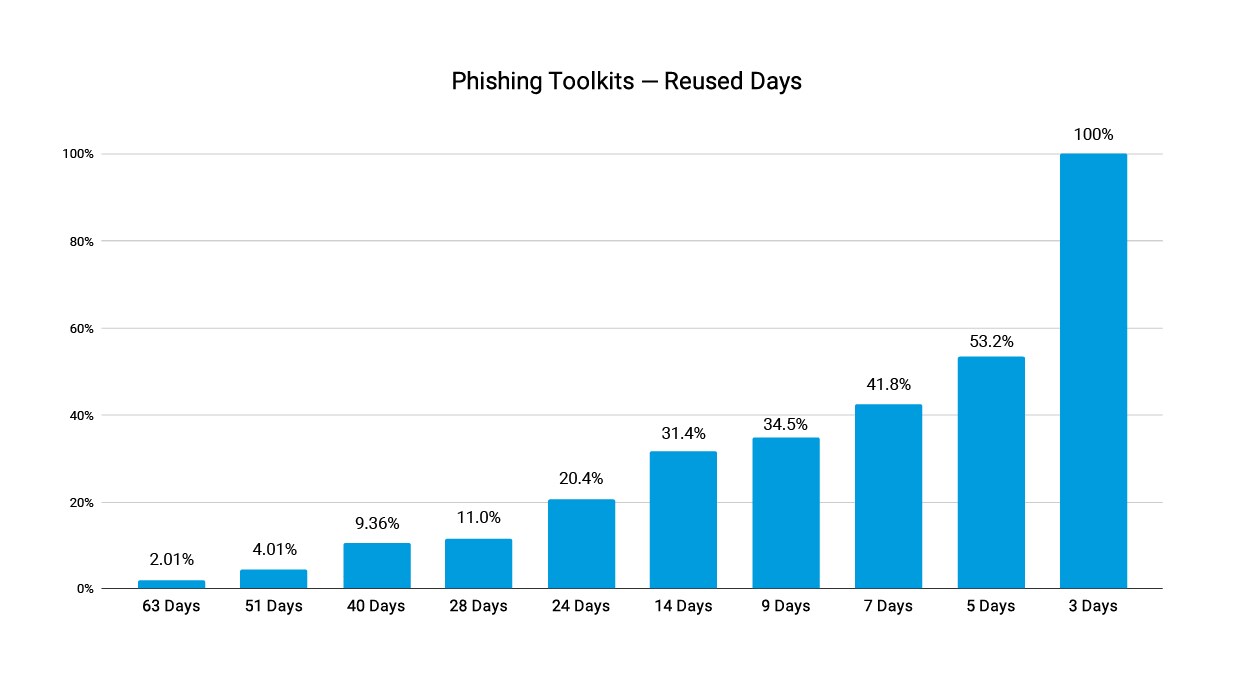

Según la investigación de Akamai, en la que se realizó un seguimiento de 299 kits de herramientas de phishing diferentes que estaban en circulación para lanzar nuevas campañas de ataque, el 2,01 % de los kits rastreados se reutilizaron en al menos 63 días distintos en el tercer trimestre de 2022, como podemos observar en la figura 5. Además, el 53,2 % de los kits se reutilizaron para lanzar una nueva campaña de ataque durante al menos cinco días, y el 100 % de los kits rastreados se reutilizaron en no menos de tres días distintos durante el tercer trimestre.

Fig. 5: Kits de herramientas de phishing por número de días reutilizados en el tercer trimestre de 2022

El kit de herramientas promedio se reutilizó en 9 días en el tercer trimestre de 2022, en comparación con el kit de herramientas promedio que se reutilizó en 8 días del segundo trimestre de 2022.

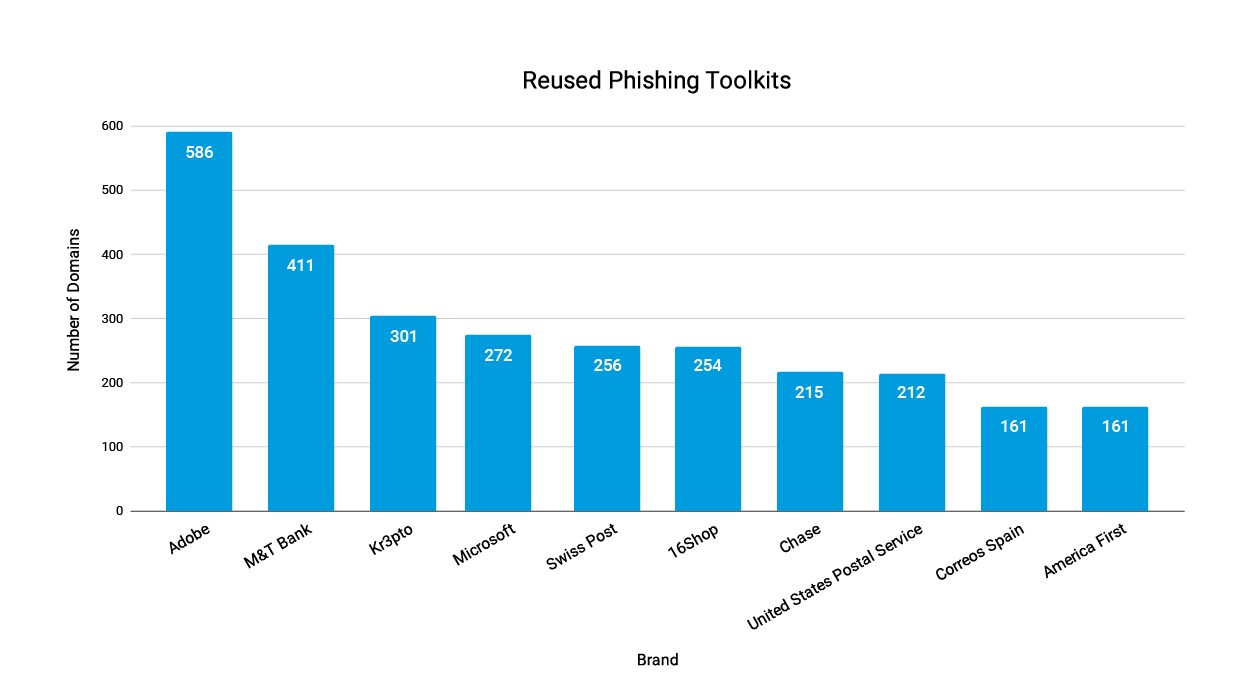

Un análisis más detallado de uno de los kits más reutilizados en el tercer trimestre de 2022, junto con el número de dominios diferentes que se utilizan para distribuir cada kit, demuestra que los kits que atacan a Adobe y M&T Bank son los kits de herramientas principales: Adobe con más de 500 dominios y M&T Bank con más de 400 dominios (figura 6).

Fig. 6: Los 10 principales kits de herramientas de phishing reutilizados

El comportamiento de reutilización de los kits de herramientas de phishing descritos anteriormente constituye una prueba más de la tendencia del panorama de phishing que sigue escalando, pasando a un modelo de phishing como servicio y utilizando los servicios gratuitos. Los ataques de phishing siguen siendo tan importantes como siempre, ya que llaman a nuestra puerta buscando la participación en nuestros momentos más vulnerables.

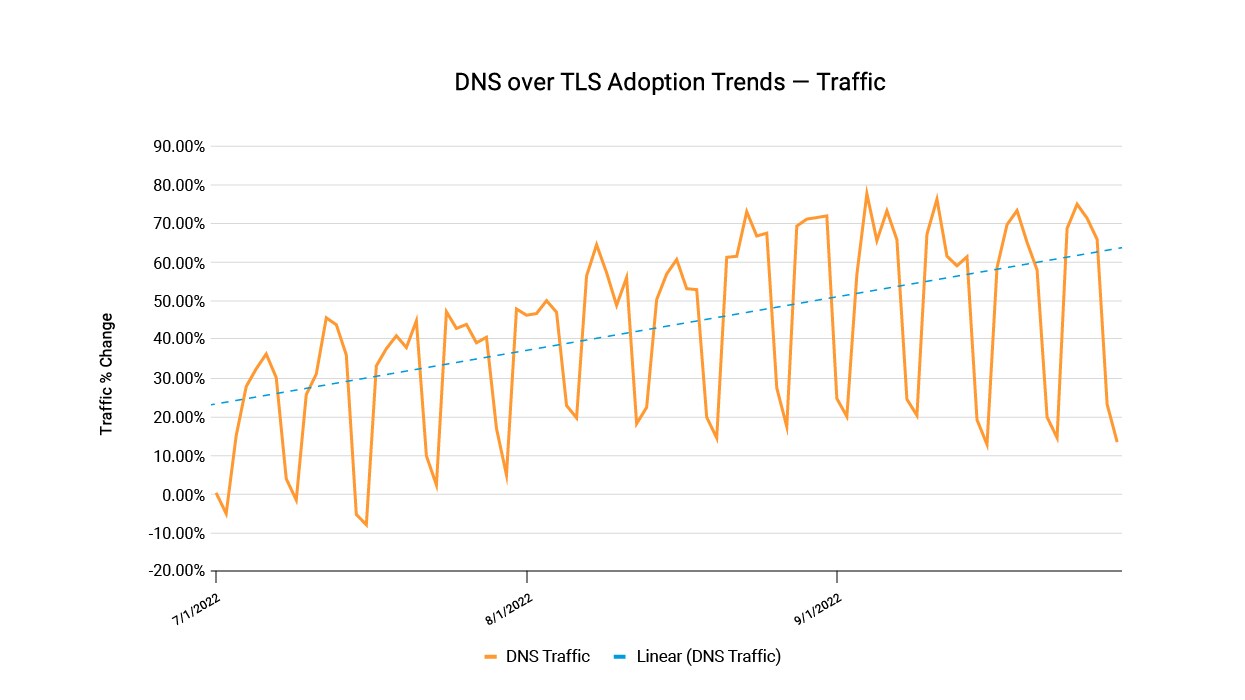

Tendencias de adopción de DNS mediante TLS

A través de la investigación de Akamai sobre la adopción y el uso de DoT, pudimos observar un aumento continuo en la tasa de adopción de DoT en los clientes de nuestra empresa y de pequeñas y medianas empresas. El valor de DoT está en el uso de TLS sobre el uso del protocolo DNS, lo que confiere seguridad y privacidad a la comunicación DNS y garantiza que no haya visibilidad de las transacciones DNS. Observamos un aumento del 40 % desde la primera semana del tercer trimestre de 2022 hasta la última semana del tercer trimestre de 2022 en el volumen de tráfico de DoT (figura 7). Esto incluye un aumento del 23 % en la cantidad de clientes que adoptaron el uso de DoT para cifrar la comunicación DNS entre dispositivos conectados de forma remota.

A medida que las transacciones DNS se transfieren en texto sin formato, DoT ayuda a evitar ataques de sniffing en el tráfico DNS, lo que da como resultado la exposición de información confidencial y ataques que manipulan el tráfico DNS a través de técnicas de máquina intermediaria.

Fig. 7: Tendencias de adopción de DoT (tercer trimestre de 2022)

Creemos que el aumento en la adopción de DoT se debe principalmente a la habilitación del teletrabajo en los últimos dos años y a la adopción de las arquitecturas Zero Trust y SASE que admiten el teletrabajo. Una plantilla distribuida conlleva un mayor riesgo, ya que los dispositivos de conexión son itinerantes a través de redes móviles en routers públicos y domésticos, algunos de los cuales pueden ser vulnerables o estar comprometidos, y pueden dar pie a más ataques de sniffing y de máquina intermediaria.

Conclusión

A medida que cada vez más áreas de nuestras vidas y empresas se digitalizan, las ciberamenazas tienen un mayor impacto. Debido a que se observa tanto tráfico en nuestros sensores, es necesario analizar y difundir esa información de manera responsable. Para ser conscientes de lo que es posible mañana, tenemos que ver lo que sucedió ayer. Este es precisamente el motivo por el que seguimos redactando estos informes.

Con las fiestas a la vuelta de la esquina, el phishing va a vivir su periodo de mayor tráfico. Observamos que estos kits de phishing se reutilizan, lo cual es problemático: no solo tienen éxito la primera vez, sino que también siguen cobrándose más víctimas. Permanezca alerta durante las fiestas y después de ellas, ya que estos kits de herramientas se están volviendo cada vez más sofisticados.

Los investigadores de Akamai supervisan continuamente estas y otras amenazas para informar y formar a la comunidad. Para obtener más información de este tipo y sobre otras investigaciones de seguridad de vanguardia, asegúrese de seguirnos en Twitter.