DNS 威胁报告 — 2022 年第三季度

执行摘要

Akamai 研究人员观察到,2022 年第三季度,所有受保护设备中 14% 的设备至少与一个恶意目标进行过一次通信。

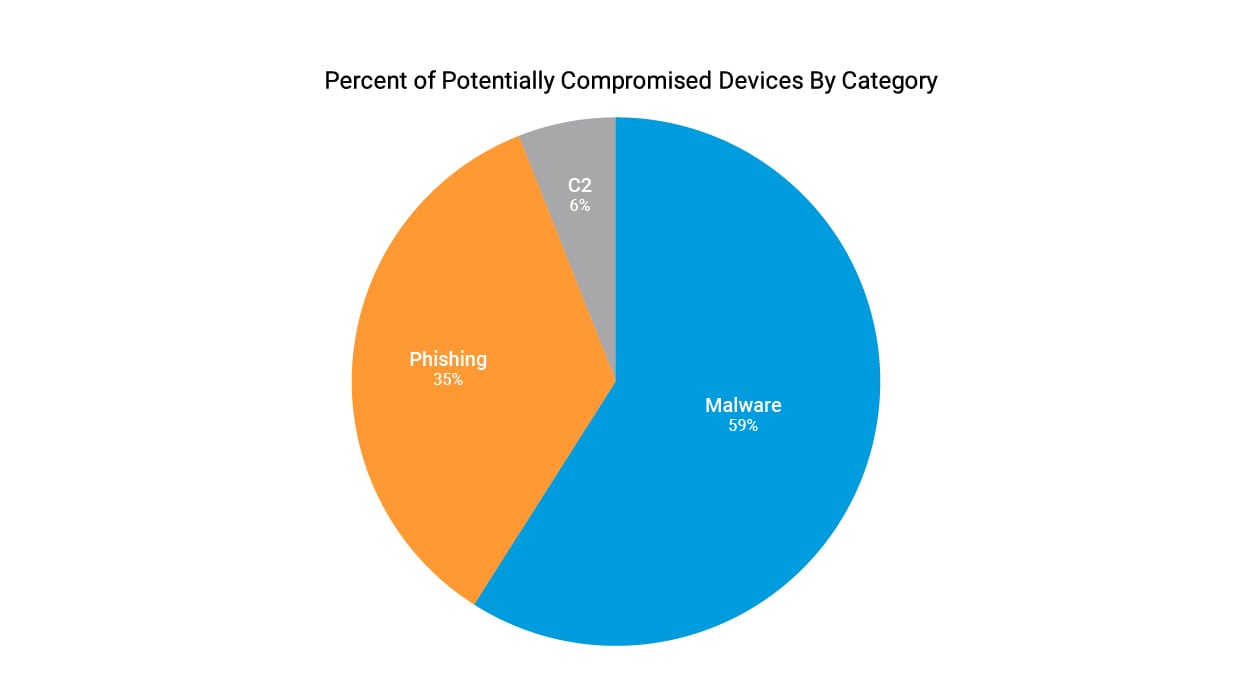

进一步细分这些可能受到入侵的设备可以看出,59% 的设备曾与恶意软件或勒索软件相关域通信,35% 的设备曾与网络钓鱼相关域通信,6% 曾与命令和控制 (C2) 相关域通信。

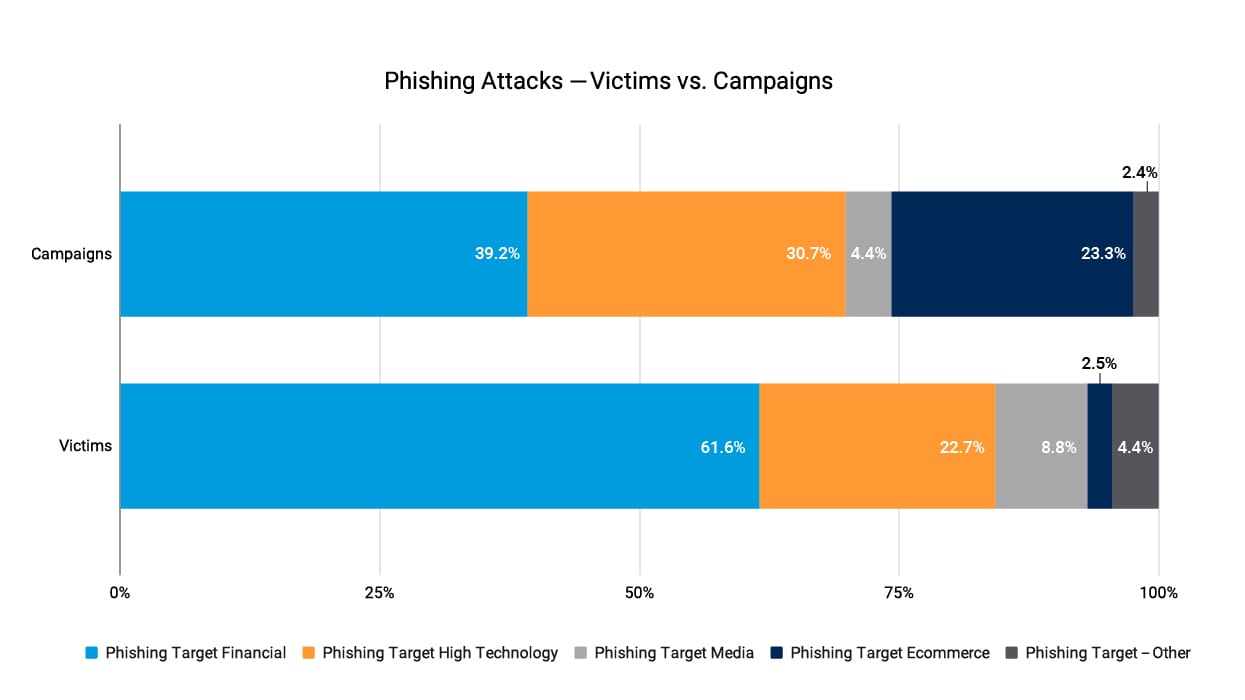

通过研究网络钓鱼骗局滥用和模仿的品牌,我们可以看出,高科技和金融品牌在攻击活动数量和受害者数量上都排名靠前。这些被网络钓鱼滥用的主要行业类别与 2022 年第一季度的结果一致。

针对金融服务客户的攻击占攻击活动总数的 39.2%,相应的受害者数量占受害者总数的 61.6%。这表明针对金融服务的网络钓鱼攻击在 2022 年第三季度影响巨大。

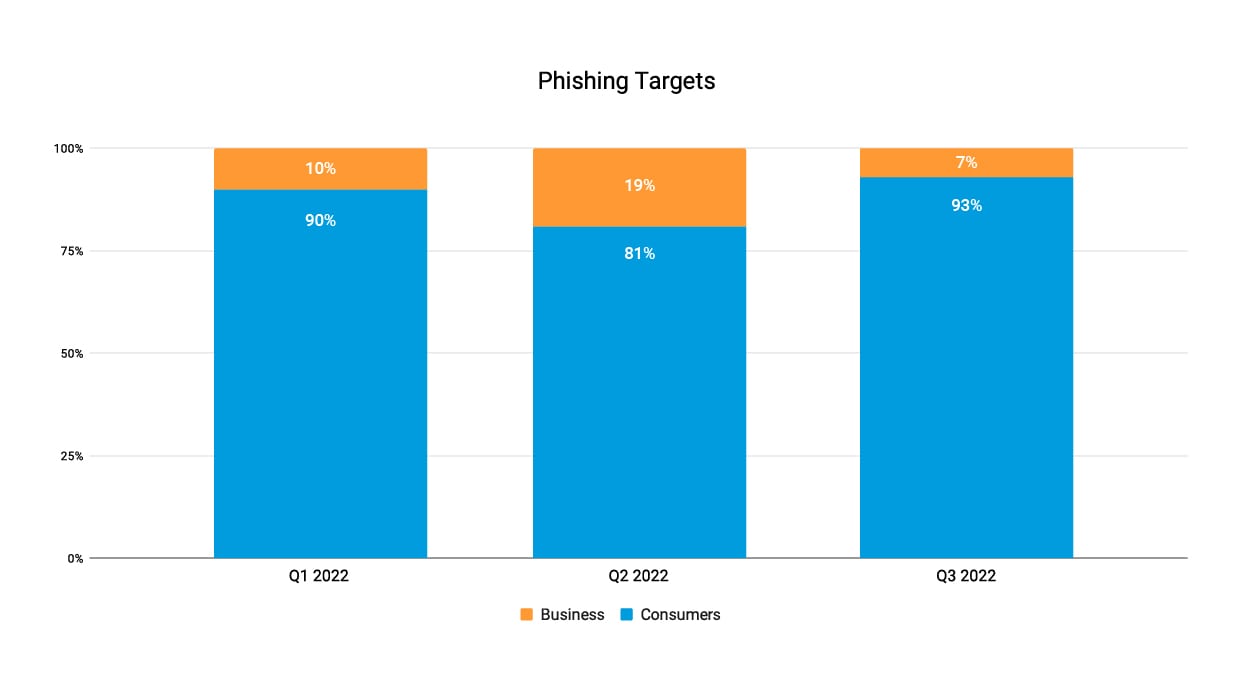

将潜在受害者分为消费者或企业后,可以看到,针对消费者的攻击在 2022 年所有季度继续是主要攻击行为且比重越来越大;2022 年第三季度的网络钓鱼攻击活动中,针对消费者的攻击占 93%。

我们追踪了 299 个在该季度使用一天以上的独特网络钓鱼工具包。这些工具包中共有 53% 被使用了至少 5 天,说明这些工具包仍是成功的。

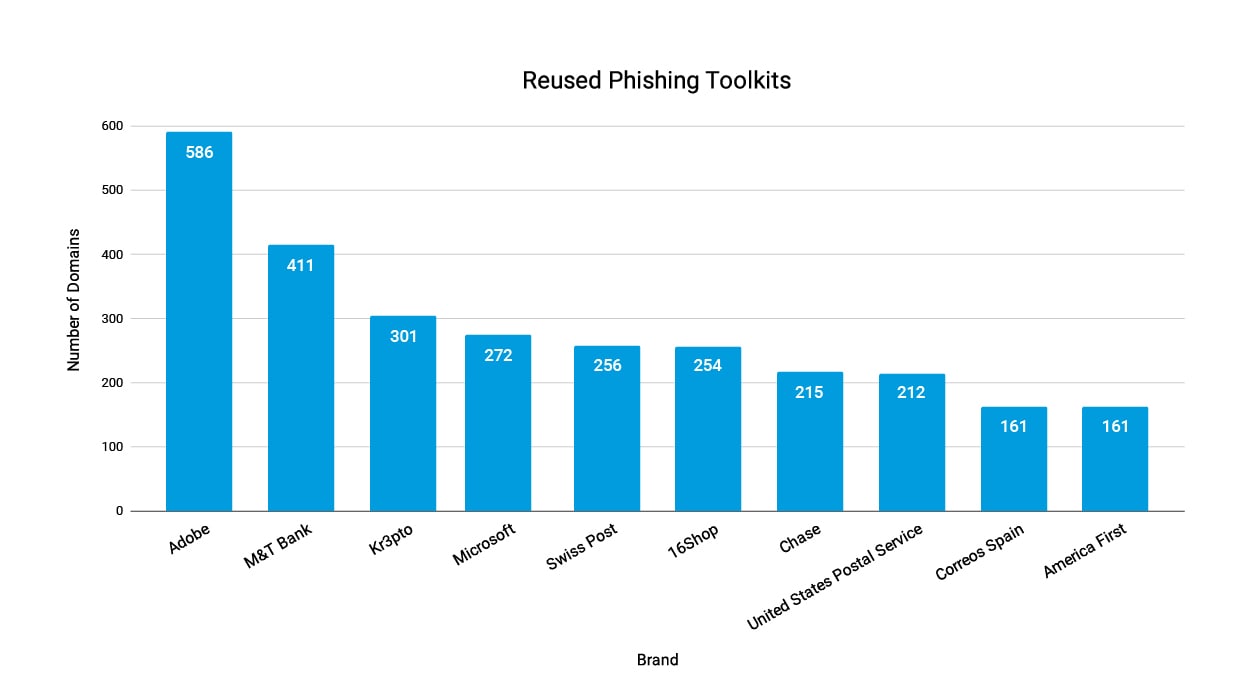

对 2022 年第三季度重复使用次数最多的工具包之一进行进一步分析,统计用于交付每个工具包的不同域的数量之后,结果表明,滥用 Adobe 和 M&T 银行帐户的工具包是排名靠前的工具包:Adobe 有 500 多个域,M&T 银行有 400 多个域。

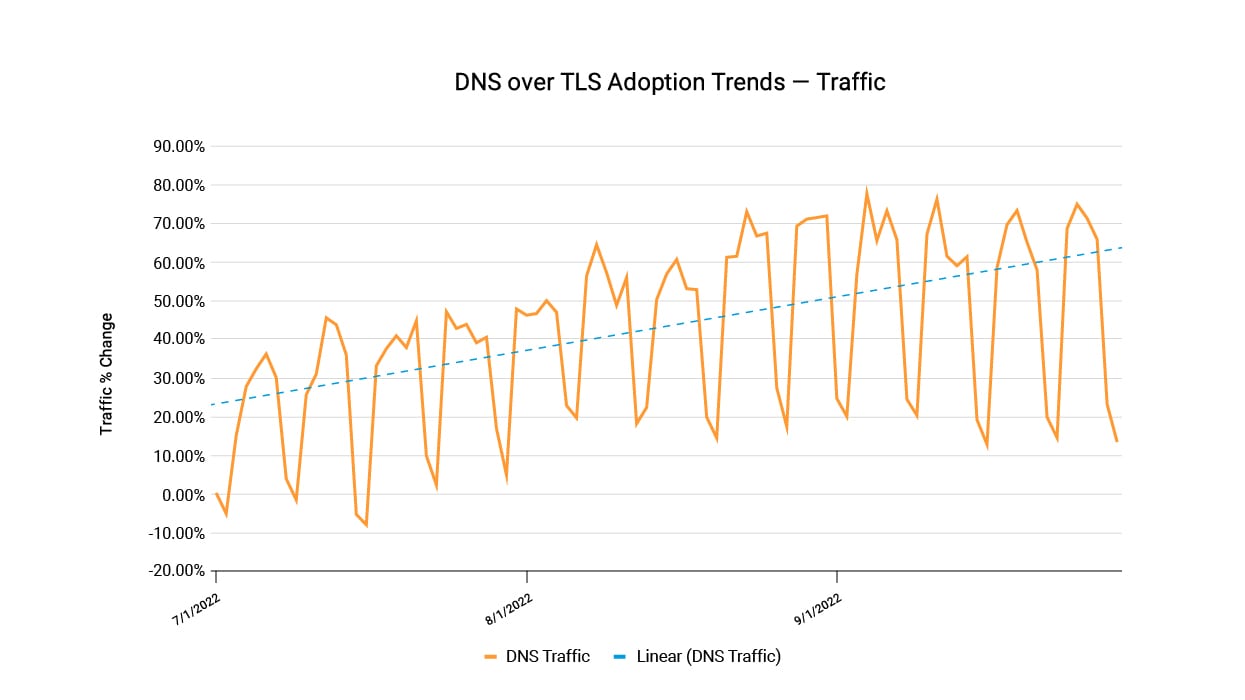

我们看到从 2022 年第三季度第一周到第三季度最后一周,DNS over TLS (DoT) 流量增加了 40%。同时,采用 DoT 加密远程连接设备 DNS 通信的客户的数量增加了 23%。

我们认为,DoT 采用率的增加主要是由于过去几年里启用远程办公,采用 Zero Trust 和 Secure Access Service Edge (SASE) 架构(支持远程办公)。

前言

我们持续努力,促使使客户更加安全,并根据广泛的 DNS 数据给出了威胁相关的发现结果。我们的洞察是根据不同行业和地理位置的运营商和企业安全服务全球流量的这些详细信息得出的。

在本文中,我们将概述 2022 年第三季度观察到的流量洞察、网络钓鱼活动及其他恶意活动。

Akamai 流量见解

按类别划分的攻击

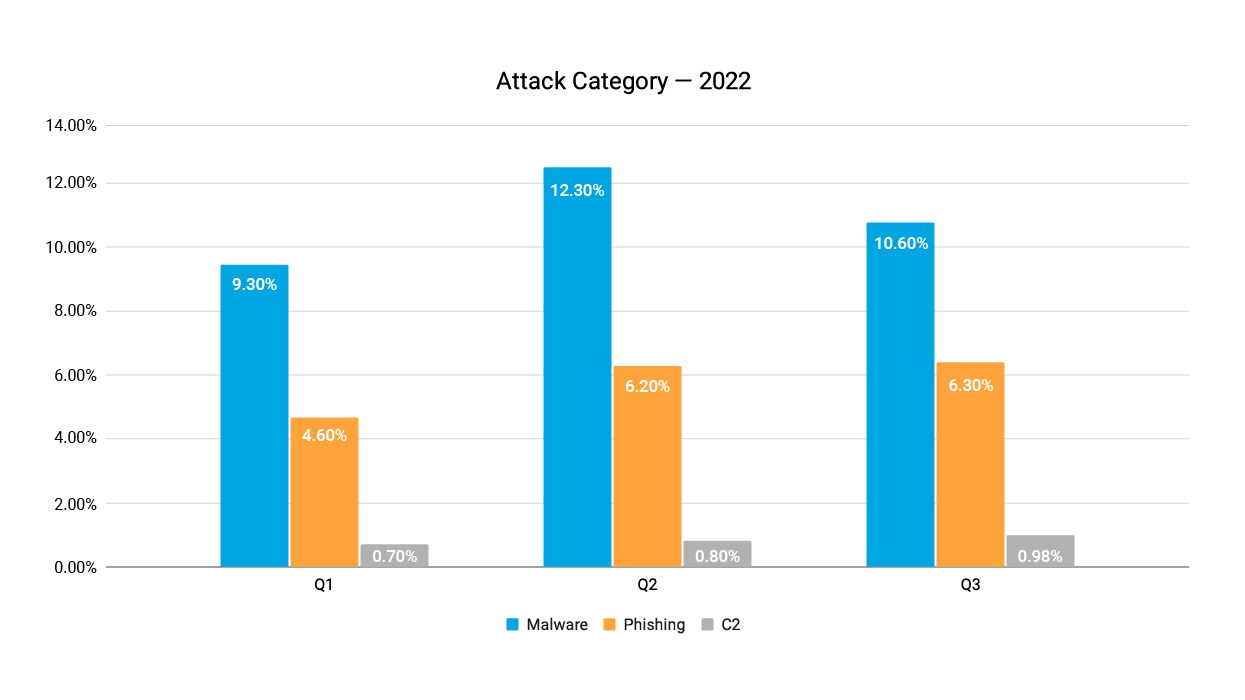

凭借 Akamai 统揽不同行业和地理位置的运营商和企业流量的视野,我们可以看出,2022 年第三季度,监测设备中有 10.6% 的设备在该季度至少尝试访问恶意软件相关域一次。在其他方面,我们可以看到,6.3% 的设备访问过网络钓鱼相关域,0.98% 的设备访问过 C2 相关域。

将 2022 年第三季度结果与 2022 年第一季度和第二季度结果相比较(图 1),我们可以看到所有类别均保持稳定,但在 C2 方面出现了一些增长。 由于我们无法将这种增长归因于特定的攻击活动,所以我们将其归因于威胁环境的季节性变化。这种增长也可能是因存在漏洞的设备增多引起的。

图 1:受威胁影响的设备—2022 年

观察 2022 年第三季度可能受到入侵的设备和不同的威胁类别之后,我们可以看出,59% 的设备受恶意软件活动相关威胁影响,35% 的设备受网络钓鱼相关威胁影响,6% 的设备受 C2 相关威胁影响(图 2)。

图 2:可能受到入侵的设备(按 2022 年第三季度类别列出)

网络钓鱼攻击活动

调查哪些品牌正在被网络钓鱼骗局滥用和模仿时,我们可以使用大量方法收集数据。在本文中,我们收集了攻击活动总数量与受害者数量。方便评估给定攻击活动的成功率,了解每个行业中成为攻击目标的比例。

我们发现,高科技和金融品牌在攻击活动数量和受害者数量上都排名靠前。这些排名靠前的网络钓鱼攻击目标行业类别与 2022 年第一季度的结果一致,其中高科技和金融品牌也是排名靠前的类别。

我们还看到,针对金融服务客户的攻击占发起的攻击活动总数的 39.2%,相应的受害者数量占受害者总数的 61.6%。这表明针对金融服务的攻击在第三季度影响巨大(图 3)。

图 3:网络钓鱼受害者和网络钓鱼活动(按滥用品牌)

攻击者正在瞄准更多数字化商业品牌

研究按攻击活动分类的网络钓鱼攻击率(消费者与企业目标帐户)之后,我们可以看到,2022 年第三季度针对企业帐户和消费者帐户的攻击活动比率有所增加。我们认为,针对消费者的攻击数量增多是因为更多的攻击盲目瞄准数字化商务品牌。针对消费者的攻击在 2022 年所有季度继续是最主要的攻击行为,在 2022 年第三季度的攻击活动中占 93%(图 4),在 2022 年各季度的平均比例为 88%。

图 4:2022 年网络钓鱼目标帐户—消费者与企业

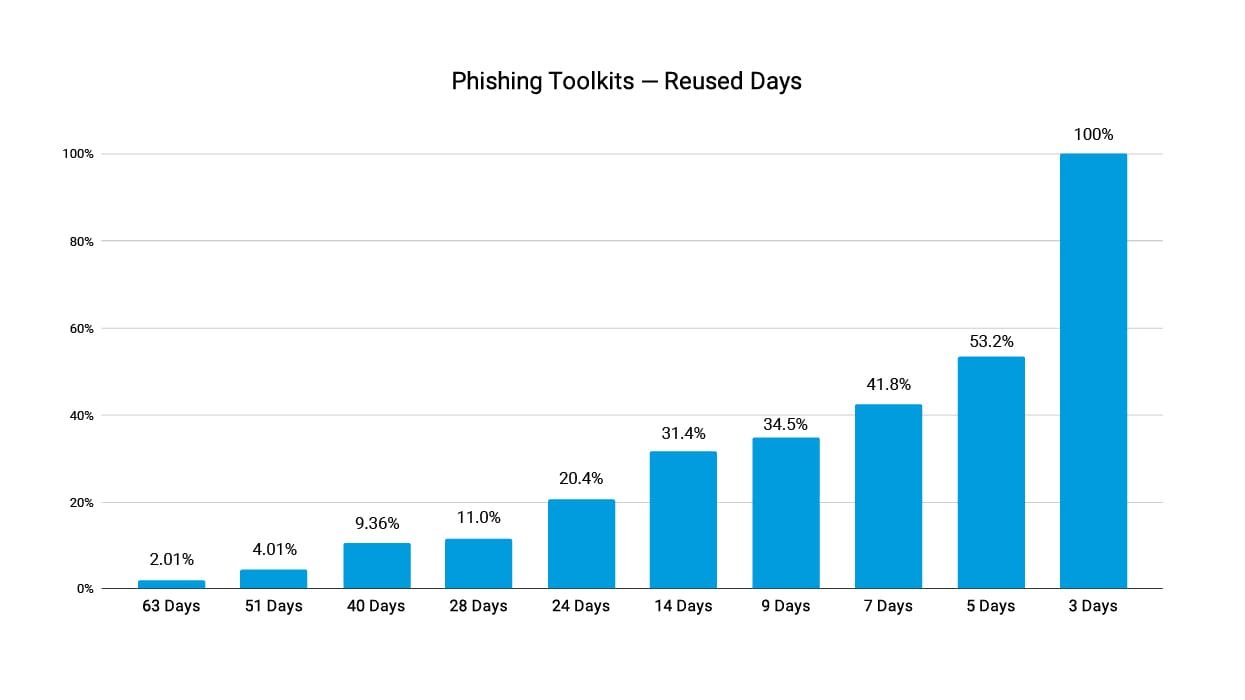

根据 Akamai 跟踪现实环境中使用的 299 种不同网络钓鱼工具包(用于发动新的攻击活动)的研究,可以看出 2022 年第三季度,至少有 63 天(同一天内多次使用时,仅按一天统计)重复使用了 2.01% 的受跟踪工具包(图 5)。此外,53.2% 的工具包被重复使用了至少五天,以发起新的攻击活动,所有受跟踪的工具包在第三季度均被重复使用了不少于 3 天(同一天内多次使用时,仅按一天统计)。

图 5:网络钓鱼工具包(按 2022 年第三季度重复使用的天数列出)

2022 年第三季度,工具包重复使用平均天数为 9 天;而在 2022 年第二季度,工具包重复使用平均天数为 8 天。

对 2022 年第三季度重复使用次数最多的工具包之一进行进一步分析,统计用于交付每个工具包的不同域的数量之后,结果表明,滥用 Adobe 和 M&T 银行的工具包是排名靠前的工具包:Adobe 有 500 多个域,M&T 银行有 400 多个域(图 6)。

图 6:按重复使用次数排名的前十大网络钓鱼工具包

上述网络钓鱼工具包的重复使用行为更多地证明了网络钓鱼环境趋势,既网络钓鱼规模在继续扩大,并转向网络钓鱼即服务模式和利用互联网 免费服务。网络钓鱼攻击仍像以往一样不可忽视,会在我们最脆弱的时候入侵我们的环境并造成影响。

DNS over TLS 采用趋势

通过 Akamai 对 DoT 的采用和使用情况开展的研究,我们能够看到,DoT 在企业和中小型企业客户中的采用率持续上升。DoT 的价值是在 DNS 协议的基础上使用 TLS ,从而为 DNS 通信提供安全和隐私,并确保 DNS 事务不受监测。我们看到从 2022 年第三季度第一周到 2022 年第三季度最后一周,DoT 流量数量增加了 40%(图 7)。同时,采用 DoT 加密远程连接设备 DNS 通信的客户的数量增加了 23%。

由于 DNS 事务以纯文本形式传输,因此 DoT 有助于防范探查 DNS 流量(导致敏感信息暴露)的攻击以及通过中间机技术操纵 DNS 流量的攻击。

图 7:DoT 采用趋势(2022 年第三季度)

我们认为,DoT 采用率的增加主要是由于过去几年里启用远程办公,采用 Zero Trust 和 SASE 架构(支持远程办公)。员工分散各地办公导致了更高的风险,因为联网设备在公共和家庭路由器的移动网络中漫游,而其中一些设备可能存在漏洞或遭到入侵,并可能招致更多的探查和中间机攻击。

结论

随着我们的生活和业务越来越数字化,网络威胁的影响也越来越大。由于在我们的传感器上看到了如此多的流量,我们有必要负责地分析和传播这些信息。为了关注明天可能发生的事情,我们必须了解昨天发生的事情。这正是我们继续制作这些报告的原因。

随着假期的到来,网络钓鱼将进入旺季。我们看到这些网络钓鱼工具包被重复使用,这很麻烦,不仅是因为这些工具包第一次使用就成功入侵,而且还是因为这种行为会继续带来更多受害者。请在整个假期及之后保持警惕,因为这些工具包会变得越来越复杂。

Akamai 研究人员正在持续监测这些威胁和其他威胁,以便为社区提供信息和培训。有关这方面及其他先进安全研究的信息,请关注我们的公众号。