DNS-Bedrohungsbericht – 3. Quartal 2022

Zusammenfassung

Forscher von Akamai stellten fest, dass 14 % aller geschützten Geräte im dritten Quartal 2022 mindestens einmal mit einem schädlichen Ziel kommunizierten.

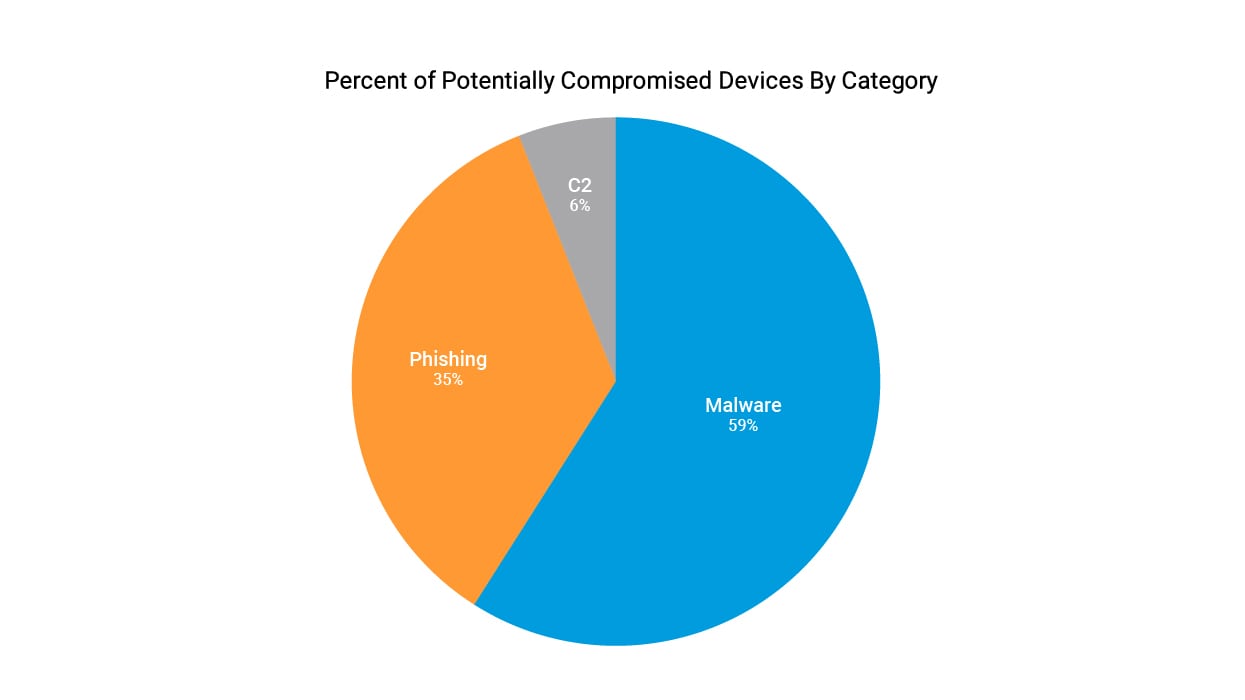

Diese potenziell gefährdeten Geräte teilen sich weiter auf: 59 % der Geräte kommunizierten mit Malware- oder Ransomware-Domains, 35 % kommunizierten mit Phishing-Domains und 6 % kommunizierten mit Command-and-Control-Domains (CnC).

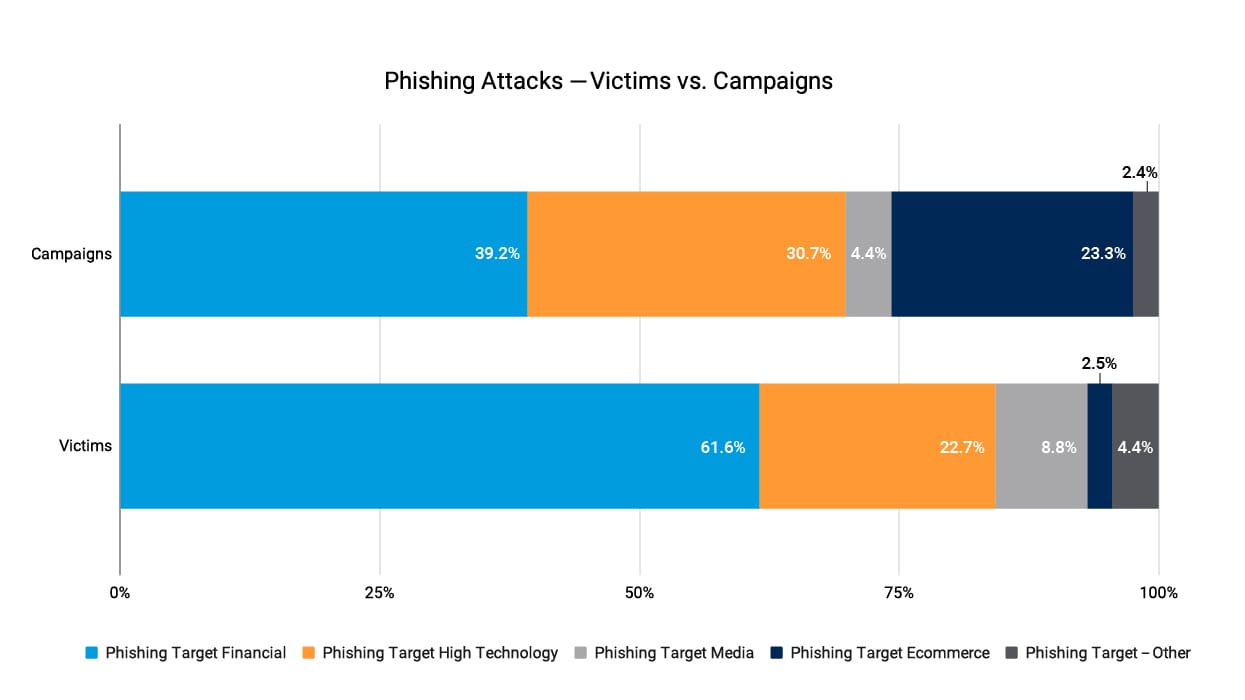

Wenn wir uns die Marken ansehen, die für Phishing-Betrug missbraucht und nachgeahmt wurden, können wir erkennen, dass High-Tech- und Finanzmarken sowohl bei der Anzahl der Kampagnen als auch bei der Anzahl der Opfer an der Spitze standen. Diese führenden Branchenkategorien, die für Phishing-Betrug missbraucht werden, stimmen mit den Ergebnissen des ersten Quartals 2022 überein.

Bei 39,2 % der Kampagnen und 61,6 % der Opfer betrafen die Angriffe Kunden im Finanzdienstleistungssektor, was darauf hindeutet, dass Phishing-Angriffe auf Finanzdienstleistungen im dritten Quartal 2022 äußerst effektiv waren.

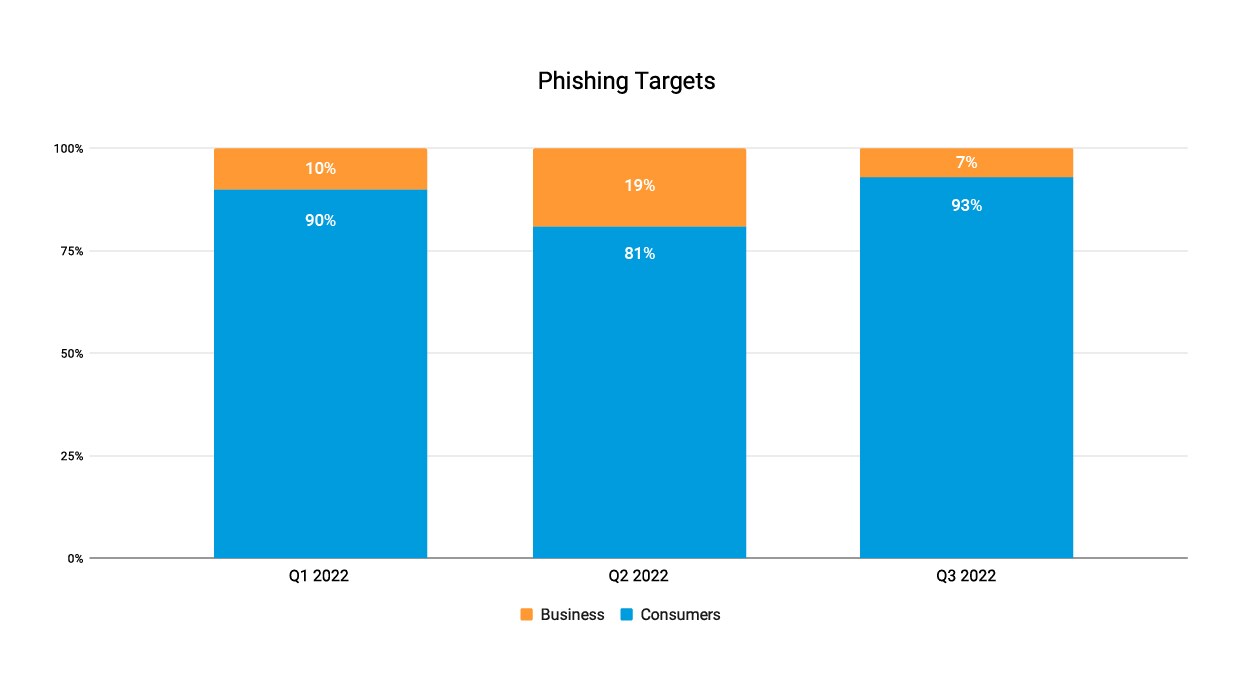

Die Kategorisierung potenzieller Opfer in Verbraucher und Unternehmen zeigte, dass im Jahr 2022 über alle Quartale hinweg weiterhin deutlich mehr Angriffe auf Verbraucher stattfanden. Im dritten Quartal 2022 machten diese 93 % der Phishing-Angriffskampagnen aus.

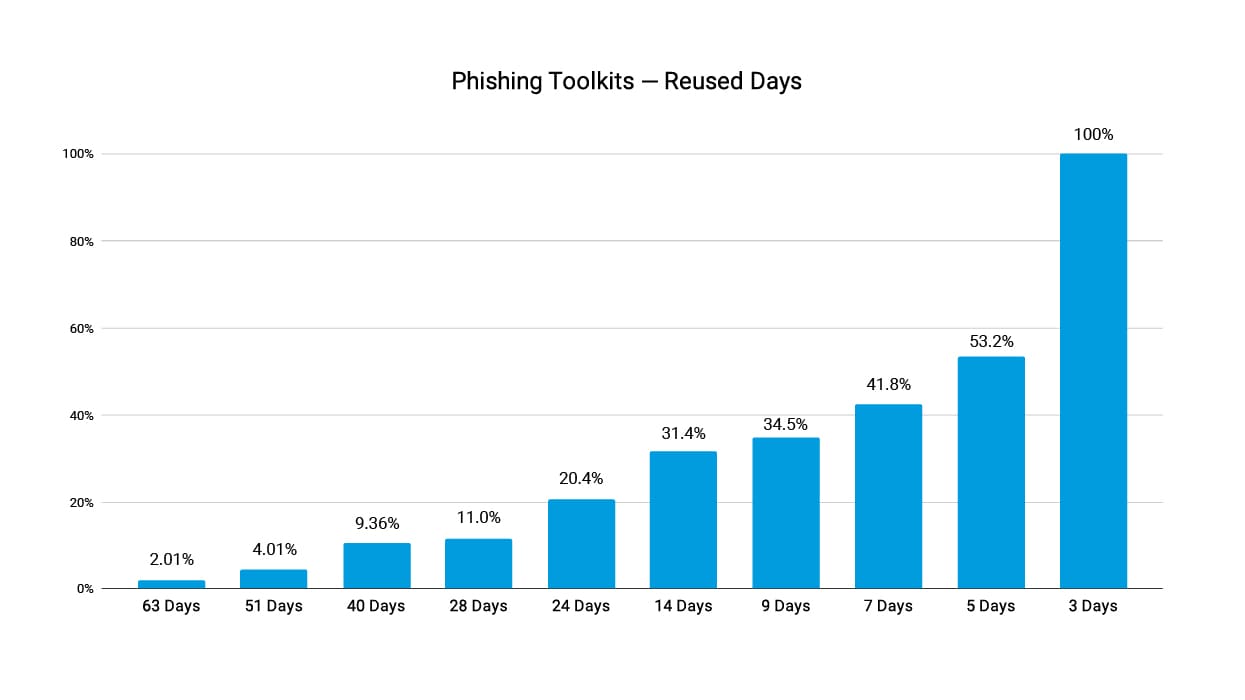

Wir haben 299 einzigartige Phishing-Toolkits nachverfolgt, die an mehr als einem Tag im Quartal verwendet wurden. Insgesamt wurden 53 % dieser Toolkits an mindestens fünf Tagen verwendet. Dies weist darauf hin, dass sie nach wie vor erfolgreich sind.

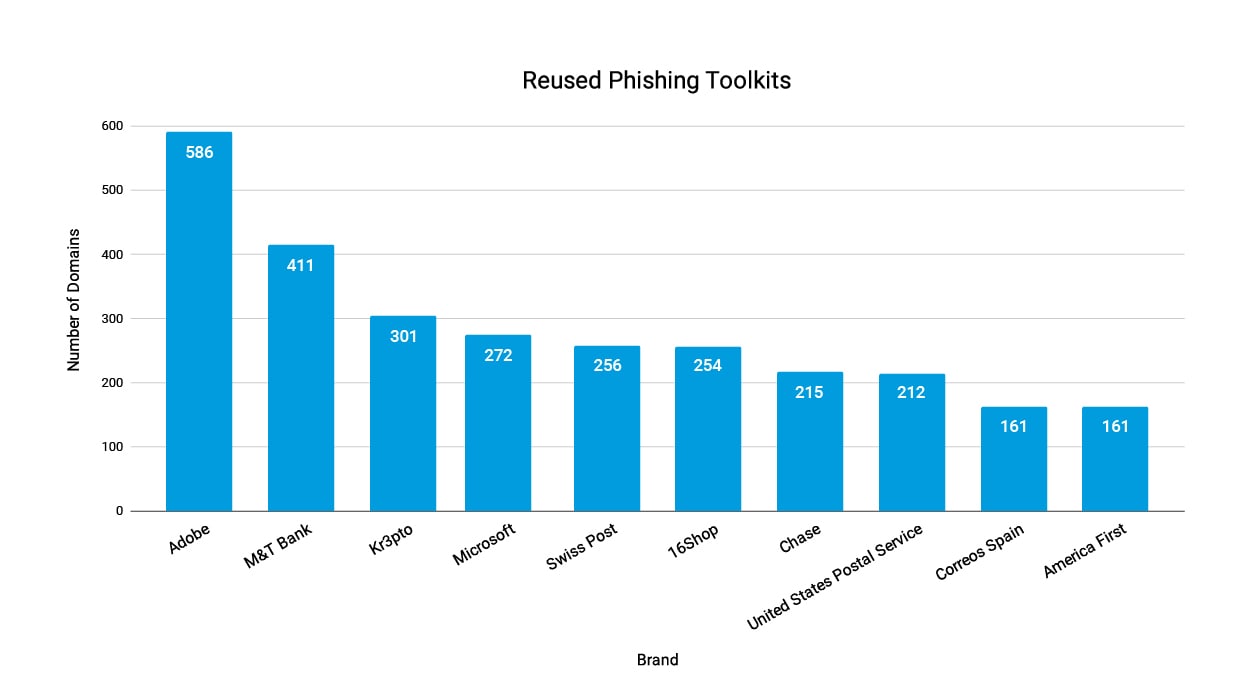

Eine weitere Analyse der am häufigsten wiederverwendeten Kits im dritten Quartal 2022, bei der die Anzahl der verschiedenen Domains gezählt wurde, die für die Bereitstellung der Kits verwendet wurden, ergab Folgendes: Kits, die Adobe- und M&T Bank-Konten missbrauchen, stehen an oberster Stelle: Adobe mit mehr als 500 Domains und M&T Bank mit mehr als 400 Domains.

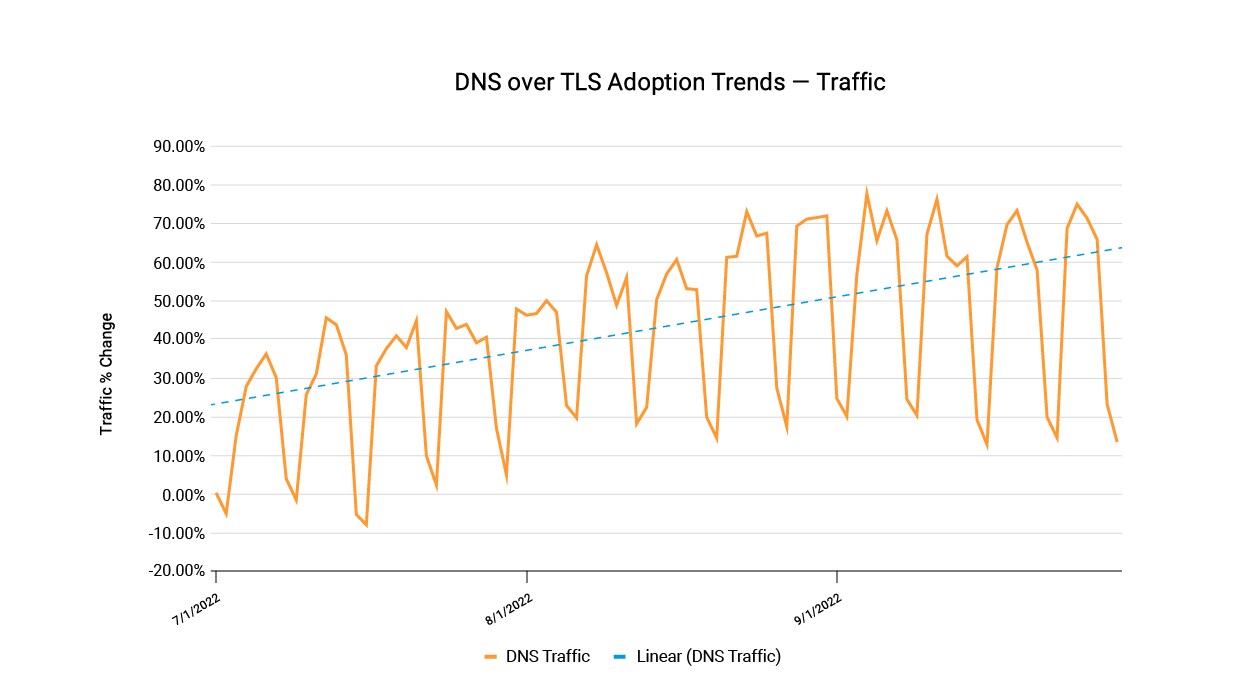

Von der ersten bis zur letzten Woche des dritten Quartals verzeichneten wir einen Anstieg des Traffics von DNS über TLS (DoT) um 40 %. Die Anzahl von Kunden, die DoT zur Verschlüsselung der DNS-Kommunikation zwischen remote verbundenen Geräten verwendeten, stieg ebenfalls um 23 %.

Wir glauben, dass die zunehmende Verbreitung von DoT hauptsächlich auf den Ausbau von Remote-Arbeit in den letzten Jahren und die Einführung von Zero-Trust- und SASE-Architekturen (Secure Access Server Edge), die Remote-Arbeit erleichtern, zurückzuführen ist.

Einführung

Im Rahmen unserer kontinuierlichen Bemühungen, unseren Kunden mehr Sicherheit zu bieten, stellen wir Erkenntnisse zu Bedrohungen aus unseren umfangreichen DNS-Daten vor. Unsere Erkenntnisse basieren auf dieser Transparenz des globalen Traffics unserer Carrier- und Enterprise-Security-Services in verschiedenen Branchen und Regionen.

In diesem Beitrag werden wir Statistiken zum Traffic, Phishing-Kampagnen und weitere schädliche Aktivitäten, die im dritten Quartal 2022 beobachtet wurden, erläutern.

Akamai Traffic-Bericht

Angriffe nach Kategorie

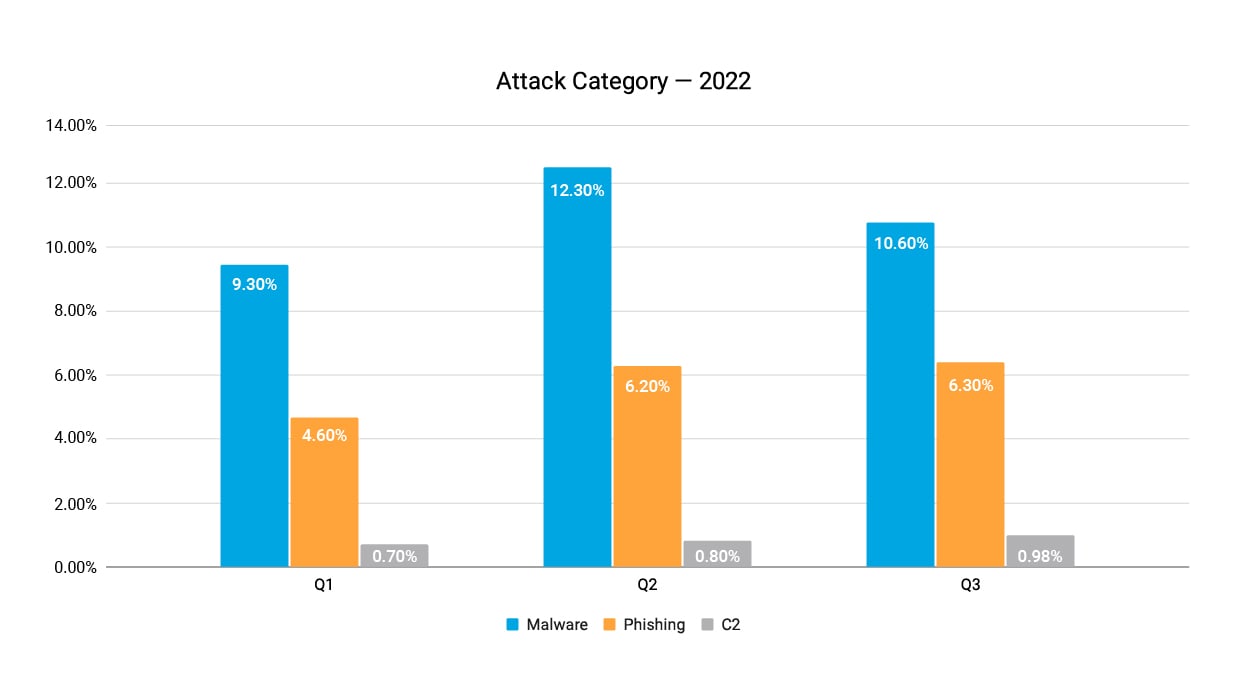

Basierend auf den Einblicken von Akamai in den Carrier- und Unternehmens-Traffic in verschiedenen Branchen und Regionen ist erkennbar, dass im dritten Quartal 2022 10,6 % der überwachten Geräte versucht haben, Domains zu erreichen, die in diesem Quartal mindestens einmal mit Malware in Verbindung gebracht wurden. An den anderen Fronten lässt sich erkennen, dass 6,3 % der Geräte auf Phishing-Domains und 0,98 % auf Domains im CnC‑Zusammenhang zugegriffen haben.

Beim Vergleich der Ergebnisse aus dem dritten Quartal 2022 mit denen aus dem ersten Quartal (Abbildung 1) können wir Stabilität in allen Kategorien und einen leichten Anstieg an der CnC-Front feststellen. Da wir diesen Anstieg nicht auf eine bestimmte Angriffskampagne zurückführen können, ordnen wir sie saisonalen Veränderungen in der Bedrohungslandschaft zu. Der Anstieg ist möglicherweise auch auf eine höhere Anzahl an anfälligen Geräten zurückzuführen.

Abb. 1: Geräte, die Bedrohungen ausgesetzt sind – 2022

Von den potenziell gefährdeten Geräten und verschiedenen Bedrohungskategorien lässt sich ablesen, dass im dritten Quartal 2022 59 % der Geräte Bedrohungen im Zusammenhang mit Malware-Aktivitäten ausgesetzt waren, mit 35 % bezüglich Phishing und 6 % bezüglich CnC (Abbildung 2).

Abb. 2: Potenziell gefährdete Geräte nach Kategorie im 3. Quartal 2022

Phishing-Angriffskampagnen

Bei der Untersuchung, welche Marken durch Phishing-Betrug missbraucht und nachgeahmt werden, gibt es verschiedene Möglichkeiten zur Datenerfassung. Im Rahmen dieses Beitrags haben wir die Gesamtzahl der Kampagnen der Zahl der Opfer gegenübergestellt. So können wir die Erfolgsrate einer bestimmten Kampagne bewerten und sehen, welche Rate in den einzelnen Branchen anvisiert wird.

Wir haben festgestellt, dass High-Tech- und Finanzmarken sowohl bei der Zahl der Kampagnen als auch bei den Opfern an der Spitze stehen. Diese führenden Kategorien der Phishing-Branche stimmen mit den Ergebnissen des ersten Quartals 2022 überein, bei denen High-Tech- und Finanzmarken ebenfalls die führenden Kategorien waren.

Außerdem wurden 39,2 % der Kampagnen gegen Kunden im Finanzdienstleistungssektor aktiviert, wodurch 61,6 % Opfer verzeichnet wurden. Dies deutet darauf hin, dass Angriffe im Finanzdienstleistungssektor im dritten Quartal sehr effektiv waren (Abbildung 3).

Abb. 3: Phishing-Opfer und Phishing-Kampagnen ausgenutzter Marken

Angreifer zielen vermehrt auf digitale Handelsmarken ab

Wenn wir uns die nach Angriffskampagnen kategorisierten Phishing-Angriffsraten ansehen (Verbraucher- im Vergleich zu Unternehmenskonten), können wir im dritten Quartal 2022 einen Anstieg der Rate der auf Verbraucherkonten abgezielten Kampagnen im Vergleich zu den auf Unternehmenskonten abgezielten Kampagnen feststellen. Wir führen die Zunahme der Verbraucherangriffe auf eine größere Zahl an Angriffen, die digitale Handelsmarken missbrauchen, zurück. Verbraucherangriffe sind nach wie vor die dominanteste Kategorie in allen Quartalen 2022. Im dritten Quartal 2022 machten sie 93 % der Angriffskampagnen (Abbildung 4) und in allen Quartalen 2022 durchschnittlich 88 % aus.

Abb. 4: Durch Phishing angegriffene Konten 2022 – Verbraucher im Vergleich zu Unternehmen

Auch wenn die Angriffsrate auf Unternehmen zurückgegangen ist, dürfen wir nicht vergessen, dass Angriffskampagnen gegen Unternehmenskonten einen potenziell enormen Schaden anrichten können. Sie können dazu führen, dass das Zielnetzwerk mit Malware oder Software kompromittiert und dadurch eine Offenlegung vertraulicher Informationen riskiert wird.

Belege für die potenziellen Auswirkungen von Phishing auf ein Unternehmen liefern die aktuellen Informationen zum Uber-Hack. Diese zeigen, wie anfällig Unternehmen immer noch für Phishing- und Social-Engineering-Angriffe sind.

Phishing-Toolkits

Wie im Bericht für das zweite Quartal 2022 dargestellt, werden das überwältigende Ausmaß und die Tragweite der Phishing-Landschaft durch Phishing-Toolkits ermöglicht. Phishing-Toolkits unterstützen die Bereitstellung und Instandhaltung von Phishing-Websites, die selbst nicht technisch versierte Betrüger dazu bringen, Teil der Phishing-Bedrohungslandschaft zu werden und Phishing-Betrug auszuführen.

Laut einer Studie von Akamai, die 299 verschiedene in der Praxis für neue Angriffskampagnen eingesetzte Phishing-Toolkits nachverfolgte, wurden im dritten Quartal 2022 2,01 % der nachverfolgten Kits an mindestens 63 verschiedenen Tagen wiederverwendet (Abbildung 5). Darüber hinaus wurden 53,2 % der Kits wiederverwendet, um an mindestens fünf Tagen eine neue Angriffskampagne zu starten. 100 % der nachverfolgten Kits wurden im dritten Quartal an mindestens drei Tagen wiederverwendet.

Abb. 5: Phishing-Toolkits nach Anzahl der Tage, an denen sie wiederverwendet wurden, Q3 2022

Das durchschnittliche Toolkit wurde im dritten Quartal 2022 an neun Tagen wiederverwendet, während das durchschnittliche Toolkit im zweiten Quartal 2022 an acht Tagen wiederverwendet wurde.

Eine weitere Analyse der am häufigsten wiederverwendeten Kits im dritten Quartal 2022, bei der die Anzahl der verschiedenen Domains gezählt wurde, die für die Bereitstellung der Kits verwendet wurden, ergab Folgendes: Kits, die Adobe und M&T Bank ausnutzen, stehen an oberster Stelle: Adobe mit mehr als 500 Domains und M&T Bank mit mehr als 400 Domains (Abbildung 6).

Abb. 6: Top 10 der wiederverwendeten Phishing-Toolkits

Die oben beschriebene Wiederverwendung von Phishing-Toolkits ist ein weiterer Beweis für den Skalierungstrend in der Phishing-Landschaft, die sich zu einem Phishing-als-Service-Modell hinbewegt und kostenlose Internet-Services nutzt. Phishing-Angriffe sind nach wie vor von großer Relevanz. Sie warten vor der Tür, um uns dann zu treffen, wenn wir am anfälligsten sind.

Verbreitungstrends von DNS über TLS

Anhand von Studien von Akamai zur Verbreitung und Verwendung von DoT konnten wir eine kontinuierlich steigende Einführungsrate von DoT bei unseren großen, kleinen und mittleren Unternehmenskunden beobachten. Der DoT-Wert verwendet TLS zusätzlich zu einem DNS-Protokoll und sorgt dadurch für Sicherheit und Datenschutz bei der DNS-Kommunikation. Zudem wird sichergestellt, dass bei DNS-Transaktionen keine Transparenz besteht. Von der ersten bis zur letzten Woche des dritten Quartals verzeichneten wir einen Anstieg des DoT-Traffics um 40 % (Abbildung 7). Die Anzahl von Kunden, die DoT zur Verschlüsselung der DNS-Kommunikation zwischen remote verbundenen Geräten verwendeten, stieg ebenfalls um 23 %.

Da DNS-Transaktionen in Klartext übertragen werden, können mit DoT Angriffe verhindert werden, bei denen im DNS-Traffic geschnüffelt wird, was zu einer Offenlegung sensibler Informationen führen kann. Dabei kann es zu Angriffen kommen, die DNS-Traffic mit Man-in-the-Middle-Techniken manipulieren.

Abb. 7: Verbreitungstrends von DoT (3. Quartal 2022)

Wir glauben, dass die zunehmende Verbreitung von DoT hauptsächlich auf den Ausbau von Remote-Arbeit in den letzten Jahren und die Einführung von Zero-Trust- und SASE-Architekturen, die Remote-Arbeit erleichtern, zurückzuführen ist. An verschiedene Standorte verteilte Mitarbeiter erhöhen das Risiko, da Verbindungsgeräte auf Mobilfunknetze öffentlicher und privater Router zugreifen. Einige davon können anfällig oder gefährdet sein, wodurch mehr Sniffing- und Man-in-the-Middle-Angriffe möglich sind.

Fazit

Da Digitalisierung in unserem Alltag und in Unternehmen eine immer größere Rolle spielt, werden die Cyberbedrohungen wirkungsvoller. Da unsere Sensoren eine große Trafficmenge anzeigen, müssen diese Informationen verantwortungsvoll analysiert und bereitgestellt werden. Um uns darüber klar zu werden, was morgen möglich sein wird, müssen wir uns anschauen, was gestern passiert ist. Genau aus diesem Grund arbeiten wir weiterhin an diesen Berichten.

Angesichts der bevorstehenden Weihnachtsfeiertage wird die Zahl der Phishing-Angriffe auf einen Spitzenwert steigen. Unseren Beobachtungen zufolge werden Phishing-Kits wiederverwendet – ein großes Problem, da sie nicht nur beim ersten Mal, sondern wiederholt erfolgreich sind. Bleiben Sie während der Feiertage und darüber hinaus wachsam, da diese Toolkits immer raffinierter werden.

Forscher von Akamai überwachen diese und andere Bedrohungen kontinuierlich, um die Community zu informieren und aufzuklären. Wenn Sie sich für ähnliche Artikel und weitere aktuelle Forschungsbeiträge im Bereich Sicherheit interessieren, folgen Sie uns auf Twitter.