Rapport sur les menaces DNS — 3e trimestre 2022

Synthèse

Les chercheurs d'Akamai ont constaté que 14 % des terminaux protégés avaient communiqué avec une destination malveillante au moins une fois 3e trimestre 2022.

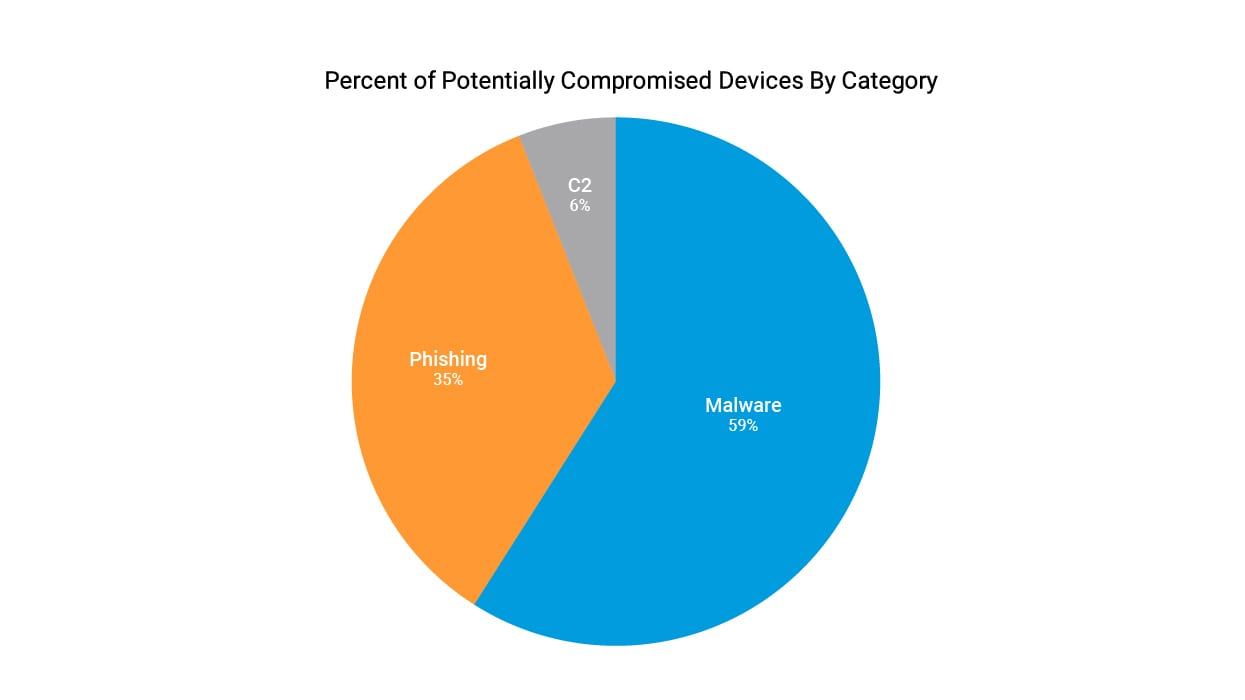

Parmi ces terminaux potentiellement compromis, 59 % d'entre eux ont communiqué avec des domaines malveillants ou de ransomware, 35 % ont communiqué avec des domaines d'hameçonnage et 6 % ont communiqué avec des domaines de commande et contrôle (C2).

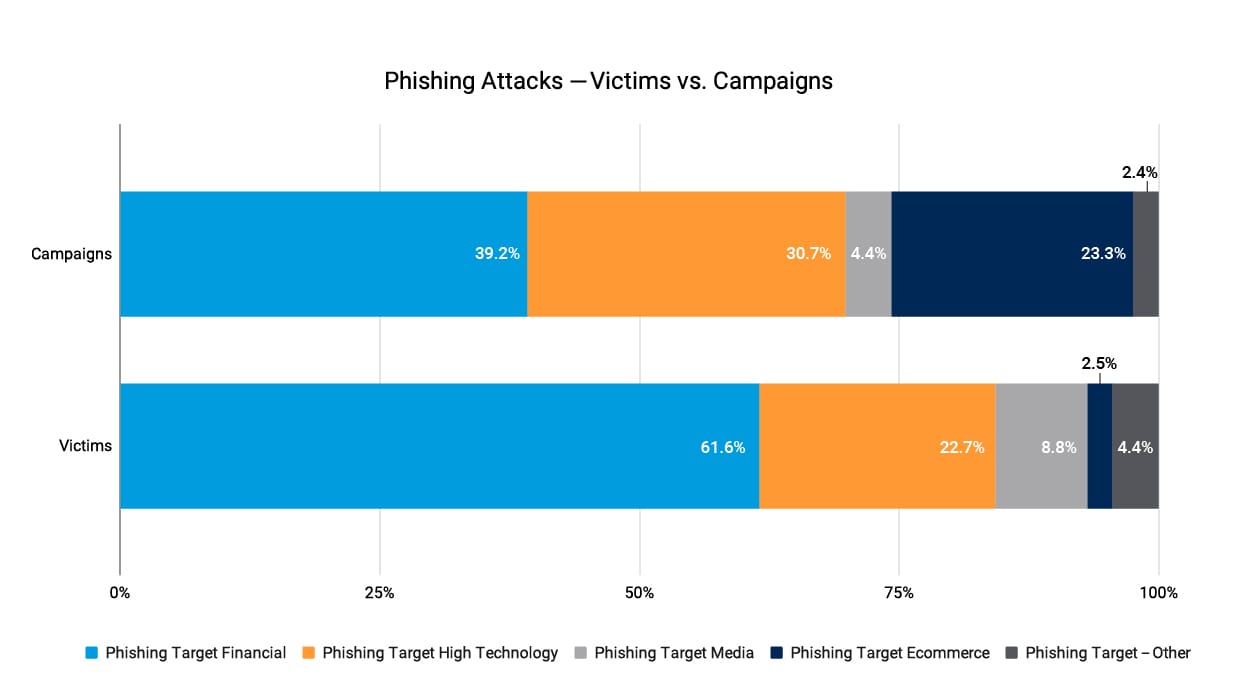

En examinant les marques exploitées et imitées dans le cadre des escroqueries par hameçonnage, nous observons que les secteurs de la haute technologie et les services financiers arrivent en tête du nombre de campagnes et de victimes. Ces principales catégories de secteur exploitées par l'hameçonnage sont cohérentes avec les résultats du premier trimestre 2022.

Les attaques ciblant les clients des services financiers représentaient 39,2 % des campagnes et 61,6 % des victimes, ce qui indique que les attaques par hameçonnage contre les services financiers étaient très efficaces au 3e trimestre 2022.

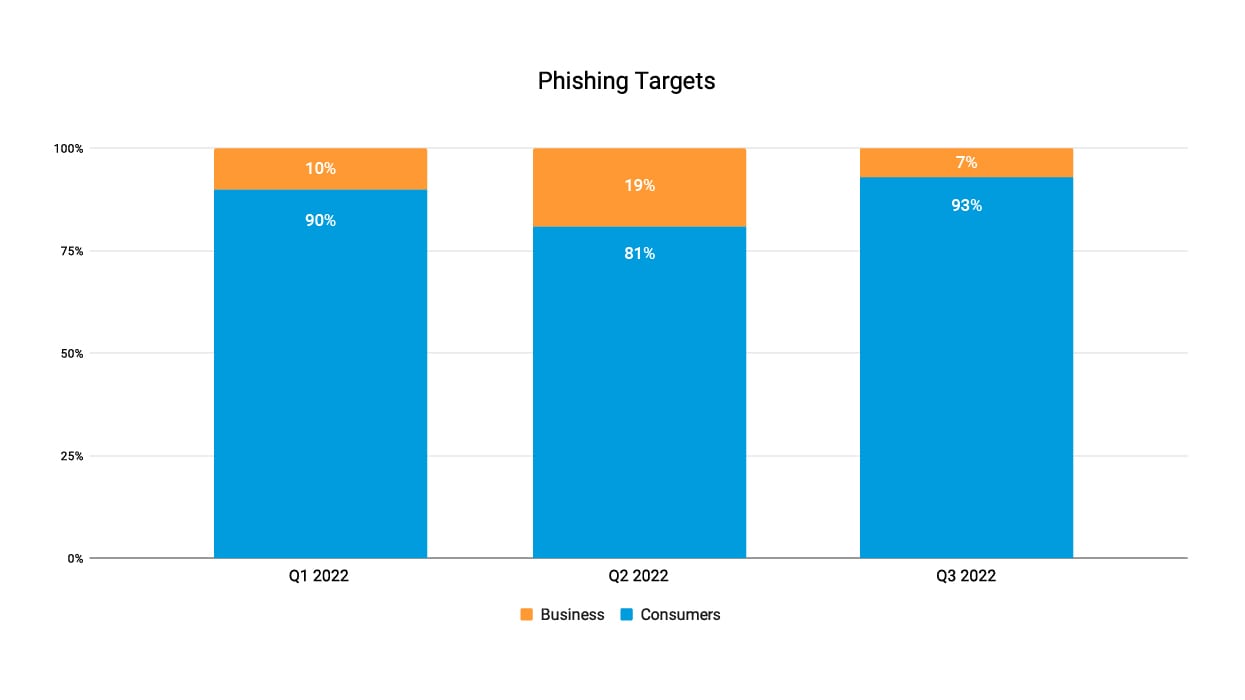

La catégorisation des victimes potentielles en tant qu'internautes/consommateurs ou entreprises a montré que les attaques ciblant les internautes/consommateurs demeuraient prépondérantes sur l'ensemble des trimestres de 2022, avec 93 % des campagnes d'attaque par hameçonnage au 3e trimestre 2022.

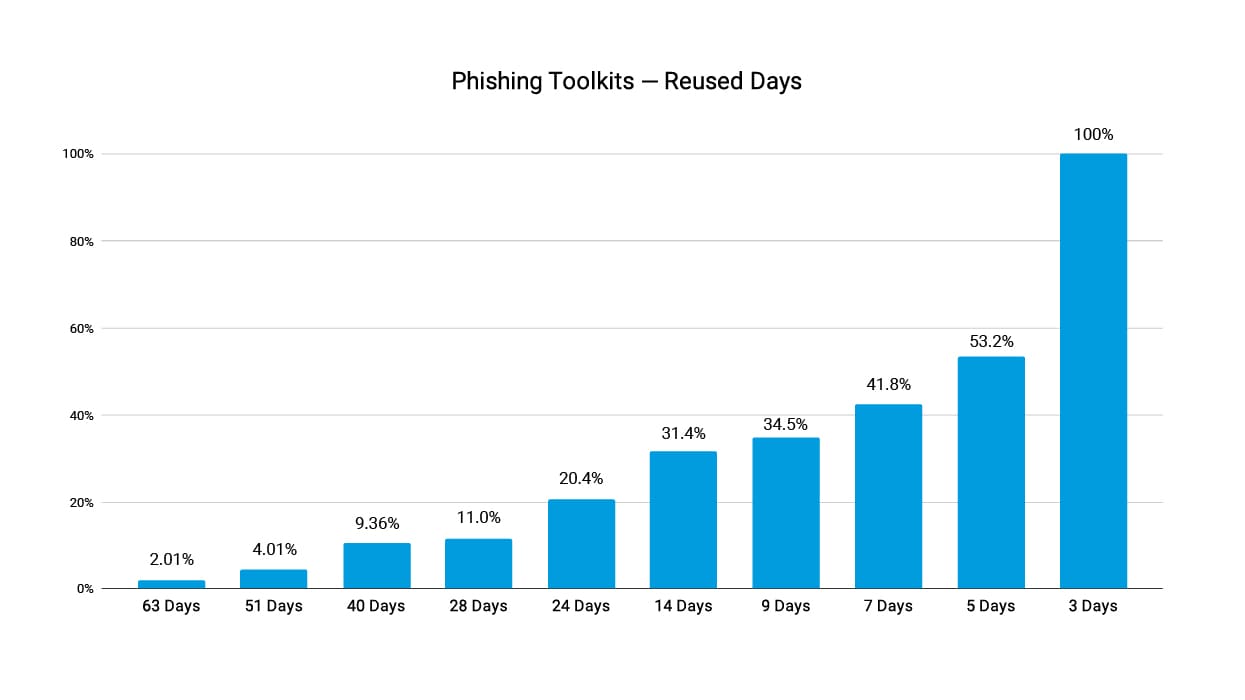

Nous avons suivi 299 kits d'outils d'hameçonnage uniques qui ont été utilisés plus d'une journée au cours du trimestre. Au total, 53 % de ces kits ont été utilisés pendant au moins 5 jours, ce qui indique qu'ils continuent de fonctionner.

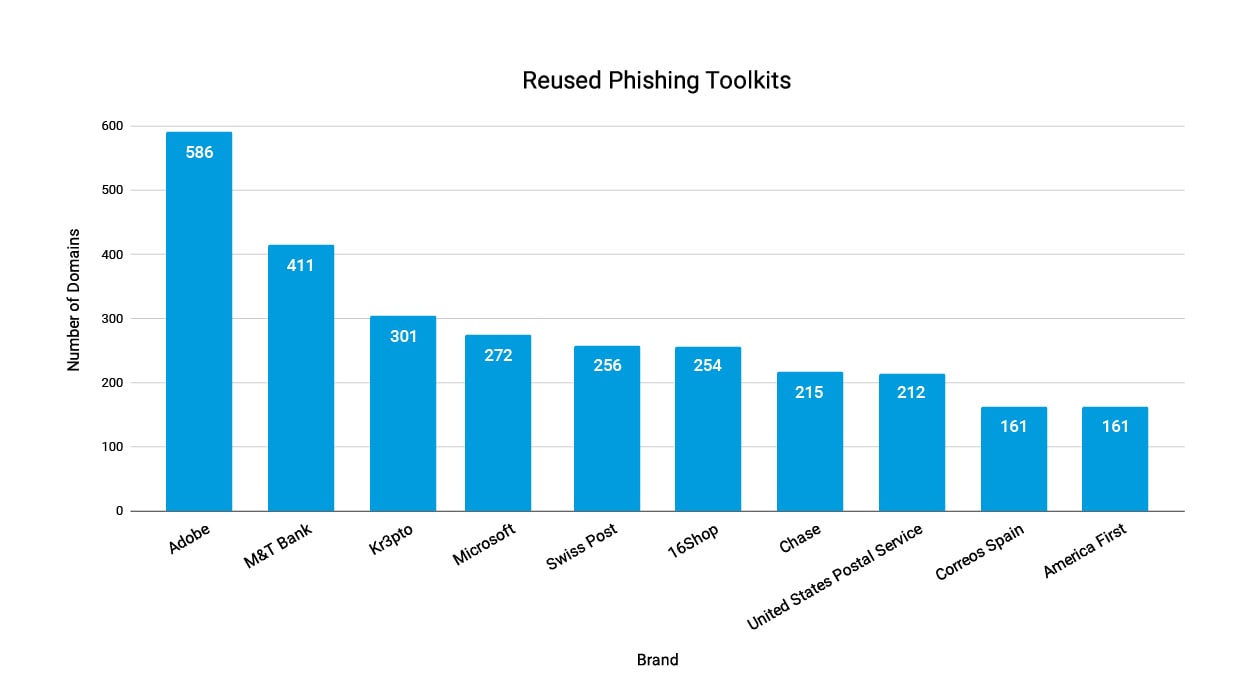

Une analyse plus approfondie de l'un des kits les plus réutilisés au 3e trimestre 2022, qui a compté le nombre de domaines différents utilisés pour livrer chaque kit, a montré que les meilleurs kits d'outils étaient ceux qui exploitaient les comptes Adobe et M&T Bank : Adobe avec plus de 500 domaines et M&T Bank avec plus de 400 domaines.

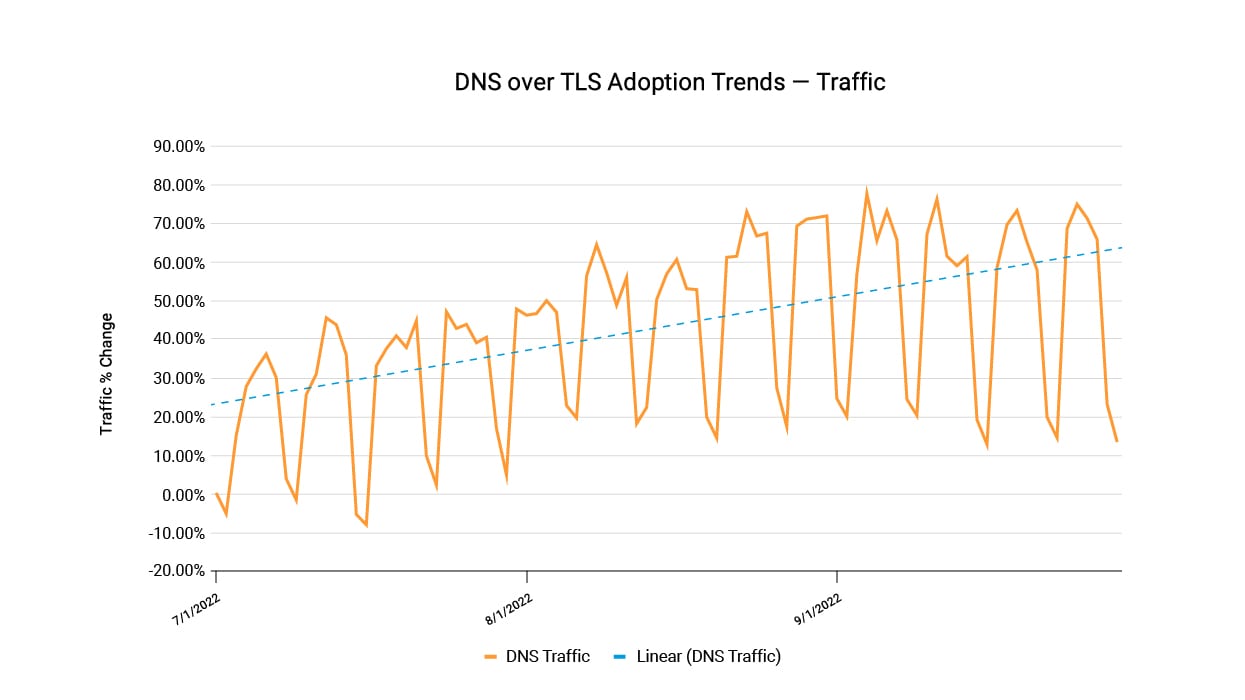

Nous avons constaté une augmentation de 40 % du trafic DNS sur TLS (DoT) entre la première et la dernière semaine du 3e trimestre 2022. Cette hausse s'est accompagnée d'une augmentation de 23 % du nombre de clients qui ont adopté l'utilisation du DoT pour chiffrer les communications DNS entre les terminaux connectés à distance.

Nous estimons que l'adoption croissante du DoT est principalement due à la généralisation du télétravail au cours des deux dernières années ainsi qu'à l'adoption des architectures Zero Trust et d'un périmètre de service d'accès sécurisé (SASE) qui favorisent le télétravail.

Introduction

Dans le cadre de nos efforts continus pour renforcer la sécurité de nos clients, nous présentons nos conclusions sur les menaces en nous basant sur l'abondante quantité de données DNS que nous recueillons. Nos informations se basent sur les services de sécurité d'entreprise et d'opérateur que nous proposons dans divers secteurs et régions, qui nous offrent une visibilité sur le trafic mondial.

Cette publication vous propose des informations sur le trafic, les campagnes d'hameçonnage et les autres activités malveillantes observées au 3e trimestre 2022.

Informations d'Akamai sur le trafic

Attaques par catégorie

Sur la base des informations d'Akamai sur le trafic des opérateurs et des entreprises dans différents secteurs d'activité et zones géographiques, nous pouvons constater que 10,6 % des terminaux surveillés ont tenté de communiquer au moins une fois avec des domaines associés à des logiciels malveillants au cours du 3e trimestre 2022. Sur les autres front, nous observons que 6,3 % des terminaux ont accédé à des domaines d'hameçonnage et 0,98 % à des domaines C2.

En comparant les résultats du 3e trimestre 2022 aux résultats du premier et du deuxième trimestres 2022 (figure 1), nous observons une stabilité dans toutes les catégories avec une certaine augmentation sur le front de C2. N'étant pas en mesure d'attribuer cette augmentation à une campagne d'attaque spécifique, nous l'attribuons aux changements saisonniers dans l'écosystème des menaces. Il est également possible d'attribuer cette augmentation à la hausse du nombre de terminaux vulnérables.

Fig. 1 : terminaux exposés à des menaces — 2022

En ce qui concerne les terminaux potentiellement compromis et les différentes catégories de menaces, nous observons que 59 % des terminaux ont été exposés à des menaces associées à des logiciels malveillants, 35 % à l'hameçonnage et 6 % à des domaines C2 au 3e trimestre 2022 (figure 2).

Fig. 2 : terminaux potentiellement compromis par catégorie au 3e trimestre 2022

Campagnes d'attaque par hameçonnage

Il existe plusieurs modes de collecte des données pour déterminer quelles marques ont tendance à être exploitées et imitées dans des escroqueries par hameçonnage. Pour les besoins de cette publication, nous avons recueilli des données sur le nombre total de campagnes par rapport au nombre de victimes. Cela nous permet d'évaluer le taux de réussite d'une campagne donnée et de connaître le pourcentage ciblé dans chaque secteur.

Nous avons constaté que les secteurs de la haute technologie et des services financiers arrivaient en tête du nombre de campagnes et de victimes. Ces principales catégories de secteur de l'hameçonnage sont cohérentes avec les résultats du premier trimestre 2022, qui soulignaient également la vulnérabilité des secteurs de la haute technologie et des services financiers.

Nous avons également constaté que 39,2 % des campagnes visant les clients des services financiers avaient été activées, ce qui a entraîné 61,6 % de victimes. Cela indique que les attaques contre les services financiers ont été très efficaces au 3e trimestre 2022 (figure 3).

Fig. 3 : victimes d'hameçonnage et campagnes d'hameçonnage par marques exploitées

Les pirates ciblent davantage de marques de commerce numérique

En examinant les taux d'attaques par hameçonnage classés par campagnes d'attaques (comptes ciblés d'internautes/consommateurs et d'entreprises), nous constatons une augmentation du taux d'attaques entre les campagnes ciblant les comptes d'entreprise et les comptes d'internautes/consommateurs au 3e trimestre 2022. Nous expliquons l'augmentation des attaques sur les internautes/consommateurs par la hausse des attaques exploitant les marques de commerce numérique. Les attaques sur les internautes/consommateurs arrivent en tête sur l'ensemble des trimestres de 2022, avec 93 % des campagnes d'attaques au 3e trimestre 2022 (figure 4) et une moyenne de 88 % sur l'ensemble des trimestres de 2022.

Fig. 4 : Comptes ciblés par l'hameçonnage en 2022 : internautes/consommateurs et entreprises

Bien que le taux d'attaques ait diminué, il est important de garder à l'esprit que les campagnes d'attaques contre les comptes d'entreprise peuvent provoquer des dommages importants et compromettre le réseau de l'entreprise ciblée avec des programmes malveillants ou des ransomware, ce qui risque d'entraîner la fuite d'informations confidentielles.

On a pu constater l'impact potentiel de l'hameçonnage sur une entreprise avec le récent piratage d'Uber,qui démontre à quel point les entreprises restent vulnérables aux attaques d'hameçonnage et d'ingénierie sociale.

Kits d'outils d'hameçonnage

Comme l'indique le rapportdu deuxième trimestre 2022, l'extrême ampleur de l'écosystème de l'hameçonnage est due aux kits d'outils d'hameçonnage. Les outils d'hameçonnage prennent en charge le déploiement et la maintenance de sites Web d'hameçonnage, ce qui pousse même les escrocs non-techniciens à rejoindre l'écosystème de l'hameçonnage et à exécuter des escroqueries d'hameçonnage.

Selon les études d'Akamai, qui a suivi 299 kits d'outils d'hameçonnage différents utilisés pour lancer de nouvelles campagnes d'attaques, 2,01 % des kits suivis ont été réutilisés pendant au moins 63 jours au cours du 3e trimestre 2022 (figure 5). En outre, 53,2 % des kits ont été réutilisés pour lancer une nouvelle campagne d'attaque pendant au moins cinq jours, et 100 % des kits suivis ont été réutilisés pendant au moins trois jours au 3e trimestre.

Fig. 5 : kits d'outils d'hameçonnage par nombre de jours réutilisés au 3e trimestre 2022

Le kit d'outils moyen a été réutilisé pendant 9 jours au 3e trimestre 2022, contre 8 jours au deuxième trimestre 2022.

Une analyse plus approfondie de l'un des kits les plus réutilisés au 3e trimestre 2022, en comptant le nombre de domaines différents utilisés pour livrer chaque kit, montre que les meilleurs kits d'outils sont ceux qui exploitent Adobe et M&T Bank : Adobe avec plus de 500 domaines et M&T Bank avec plus de 400 domaines (figure 6).

Fig. 6 : les 10 principaux kits d'outils d'hameçonnage réutilisés

Le comportement décrit ci-dessus, qui consiste à réutiliser les kits d'outils d'hameçonnage, constitue une preuve de plus de l'évolution de l'écosystème de l'hameçonnage en un modèle d'hameçonnage en tant que service qui exploite les services gratuits d'Internet. Les attaques par hameçonnage restent plus que jamais d'actualité. Les pirates frappent à notre porte et cherchent à nous faire réagir lorsque nous sommes les plus vulnérables.

Tendances d'adoption du DNS et du TLS

Les études menées par Akamai sur l'adoption et l'utilisation du DoT nous permettent de constater une augmentation continue du taux d'adoption du DoT par nos clients de grosses, moyennes et petites entreprises. La valeur du DoT réside dans l'utilisation du TLS en plus du protocole DNS, ce qui permet d'assurer la sécurité et la confidentialité des communications DNS et de garantir l'invisibilité des transactions DNS. Nous avons constaté une augmentation de 40 % du trafic DoT entre la première et la dernière semaine du 3e trimestre 2022 (figure 7). Cela s'accompagne d'une augmentation de 23 % du nombre de clients qui adoptent le DoT pour chiffrer les communications DNS entre les terminaux connectés à distance.

Les transactions DNS étant transférées sous forme de texte brut, le DoT aide à prévenir les attaques qui détectent le trafic DNS et entraînent l'exposition de données sensibles ainsi que les attaques qui manipulent le trafic DNS par des techniques de type « machine-in-the-middle ».

Fig. 7 : tendances d'adoption du DoT (3e trimestre 2022)

Nous estimons que l'adoption croissante du DoT est principalement due à la généralisation du télétravail au cours des deux dernières années ainsi qu'à l'adoption des architectures Zero Trust et SASE qui favorisent le télétravail. La dispersion géographique des collaborateurs augmente les risques car les terminaux connectés sont en itinérance sur les réseaux mobiles des routeurs publics et domestiques, dont certains peuvent être vulnérables ou compromis et entraîner davantage d'attaques de type « machine-in-the-middle ».

Conclusion

Plus nos vies et nos entreprises se numérisent, plus les cybermenaces gagnent en efficacité. La quantité de trafic visible sur nos capteurs est telle qu'il est nécessaire d'analyser et de diffuser ces informations de manière responsable. Pour comprendre ce qui sera possible demain, nous devons examiner ce qui s'est passé hier. C'est la raison pour laquelle nous continuons à proposer ces rapports.

Les fêtes de fin d'année à venir annoncent la haute saison de l'hameçonnage. Ces kits d'hameçonnage réutilisés sont problématiques. Ils ne se contentent pas d'être efficaces la première fois, ils continuent de faire des victimes par la suite. Restez vigilant pendant les fêtes et au-delà car ces kits d'outils sont de plus en plus sophistiqués.

Les chercheurs d'Akamai surveillent en permanence ces menaces ainsi que d'autres menaces afin d'informer et de former la communauté. Pour accéder à d'autres articles similaires et à d'autres études de pointe sur la sécurité, suivez-nous sur Twitter.