Rapporto sulle minacce DNS - 3° trimestre 2022

Analisi riassuntiva

I ricercatori di Akamai hanno osservato che il 14% di tutti i dispositivi protetti ha comunicato con una destinazione dannosa almeno una volta nel 3° trimestre del 2022.

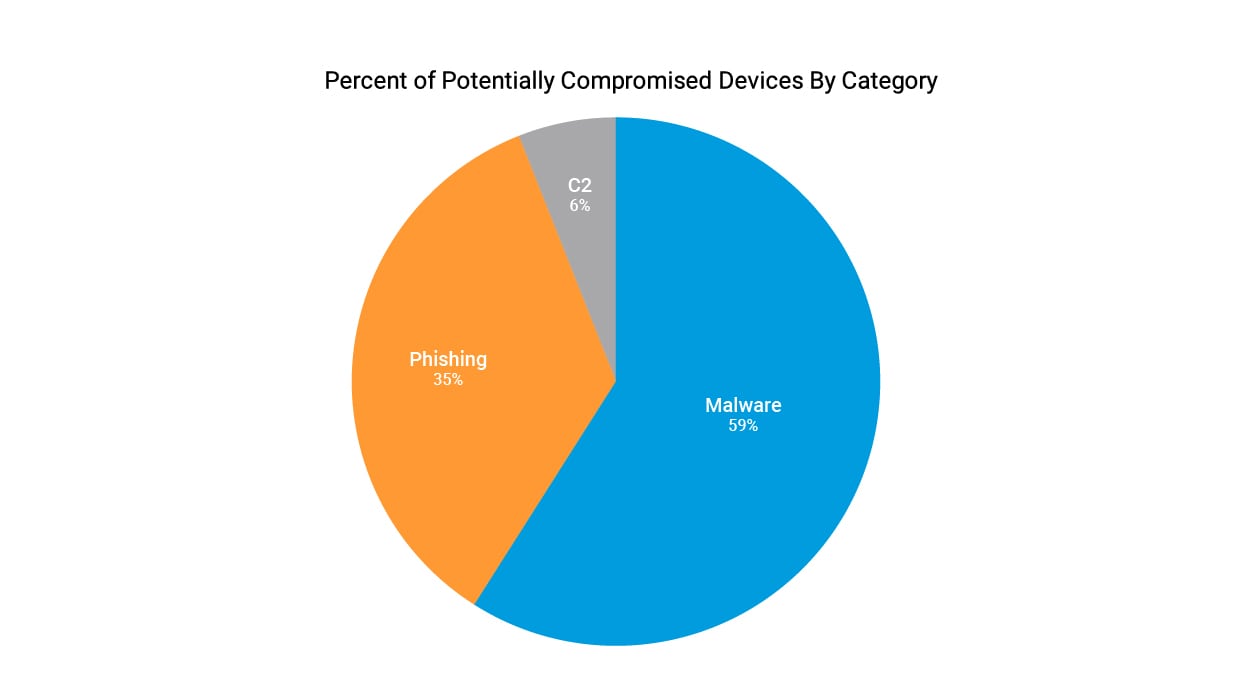

Analizzando ulteriormente questi dispositivi potenzialmente violati, è emerso che il 59% di essi ha comunicato con domini associati a malware o ransomware, il 35% ha comunicato con domini di phishing e il 6% ha comunicato con domini C2 (Command and Control).

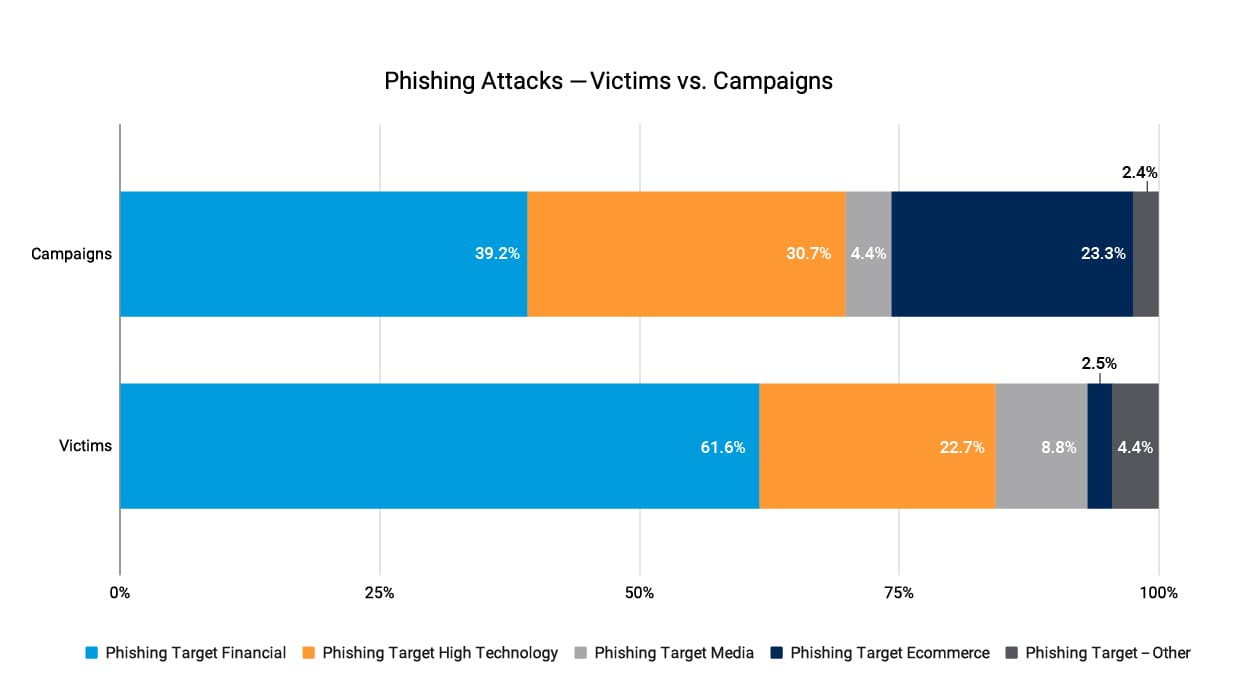

Esaminando i brand che vengono violati e imitati da truffe di phishing, possiamo notare che i brand finanziari e high-tech sono in cima alla lista sia per numero di campagne sferrate che per numero di vittime prese di mira. Queste categorie del settore in cima alla lista per violazioni di phishing sono coerenti con i risultati del 1° trimestre 2022.

Gli attacchi che hanno preso di mira i clienti dei servizi finanziari hanno rappresentato il 39,2% delle campagne e il 61,6% delle vittime totali a indicare che gli attacchi di phishing sferrati contro i servizi finanziari sono risultati altamente efficaci nel 3° trimestre 2022.

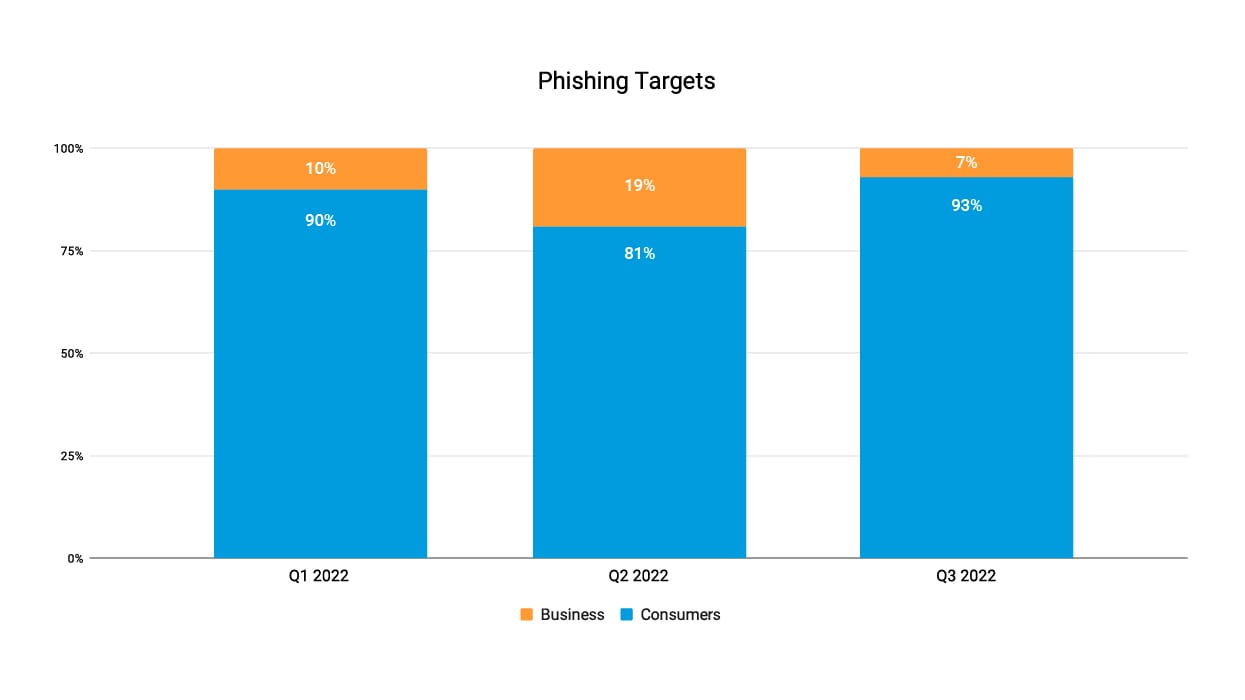

La classificazione delle potenziali vittime nelle categorie di consumatori o aziende ha mostrato che gli attacchi sferrati contro i consumatori continuano a dominare maggiormente in tutti i trimestri del 2022, con un 93% di campagne di attacchi di phishing osservato nel 3° trimestre 2022,

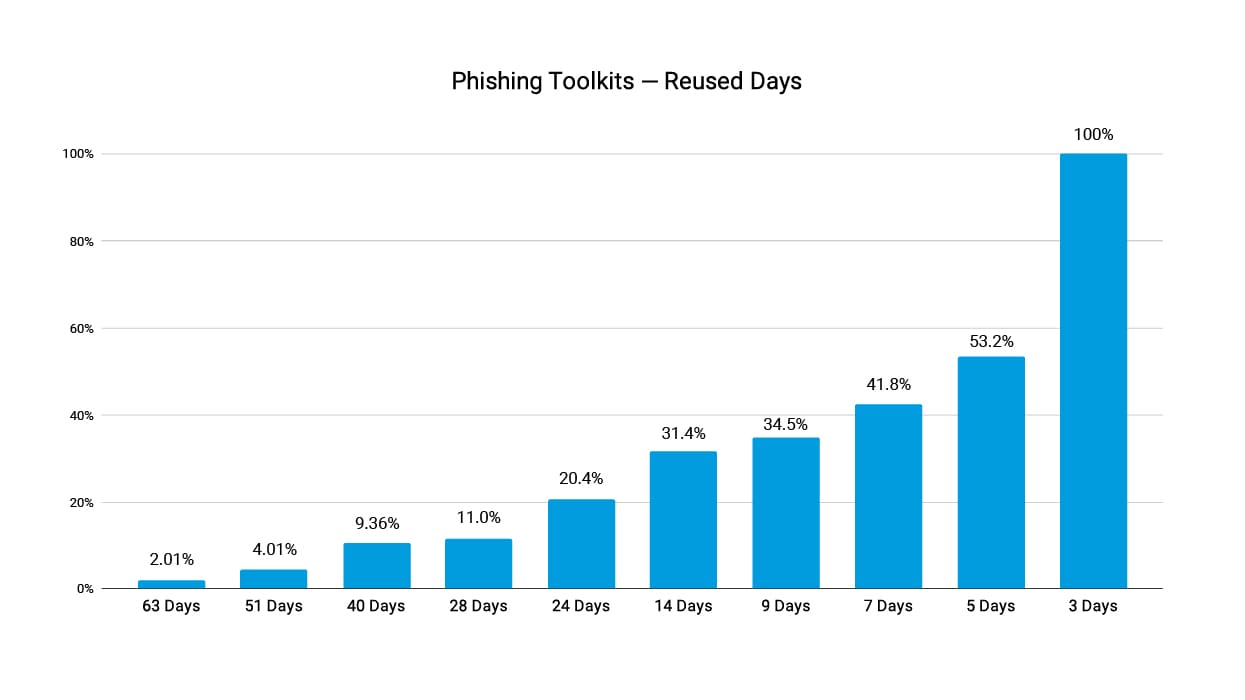

in cui abbiamo monitorato 299 diversi toolkit di phishing sferrati per più di un giorno. In totale, il 53% di questi kit è stato utilizzato per almeno 5 giorni a indicare che questi attacchi continuano a raggiungere il loro intento.

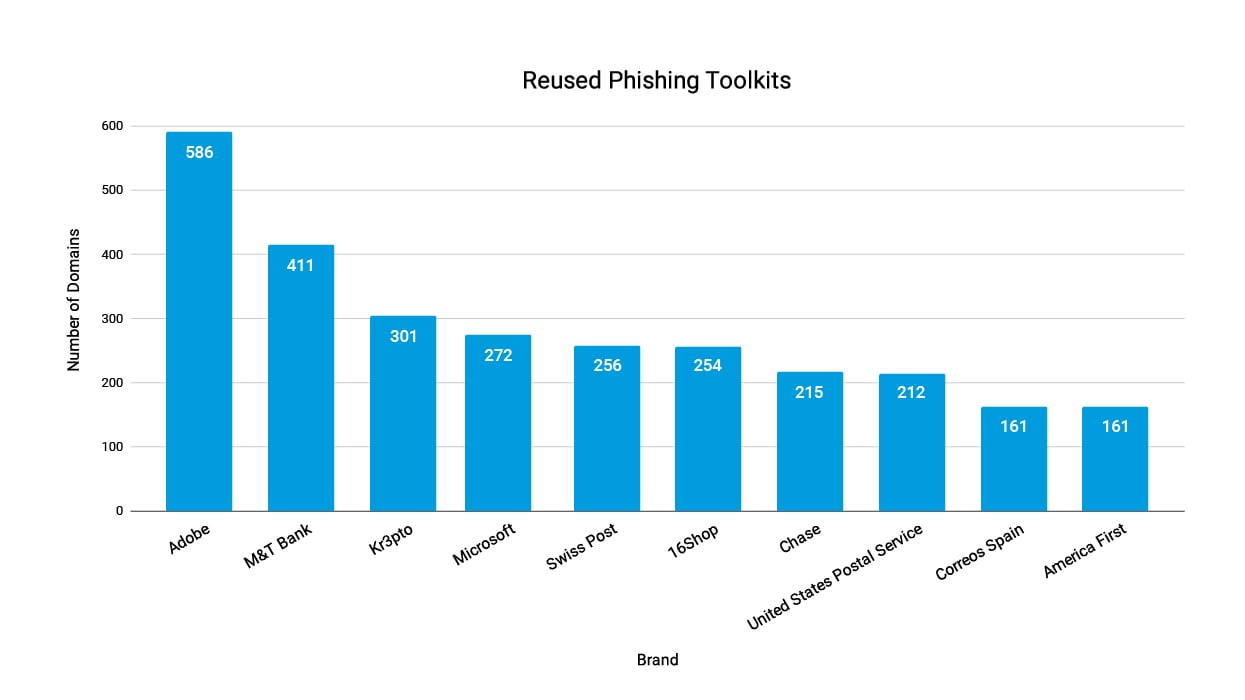

Un'ulteriore analisi su uno dei kit più riutilizzati nel 3° trimestre del 2022, basata sul conteggio del numero di domini diversi utilizzati per distribuire ciascun kit, ha mostrato che i kit che hanno violato gli account di Adobe e i conti di M&T Bank sono i toolkit in cima alla lista: Adobe con oltre 500 domini e M&T Bank con più di 400 domini.

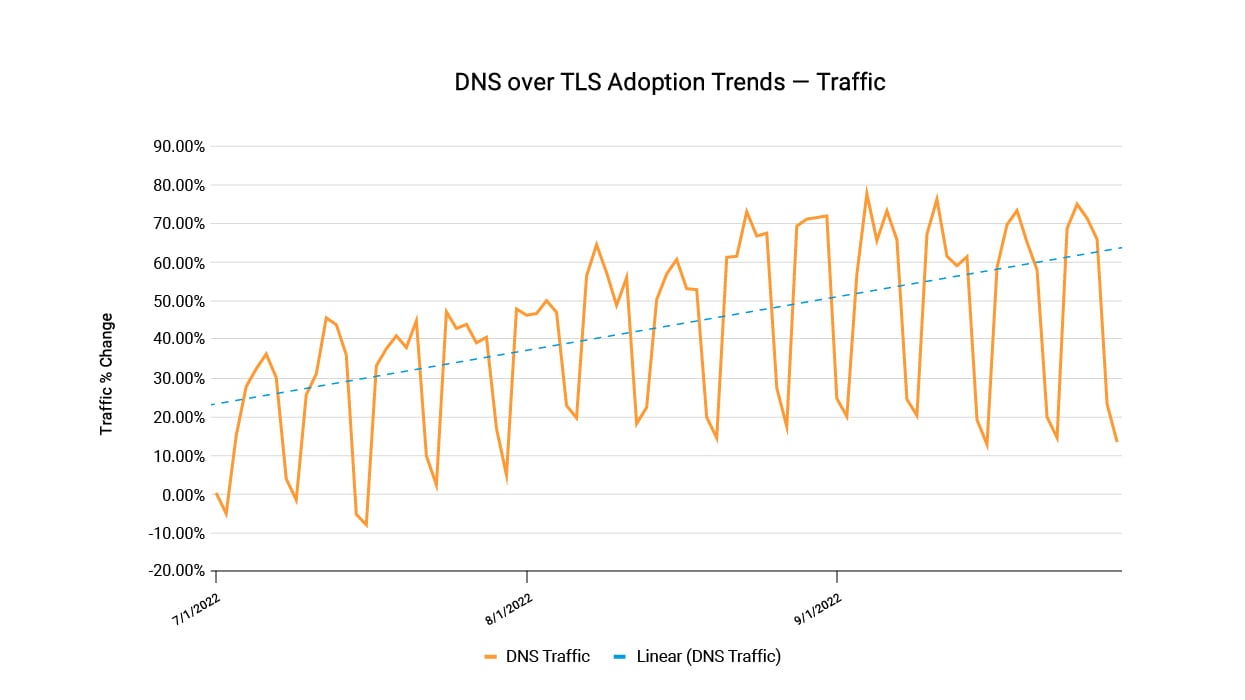

Abbiamo registrato un incremento del 40% dalla prima all'ultima settimana del 3° trimestre 2022 nella quantità di traffico DoT (DNS over TLS). A ciò si è aggiunto un aumento del 23% nel numero di clienti che hanno adottato l'uso del DoT per crittografare le comunicazioni DNS tra dispositivi connessi in modalità remota.

Riteniamo che l'aumento nell'adozione del DoT sia causato principalmente dalla diffusione dello smart working a cui abbiamo assistito negli ultimi due anni e dall'adozione delle architetture SASE (Secure Access Server Edge) e Zero Trust che lo supportano.

Introduzione

Come parte del nostro costante impegno volto a garantire una maggiore sicurezza ai nostri clienti, abbiamo divulgato i risultati delle nostre indagini sulle minacce basate sulla grande quantità di dati DNS in nostro possesso. Le informazioni che abbiamo raccolto sono basate su questa visibilità sul traffico globale proveniente dai nostri servizi di sicurezza aziendale e carrier-grade in vari settori e aree geografiche.

In questo post, verranno delineate le informazioni sul traffico, le campagne di phishing e altre attività dannose osservate nel 3° trimestre 2022.

Informazioni sul traffico di Akamai

Attacchi suddivisi per categoria

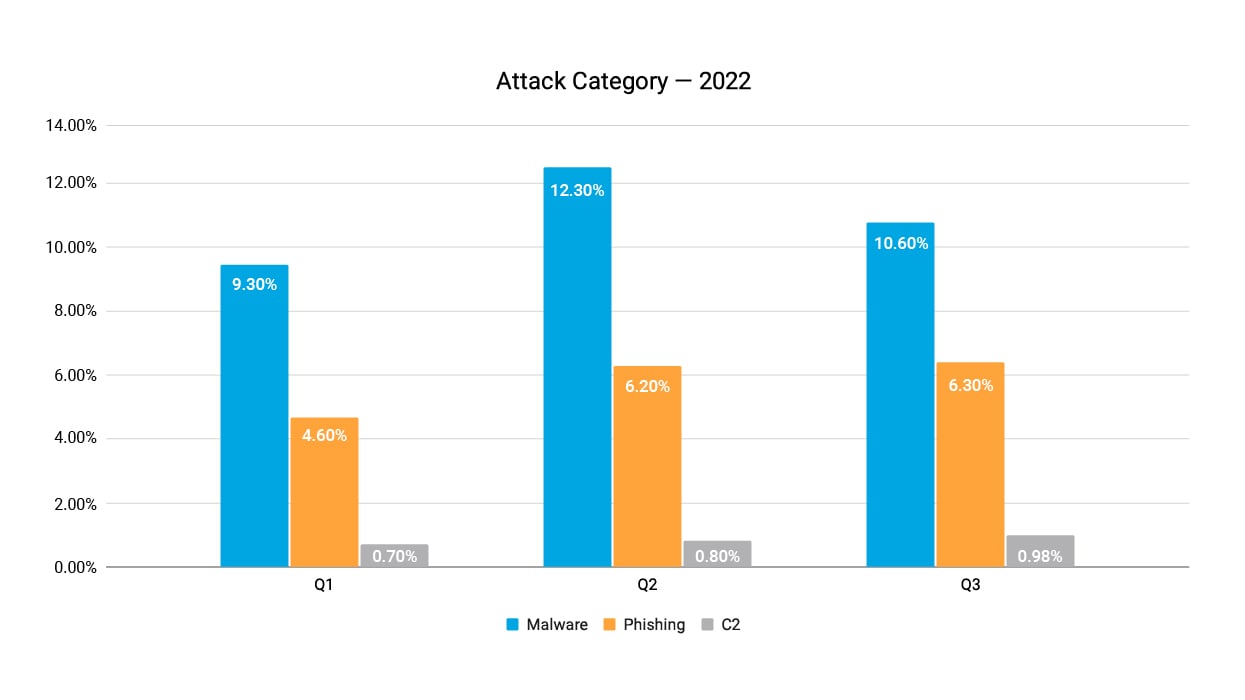

Grazie alla visibilità di Akamai sul traffico aziendale e carrier-grade in vari settori e aree geografiche, possiamo notare che, almeno una volta nel 3° trimestre 2022, il 10,6% dei dispositivi monitorati è stato violato da domini associati ad attacchi malware. Sugli altri fronti, possiamo osservare che il 6,3% dei dispositivi è stato violato da domini di phishing e lo 0,98% dei dispositivi è stato violato da domini associati ad attacchi C2.

Confrontando i risultati del 3° trimestre 2022 con quelli del 1° e del 2° trimestre (Figura 1), possiamo osservare una stabilità in tutte le categorie con un certo incremento negli attacchi C2, che abbiamo attribuito ai cambiamenti stagionali nel panorama delle minacce poiché non possiamo attribuirlo ad una specifica campagna di attacchi, anche se potrebbe derivare da un aumento dei dispositivi vulnerabili.

Figura 1: dispositivi esposti alle minacce - 2022

Per quanto riguarda i dispositivi potenzialmente violati e altri tipi di minacce, possiamo notare che, nel 3° trimestre 2022, il 59% dei dispositivi è stato esposto a minacce associate ad attività di malware, il 35% ad attività di phishing e il 6% ad attività C2 (figura 2).

Figura 2: dispositivi potenzialmente violati suddivisi per categoria - 3° trimestre 2022

Campagne di attacchi di phishing

Nelle indagini condotte sui brand che vengono violati e imitati da truffe di phishing, sono vari i modi con cui è possibile raccogliere i dati. In questo post, abbiamo confrontato il numero totale di campagne con il numero di vittime prese di mira. In tal modo, abbiamo valutato la percentuale di successo di una data campagna e la percentuale di ogni settore preso di mira.

Abbiamo notato che i brand finanziari e high-tech sono in cima alla lista sia per numero di campagne sferrate che per numero di vittime prese di mira. Queste categorie del settore in cima alla lista per il phishing sono coerenti con i risultati del 1° trimestre 2022, in cui i brand finanziari e high-tech si sono posizionati ai primi posti della classifica.

Abbiamo anche registrato un 39,2% di campagne sferrate contro i clienti dei servizi finanziari, che hanno determinato un 61,6% di vittime a indicare che gli attacchi contro i servizi finanziari sono risultati altamente efficaci nel 3° trimestre (figura 3).

Figura 3: vittime degli attacchi di phishing e campagne di phishing di brand violati

I criminali attaccano sempre più i brand di e-commerce

Esaminando da vicino gli attacchi di phishing classificati in base alle campagne di attacchi (contro account di consumatori o aziende), possiamo notare un incremento nel numero di campagne di attacchi sferrati contro account di consumatori e aziende nel 3° trimestre 2022. Riteniamo che l'aumento degli attacchi contro i consumatori sia dovuto all'incremento del numero di attacchi sferrati contro i brand di e-commerce. Gli attacchi sferrati contro i consumatori continuano a dominare in tutti i trimestri del 2022, con il 93% di campagne di attacchi condotte nel 3° trimestre 2022 (figura 4), con una media dell'88% in tutti i trimestri del 2022.

Figura 4: account presi di mira da attacchi di phishing nel 2022: consumatori o aziende

Anche se il numero di attacchi contro le aziende è diminuito, è importante ricordare che i danni potenziali delle campagne di attacchi sferrati contro account aziendali sono significativi e che possono condurre ad una violazione della rete aziendale presa di mira con attacchi di malware o ransomware, comportando il rischio di una fuga di informazioni riservate.

Una prova del potenziale impatto del phishing su un'azienda possiamo vederla nella recente violazione di Uber, che dimostra come le organizzazioni siano ancora vulnerabili agli attacchi di phishing e social engineering.

Toolkit di phishing

Come descritto nel rapportodel 2° trimestre 2022, lo straordinario livello di portata e ampiezza degli attacchi di phishing è favorito dalla presenza di toolkit di phishing, che supportano la distribuzione e la gestione di siti web di phishing consentendo anche a truffatori non dotati di talento tecnico di eseguire truffe di phishing.

Secondo la ricerca di Akamai che ha rilevato 299 diversi toolkit di phishing utilizzati per lanciare nuove campagne di attacchi, nel 3° trimestre 2022, il 2,01% dei kit monitorati è stato riutilizzato in almeno 63 giorni distinti (figura 5). Inoltre, il 53,2% dei kit è stato riutilizzato per lanciare nuove campagne di attacchi per almeno cinque giorni e, esaminando tutti i kit monitorati, possiamo notare che sono stati tutti riutilizzati per non meno di tre giorni distinti sempre nel 3° trimestre 2022.

Figura 5: toolkit di phishing classificati per numero di giorni di riutilizzo nel 3° trimestre 2022

In media, nel 3° trimestre 2022, un toolkit è stato riutilizzato per 9 rispetto agli 8 giorni osservati nel 2° trimestre dello stesso anno.

Un'ulteriore analisi su uno dei kit più riutilizzati nel 3° trimestre del 2022, basata sul conteggio del numero di domini diversi utilizzati per distribuire ciascun kit, mostra che i kit che hanno violato gli account di Adobe e i conti di M&T Bank sono i toolkit in cima alla lista: Adobe con oltre 500 domini e M&T Bank con più di 400 domini (figura 6).

Figura 6: i 10 principali toolkit di phishing riutilizzati

Il riutilizzo dei toolkit di phishing descritti sopra è una prova più evidente della tendenza del phishing di continuare a scalare, passando a un modello phishing-as-a-service e utilizzando i servizi Internet gratuiti. Gli attacchi di phishing sono ancora più efficaci che mai, poiché riescono a penetrare nei nostri sistemi nel momento in cui siamo più vulnerabili.

Tendenze nell'adozione del DoT (DNS over TLS)

Tramite la ricerca di Akamai sull'adozione e sull'utilizzo del DoT, possiamo notare un costante incremento nel tasso di adozione del DoT nelle nostre aziende e nelle piccole e medie imprese. Il valore del DoT consiste nell'utilizzo del TLS oltre al protocollo DNS per apportare sicurezza e privacy alle comunicazioni DNS e per garantire la mancanza di visibilità sulle transazioni DNS. Abbiamo registrato un incremento del 40% dalla prima all'ultima settimana del 3° trimestre 2022 nella quantità di traffico DoT (Figura 7). A ciò si è aggiunto un aumento del 23% nel numero di clienti che hanno adottato l'uso del DoT per crittografare le comunicazioni DNS tra dispositivi connessi in modalità remota.

Poiché le transazioni DNS vengono trasferite in testo non formattato, il DoT aiuta a prevenire gli attacchi che rilevano il traffico DNS esponendo le informazioni sensibili e gli attacchi in grado di manipolare il traffico DNS tramite tecniche MITM (Machine-In-The-Middle).

Figura 7: le tendenze nell'adozione del DoT (3° trimestre 2022)

Riteniamo che l'aumento nell'adozione del DoT sia causato principalmente dalla diffusione dello smart working a cui abbiamo assistito negli ultimi due anni e dall'adozione delle architetture SASE e Zero Trust che lo supportano. La forza lavoro distribuita aumenta i rischi poiché i dispositivi connessi tramite le reti mobili sui router domestici e pubblici possono risultare, a volte, vulnerabili o venire violati, contribuendo ad aumentare gli attacchi di sniffing e MITM (Machine-In-The-Middle).

Conclusione

Poiché la nostra vita privata e quella lavorativa sono diventate sempre più digitali, le minacce informatiche hanno un maggiore impatto. I nostri sensori registrano un tale quantità di traffico che è necessario analizzare e distribuire tali informazioni in modo responsabile. Per essere consapevoli di ciò che sarà possibile domani, dobbiamo guardare a ciò che è successo ieri. È questo precisamente il motivo per cui continuiamo a stilare i nostri rapporti.

Con le festività natalizie ormai imminenti, il phishing raggiungerà il suo periodo di picco. Stiamo assistendo ad una fase di riutilizzo di questi kit di phishing che porta numerosi problemi in quanto non solo questi attacchi hanno esito positivo fin dalla prima volta, ma continuano anche a mietere vittime. Rimanere all'erta durante le festività natalizie e non solo è fondamentale poiché questi toolkit diventano sempre più sofisticati.

I ricercatori Akamai continuano a monitorare queste minacce e molte altre per informare e istruire la community al riguardo. Per ulteriori informazioni su questa indagine e sulle altre innovative ricerche sulla sicurezza, potete seguirci su Twitter.