Relatório sobre ameaças de DNS: 3º trimestre de 2022

Resumo executivo

Os pesquisadores da Akamai observaram que 14% de todos os dispositivos protegidos se comunicaram com um destino mal-intencionado pelo menos uma vez no 3º trimestre de 2022.

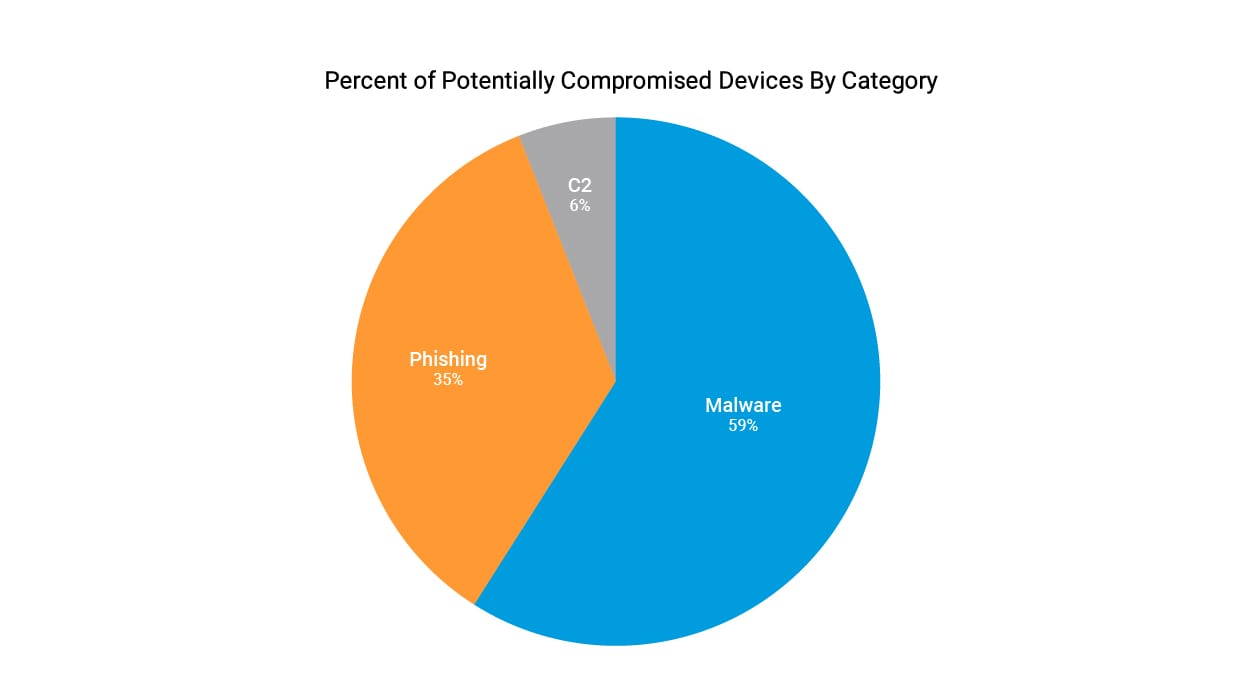

Detalhando ainda mais esses dispositivos potencialmente comprometidos, 59% dos dispositivos se comunicaram com domínios de malware ou ransomware, 35% se comunicaram com domínios de phishing e 6% se comunicaram com domínios de comando e controle (C2).

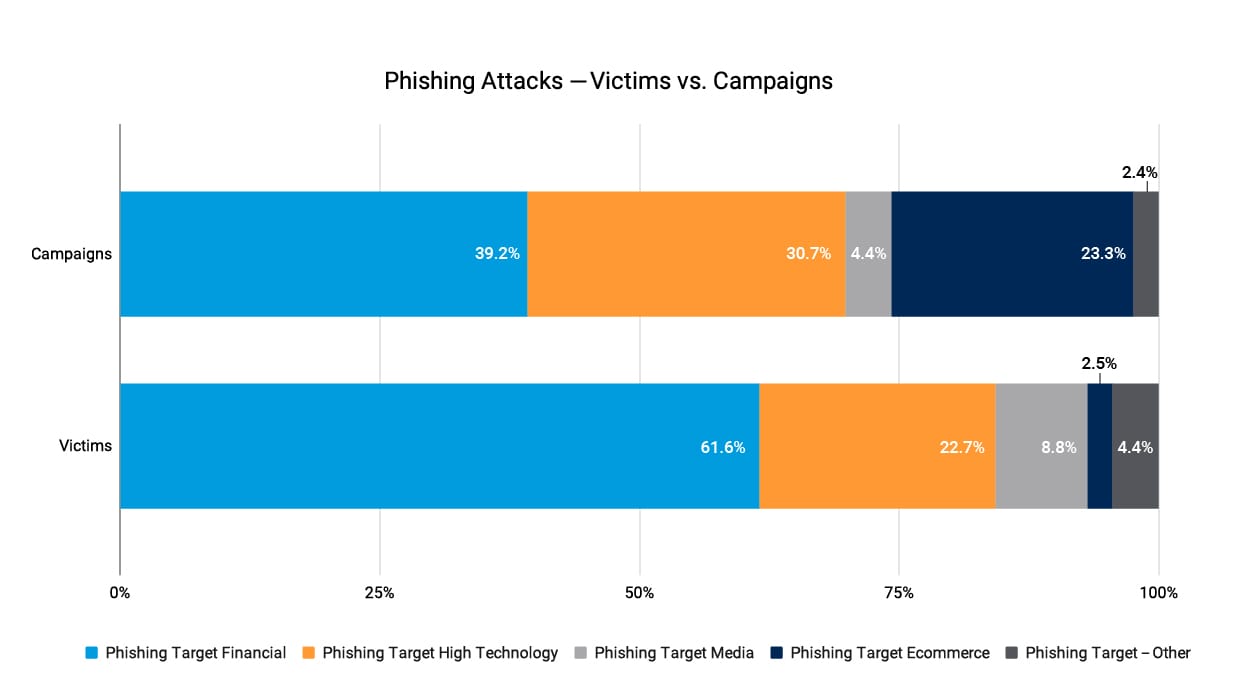

Ao examinar as marcas que estão sendo violadas e imitadas por golpes de phishing, podemos ver que marcas de alta tecnologia e financeiras foram as líderes, tanto no número de campanhas quanto no número de vítimas. Essas principais categorias do setor líderes de phishing são consistentes com os resultados do primeiro trimestre de 2022.

Os ataques direcionados a clientes de serviços financeiros representaram 39,2% das campanhas e 61,6% das vítimas, indicando que os ataques de phishing contra serviços financeiros foram altamente eficazes no 3º trimestre de 2022.

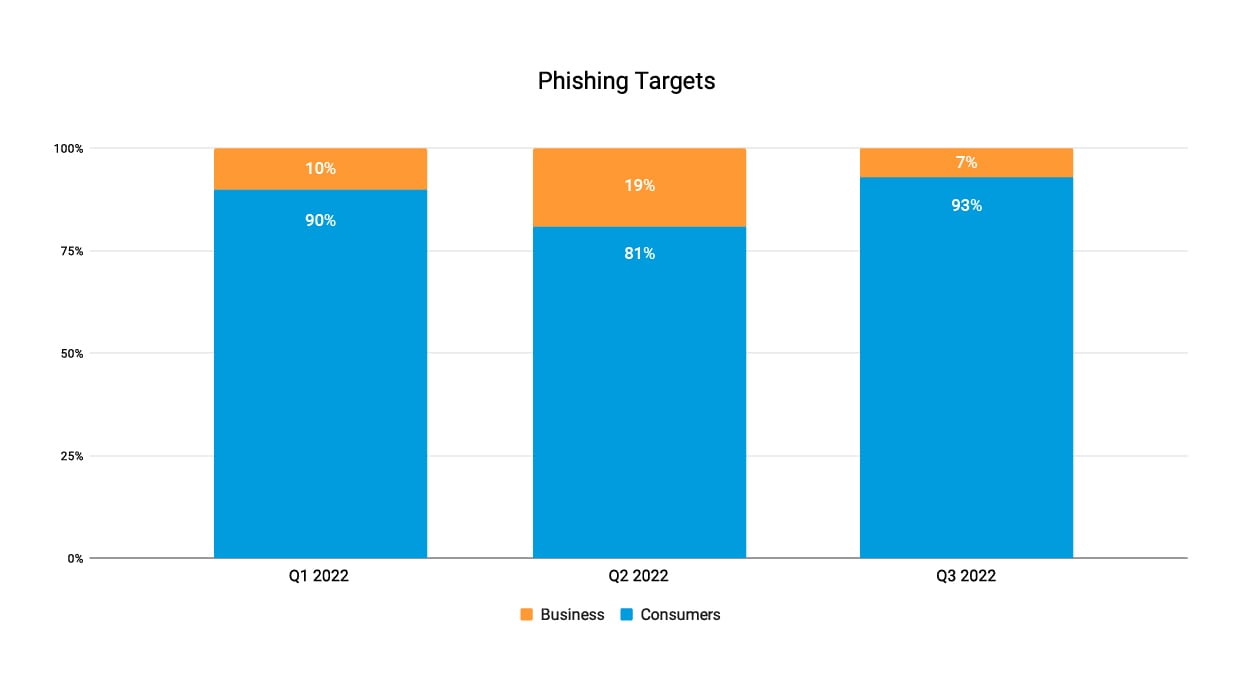

A categorização de possíveis vítimas como consumidores ou empresas mostrou que os ataques ao consumidor continuam a ser mais dominantes em todos os trimestres em 2022, com 93% das campanhas de ataque de phishing no 3º trimestre de 2022.

Rastreamos 299 kits de ferramentas de phishing exclusivos que foram usados em mais de um dia no trimestre. Um total de 53% desses kits foi usado por pelo menos cinco dias, indicando que eles continuam sendo bem-sucedidos.

Uma análise mais aprofundada de um dos kits mais reutilizados no 3º trimestre de 2022, que contou o número de domínios diferentes usados para entregar cada kit, mostrou que os kits que violam contas da Adobe e do M&T Bank são os principais kits de ferramentas: O Adobe com mais de 500 domínios e o M&T Bank com mais de 400 domínios.

Observamos um aumento de 40% desde a primeira semana do 3º trimestre de 2022 até a última semana do 3º trimestre de 2022 na quantidade de tráfego DoT (DNS por TLS). Isso veio acompanhado de um aumento de 23% no número de clientes que adotaram o uso de DoT para criptografar a comunicação de DNS entre dispositivos conectados remotamente.

Acreditamos que o aumento da adoção de DoT é causado principalmente pela habilitação do trabalho remoto nos últimos anos e pela adoção das arquiteturas Zero Trust e SASE (Secure Access Server Edge, edge de servidor de acesso seguro) que dão suporte ao trabalho remoto.

Introdução

Como parte de nossos esforços contínuos para permitir que nossos clientes estejam mais seguros, apresentamos descobertas sobre ameaças dos nossos abrangentes dados de DNS. Nossos insights são baseados nessa visibilidade do tráfego global de nossos serviços de segurança corporativa e de operadoras em vários setores e regiões geográficas.

Para os fins desta publicação, descreveremos os insights de tráfego, campanhas de phishing e outras atividades mal-intencionadas observadas no 3º trimestre de 2022.

Percepções do tráfego da Akamai

Ataques por categoria

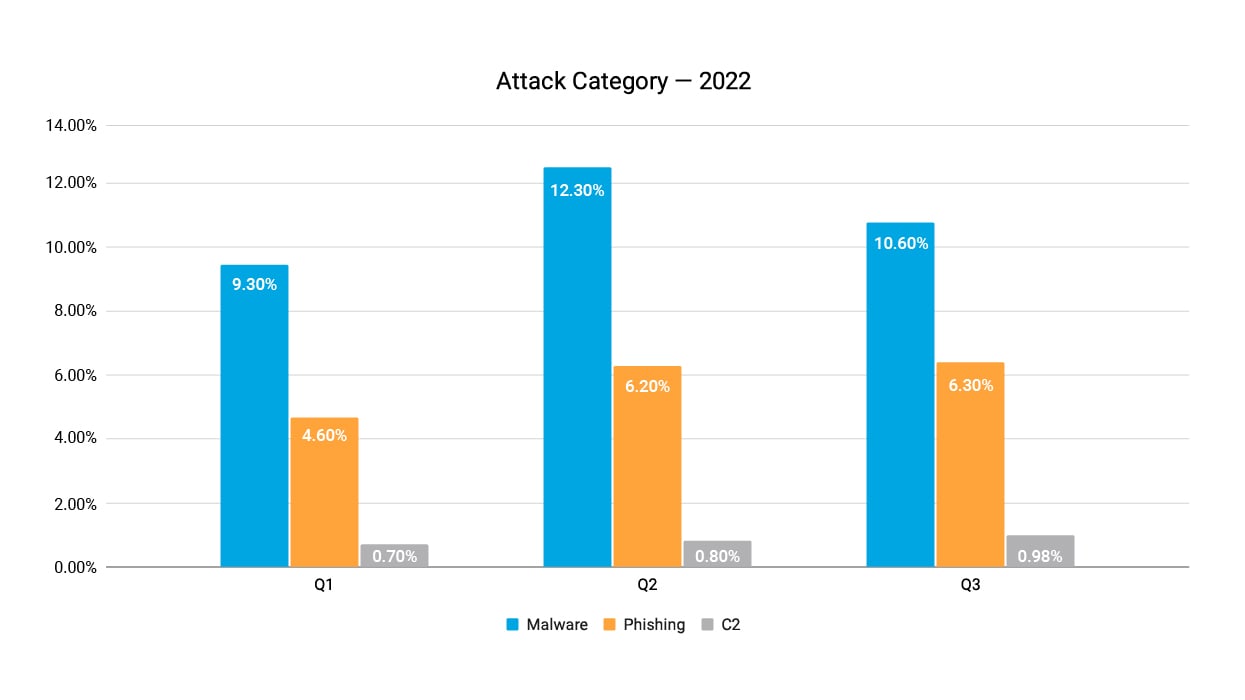

Com base na visibilidade da Akamai sobre o tráfego corporativo e as operadoras em diferentes setores e regiões geográficas, podemos ver que, no 3º trimestre de 2022, 10,6% dos dispositivos monitorados tentaram se conectar a domínios associados a malware pelo menos uma vez durante o trimestre. Em outras áreas, podemos ver que 6,3% dos dispositivos acessaram domínios de phishing e 0,98% acessaram domínios associados ao C2.

Comparando os resultados do 3º trimestre de 2022 com os resultados do 1º e do 2º trimestres de 2022 (Figura 1), podemos ver a estabilidade em todas as categorias com algum aumento na área de C2. Como não podemos atribuir esse aumento a uma campanha de ataque específica, estamos atribuindo isso a alterações sazonais no cenário de ameaças. Também é possível que o aumento seja atribuído a um aumento nos dispositivos vulneráveis.

Fig. 1: Dispositivos expostos a ameaças: 2022

Dos dispositivos potencialmente comprometidos e das diferentes categorias de ameaças, podemos ver que, no 3º trimestre de 2022, 59% dos dispositivos foram expostos a ameaças associadas à atividade de malware, 35% ao phishing e 6% ao C2 (Figure 2).

Fig. 2: Dispositivos potencialmente comprometidos por categoria: 3º trimestre de 2022

Campanhas de ataque de phishing

Ao investigar quais marcas estão sendo violadas e imitadas por golpes de phishing, há várias maneiras de coletar os dados. Para os fins desta publicação, reunimos o número total de campanhas em relação ao número de vítimas. Isso nos permite avaliar a taxa de sucesso de uma determinada campanha, bem como ver qual porcentagem de cada setor está sendo visada.

Descobrimos que marcas de alta tecnologia e financeiras lideravam tanto no número de campanhas quanto no de vítimas. Essas categorias principais do setor de phishing são consistentes com os resultados do primeiro trimestre de 2022, em que as marcas de alta tecnologia e financeiras também eram as categorias líderes.

Observamos também que 39,2% das campanhas em clientes de serviços financeiros foram ativadas, resultando em 61,6% das vítimas, o que indica que os ataques contra serviços financeiros foram altamente eficazes no 3º trimestre (Figura 3).

Fig. 3: Vítimas de phishing e campanhas de phishing de marcas atacadas

Os invasores estão visando mais marcas de comércio digital

Dando uma olhada nas taxas de ataque de phishing categorizadas por campanhas de ataque (contas do consumidor visadas em comparação com contas de empresas visadas) podemos ver um aumento na taxa entre campanhas direcionadas a contas de empresas e contas de consumidores no 3º trimestre de 2022. Atribuímos o aumento dos ataques aos consumidores a mais ataques que violam as marcas de comércio digital. Os ataques ao consumidor continuam a ser os mais dominantes em todos os trimestres de 2022, com 93% das campanhas de ataque no 3º trimestre de 2022 (Figura 4), e uma média de 88% em todos os trimestres de 2022.

Fig. 4: Contas-alvo de phishing em 2022: consumidores em comparação com empresas

Embora a taxa de ataques a empresas tenha diminuído, é importante lembrar que os danos potenciais de campanhas de ataque contra contas de empresas são grandes e podem levar ao comprometimento da rede de negócios visada por malware ou ransomware, o que traz o risco de vazamento de informações confidenciais.

Podem ser vistas evidências sobre o possível impacto do phishing contra uma empresa em detalhes recentes sobre a invasão hacker da Uber, que demonstra como as organizações ainda estão vulneráveis a ataques de phishing e engenharia social.

Kits de ferramentas de phishing

Conforme abordado no relatório do 2º trimestre de 2022, a impressionante escala e magnitude do cenário de phishing está sendo possibilitada pela existência de kits de ferramentas de phishing. Os kits de ferramentas de phishing oferecem suporte à implantação e à manutenção de websites de phishing que orientam até mesmo golpistas não técnicos a se juntarem ao cenário adverso de phishing e a executarem e executarem golpes de phishing.

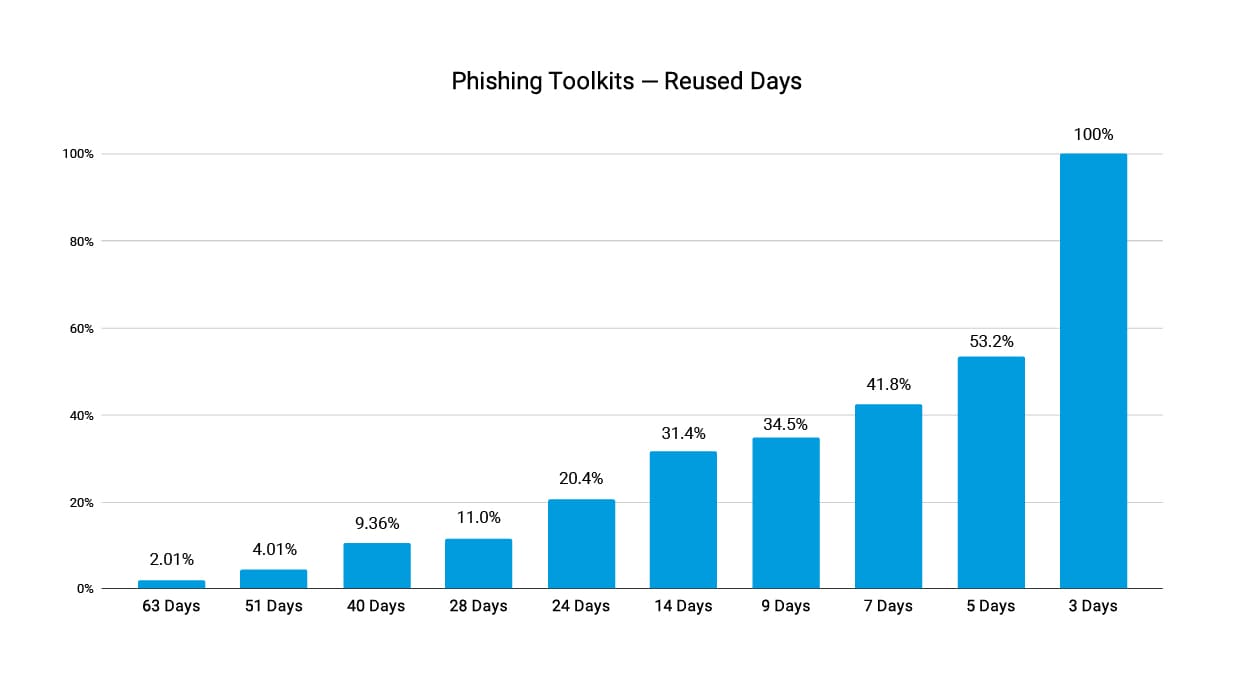

A pesquisa da Akamai, que rastreou 299 kits de ferramentas de phishing diferentes usados naturalmente para lançar novas campanhas de ataques, constatou que 2,01% dos kits rastreados foram reutilizados em pelo menos 63 dias distintos no 3º trimestre de 2022 (Figura 5). Além disso, 53,2% dos kits foram reutilizados para lançar uma nova campanha de ataque em pelo menos cinco dias, e 100% dos kits rastreados foram reutilizados em pelo menos três dias distintos no 3º trimestre.

Fig. 5: Kits de ferramentas de phishing por número de dias de reutilização: 3º trimestre de 2022

O kit de ferramentas médio foi reutilizado em nove dias no 3º trimestre de 2022, em comparação com o kit de ferramentas médio reutilizado em oito dias no 2º trimestre de 2022.

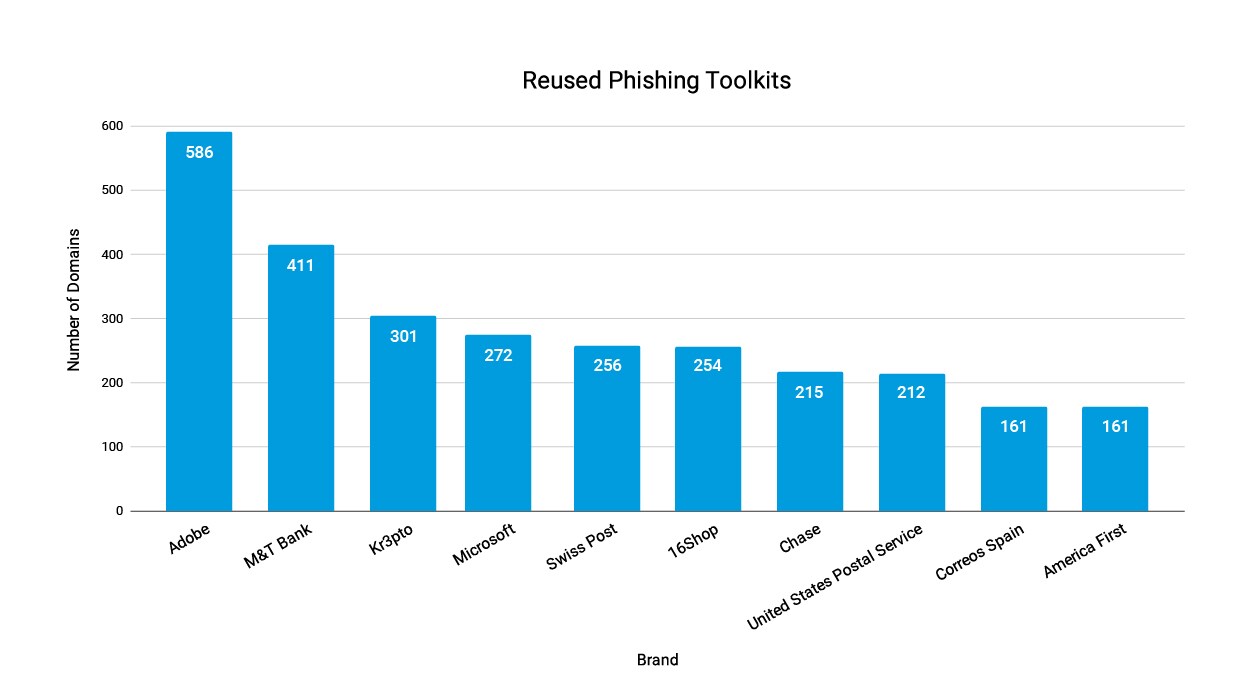

Uma análise mais aprofundada de um dos kits mais reutilizados no 3º trimestre de 2022, contando o número de domínios diferentes usados para entregar cada kit, mostra que os kits que violam Adobe e M&T Bank são os principais kits de ferramentas: Adobe com mais de 500 domínios e M&T Bank com mais de 400 domínios (Figura 6).

Fig. 6: Dez principais kits de ferramentas de phishing reutilizados

O comportamento de reutilização dos kits de ferramentas de phishing descritos acima é evidência adicional da tendência do cenário de phishing que continua a crescer, passando para um modelo de phishing como serviço e utilizando serviços gratuitos da Internet. Os ataques de phishing ainda são tão relevantes quanto antes, batendo em nossa porta em busca de engajamento quando estamos mais vulneráveis.

Tendências de adoção de DNS sobre TLS

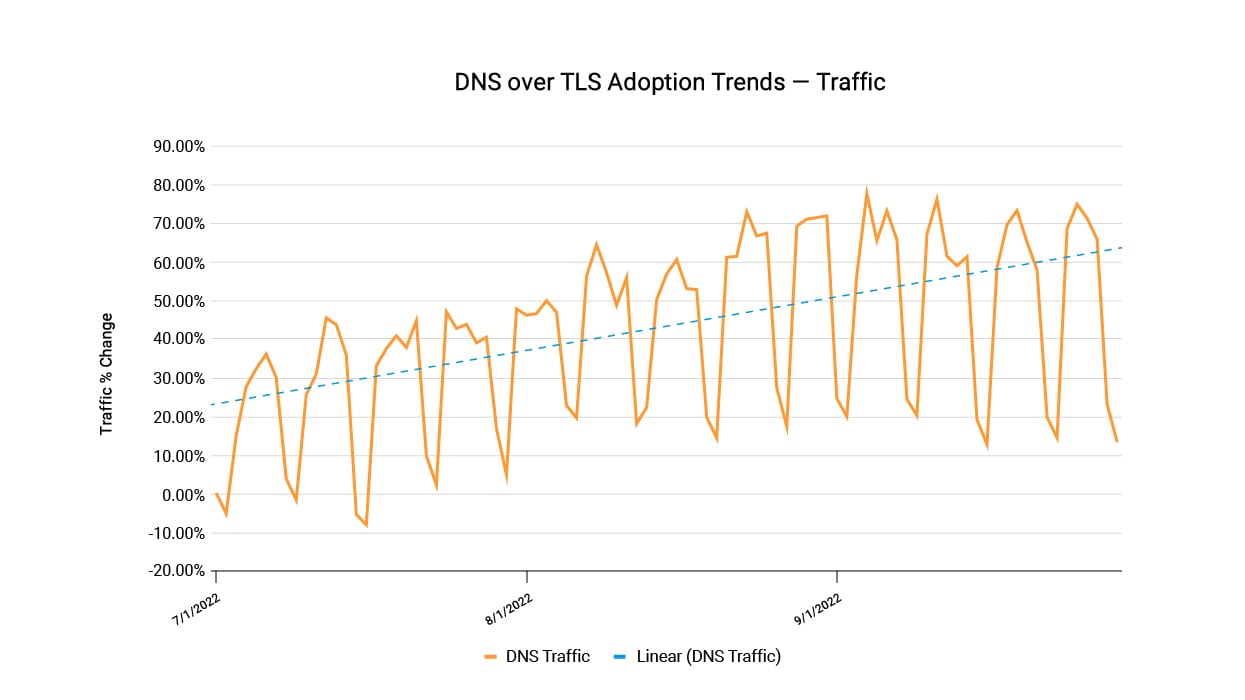

Por meio da pesquisa da Akamai sobre a adoção e o uso de DoT, pudemos observar um aumento contínuo na taxa de adoção de DoT em nossos clientes corporativos e de pequenas e médias empresas. O DoT está no uso de TLS sobre DNS, trazendo segurança e privacidade para a comunicação de DNS e garantindo que não haja visibilidade das transações de DNS. Observamos um aumento de 40% desde a primeira semana do 3º trimestre de 2022 até a última semana do 3º trimestre de 2022 na quantidade de tráfego (Figura 7). Isso veio acompanhado de um aumento de 23% no número de clientes que adotaram o uso de DoT para criptografar a comunicação de DNS entre dispositivos conectados remotamente.

À medida que as transações de DNS são transferidas em texto sem formatação, o DoT ajuda a evitar ataques que detectam o tráfego de DNS, resultando na exposição de informações confidenciais e ataques que manipulam o tráfego de DNS por meio de técnicas MITM (machine-in-the-middle).

Fig. 7: Tendências de adoção de DoT (3º trimestre de 2022)

Acreditamos que o aumento da adoção de DoT é derivada principalmente da habilitação do trabalho remoto nos últimos anos e pela adoção das arquiteturas Zero Trust e SASE que dão suporte ao trabalho remoto. A força de trabalho distribuída leva a um risco maior, pois os dispositivos de conexão estão em roaming de redes móveis em roteadores públicos e domésticos, alguns dos quais podem estar vulneráveis ou comprometidos e podem levar a mais ataques de sniffing e de MITM.

Conclusão

À medida que nossas vidas e empresas se tornam cada vez mais digitais, as ciberameaças são mais impactantes. Como muito tráfego é visto em nossos sensores, é necessário analisar e disseminar essas informações de forma responsável. Para estarmos atentos ao que pode ocorrer no futuro, temos de ver o que aconteceu no passado. É exatamente por isso que continuamos a fazer estes relatórios.

Com as festas de fim de ano chegando, o phishing estará na alta temporada. Estamos vendo esses kits de phishing sendo reutilizados, o que é problemático, não apenas eles estão obtendo sucesso na primeira vez, mas também continuam a fazer vítimas. Fique atento durante as festas de fim de ano e depois delas, pois esses kits de ferramentas estão ficando cada vez mais sofisticados.

Os pesquisadores da Akamai estão monitorando continuamente essas e outras ameaças para informar e educar a comunidade. Para obter mais informações como esta e outras pesquisas de segurança de ponta, siga-nos no Twitter.