パッチ競争:攻撃者が Wordpress プラグインのサンプル・エクスプロイト ・コードを活用

編集・協力:Tricia Howard

エグゼクティブサマリー

200 万以上のサイトへの影響が懸念される WordPress カスタム・フィールド・プラグインの重大な脆弱性が発表されて以降、Akamai Security Intelligence Group(SIG)は攻撃試行の分析を続けてきました。

この脆弱性の悪用は反射型クロスサイトスクリプティング(XSS)攻撃につながり、被害者のサイトに悪性コードが挿入されて訪問者にプッシュされる可能性があります。

2023 年 5 月 4 日、 WP Engine チームは、バージョン 6.1.6でのセキュリティ修正を発表しましたが、これには、概念実証(PoC)としてサンプル・エクスプロイト・コードが含まれていました。

技術文書で公開されたサンプルコードを使用して脆弱なサイトをスキャンする大規模な攻撃試行を SIG が最初に把握したのは、この発表から 48 時間未満の 5 月 6 日でした。

攻撃者が反応するまでの時間は急激に短縮されつつあり、強力で迅速なパッチ管理の必要性が高まっています。

概要

Web アプリケーションや API、他のサードパーティーの利用が広がるにつれて、このベクトルにおけるアタックサーフェスや悪用の影響も急激に拡大してきました。環境が複雑化すると、攻撃者が悪用する素地が増え、多くの場合、侵入障壁が低くなります。

最近の例として、今月初めに WordPress カスタム・フィールド・プラグインに影響する重大な脆弱性が明らかになりましたが、この脆弱性と関連パッチの発表後数時間以内に、XSS 活動の増加が観察されました。特に目を引いたのは、PoC クエリー自体です。

ここでは例として、脆弱性の公開後に Akamai チームが監視したスキャニングのサンプルを検証します。詳細の公開後 48 時間以内に、私たちは大量のスキャニングアクティビティを把握しました。これは、他のゼロデイ攻撃で観察されてきた攻撃者のアクティビティとも一致します。

攻撃者による「既知の物事の活用」はますます一般的になり、むしろ以前より深まりつつあるようです(例: ホリデーシーズンのセンチメント や 暗号資産のようなトレンドの悪用など)。それでは、当初の脆弱性、私たちが観察した攻撃者、分析したトラフィックを調べていきます。

当初の脆弱性

この脆弱性( CVE-2023-30777 )は今年 5 月に最初に発見され、CVSS 基本スコア 7.1 が指定されました。この脆弱性の悪用は反射型 XSS 攻撃につながり、攻撃者は悪性のスクリプト、リダイレクト、広告、その他の形式の URL 操作を被害者のサイトに注入できます。その結果、影響を受けたサイトを訪れたユーザーに不正なスクリプトがプッシュされます。この操作が基本的にサイト所有者には見えないことも、脅威の危険性を高めています。

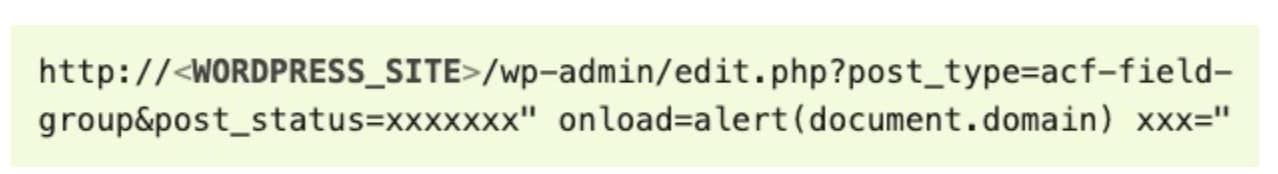

このプラグインのアクティブユーザーは 200 万人を超えていることから、エクスプロイト PoC とパッチのリリース時には、この脆弱性の影響が 大きな話題 となりました。この発見に関する 詳細な記事 が、脆弱性の開示後 2023 年 5 月 5 日に WordPress のセキュリティ会社である Patchstack によって公開されましたが、これにはペイロードの例(図 1 )が含まれていました。

図 1:Patchstack からの CVE-2023-30777 攻撃ベクトル画像

図 1:Patchstack からの CVE-2023-30777 攻撃ベクトル画像

積極的な悪用

攻撃ベクトルの詳細が公開されると、スキャニングと悪用の試みが急増します。リリース時にセキュリティリサーチャーやマニア、企業などがリスクプロファイルのために新たな脆弱性を検証するのはよくあることです。しかし、ボリュームは増え続け、リリースから増加が観察されるまでの時間が劇的に短くなっています。Akamai SIG は XSS 攻撃データを分析し、 エクスプロイト PoC の公開から 24 時間以内に攻撃が開始されたことを明らかにしました。

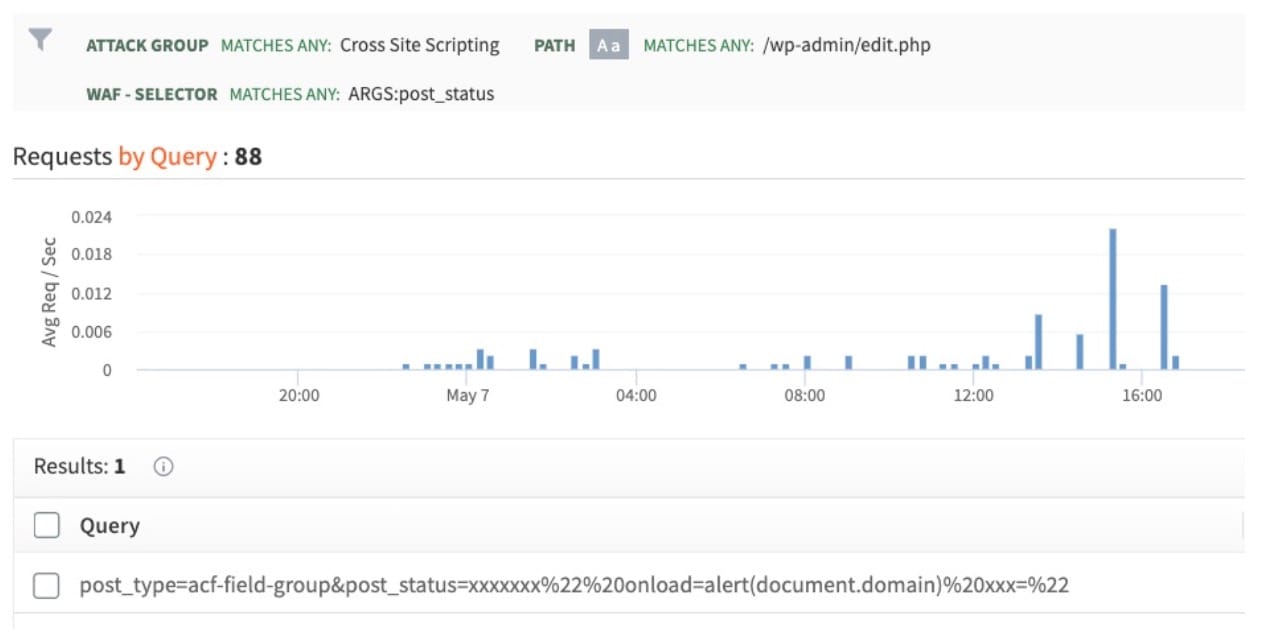

なかでも特に目を引いたのはクエリー自体です。 攻撃者は、Patchstack の記事からサンプルコードをコピーして使用していました。

監視対象のアクティビティは、図 2 を参照してください。これは、Akamai の Web Security Analytics ダッシュボードのスクリーンショットですが、この攻撃者による脆弱性スキャンアクティビティが示されています。このアクティビティでは、すべての業種が無差別にスキャンされています。アクティビティの範囲が広く、また、新しいエクスプロイトコードを作成する手間をまったくかけていないことから、あまり洗練されていない攻撃者だと考えられます。この攻撃者は脆弱なサイトをスキャンし、簡単なターゲットを攻撃しようとしていました。

図 2:XSS 攻撃を示す Web セキュリティ分析のスクリーンショット

図 2:XSS 攻撃を示す Web セキュリティ分析のスクリーンショット

推奨事項と緩和策

Akamai App & API Protector をご利用のお客様は、XSS 攻撃グループによるこのゼロデイ攻撃に対してすでに保護されていますので、ご安心ください。安全性を確保するために、グループ全体を[deny(拒否)]に設定することをお勧めします。ただし、これを実行できない場合は、少なくとも次の規則が[deny(拒否)]に設定されていることをご確認ください。

3000111 - クロスサイトスクリプティング(XSS)攻撃(Common PoC Probes 1)

3000110 - クロスサイトスクリプティング(XSS)攻撃(SmartDetect)

3000081 - クロスサイトスクリプティング(XSS)攻撃(Attribute Injection 2)

3000039 - クロスサイトスクリプティング(XSS)攻撃(DOM Document Method)

3000037 - クロスサイトスクリプティング(XSS)攻撃(JS On-Event Handler)

958052 - クロスサイトスクリプティング(XSS)攻撃(Common PoC DOM Event Triggers)

App & API Protector を使用されていないお客様の場合、最も効果的な緩和策はパッチ管理です。脆弱なバージョンをご使用の WordPress 所有者の方には、なるべく早く最新のパッチを適用することを推奨します。

まとめ

パッチ管理は、組織のセキュリティおよびリスク軽減戦略に不可欠な要素です。この記事で示したとおり、最近新たに開示された脆弱性の悪用率は高く、また以前より短期間で悪用されています。攻撃者は、発表後 24 時間から 48 時間以内に悪用することが多く、最も堅牢なセキュリティエコシステムでも、適切な緩和策を適用する時間はほとんどありません。

つまり、こうしたタイプの攻撃に対してリアルタイムの可視性と緩和オプションを提供するような適切なツールが必要であるといえます。Web アプリケーションファイアウォールは、攻撃を防ぐために必要な保護機能をセキュリティチームに提供します。一方、セキュリティパッチは Web アプリケーションに適用されます。

Akamai SIG は、今後もこのアクティビティを継続的に監視し、お客様や一般社会に貴重な知見を提供します。脆弱性に関するリアルタイムの情報やその他の最新のセキュリティ調査については、 Twitterで当社をフォローしてご確認ください。