패치 경쟁: WordPress 플러그인의 샘플 악용 코드를 활용하는 공격자

편집 및 추가 설명: 트리샤 하워드(Tricia Howard)

핵심 요약

Akamai SIG(Security Intelligence Group)는 WordPress 맞춤형 필드 플러그인에서 사이트 200만여 곳에 영향을 미치는 심각한 취약점이 발표된 후 공격 시도 활동을 분석하고 있습니다.

이 취약점을 악용해 반사 크로스 사이트 스크립팅(XSS) 공격으로 이어지고 악성 코드가 피해 사이트에 주입되며, 방문자에게 푸시될 수 있습니다.

2023년 5월 4일 WP Engine 팀은 개념 증명(PoC)으로 샘플 악용 코드를 포함한 버전 6.1.6의 보안 수정 사항을 발표했습니다.

발표 후 48시간이 채 지나지 않은 5월 6일부터 SIG는 기술 자료에서 제공된 샘플 코드를 사용해 취약한 사이트를 스캔하는 중요한 공격 시도 활동을 관측했습니다.

이는 공격자의 응답 시간이 빠르게 단축되고 있으며, 이에 따라 신속하고 강력한 패치 관리의 필요성이 높아지고 있음을 보여줍니다.

서론

웹 애플리케이션, API, 기타 써드파티가 광범위하게 사용되면서 공격표면과 공격 기법의 악용 영향이 크게 증가했습니다. 환경이 복잡해질수록 공격자들이 악용할 수 있는 공격 지점이 많아지고, 이에 따라 진입 장벽이 낮아지는 경우가 많습니다.

이를 보여주는 최근 예로는 이달 초에 발견된 WordPress 맞춤형 필드 플러그인에 영향을 미치는 심각한 취약점이 있습니다. Akamai는 이 취약점과 관련 패치가 발표된 후 몇 시간 만에 XSS 활동이 증가한 것을 확인했습니다. 특히 PoC 쿼리가 두드러졌습니다.

이에 대한 예시로 취약점이 게시된 후 Akamai가 모니터링한 샘플 스캐닝 주체를 살펴보겠습니다. 세부 정보가 발표된 후 48시간 이내에 상당한 양의 스캔 활동이 관측되었습니다. 이는 다른 제로데이 공격자의 활동과도 일치합니다.

공격자들이 연휴 분위기 또는 암호화폐 등의 트렌드를 악용하는 등 '알려진 정보'를 이전보다 훨씬 더 심도 있게 활용하는 경우가 점점 더 많아지고 있습니다. 최초 취약점, 관측한 주체, 분석한 트래픽에 대해 살펴보겠습니다.

최초 취약점

CVE-2023-30777로 지정된 취약점은 올해 5월에 처음 발견되었으며 CVSS 기본 점수는 7.1입니다. 공격자는 이 취약점을 악용해, 반사 XSS 공격을 실행하고, 악성 스크립트, 리디렉션, 광고, 기타 형태의 URL 조작을 피해 사이트에 주입할 수 있습니다. 이로 인해 해당 사이트의 방문자에게 비정상적인 스크립트가 푸시됩니다. 이러한 조작은 기본적으로 사이트 소유자가 알 수 없기 때문에 이런 종류의 위협이 더욱 위험합니다.

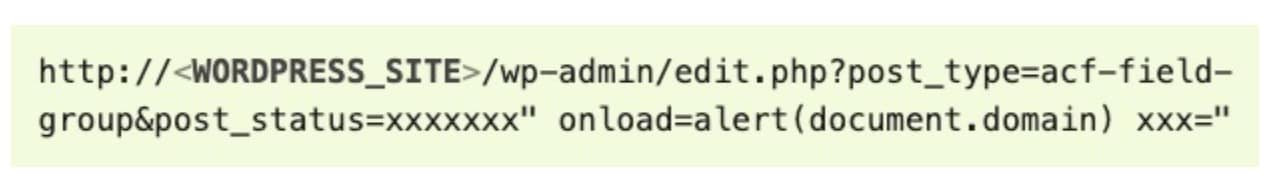

플러그인의 활성 사용자가 200만 명이 넘는 상황에서 악용 PoC와 패치가 공개되자 이 취약점의 영향이 헤드라인을 장식하기도 했습니다. WordPress 보안 회사인 Patchstack은 책임 공개 정책에 따라 2023년 5월 5일 예시 페이로드(그림 1)를 포함한 자세한 조사 결과를 실은 기사를 게시했습니다.

그림 1: Patchstack의 CVE-2023-30777 공격 기법 이미지

그림 1: Patchstack의 CVE-2023-30777 공격 기법 이미지

관측된 활성 악용 사례

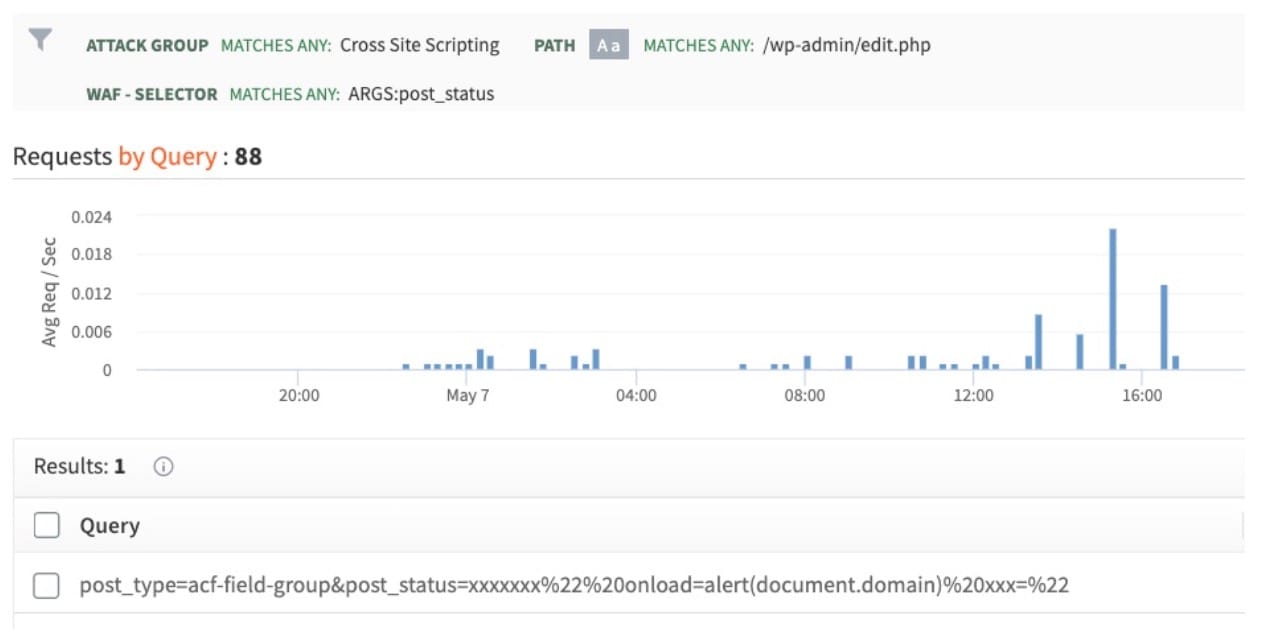

악용 기법에 대한 세부 정보가 일반에 공개되면 스캔 및 악용 시도가 급격히 증가합니다. 새로운 취약점이 발표되면 일반적으로 보안 연구자, 애호가, 리스크 프로필을 검색하는 기업이 이를 조사합니다. 하지만 그 양이 점점 증가하고 있으며, 취약점 발표와 급증 사이의 시간이 급격히 줄어들고 있습니다. Akamai SIG는 XSS 공격 데이터를 분석하고 악용 PoC가 공개된 후 24시간 이내에 공격이 시작되는 것을 확인했습니다.

특히 흥미로운 점은 쿼리 그 자체입니다. 공격자는 기사에서 Patchstack 샘플 코드를 복사해 사용했습니다.

그림 2는 공격자의 취약점 스캔 활동을 보여주는 Akamai의 Web Security Analytics 대시보드의 스크린샷으로 모니터링된 활동을 확인할 수 있습니다. 이 활동은 모든 업계에서 무차별적으로 진행됐습니다. 이러한 광범위함과 새로운 악용 코드를 생성하려는 노력이 전혀 없다는 것은 공격자가 정교하지 않다는 것을 의미합니다. 공격자는 취약한 사이트를 스캔하고 쉬운 표적을 악용하려고 시도하고 있었습니다.

그림 2: XSS 공격을 보여주는 Web Security Analytics의 스크린샷

그림 2: XSS 공격을 보여주는 Web Security Analytics의 스크린샷

권장 사항 및 방어 조치

Akamai App & API Protector 고객은 이미 XSS 공격 그룹의 제로데이로부터 보호받고 있기 때문에 안심할 수 있습니다. 안전을 위해 전체 그룹을 거부하는 것이 좋지만, 불가능할 경우 최소한 다음 룰을 거부하는 것이 좋습니다.

3000111 - XSS(Cross-site Scripting) 공격 (Common PoC Probes 1)

3000110 - XSS(Cross-site Scripting) 공격 (SmartDetect)

3000081 - XSS(Cross-site Scripting) 공격 (Attribute Injection 2)

3000039 - XSS(Cross-site Scripting) 공격 (DOM Document Methods)

3000037 - XSS(Cross-site Scripting) 공격 (JS On-Event Handler)

958052 - XSS(Cross-site Scripting) 공격 (Common PoC DOM Event Triggers)

App & API Protector를 사용하지 않는 고객의 경우 가장 효과적인 방어는 패치 관리입니다. 취약한 버전을 사용하는 WordPress 소유자의 경우 가능한 한 빨리 최신 패치를 배포할 것을 권장합니다.

요약

패치 관리는 기업의 보안 및 리스크 감소 전략에서 중요한 부분입니다. 여기에서 설명한 바와 같이 신종 및 최근 공개된 취약점의 악용 비율이 여전히 높으며 점점 더 빨라지고 있습니다. 공격자들은 대개 공식 발표 후 처음 24~48시간 내에 트렌드를 악용하기 때문에 가장 강력한 보안 생태계에서도 적절한 방어 조치를 적용할 시간이 거의 없습니다.

따라서 이러한 종류의 공격에 대한 실시간 가시성과 방어 옵션을 제공하는 적절한 툴링이 필요합니다. 웹 애플리케이션 방화벽은 공격을 막기 위해 필요한 보호 기능을 보안팀에 제공하고 보안 패치는 웹 애플리케이션에 적용됩니다.

Akamai SIG는 이러한 활동을 지속적으로 모니터링하고 고객과 커뮤니티 모두에게 귀중한 인사이트를 제공할 것입니다. 취약점 및 기타 최신 보안 리서치에 대한 실시간 정보를 더 자세히 알아보려면 Twitter에서 Akamai를 팔로우하세요.