争分夺秒修补漏洞:攻击者利用 Wordpress 插件中的样本漏洞代码进行攻击

编辑和评论补充:Tricia Howard

执行摘要

在公布 WordPress 自定义字段插件中的严重漏洞(影响了 200 多万个网站)后,Akamai 安全情报组 (SIG) 一直在分析攻击尝试活动。

攻击者利用该漏洞,可发起反射跨站点脚本 (XSS) 攻击,即:将恶意代码注入受害者网站,并推送给它的访客。

2023 年 5 月 4 日, WP Engine 团队公布了针对 6.1.6版本的安全修复,包括用作概念验证 (PoC) 的示例漏洞代码。

从 5 月 6 日开始,在公告发布后不到 48 小时内,SIG 观察到大量攻击尝试活动,攻击使用技术文章中提供的样本代码扫描存在漏洞的网站。

这表明,攻击者的反应时间正在迅速缩短,因此,企业更加需要开展有效和及时的补丁管理。

简介

Web 应用程序、API 和其他第三方组件的广泛使用极大地增加了该媒介的攻击面和漏洞影响。环境越复杂,攻击者可以利用的攻击面就越大(发起攻击的门槛往往很低)。

最近的一个示例:本月初,出现了一个影响 WordPress 自定义字段插件的严重漏洞。在该公司公布该漏洞和相关修补程序后的几小时内,我们看到 XSS 活动有所增加。其中特别突出的是 PoC 查询本身。

例如,我们来看看我们的团队在漏洞发布后监测到的一个扫描攻击者,以此作为样本。在详细信息公布后的 48 小时内,我们看到了大量扫描活动。这也与我们在其他零日攻击中看到的攻击者活动一致。

攻击者比以前更加深入地“利用已知因素”(比如滥用 节日情绪 或 加密货币等趋势),这种情况越来越普遍。我们来看看初始漏洞、我们观察到的攻击者以及我们分析的流量。

初始漏洞

该漏洞编号为 CVE-2023-30777 ,最初于今年 5 月发现,CVSS 基本评分为 7.1。利用此漏洞会导致反射 XSS 攻击,在这种攻击中,攻击者可以向受害者网站注入恶意脚本、重定向、广告和其他形式的 URL 操纵。这种操作反过来又会将这些非法脚本推给受影响的网站的访问者。这种操纵基本无法被网站所有者察觉,因此,这些威胁变得更加危险。

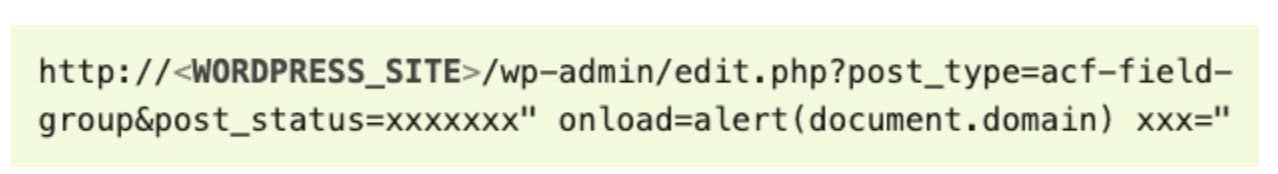

由于该插件的活跃用户超过 200 万,在漏洞 PoC 和修补程序发布之时,这个漏洞造成的影响 已登上了热门头条 。2023 年 5 月 5 日,WordPress 旗下的安全公司 Patchstack 在进行负责任的披露后,发表了一篇关于调查结果的 详细文章 ,其中包括攻击负载的示例(图 1)。

图 1:CVE-2023-30777 攻击媒介图片(来自 Patchstack)

图 1:CVE-2023-30777 攻击媒介图片(来自 Patchstack)

观察到的对漏洞的活跃利用

在公开发布漏洞媒介的详细信息后,扫描和攻击尝试次数会迅速增加。安全研究人员、业余爱好者和寻求了解自身风险状况的公司会在新漏洞发布后检查是否存在新漏洞,这是很常见的做法。但是,漏洞数量在不断增加,而漏洞发布的时间与这种攻击尝试次数增加所间隔的时间却在急剧缩短。Akamai SIG 分析了 XSS 攻击数据, 并识别了在漏洞 PoC 公开后 24 小时内发起的攻击。

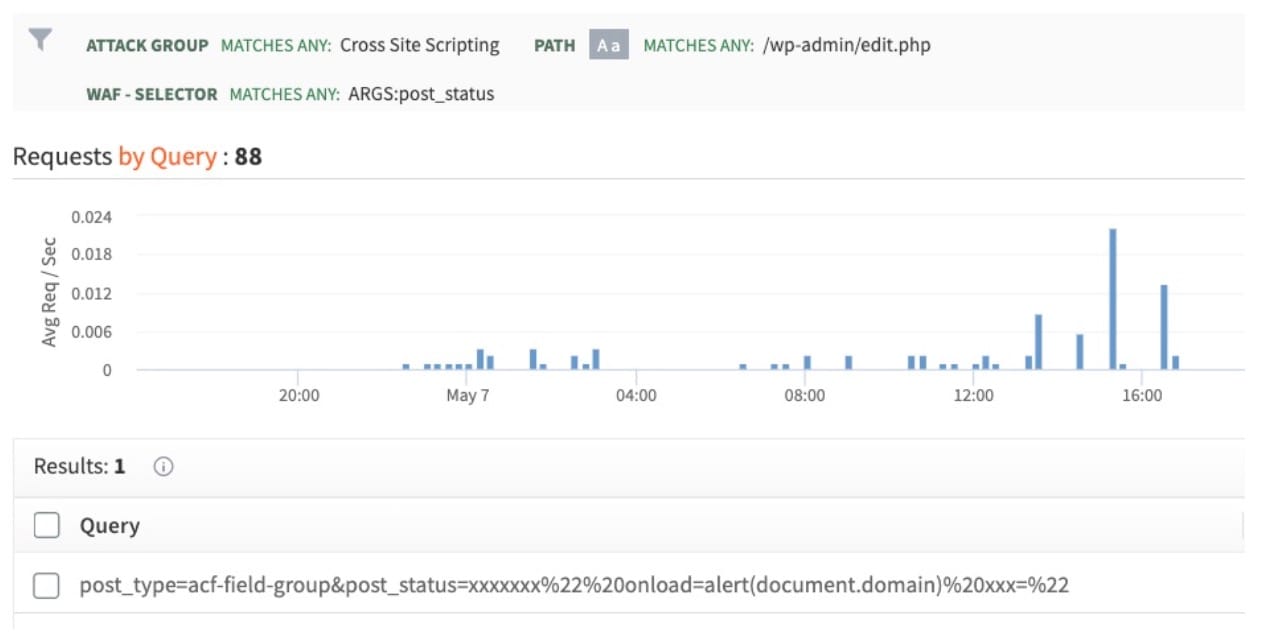

关于这一点,特别有趣的是查询本身: 攻击者复制并使用了文章中的 Patchstack 样本代码。

您可以在图 2 中查看监测的活动,图 2 是 Akamai Web 安全分析 仪表板的屏幕截图,显示了针对该攻击者的漏洞扫描活动。这种扫描活动无差别地涵盖了所有垂直行业。扫描活动十分广泛,并且攻击者完全没有去努力创建新的攻击代码,这表明,攻击者并不复杂。攻击者在扫描易受攻击的站点,并尝试攻击容易得手的目标。

图 2:Web 安全分析的屏幕截图,图中显示了 XSS 攻击

图 2:Web 安全分析的屏幕截图,图中显示了 XSS 攻击

建议和抵御措施

Akamai App & API Protector 的客户可以保持冷静,因为他们已经受到了保护,可以抵御 XSS 攻击组发起的这种零日攻击。为确保安全,我们建议您将整个分组置于拒绝状态;但是;如果这种做法不可行,请确保至少将以下规则置于拒绝状态:

3000111 — 跨站点脚本 (XSS) 攻击(普通 PoC 探针 1)

3000110 — 跨站点脚本 (XSS) 攻击 (SmartDetect)

3000081 — 跨站点脚本 (XSS) 攻击(属性注入 2)

3000039 — 跨站点脚本 (XSS) 攻击(DOM 文档方法)

3000037 — 跨站点脚本 (XSS) 攻击(JS 事件处理程序)

958052 — 跨站点脚本 (XSS) 攻击(常见 PoC DOM 事件触发器)

对于没有 App & API Protector 的客户,最有效的抵御措施是修补程序管理。我们敦促拥有易受攻击的版本的 WordPress 所有者尽快部署最新的修补程序。

总结

修补程序管理是企业的安全和风控战略的关键组成部分。正如本文所展示的,攻击者对新出现的漏洞和最近披露的漏洞的利用速度仍然很快 — 而且正变得越来越快。攻击者经常在漏洞公布后的最初 24 至 48 小时内利用各种趋势发起攻击,即使在最强大的安全生态系统中,也几乎没有时间应用适当的抵御措施。

这凸显了企业对于适当工具的需求,以便针对这些类型的攻击提供实时监测和抵御方案。在对 Web 应用程序应用安全修补程序之时,Web 应用程序防火墙为安全团队提供了必要的保护,以防止攻击。

Akamai SIG 将继续监测此活动,并向我们的客户和整个社区提供宝贵的见解。如需了解更多关于漏洞和其他最新安全研究的实时信息,请关注我们的 公众号。