La carrera hacia el parche: los atacantes aprovechan el código de explotación de muestra en el complemento de Wordpress

Comentario editorial y adicional de Tricia Howard

Resumen ejecutivo

El Grupo de inteligencia sobre seguridad (SIG) de Akamai ha analizado la actividad de los intentos de ataque tras el anuncio de una vulnerabilidad crítica en un complemento de campos personalizados de WordPress que afecta a más de 2 millones de sitios.

El aprovechamiento de esta vulnerabilidad podría provocar un ataque de secuencias de comandos entre sitios (XSS) reflejado, en el que se inyecta código malicioso en el sitio de la víctima y se envía a sus visitantes.

El 4 de mayo de 2023, el equipo de WP Engine anunció la corrección de seguridad en la versión 6.1.6, incluido código de explotación de muestra como prueba de concepto (PoC).

A partir del 6 de mayo, menos de 48 horas después del anuncio, el SIG observó una actividad significativa de intentos de ataque, buscando sitios vulnerables mediante el código de muestra proporcionado en el informe técnico.

Esto pone de manifiesto que el tiempo de respuesta de los atacantes está disminuyendo rápidamente, lo que aumenta la necesidad de una gestión de parches rápida y vigorosa.

Introducción

El uso generalizado de aplicaciones web, API y otros terceros ha aumentado drásticamente la superficie de ataque y el impacto de la explotación en ese vector. Cuanto más complejos sean los entornos, más terreno tienen los atacantes para explotar, a menudo con una barrera de entrada baja.

Un ejemplo reciente de esto se expuso a principios de este mes con una vulnerabilidad crítica que afecta a un complemento de campo personalizado de WordPress. Pocas horas tras el anuncio de la vulnerabilidad y el parche asociado por parte de la empresa, observamos un aumento de la actividad de XSS. Había uno que destacaba en particular: la propia consulta de PoC (prueba de concepto).

Como ejemplo, examinaremos un agente de escaneo de muestra que nuestro equipo supervisó después de publicarse la vulnerabilidad. En las 48 horas inmediatamente posteriores a la publicación de los detalles, observamos una cantidad significativa de actividad de análisis. Esto es coherente con la actividad de atacantes que hemos visto también en otros días cero.

Cada vez es más común que los atacantes "aprovechen los conocimientos" más profundamente que antes (como aprovecharse del sentimiento navideño o de una tendencia como las criptomonedas). Examinemos la vulnerabilidad inicial, el agente que observamos y el tráfico que analizamos.

La vulnerabilidad inicial

La vulnerabilidad, que ha recibido el código CVE-2023-30777, se descubrió originalmente en mayo de este año con una puntuación base de CVSS de 7,1. El aprovechamiento de esta vulnerabilidad conduce a un ataque XSS reflejado en el que un atacante puede inyectar scripts maliciosos, redireccionamientos, anuncios y otras formas de manipulación de URL en el sitio de la víctima. Esto, a su vez, impulsaría a esos scripts ilegítimos a los visitantes del sitio afectado. Esta manipulación es esencialmente indetectable para el propietario del sitio, lo que hace que estas amenazas sean aún más peligrosas.

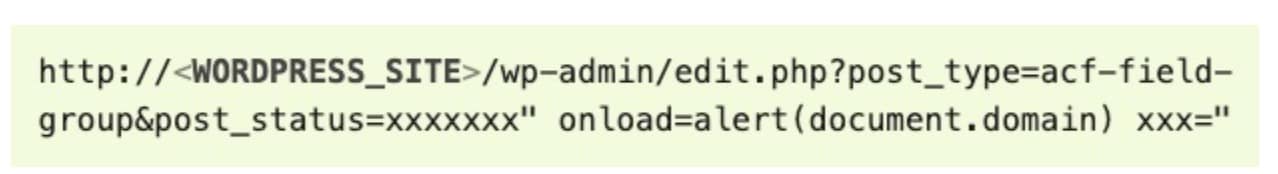

Con más de 2 millones de usuarios activos del complemento, el impacto de esta vulnerabilidad llegó a los titulares cuando se publicaron el parche y la PoC de explotación. Un informe detallado sobre los resultados, incluyendo cargas de ejemplo (Figura 1) fue publicado el 5 de mayo de 2023 por Patchstack, una compañía de seguridad de WordPress, tras su divulgación responsable.

Fig. 1: Imagen de vector de ataque CVE-2023-30777 de Patchstack

Fig. 1: Imagen de vector de ataque CVE-2023-30777 de Patchstack

La explotación activa observada

Una vez que los detalles del vector de explotación se publican, los intentos de exploración y explotación aumentan rápidamente. Es habitual que los investigadores de seguridad, aficionados y empresas que buscan su perfil de riesgo examinen las nuevas vulnerabilidades tras su lanzamiento. Sin embargo, el volumen está aumentando, y la cantidad de tiempo entre la publicación y dicho crecimiento está disminuyendo drásticamente. El SIG de Akamai analizó los datos de los ataques XSS e identificó ataques que comienzan en un plazo de 24 horas desde la publicación de la PoC de explotación.

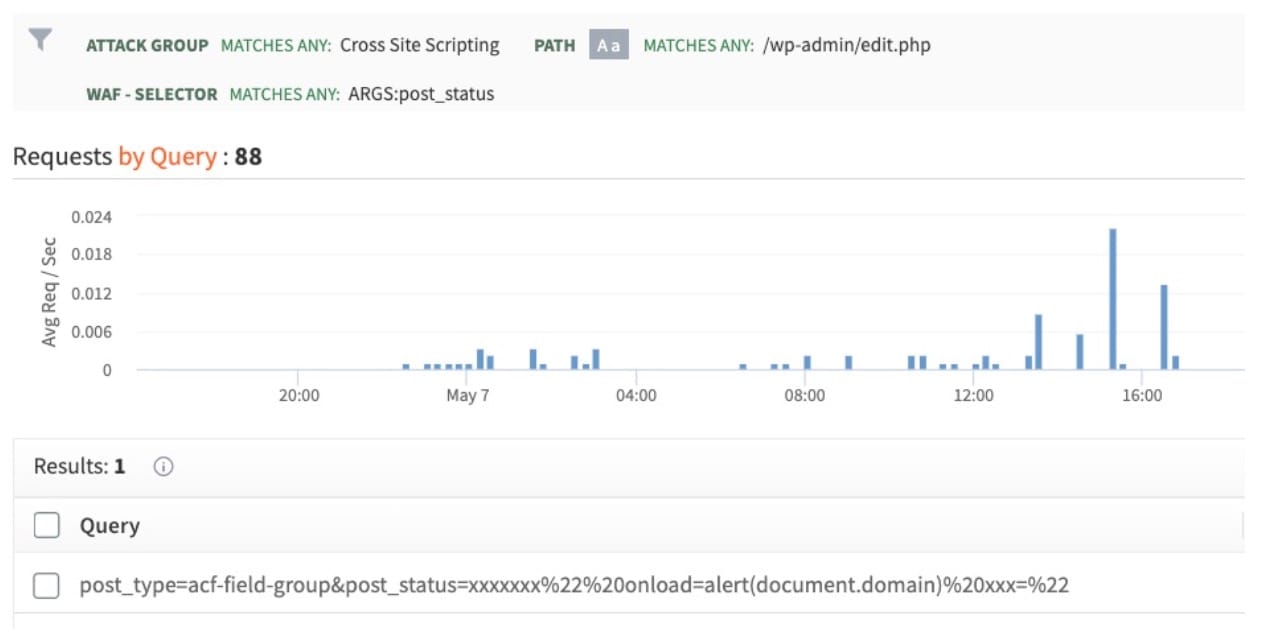

Lo que es particularmente interesante acerca de esto es la propia consulta: El atacante copió y utilizó el código de muestra de Patchstack del informe.

Puede ver la actividad supervisada en la Figura 2, una captura de pantalla del panel de Web Security Analytics de Akamai que muestra la actividad de análisis de vulnerabilidades para este actor. Esta actividad abarcaba todos los sectores verticales sin distinción. Esta amplitud de actividad y la completa falta de esfuerzo para crear un nuevo código de explotación nos indican que el atacante no es sofisticado. El atacante estaba buscando sitios vulnerables e intentando explotar un objetivo fácil.

Fig. 2: Captura de pantalla de Web Security Analytics que muestra ataques XSS

Fig. 2: Captura de pantalla de Web Security Analytics que muestra ataques XSS

Recomendaciones y mitigaciones

Los clientes de Akamai App & API Protector pueden mantener la calma, ya que están protegidos contra este día cero por el grupo de ataques XSS. Para garantizar la seguridad, le recomendamos que tenga el grupo completo en denegar; sin embargo, si no es posible, asegúrese de que al menos las siguientes reglas están en denegar:

3000111 - Cross-site Scripting (XSS) Attack (Common PoC Probes 1)

3000110 - Cross-site Scripting (XSS) Attack (SmartDetect)

3000081 - Cross-site Scripting (XSS) Attack (Attribute Injection 2)

3000039 - Cross-site Scripting (XSS) Attack (DOM Document Methods)

3000037 - Cross-site Scripting (XSS) Attack (JS On-Event Handler)

958052 - Cross-site Scripting (XSS) Attack (Common PoC DOM Event Triggers)

Para los clientes sin App & API Protector, la mitigación más eficaz es la gestión de parches. Instamos a los propietarios de WordPress con las versiones vulnerables a que implementen parches recientes lo antes posible.

Resumen

La gestión de parches es una parte fundamental de la estrategia de seguridad y reducción de riesgos de una organización. Como se ha demostrado aquí, el índice de explotación de las vulnerabilidades emergentes y recientemente reveladas sigue siendo alto, y cada vez más rápido. A menudo, los atacantes aprovechan las tendencias en las primeras 24 a 48 horas del anuncio público, lo que prácticamente no deja tiempo para aplicar las mitigaciones adecuadas, incluso en los ecosistemas de seguridad más sólidos.

Esto pone de manifiesto la necesidad de contar con herramientas adecuadas para proporcionar visibilidad en tiempo real y opciones de mitigación para estos tipos de ataques. Los firewalls de aplicaciones web proporcionan a los equipos de seguridad las protecciones necesarias para evitar ataques, mientras que los parches de seguridad se aplican a las aplicaciones web.

El SIG de Akamai seguirá supervisando esta actividad y proporcionando información valiosa a nuestros clientes y a la comunidad en general. Para obtener más información en tiempo real sobre vulnerabilidades y las últimas investigaciones en seguridad, síganos en Twitter.