Im Wettlauf mit der Zeit: Angreifer nutzen einen Beispiel-Angriffscode im WordPress Plug-in

Redaktion und weitere Kommentare von Tricia Howard

Zusammenfassung

Die Akamai Security Intelligence Group (SIG) hat Angriffsversuche analysiert, die auf die Bekanntgabe einer kritischen Schwachstelle in einem WordPress-Plug-in für nutzerdefinierte Felder, die mehr als 2 Millionen Websites betrifft, folgten.

Die Ausnutzung dieser Schwachstelle kann zu einem reflektierten XSS-Angriff (Cross-Site Scripting) führen, bei dem schädlicher Code in eine betroffene Website injiziert und an deren Besucher weitergegeben wird.

Am Freitag, dem 4. Mai 2023, gab das Team von WP Engine die Reparatur der Schwachstelle in Version 6.1.6, einschließlich eines Beispiel-Angriffscodes als Machbarkeitsnachweis (Proof of Concept, PoC), bekannt.

Seit dem 6. Mai, weniger als 48 Stunden nach der Bekanntgabe, beobachtete die SIG massive Angriffsversuche, bei denen die Angreifer den Beispielcode im technischen Bericht verwendeten, um nach anfälligen Websites zu suchen.

Dies zeigt, dass die Reaktionszeit für Angreifer rapide abnimmt, was eine intensive und umgehende Patch-Verwaltung erforderlich macht.

Einführung

Die weit verbreitete Nutzung von Webanwendungen, APIs und anderen Drittanbietern hat die Angriffsfläche und die Auswirkungen von Angriffen in diesem Vektor drastisch erhöht. Je komplexer Umgebungen werden, desto mehr Angriffsfläche bieten Sie – oft mit einer niedrigen Eintrittsbarriere.

Ein aktuelles Beispiel mit einer kritischen Schwachstelle, die ein nutzerdefiniertes WordPress-Plug-in betrifft, hat sich erst diesen Monat ereignet. Innerhalb weniger Stunden nach Bekanntgabe der Sicherheitslücke und des zugehörigen Patches durch das Unternehmen wurde eine erhöhte XSS-Aktivität festgestellt. Besonders eine Sache war auffällig: Die PoC-Abfrage selbst.

Als Beispiel untersuchen wir einen Beispiel-Angreifer, den unser Team überwachte, nachdem die Schwachstelle veröffentlicht wurde. In den ersten 48 Stunden nach Veröffentlichung der Details konnten wir eine erhebliche Menge an Scanaktivität beobachten. Das deckt sich mit dem Vorgehen anderer Angreifer, das wir in anderen Zero-Day-Angriffen gesehen haben.

Es geschieht immer häufiger, dass Angreifer das „Bekannte“ noch intensiver ausnutzen (z. B. einen Feiertagsgruß oder Trends wie Kryptowährung). Werfen wir einen Blick auf die ursprüngliche Schwachstelle, den Angreifer, den wir beobachtet haben, und den Traffic, den wir analysiert haben.

Die ursprüngliche Schwachstelle

Die Schwachstelle mit der Kennung CVE-2023-30777 wurde ursprünglich im Mai dieses Jahres entdeckt und wies einen CVSS-Basiswert von 7,1 auf. Ein Angriff darauf führt zu einem reflektierten XSS-Angriff, durch den ein Angreifer schädliche Skripte, Umleitungen, Anzeigen und andere Formen der URL-Manipulation in eine betroffene Website injizieren kann. Dadurch wurden diese unrechtmäßigen Skripte wiederum an Besucher der betroffenen Website weitergegeben. Diese Manipulation ist für den Website-Eigentümer im Wesentlichen nicht wahrzunehmen, was diese Bedrohungen noch gefährlicher macht.

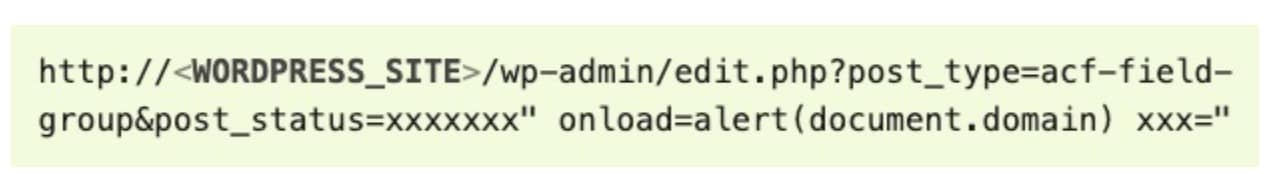

Da dieses Plug-in über mehr als 2 Millionen aktive Nutzer verfügt, sorgten die Auswirkungen für Schlagzeilen, als der PoC des Angriffs und der Patch veröffentlicht wurden. Ein detaillierter Bericht zu den Ergebnissen, einschließlich der Payloads (Abbildung 1), wurde am 5. Mai 2023 von Patchstack, einem Sicherheitsunternehmen von WordPress, veröffentlicht, nachdem diese die Ergebnisse verantwortungsbewusst bekannt gegeben hatten.

Abb. 1: CVE-2023-30777 Bild eines Angriffsvektors von Patchstack

Abb. 1: CVE-2023-30777 Bild eines Angriffsvektors von Patchstack

Beobachtete aktive Angriffe

Sobald die Details des Angriffsvektors veröffentlicht werden, nehmen die Scan- und die Angriffsversuche schnell zu. Sicherheitsexperten, Privatleute und Unternehmen, die ihr Risikoprofil bestimmen wollen, untersuchen häufig neue Schwachstellen nach deren Veröffentlichung. Das Volumen nimmt jedoch zu. Die Zeitspanne zwischen der Veröffentlichung und dem diesem Anstieg nimmt hingegen drastisch ab. Die Akamai SIG analysierte Daten von XSS-Angriffen und identifizierte Angriffe, die innerhalb von 24 Stunden nach Veröffentlichung des Angriffs-PoC begannen.

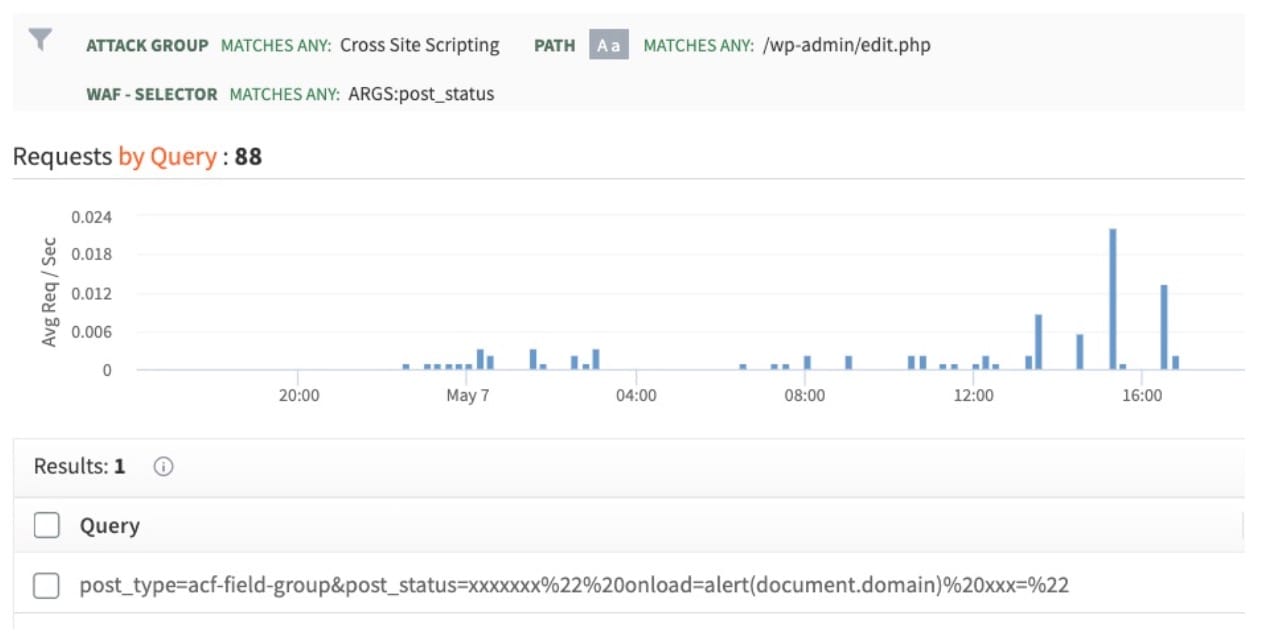

Besonders interessant ist dabei die Abfrage selbst: Der Angreifer hat den Patchstack-Beispielcode aus dem Bericht kopiert und verwendet.

Die überwachten Aktivitäten sind in Abbildung 2 zu sehen – ein Screenshot vom Dashboard Web Security Analytics von Akamai, das die Scanaktivität dieses Angreifers bei der Suche nach der Schwachstelle anzeigt. Diese Aktivität erstreckte sich ohne Unterschied über alle Branchen. Diese Bandbreite an Aktivitäten und die geringe Motivation, einen neuen Angriffscode zu schreiben, zeigen, dass der Angreifer nicht raffiniert vorgeht. Der Cyberkriminelle suchte nach anfälligen Seiten und versuchte, ein einfaches Ziel anzugreifen.

Abb. 2: Screenshot von Web Security Analytics, der XSS-Angriffe zeigt

Abb. 2: Screenshot von Web Security Analytics, der XSS-Angriffe zeigt

Empfehlungen und Abwehrmaßnahmen

Kunden von Akamai App & API Protector können beruhigt sein, da sie bereits vor diesem Zero-Day-Angriff der XXS-Angriffsgruppe geschützt sind. Um die Sicherheit zu gewährleisten, empfehlen wir Ihnen, die gesamte Gruppe abzulehnen. Wenn dies jedoch nicht möglich ist, stellen Sie sicher, dass mindestens die folgenden Regeln auf „Ablehnen“ gesetzt sind:

3000111 – Cross-site Scripting (XSS) Attack (Common PoC Probes 1)

3000110 – Cross-site Scripting (XSS) Attack (SmartDetect)

3000081 – Cross-site Scripting (XSS) Attack (Attribute Injection 2)

3000039 – Cross-site Scripting (XSS) Attack (DOM Document Methods)

3000037 – Cross-site Scripting (XSS) Attack (JS On-Event Handler)

958052 – Cross-site Scripting (XSS) Attack (Common PoC DOM Event Triggers)

Für Kunden ohne App & API Protector liegt die effektivste Abwehr im Patch-Management. Wir bitten WordPress-Eigentümer mit anfälligen Versionen dringend, aktuelle Patches so schnell wie möglich aufzuspielen.

Zusammenfassung

Patch-Management ist ein wichtiger Bestandteil der Sicherheits- und Risikoabwehrstrategie eines Unternehmens. Wie hier gezeigt wurde, kommen Angriffe auf neue und kürzlich veröffentlichte Schwachstellen nach wie sehr häufig vor – und sie erfolgen immer schneller. Angreifer starten Ihre Angriffe auf Trends oft innerhalb der ersten 24 bis 48 Stunden nach Bekanntgabe. Selbst in den zuverlässigsten Sicherheitssystemen bleibt dann praktisch keine Zeit für geeignete Abwehrmaßnahmen.

Dies unterstreicht die Notwendigkeit geeigneter Tools, um Echtzeittransparenz und Abwehroptionen für diese Art von Angriffen bereitzustellen. Web Application Firewalls bieten Sicherheitsteams den erforderlichen Schutz, um Angriffe zu verhindern, während Sicherheitspatches in Webanwendungen implementiert werden.

Die SIG von Akamai wird diese Aktivitäten weiterhin überwachen und unseren Kunden und der gesamten Community wertvolle Einblicke bieten. Weitere Echtzeitinformationen zu Schwachstellen und weitere Analysen von Sicherheitslücken finden Sie auf Twitter.