La corsa alle patch: i criminali sfruttano il codice di exploit di esempio nel plug-in di WordPress

Editoriale e commenti aggiuntivi di Tricia Howard

Analisi riassuntiva

L'Akamai Security Intelligence Group (SIG) ha analizzato l'attività dei tentativi di attacco in seguito all'annuncio di una vulnerabilità critica in un plug-in dei campi personalizzati di WordPress che interessava più di 2 milioni di siti.

Lo sfruttamento di questa vulnerabilità potrebbe causare un attacco XSS (Cross-Site Scripting) con riflessione, in cui il codice dannoso viene iniettato in un sito preso di mira e inviato ai suoi visitatori.

Il 4 maggio 2023, il team di WP Engine ha annunciato la correzione di sicurezza nella versione 6.1.6, incluso il codice di exploit di esempio come prova di concetto (PoC).

A partire dal 6 maggio, meno di 48 ore dopo l'annuncio, il SIG ha osservato una significativa attività di tentativi di attacco, scansionando i siti vulnerabili tramite il codice di esempio fornito nella documentazione tecnica.

Ciò evidenzia che il tempo di risposta per i criminali sta rapidamente diminuendo, il che aumenta la necessità di gestire le patch in modo aggressivo e tempestivo.

Introduzione

L'uso diffuso di applicazioni web, API e altre terze parti ha notevolmente aumentato la superficie di attacco e l'impatto degli exploit in quel vettore. Più gli ambienti diventano complessi, più i criminali devono sfruttare, spesso, una barriera facilmente aggirabile per l'accesso.

Un recente esempio di ciò è stato mostrato all'inizio di questo mese con una vulnerabilità critica che interessava un plug-in di campi personalizzati di WordPress. Entro un certo numero di ore dall'annuncio della società della vulnerabilità e della patch associata, abbiamo visto un aumento dell'attività XSS, tra cui si è distinta, in particolare, la stessa query PoC.

Come esempio, esamineremo un criminale che utilizza uno strumento di scansione monitorato dal nostro team dopo che la vulnerabilità è stata pubblicata. Nelle immediate 48 ore successive alla pubblicazione dei dettagli, abbiamo registrato una significativa quantità di attività di scansione. Ciò è coerente con l'attività dei criminali che abbiamo osservato in altri attacchi zero-day.

Sta diventando sempre più comune per i criminali "sfruttare ciò che conoscono" ancora più di prima (come abusare di una festività o una tendenza come la criptovaluta). Esaminiamo la vulnerabilità iniziale, il criminale osservato e il traffico analizzato.

La vulnerabilità iniziale

La vulnerabilità assegnata CVE-2023-30777 è stato originariamente scoperta nel maggio di quest'anno con un punteggio CVSS base di 7,1. Il suo sfruttamento causa un attacco XSS riflesso in cui un criminale può iniettare script dannosi, reindirizzamenti, annunci e altre forme di manipolazione degli URL in un sito preso di mira. Ciò, a sua volta, invierebbe tali script illegittimi ai visitatori del sito interessato. Questa manipolazione è essenzialmente invisibile al proprietario del sito, rendendo queste minacce ancora più pericolose.

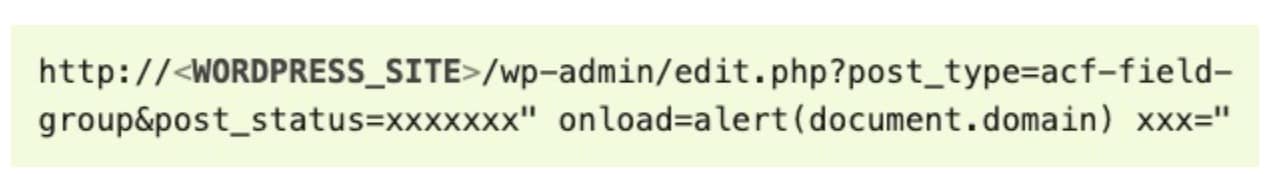

Con oltre 2 milioni di utenti attivi del plug-in, l'impatto di questa vulnerabilità ha fatto notizia quando sono stati rilasciati l'exploit PoC e la patch. Un articolo dettagliato sui risultati, inclusi i payload di esempio (Figura 1), è stato pubblicato il 5 maggio 2023 da Patchstack, una società di sicurezza di WordPress, in seguito alla sua segnalazione responsabile.

Figura 1. Immagine del vettore di attacco alla vulnerabilità CVE-2023-30777 di Patchstack

Figura 1. Immagine del vettore di attacco alla vulnerabilità CVE-2023-30777 di Patchstack

Lo sfruttamento attivo osservato

Una volta che i dettagli del vettore di exploit vengono resi pubblici, i tentativi di scansione e sfruttamento aumentano rapidamente. È normale che i ricercatori addetti alla sicurezza, gli appassionati e le aziende che cercano il proprio profilo di rischio esaminino le nuove vulnerabilità al momento del rilascio. Tuttavia, il volume sta aumentando e il tempo che intercorre tra il rilascio e tale crescita sta drasticamente diminuendo. L'Akamai SIG ha analizzato i dati sugli attacchi XSS e ha identificato gli attacchi che iniziano entro 24 ore dalla pubblicazione dell'exploit PoC.

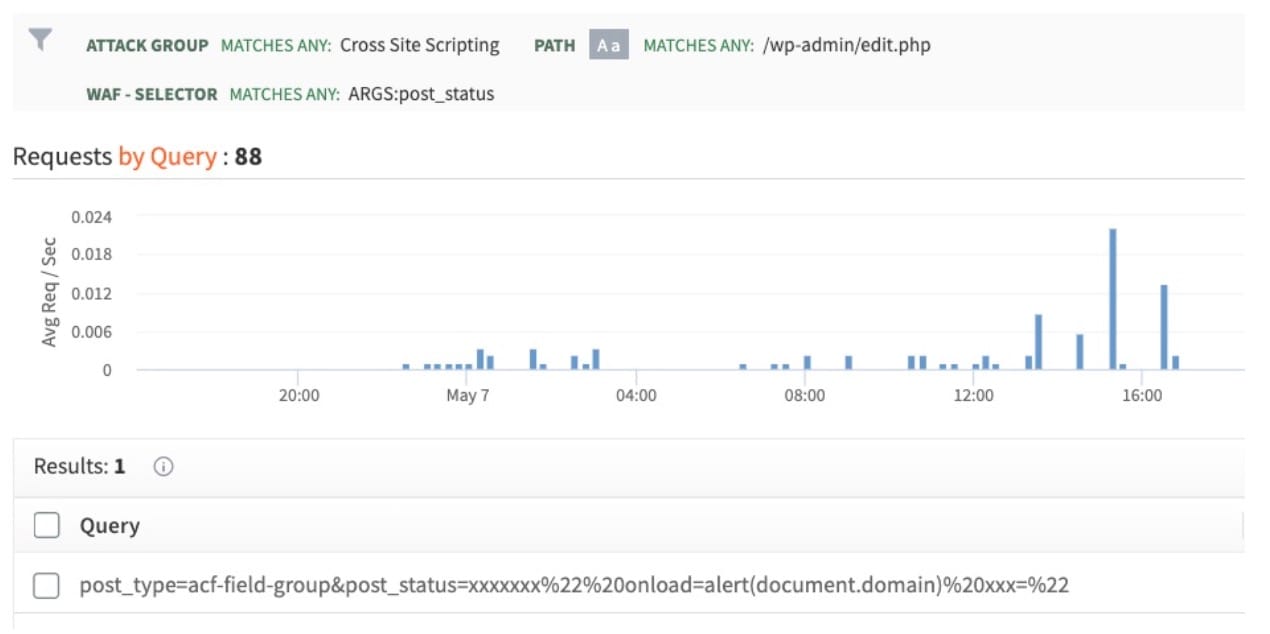

La cosa particolarmente interessante al riguardo è la query stessa: il criminale ha copiato e utilizzato il codice di esempio Patchstack dall'articolo.

L'attività monitorata è riportata nella Figura 2: uno screenshot della dashboard di Web Security Analytics di Akamai che mostra l'attività di scansione delle vulnerabilità per questo criminale. Questa attività riguardava tutti i segmenti verticali senza distinzioni. Questa ampiezza di attività e la totale mancanza di sforzi per creare un nuovo codice di exploit ci indicano che il criminale non è sofisticato. Il criminale cercava siti vulnerabili e tentava di sfruttare un bersaglio facile.

Figura 2. Screenshot di Web Security Analytics che mostra gli attacchi XSS

Figura 2. Screenshot di Web Security Analytics che mostra gli attacchi XSS

Consigli e mitigazioni

I clienti di Akamai App & API Protector possono stare tranquilli poiché sono già protetti da questo zero-day dal gruppo di attacco XSS. Per garantire la sicurezza, vi consigliamo di impostare l'intero gruppo in modalità di rifiuto; tuttavia; se ciò non è fattibile, assicuratevi che almeno le seguenti regole siano rifiutate:

3000111 - Attacco XSS (Cross-Site Scripting) (Common PoC Probes 1)

3000110 - Attacco XSS (Cross-Site Scripting) (Common PoC Probes 1)

3000081 - Attacco XSS (Cross-Site Scripting) (Attribute Injection 2)

3000039 - Attacco XSS (Cross-Site Scripting) (DOM Document Methods)

3000037 - Attacco XSS (Cross-Site Scripting) (JS On-Event Handler)

958052 - Attacco XSS (Cross-Site Scripting) (Common PoC DOM Event Triggers)

Per i clienti che non dispongono di App & API Protector, la mitigazione più efficace è la gestione delle patch. Invitiamo i proprietari di WordPress con le versioni vulnerabili a distribuire le patch recenti il più rapidamente possibile.

Riepilogo

La gestione delle patch è una parte fondamentale della strategia di sicurezza e di riduzione dei rischi di un'organizzazione. Come è stato dimostrato qui, il tasso di sfruttamento delle vulnerabilità emergenti e recentemente divulgate rimane elevato e sta diventando sempre più rapido. I criminali, spesso, sfruttano le tendenze entro le prime 24-48 ore dall'annuncio pubblico, non lasciando praticamente tempo per applicare le opportune mitigazioni, anche negli ecosistemi di sicurezza più solidi.

Ciò evidenzia la necessità di strumenti adeguati per fornire visibilità in tempo reale e opzioni di mitigazione per questi tipi di attacchi. Le soluzioni WAF (Web Application Firewall) forniscono ai team di sicurezza le protezioni necessarie per prevenire gli attacchi, mentre le patch di sicurezza vengono applicate alle applicazioni web.

L'Akamai SIG continuerà a monitorare questa attività e fornirà preziose informazioni ai nostri clienti e alla community in generale. Per ulteriori informazioni in tempo reale sulle vulnerabilità e altre ricerche sulla sicurezza, seguiteci su Twitter.