La course au correctif : les attaquants exploitent un exemple de code d'exploitation dans le plug-in Wordpress

Commentaires éditoriaux et additionnels de Tricia Howard

Synthèse

Le groupe Security Intelligence d'Akamai (SIG) analyse les tentatives d'attaque depuis l'annonce d'une vulnérabilité critique dans un plug-in de champs personnalisés WordPress affectant plus de 2 millions de sites.

L'exploitation de cette vulnérabilité pourrait conduire à une attaque par cross-site scripting (XSS) réfléchie, dans laquelle du code malveillant est injecté dans un site victime et envoyé à ses visiteurs.

Le vendredi 4 mai 2023, l'équipe WP Engine a annoncé le correctif de sécurité dans la version 6.1.6, y compris un exemple de code d'exploitation comme version de démonstration (PoC).

À compter du 6 mai, moins de 48 heures après l'annonce, le groupe SIG a observé une activité importante de tentative d'attaque, recherchant des sites vulnérables à l'aide de l'exemple de code fourni dans la description technique.

Cela montre que le temps de réponse des attaquants diminue rapidement, d'où la nécessité d'une gestion toujours plus rigoureuse et plus rapide des correctifs.

Introduction

L'utilisation généralisée d'applications Web, d'API et autres tiers a considérablement augmenté la surface d'attaque et l'impact d'exploitation dans ce vecteur. Plus les environnements deviennent complexes, plus les attaquants au sol ont de la surface à exploiter, faisant souvent face à peu d'obstacles.

Nous en avons eu un exemple plus tôt ce mois-ci avec une vulnérabilité critique affectant un plug-in de champs personnalisés WordPress. Quelques heures seulement après que la société a annoncé la vulnérabilité et le correctif associé, nous avons constaté une augmentation des activités par cross-site scripting. L'une d'elles, en particulier, s'est distinguée : la requête PoC elle-même.

À titre d'exemple, nous allons examiner un exemple d'acteur de balayage que notre équipe a surveillé après la publication de la vulnérabilité. Dans les 48 heures qui ont suivi la publication des détails, nous avons constaté une activité de balayage importante. Cela est cohérent avec l'activité d'un attaquant que nous avons également observée dans d'autres vulnérabilités de type Zero Day.

Il est de plus en plus courant pour les attaquants de « tirer parti des vulnérabilités connues » et ce, encore plus qu'avant (tirer profit du moment des fêtes ou d'une tendance telle que la cryptomonnaie,par exemple). Examinons la vulnérabilité initiale, l'acteur que nous avons observé et le trafic que nous avons analysé.

Vulnérabilité initiale

Cette vulnérabilité dénommée CVE-2023-30777 a été initialement découverte en mai cette année avec un score de base CVSS de 7,1. L'exploitation de cette vulnérabilité mène à une attaque par cross-site scripting réfléchie dans laquelle un acteur malveillant peut injecter des scripts malveillants, des redirections, des publicités et toutes autres formes de manipulation d'URL dans un site victime. Les visiteurs de ce site affecté reçoivent alors ces scripts illégitimes. Cette manipulation ne tient pas compte du propriétaire du site, ce qui rend ces menaces encore plus dangereuses.

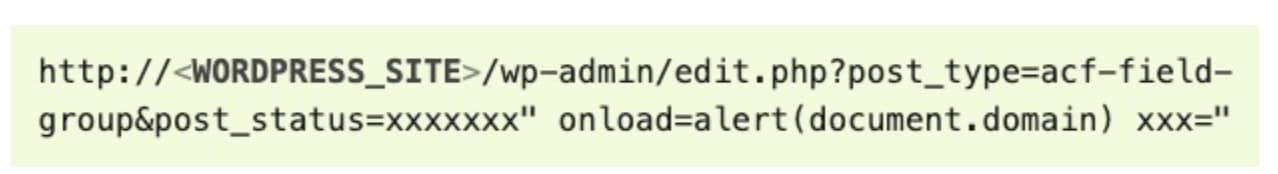

Avec plus de 2 millions d'utilisateurs actifs du plug-in, l'impact de cette vulnérabilité a fait les gros titres lors de la publication de la version de démonstration d'exploitation et du correctif. Une description détaillée des résultats, y compris des exemples de charges utiles (figure 1), a été publiée le 5 mai 2023 par Patchstack, une société de sécurité WordPress, après leur divulgation responsable.

Figure 1 : image du vecteur d'attaque CVE-2023-30777 de Patchstack

Figure 1 : image du vecteur d'attaque CVE-2023-30777 de Patchstack

Exploitation active observée

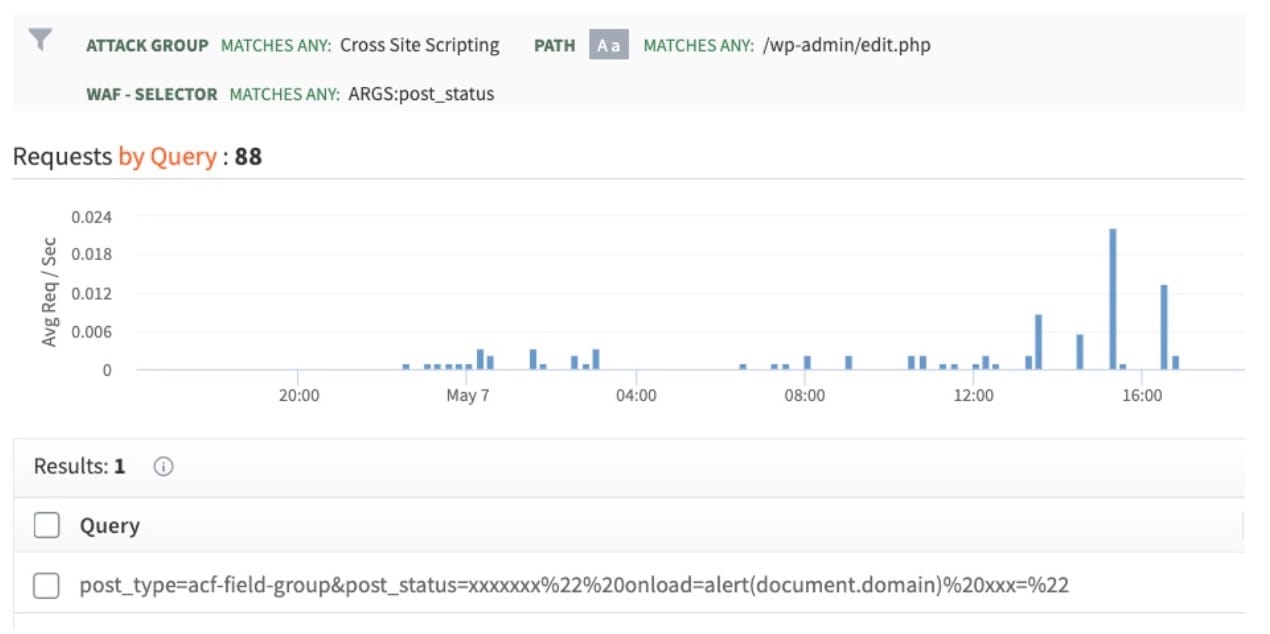

Une fois les détails du vecteur d'exploitation rendus publics, les tentatives de balayage et d'exploitation augmentent rapidement. Il est courant pour les chercheurs en sécurité, les amateurs et les entreprises qui recherchent leur profil de risque d'examiner les nouvelles vulnérabilités dès leur publication. Cependant, le volume augmente et le temps entre la publication et ladite croissance diminue considérablement. Le groupe SIG d'Akamai a analysé les données des attaques par cross-site scripting et a identifié que les attaques ont commencé dans les 24 heures suivant la publication de la version de démonstration d'exploitation.

Ce qui est particulièrement intéressant à ce sujet, c'est la requête elle-même : l'acteur malveillant a copié et utilisé l'exemple de code de Patchstack fourni dans la description.

Vous pouvez voir l'activité surveillée dans la figure 2, une capture d'écran du tableau de bord de l'analyse de la sécurité Web d'Akamai montrant l'activité de balayage des vulnérabilités pour cet acteur. Cette activité couvrait tous les segments de marchés sans distinction. L'ampleur de cette activité et le manque total d'efforts pour créer un nouveau code d'exploitation nous indiquent que l'acteur malveillant n'est pas sophistiqué. L'acteur recherchait des sites vulnérables et tentait d'exploiter une cible facile.

Figure 2 : capture d'écran de l'analyse de la sécurité Web montrant des attaques par cross-site scripting

Figure 2 : capture d'écran de l'analyse de la sécurité Web montrant des attaques par cross-site scripting

Recommandations et mesures d'atténuation

Les clients d’App & API Protector d'Akamai peuvent avoir l'esprit tranquille car ils sont déjà protégés contre cette attaque de type Zero Day par le groupe d'attaque par cross-site scripting. Pour assurer votre sécurité, nous vous recommandons de définir le groupe complet en mode Deny. Toutefois, si cela n'est pas possible, assurez-vous que les règles suivantes soient au moins en mode Deny :

3000111 - Attaque par cross-site scripting (XSS) (tests PoC communs 1)

3000110 - Attaque par cross-site scripting (XSS) (SmartDetect)

3000081 - Attaque par cross-site scripting (XSS) (injection d'attributs 2)

3000039 - Attaque par cross-site scripting (XSS) (méthodes de document DOM)

3000037 - Attaque par cross-site scripting (XSS) (gestionnaire d'événements actifs JS)

958052 - Attaque par cross-site scripting (XSS) (déclencheurs d'événements DOM PoC communs)

Pour les clients ne disposant d'App & API Protector, la mesure d'atténuation la plus efficace est la gestion des correctifs. Nous invitons les propriétaires WordPress possédant les versions vulnérables à déployer les correctifs récents le plus rapidement possible.

Résumé

La gestion des correctifs est un élément essentiel de la stratégie de sécurité et de réduction des risques d'une organisation. Comme nous l'avons démontré ici, le taux d'exploitation des vulnérabilités émergentes et récemment divulguées demeure élevé et s'accélère. Les attaquants exploitent souvent les tendances au cours des 24 à 48 premières heures suivant l'annonce publique, ce qui ne laisse pratiquement pas le temps d'appliquer les mesures d'atténuation appropriées, même dans les écosystèmes de sécurité les plus robustes.

Cela souligne la nécessité de disposer d'outils appropriés pour fournir une visibilité en temps réel et des options d'atténuation pour ces types d'attaques. Les pare-feu d'applications Web fournissent aux équipes de sécurité les protections nécessaires pour prévenir les attaques, tandis que des correctifs de sécurité sont appliqués aux applications Web.

Le groupe SIG d'Akamai continuera à surveiller cette activité et à fournir des informations précieuses à nos clients et à la communauté en général. Pour plus d'informations en temps réel sur les vulnérabilités et d'autres recherches sur la sécurité, suivez-nous sur Twitter.