2023 年 6 月の Patch Tuesday に関する Akamai の見解

いつもの月と同様に、Akamai Security Intelligence Group では、パッチが適用された、より興味深い脆弱性を確認することに着手しました。

特に、今月の Patch Tuesday に取り組めて良かったと思います。

今月は 69 の CVE があり、そのうち 6 つが「重大」に指定されました。その重大な CVE のうち 4 つ(PGM および SharePoint)の CVSS スコアは 9.8 でした。

このレポートでは、それらの脆弱性が実際にどの程度重大であるか、影響を受けるアプリケーションやサービスがどの程度一般的であるかを評価し、修正されたバグについて現実的な視点を提供します。また、パッチ当日、弊社の Twitter アカウントではすぐに確認できる まとめ を発信しています。Patch Tuesday がリリースされた後は毎回、数日後に Akamai が知見を提供しますのでご注目ください。

こちらは最新情報に応じて更新されるレポートであり、調査の進行に合わせて情報を追加してまいります。どうぞご期待ください。

このレポートでは、バグにパッチが適用された次の領域に焦点を合わせています。

Windows Pragmatic General Multicast(PGM)

Windows Pragmatic General Multicast(PGM)は、信頼性の高い方法を使用して、複数のネットワークメンバー間でパケットを配信するように設計されたプロトコルです。Windows では、このプロトコルの実装は 信頼性の高いマルチキャストと呼ばれています。 今回の Patch Tuesday では、このプロトコルの重大なリモートコード実行の脆弱性が 3 つ修正されました。それらの脆弱性はどれも、CVSS スコアが 9.8 です。

Windows Server 2003 以降、PGM は Windows ソケットに依存してきました。ユーザースペースでは、 wshrm.dll (PGM 用の Windows ソケットヘルパー DLL であり、「rm」は リモートマルチキャストを表す)と呼ばれるライブラリに実装されています。カーネルスペースでは、PGM はドライバー rmcast.sys を通じて実装されています。

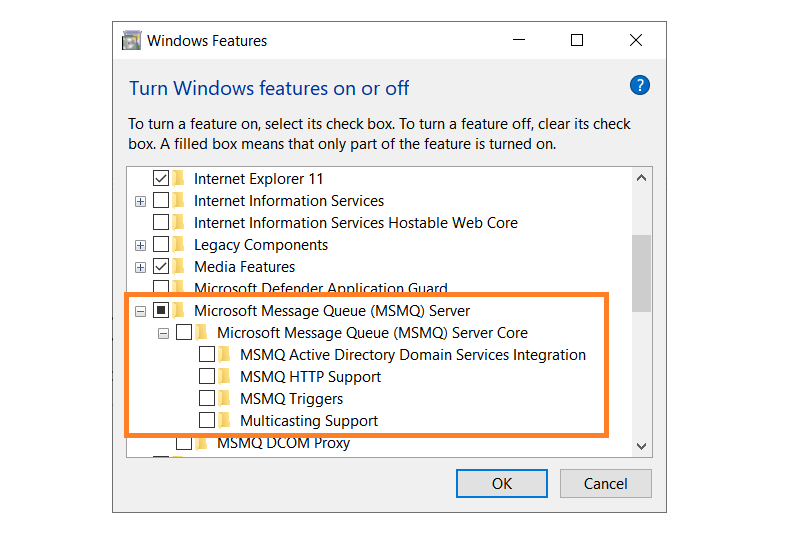

CVE に対する Microsoft の緩和策によれば、攻撃者がこの脆弱性を悪用するためには、 Message Queuing サービスが実行されていなければなりません。このサービスはデフォルトではインストールされていないため、コントロールパネルの[Features](機能)画面から追加する必要があります(図 1)。

図 1:Windows Feature のダイアログボックスを使用して Message Queuing とマルチキャストを有効にする

図 1:Windows Feature のダイアログボックスを使用して Message Queuing とマルチキャストを有効にする

私たちが調査したところ、 約 50% の環境には Message Queuing サービスがインストールされ実行されているサーバーがあり、PGM がインストールされている環境は 25% であることがわかりました。 ほとんどのデータセンターにはこの機能が有効になっているマシンはほとんどありませんが、私たちは複数のサーバーで PGM を実行している環境に注目しました。

あらゆる脆弱性に対する攻撃の難易度が低いため、可能な限り早く関連するサーバーにパッチを適用することをお勧めします。事業継続性やその他の理由によってパッチを適用できない場合は、 ネットワークセグメンテーション ポリシーを使用して、サービスへのアクセスを最小限に制限することをお勧めします。

Message Queuing サービスはポート 1801 からアクセスできますが、クライアントの多くはアクセスする必要がないと思われるため (主にエンタープライズアプリケーション自体で使用されるため)、 ポート 1801 と Message Queuing サービスへの任意のネットワークアクセスを制限することを推奨します 許可リストポリシーを使用してセグメント化することで、実際に必要なマシンのみにアクセスできるようにしてください。

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|

リモートコードの実行 |

ネットワーク |

|

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|

権限の昇格 |

ネットワーク |

|

スプーフィング |

||

SharePoint サーバーは通常、ドキュメント共有に使用されるため、通常の操作に影響を与えることなく、ユーザーアクセスをセグメント化または制限することが困難になる場合があります。したがって、できるだけ早くサーバーにパッチを適用することをお勧めします。

ただし、権限昇格の脆弱性については、ユーザーアクセスを強化するか、疑わしいユーザーアクティビティやログオンに対するアラート感度を高めることによって、リスクを多少緩和することができます。

Windows Remote Desktop

Windows Remote Desktop は、Remote Desktop Protocol(RDP)を介した Windows マシン間のリモートデスクトップ接続に使用されます。今月は 2 つの脆弱性があり、どちらもサーバーではなく RDP クライアントに影響するものです。

CVE-2023-29352 を悪用することで、攻撃者は特別に細工された .RDP ファイルを使用してリモートデスクトップ接続中のサーバー証明書の検証を回避できます。ただし、この脆弱性を悪用して影響を及ぼすためには、攻撃者はユーザーに .RDP ファイルを使用させなければなりません。これは、パッチが適用されたもう 1 つの脆弱性( CVE-2023-29362)と連携して機能します。攻撃者はこの脆弱性を悪用することによって、攻撃者によって制御されている RDP サーバーに接続する際に、クライアントでリモートコード実行をトリガーすることができます。

RDP は ラテラルムーブメント(横方向の移動)に利用され得るため、これに関するポリシールールを作成することをお勧めします。ユーザーマシン間の RDP アクセスを制限するか、事前に承認されたサーバー(ジャンプボックスなど)のみに制限することで、これらの脆弱性がもたらすリスクを大幅に軽減できます。それでも、できるだけ早くパッチを適用することをお勧めします。

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|

セキュリティ機能のバイパス |

ネットワーク |

|

リモートコードの実行 |

Microsoft Exchange Server

Microsoft Exchange Server は Microsoft が開発したメールサーバーです。今月は CVE が 2 つしかなく、どちらもリモートサーバーでリモートコードを実行できるようにするものでした。私たちの調査では、約 35% の環境がオンプレミス Exchange Server を使用していることがわかりました。

この 2 つの脆弱性を悪用するためには、攻撃者は認証されなければならないため、異常なユーザーログオンに対する感度を向上させることで、潜在的な悪用のリスクを低減することができます。さらに、 CVE-2023-28310 は PowerShell リモートセッションで機能するため、セグメンテーションを取り入れることでリスクを緩和できる場合があります。

PowerShell リモートセッションは Windows Remote Management (WinRM)を通じて処理され、これには TCP ポート 5985 および 5986 が使用されます。ほとんどのユーザーはリモート管理機能を必要としないため、許可されたユーザーまたはユーザーマシンのみに WinRM 経由のトラフィックを制限し、アタックサーフェスを減らすことができるはずです。

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|

権限の昇格 |

隣接ネットワーク |

|

ネットワーク |

以前に対応したサービス

今月の Patch Tuesday で取り上げた CVE の多くは、過去のブログ記事で取り上げたシステムに関するものです。それらのサービスの分析や一般的な推奨事項についてご興味がある方は、これまでの Patch Tuesday に関する Akamai の見解 をご覧ください。

サービス |

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|---|

スプーフィング |

ネットワーク |

||

サービス妨害 |

ネットワーク |

||

リモートコードの実行 |

ローカル |

||

情報開示 |

ネットワーク |

||

サービス妨害 |

ネットワーク |

||

リモートコードの実行 |

ネットワーク |

||

サービス妨害 |

ネットワーク |

||

リモートコードの実行 |

ローカル |

このサマリーでは、現在入手可能な情報に基づいた Akamai の見解と推奨事項について概要を紹介します。Akamai ではレビューを継続的に行っているため、本資料に含まれる情報は変更される可能性があります。また、Akamai の Twitter アカウントでリアルタイムの更新情報を確認できます。