Perspectiva da Akamai sobre a Patch Tuesday de junho de 2023

Assim como acontece todo mês, o grupo de inteligência de segurança da Akamai se mobilizou para analisar as vulnerabilidades mais intrigantes que foram corrigidas.

Estamos muito ORGULHOSOS de trabalhar na Patch Tuesday este mês.

Desta vez, há 69 CVEs, seis delas críticas. Quatro das CVEs críticas (no PGM e no SharePoint) têm uma pontuação CVSS alta de 9,8.

Neste relatório, avaliaremos o quanto as vulnerabilidades são realmente críticas e o quanto os aplicativos e serviços afetados são comuns para fornecer uma perspectiva realista sobre os bugs que foram corrigidos. Você também pode ver um rápido resumo do patch em nossa conta do Twitter. Fique atento a esses insights nos dias após cada Patch Tuesday.

Este é um relatório de atualização e vamos incluir mais informações à medida que nossa pesquisa avança. Fique atento(a)!

Neste relatório, vamos nos concentrar nas seguintes áreas nas quais os bugs foram corrigidos:

Multicast Geral Pragmático do Windows (PGM)

O Multicast Geral Pragmático do Windows (PGM) é um protocolo criado para fornecer pacotes entre vários membros da rede de maneira confiável. No Windows, a implementação desse protocolo é chamada de multicast confiável. Essa Patch Tuesday corrigiu três vulnerabilidades críticas de execução remota de código nesse protocolo, todas elas com uma pontuação CVSS de 9,8.

Desde o Windows Server 2003, o PGM tem se baseado em soquetes do Windows. No espaço do usuário, ele é implementado em uma biblioteca chamada wshrm.dll (Windows Sockets Helper DLL para PGM, onde o "rm" significa multicast remoto [remote multicast]). No espaço do kernel, o PGM é implementado por meio do driver rmcast.sys.

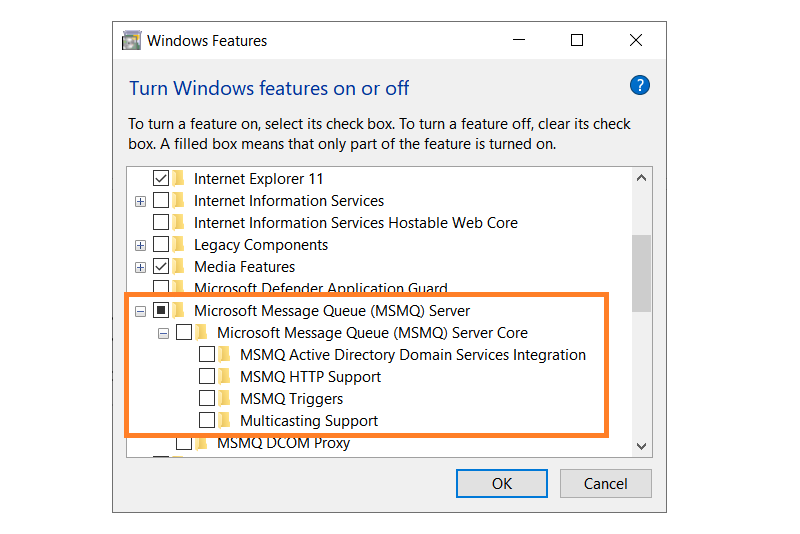

De acordo com as mitigações da Microsoft nas CVEs, o serviço de Enfileiramento de Mensagens deve estar em execução para que a vulnerabilidade possa ser explorada. O serviço não é instalado por padrão e deve ser adicionado por meio da tela Recursos no painel de controle (Figura 1).

Fig. 1: Ativação do Enfileiramento de Mensagens e multicasting por meio da caixa de diálogo Recursos do Windows

Fig. 1: Ativação do Enfileiramento de Mensagens e multicasting por meio da caixa de diálogo Recursos do Windows

Em nossas observações, percebemos que cerca de 50% dos ambientes tinham servidores com o serviço de Enfileiramento de Mensagens instalado e em execução, e 25% com o PGM instalado. Embora na maioria dos data centers apenas algumas máquinas tenham esse recurso ativado, observamos alguns ambientes nos quais vários servidores estavam executando o serviço.

Como a complexidade do ataque para todas as vulnerabilidades é baixa, recomendamos a aplicação de patches em servidores relevantes o mais rápido possível. Se não for possível aplicar patches devido à continuidade operacional ou por algum outro motivo, recomendamos restringir o acesso ao serviço, no mínimo, usando políticas de segmentação de rede.

Como o serviço de Enfileiramento de Mensagens pode ser acessado pela porta 1801, mas não deve ser acessado por tantos clientes (já que é usado principalmente pelo próprio aplicativo corporativo), recomendamos restringir o acesso arbitrário à rede a essa porta e serviço. Tente segmentá-lo usando políticas de lista de permissões, permitindo o acesso apenas às máquinas que realmente precisam dele.

Número de CVE |

Efeito |

Acesso necessário |

|---|---|---|

Execução de código remota |

Rede |

|

Número de CVE |

Efeito |

Acesso necessário |

|---|---|---|

Elevação de privilégio |

Rede |

|

Falsificação |

||

Como os servidores do SharePoint geralmente são usados para compartilhamento de documentos, pode ser difícil segmentar ou limitar o acesso dos usuários a eles sem prejudicar as operações normais. Portanto, recomendamos que você corrija seu servidor o mais rápido possível.

No entanto, para a elevação de vulnerabilidades de privilégio, deve ser possível mitigar alguns dos riscos, protegendo o acesso do usuário ou aumentando a sensibilidade de alerta em atividades ou logons suspeitos do usuário.

Área de Trabalho Remota do Windows

A Área de Trabalho Remota do Windows é usada para conexão da área de trabalho remota entre máquinas Windows por meio do Remote Desktop Protocol (RDP). Há duas vulnerabilidades neste mês: ambas afetam o cliente RDP em vez do servidor.

CVE-2023-29352 permite que os invasores ignorem a validação do certificado do servidor durante uma conexão de área de trabalho remota usando um arquivo .RDP especialmente criado. No entanto, os invasores terão que enganar um usuário para que ele use seu arquivo .RDP e a vulnerabilidade seja impactante. Isso pode funcionar em conjunto com a outra vulnerabilidade corrigida, CVE-2023-29362,que permite que os invasores acionem a execução remota de código no cliente quando se conectam a servidores RDP controlados pelo invasor.

Como a RDP pode ser usada para movimento lateral,recomendamos criar regras de política ao redor dela mesmo assim. A restrição do acesso RDP entre máquinas de usuários ou apenas a servidores pré-autorizados (como caixas de salto) pode reduzir bastante o risco de essas vulnerabilidades ocorrerem. No entanto, recomendamos que você faça a correção o mais rápido possível.

Número de CVE |

Efeito |

Acesso necessário |

|---|---|---|

Desvio do recurso de segurança |

Rede |

|

Execução de código remota |

Microsoft Exchange Server

O Microsoft Exchange Server é o servidor de e-mail desenvolvido pela Microsoft. Neste mês, houve apenas duas CVEs, ambas permitindo a execução remota de código no servidor remoto. Em nossas observações, vimos que aproximadamente 35% dos ambientes tinham Exchange Servers no local.

Como as duas vulnerabilidades exigem que o invasor seja autenticado, deve ser possível reduzir o risco de uma potencial exploração aumentando a sensibilidade de logons de usuário atípicos. Além disso, como a CVE-2023-28310 funciona em uma sessão remota do PowerShell, deve ser possível mitigar o risco empregando segmentação.

Uma sessão remota do PowerShell é realizada pelo Windows Remote Management (WinRM), que usa as portas TCP 5985 e 5986. Como os recursos de gerenciamento remoto não são exigidos pela maioria dos usuários, deve ser possível restringir o tráfego pelo WinRM apenas a usuários ou máquinas de usuários autorizados, reduzindo a superfície de ataque.

Número de CVE |

Efeito |

Acesso necessário |

|---|---|---|

Elevação de privilégio |

Rede adjacente |

|

Rede |

Serviços abordados anteriormente

Muitas CVEs na Patch Tuesday deste mês destinam-se a sistemas que já abordamos no passado. Caso tenha interesse em nossa análise ou recomendações gerais sobre esses serviços, recomendamos que consulte nossas perspectivas anteriores nas postagens do blog da Patch Tuesday.

Serviço |

Número de CVE |

Efeito |

Acesso necessário |

|---|---|---|---|

Falsificação |

Rede |

||

Negação de serviço |

Rede |

||

Execução de código remota |

Servidor de |

||

Divulgação de informações |

Rede |

||

Negação de serviço |

Rede |

||

Execução de código remota |

Rede |

||

Negação de serviço |

Rede |

||

Execução de código remota |

Servidor de |

Este resumo fornece uma visão geral da nossa compreensão e das nossas recomendações atuais, considerando as informações disponíveis. Nossa revisão está em andamento e todas as informações aqui incluídas estão sujeitas a alterações. Você também pode visitar nossa conta do Twitter para obter atualizações em tempo real.