Perspectiva de Akamai sobre el Patch Tuesday de junio de 2023

Como hacemos cada mes, el grupo de inteligencia de seguridad de Akamai ha analizado las vulnerabilidades más interesantes a las que se han aplicado parches.

El Patch Tuesday de este mes en particular nos llena de ORGULLO.

En esta ocasión, hay 69 CVE; seis de ellas son críticas. Cuatro de las CVE críticas (en PGM y SharePoint) tienen una puntuación CVSS alta de 9,8.

En este informe, evaluaremos la importancia real de las vulnerabilidades y lo comunes que son las aplicaciones y los servicios afectados para proporcionar una perspectiva realista sobre los errores que se han corregido. También puede ver un breve resumen del parche en nuestra cuenta de Twitter. Esté atento a esta información los días posteriores a cada Patch Tuesday.

Este es un informe actualizado y añadiremos más información a medida que progrese nuestra investigación. Esté atento.

En este informe, nos centramos en las áreas en las que se han aplicado parches a los errores:

Multidifusión general pragmática (PGM) de Windows

La multidifusión general pragmática (PGM) de Windows es un protocolo diseñado para distribuir paquetes entre varios miembros de la red de forma fiable. En Windows, la implementación de este protocolo se denomina multidifusión fiable. Este Patch Tuesday ha corregido tres vulnerabilidades críticas de ejecución remota de código en este protocolo, todas ellas con una puntuación CVSS de 9,8.

Desde Windows Server 2003, PGM se ha basado en sockets de Windows. En el espacio de usuario, se implementa en una biblioteca denominada wshrm.dll (Windows Sockets Helper DLL para PGM, donde “rm” significa multidifusión remota). En el espacio del núcleo, PGM se implementa a través del controlador rmcast.sys.

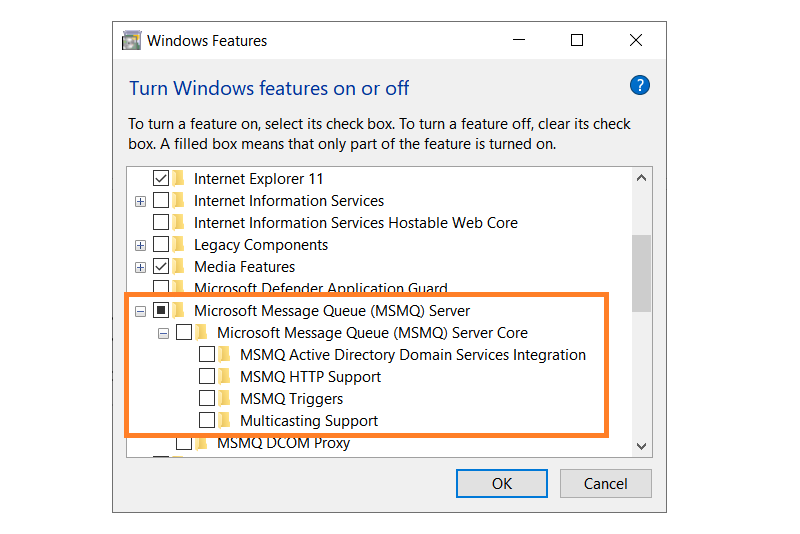

De acuerdo con las mitigaciones de Microsoft para las CVE, el servicio de Message Queue Server debe estar ejecutándose para que la vulnerabilidad sea explotable. El servicio no se instala de forma predeterminada y debe añadirse a través de la pantalla Características del panel de control (Figura 1).

Fig. 1: Activación del servicio de Message Queue Server y multidifusión a través del cuadro de diálogo Características de Windows

Fig. 1: Activación del servicio de Message Queue Server y multidifusión a través del cuadro de diálogo Características de Windows

En nuestras observaciones, hemos visto que aproximadamente el 50 % de los entornos tenían servidores con el servicio de Message Queue Server instalado y ejecutándose, y el 25 %, con el protocolo PGM instalado. Aunque en la mayoría de los centros de datos solo unos pocos equipos tenían esta capacidad habilitada, observamos algunos entornos en los que varios servidores ejecutaban el servicio.

Dado que la complejidad del ataque para todas las vulnerabilidades es baja, recomendamos aplicar parches a los servidores pertinentes lo antes posible. Si la aplicación de parches no es posible, debido a la continuidad operativa o por cualquier otro motivo, recomendamos restringir el acceso al servicio, como mínimo, mediante políticas de segmentación de red .

Dado que el servicio de Message Queue Server es accesible a través del puerto 1801, pero no es probable que haya tantos clientes con acceso a él (ya que la propia aplicación empresarial lo utiliza principalmente), recomendamos restringir el acceso arbitrario a la red a ese puerto y servicio. Intente segmentarlo mediante políticas de lista de permiso, permitiendo el acceso solo a los equipos que realmente lo necesiten.

Número de CVE |

Efecto |

Acceso requerido |

|---|---|---|

Ejecución remota de código |

Red |

|

Número de CVE |

Efecto |

Acceso requerido |

|---|---|---|

Escalada de privilegios |

Red |

|

Suplantación |

||

Puesto que los servidores de SharePoint se suelen utilizar para compartir documentos, puede ser difícil segmentar o limitar el acceso de los usuarios a ellos sin dañar las operaciones normales. Por lo tanto, le recomendamos que aplique parches a su servidor lo antes posible.

No obstante, en el caso de las vulnerabilidades de escalada de privilegios, podría ser posible mitigar algunos de los riesgos reforzando el acceso de los usuarios o aumentando la sensibilidad de las alertas sobre la actividad o los inicios de sesión sospechosos de los usuarios.

Escritorio remoto de Windows

El escritorio remoto de Windows se utiliza para conectar de forma remota los escritorios de equipos Windows a través del protocolo de escritorio remoto (RDP). Hay dos vulnerabilidades este mes; ambas afectan al cliente RDP en lugar de al servidor.

CVE-2023-29352 permite que los atacantes omitan la validación del certificado de servidor durante una conexión de escritorio remoto mediante un archivo .RDP especialmente diseñado. Con todo, para poder explotar la vulnerabilidad, los atacantes tendrán que engañar a un usuario para que utilice su archivo .RDP. Esta vulnerabilidad puede funcionar junto con la otra que se ha corregido, CVE-2023-29362, que permite que los atacantes activen la ejecución remota de código en el cliente cuando se conectan a servidores RDP bajo su control.

Como el RDP se puede utilizar para movimientos laterales, recomendamos crear las reglas de políticas pertinentes de todos modos. Restringir el acceso a RDP entre los equipos de los usuarios, o bien solo a servidores preautorizados (como soluciones de salto), puede reducir en gran medida el riesgo que suponen estas vulnerabilidades. Aun así, le recomendamos que aplique parches lo antes posible.

Número de CVE |

Efecto |

Acceso requerido |

|---|---|---|

Omisión de la función de seguridad |

Red |

|

Ejecución remota de código |

Microsoft Exchange Server

Microsoft Exchange Server es el servidor de correo desarrollado por Microsoft. Este mes únicamente había dos CVE; ambas permitían la ejecución remota de código en el servidor remoto. En nuestras observaciones, hemos visto que aproximadamente el 35 % de los entornos tenían servidores de Exchange en las instalaciones.

Dado que las dos vulnerabilidades requieren que el atacante se autentique, podría ser posible reducir el riesgo de un posible ataque al aumentar la sensibilidad sobre inicios de sesión de usuario anómalos. Además, puesto que CVE-2023-28310 funciona en una sesión remota de PowerShell, podría ser posible mitigar el riesgo utilizando la segmentación.

Una sesión remota de PowerShell se lleva a cabo a través del servicio de administración remota de Windows (WinRM), que utiliza los puertos TCP 5985 y 5986. Dado que la mayoría de los usuarios no necesitan capacidades de administración remota, debería ser posible restringir el tráfico a través de WinRM únicamente a usuarios o equipos de usuario autorizados, reduciendo así la superficie de ataque.

Número de CVE |

Efecto |

Acceso requerido |

|---|---|---|

Escalada de privilegios |

Red adyacente |

|

Red |

Servicios tratados anteriormente

Muchas CVE en el Patch Tuesday de este mes son para sistemas que ya hemos cubierto en el pasado. Si tiene interés en nuestro análisis o nuestras recomendaciones generales sobre esos servicios, le animamos a que consulte nuestras publicaciones anteriores, relativas a nuestras perspectivas sobre el Patch Tuesday en nuestro blog.

Servicio |

Número de CVE |

Efecto |

Acceso requerido |

|---|---|---|---|

Suplantación |

Red |

||

Denegación de servicio |

Red |

||

Ejecución remota de código |

Local |

||

Divulgación de información |

Red |

||

Denegación de servicio |

Red |

||

Ejecución remota de código |

Red |

||

Denegación de servicio |

Red |

||

Ejecución remota de código |

Local |

Este resumen ofrece una descripción general de nuestros conocimientos y recomendaciones actuales, dada la información disponible. Nuestra revisión se lleva a cabo de forma continua y cualquier información aquí contenida está sujeta a cambios. También puede visitar nuestra cuenta de Twitter para conocer las actualizaciones en tiempo real.