Il punto di vista di Akamai sulla Patch Tuesday di giugno 2023

Come ogni mese, l'Akamai Security Intelligence Group ha deciso di esaminare le vulnerabilità più interessanti per cui sono state rilasciate le patch.

Questo mese siamo particolarmente ORGOGLIOSI di lavorare sulla Patch Tuesday.

Questa volta ci sono 69 CVE, sei delle quali critiche. Quattro delle CVE critiche (in PGM e SharePoint) hanno un punteggio CVSS di 9,8 quindi decisamente elevato.

In questo rapporto, valuteremo quanto siano davvero critiche le vulnerabilità e quanto siano comuni le applicazioni e i servizi interessati e forniremo un punto di vista realistico sui bug che sono stati corretti. Potete anche visualizzare un rapido riepilogo della patch sul nostro account Twitter. Date un'occhiata a queste informazioni i giorni successivi alla pubblicazione della Patch Tuesday.

Questo è un rapporto di aggiornamento e aggiungeremo ulteriori informazioni man mano che la nostra ricerca avanza: restate sintonizzati!

In questo rapporto, ci concentreremo sulle aree in cui i bug sono stati corretti:

Windows Pragmatic General Multicast (PGM)

Il Multicast generale pragmatico Windows (PGM) è un protocollo progettato per fornire pacchetti tra più membri della rete in modo affidabile. Su Windows, l'implementazione di questo protocollo è indicata come Multicast affidabile. Questa Patch Tuesday ha risolto tre vulnerabilità di esecuzione di codice remoto (RCE) critiche in questo protocollo, tutte con un punteggio CVSS di 9,8.

A partire da Windows Server 2003, PGM si basa sui socket Windows. Nello spazio utente, è implementato in una libreria chiamata wshrm.dll (DLL helper di Windows Sockets per PGM, dove "rm" indica il multicast remoto). Nello spazio kernel, PGM è implementato tramite il driver rmcast.sys.

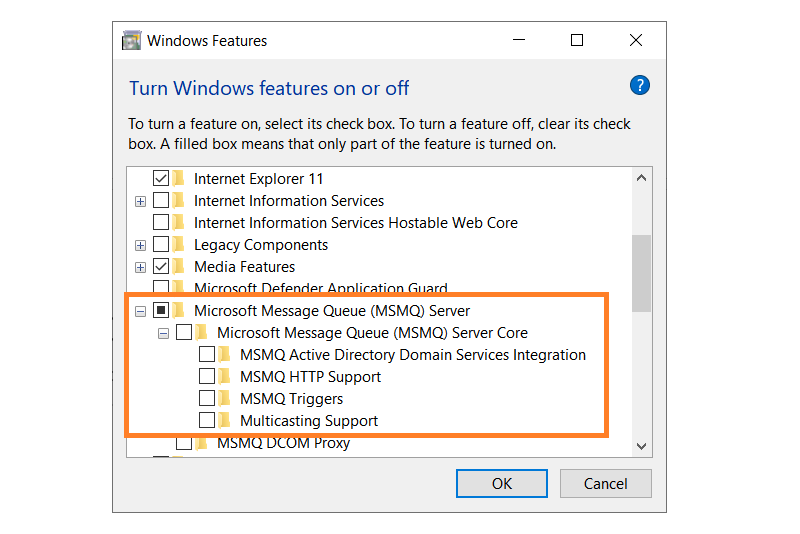

Secondo le mitigazioni di Microsoft sulle CVE, il servizio Accodamento messaggi deve essere in esecuzione per poterne sfruttare la vulnerabilità. Per impostazione predefinita, il servizio non è installato e deve essere aggiunto alla schermata Funzioni nel pannello di controllo (Figura 1).

Figura 1. Abilitazione del servizio Accodamento messaggi e del multicast tramite la finestra di dialogo Funzionalità Windows

Figura 1. Abilitazione del servizio Accodamento messaggi e del multicast tramite la finestra di dialogo Funzionalità Windows

Nelle nostre osservazioni, abbiamo notato che in circa il 50% degli ambienti nei server era installato e in esecuzione il servizio Accodamento messaggi e nel 25% di essi era installato PGM. Sebbene nella maggior parte dei data center solo pochi computer avessero attivato questa funzionalità, abbiamo notato ambienti in cui più server eseguivano il servizio.

Dal momento che la complessità degli attacchi per tutte le vulnerabilità è bassa, raccomandiamo di applicare le rilevanti patch ai server il prima possibile. Se l'applicazione di patch non è possibile a causa della continuità operativa o per qualche altro motivo, è consigliabile limitare almeno l'accesso al servizio, utilizzando le policy di segmentazione della rete .

Poiché il servizio Accodamento messaggi è accessibile tramite la porta 1801, ma non molti client dovrebbero effettuare l'accesso (in quanto viene utilizzato principalmente dall'applicazione aziendale stessa), consigliamo di limitare l'accesso di rete arbitrario a tale porta e a questo servizio. Provate a segmentarlo utilizzando policy di elenchi di elementi consentiti, consentendo l'accesso solo ai computer che ne hanno effettivamente bisogno.

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|

Esecuzione di codice remoto (RCE) |

Rete |

|

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|

Elevazione dei privilegi |

Rete |

|

Spoofing |

||

Poiché i server SharePoint sono solitamente destinati alla condivisione dei documenti, potrebbe essere difficile segmentare o limitare l'accesso degli utenti senza incidere sulle normali operazioni. Pertanto, vi consigliamo di applicare le patch ai server il prima possibile.

Tuttavia, per le vulnerabilità dell'elevazione dei privilegi, potrebbe essere possibile mitigare alcuni rischi rafforzando l'accesso degli utenti o aumentando la sensibilità degli avvisi sulle attività o gli accessi sospetti degli utenti.

Windows Remote Desktop

Windows Remote Desktop viene usato per la connessione Desktop remoto tra computer Windows tramite RDP (Remote Desktop Protocol). Questo mese sono presenti due vulnerabilità, entrambe riguardanti il client RDP piuttosto che il server.

CVE-2023-29352 consente ai criminali di eludere la convalida del certificato del server durante una connessione Desktop remoto usando un file .RDP appositamente creato. Tuttavia, perché la vulnerabilità sia efficace, i criminali devono indurre un utente a usare il loro file .RDP. Ciò può combinarsi con l'altra vulnerabilità a cui è stata applicata la patch, CVE-2023-29362, che consente ai criminali di attivare l'esecuzione di codice remoto sul client quando si connettono con server RDP da loro controllati.

Poiché i file RDP possono essere sfruttati per il movimento laterale, consigliamo comunque di creare apposite regole di policy. La limitazione dell'accesso RDP tra i computer degli utenti o solo a server pre-autorizzati (come le jumpbox) può ridurre enormemente il rischio che si presentino queste vulnerabilità. In ogni caso, comunque, consigliamo di applicare le patch non appena possibile.

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|

Elusione delle funzioni di sicurezza |

Rete |

|

Esecuzione di codice remoto (RCE) |

Microsoft Exchange Server

Microsoft Exchange Server è il server di posta sviluppato da Microsoft. Questo mese sono presenti solo due CVE ed entrambe consentono l'esecuzione di codice remoto sul server remoto. Nelle nostre osservazioni, abbiamo visto che in circa il 35% degli ambienti erano presenti server Exchange locali.

Poiché queste due vulnerabilità richiedono che l'autore dell'attacco sia autenticato, potrebbe essere possibile ridurre il rischio di possibili exploit aumentando la sensibilità relativamente agli accessi anomali degli utenti. Inoltre, poiché la vulnerabilità CVE-2023-28310 funziona su una sessione di comunicazione remota di PowerShell, potrebbe essere possibile mitigare i rischi implementando la segmentazione.

Una sessione di comunicazione remota di PowerShell viene eseguita su Windows Remote Management (WinRM), che utilizza le porte TCP 5985 e 5986. Dal momento che la maggior parte degli utenti non necessita di funzionalità di gestione remota, dovrebbe essere possibile limitare il traffico su WinRM ai soli utenti o computer autorizzati, riducendo la superficie di attacco.

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|

Elevazione dei privilegi |

Rete adiacente |

|

Rete |

Servizi descritti in precedenza

Molte CVE presenti nella Patch Tuesday di questo mese riguardano sistemi che abbiamo già esaminato in passato. Se siete interessati alla nostra analisi o alle raccomandazioni generali per tali servizi, vi invitiamo a consultare i post precedenti con i nostri punti di vista sulle Patch Tuesday .

Microsoft |

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|---|

Spoofing |

Rete |

||

DoS (Denial of Service) |

Rete |

||

Esecuzione di codice remoto (RCE) |

Locale |

||

Divulgazione delle informazioni |

Rete |

||

DoS (Denial of Service) |

Rete |

||

Esecuzione di codice remoto (RCE) |

Rete |

||

DoS (Denial of Service) |

Rete |

||

Esecuzione di codice remoto (RCE) |

Locale |

Questa analisi intende fornire una panoramica delle nostre conoscenze attuali e offrire suggerimenti sulla base delle informazioni disponibili. La nostra revisione è continua e tutte le informazioni contenute in questa analisi sono soggette a modifiche. Potete anche visitare il nostro account Twitter per aggiornamenti in tempo reale.