Le point de vue d'Akamai sur le Patch Tuesday de juin 2023

Comme chaque mois, le groupe Security Intelligence d'Akamai s'est penché sur les vulnérabilités les plus intrigantes qui ont été corrigées.

Nous sommes particulièrement FIERS du Patch Tuesday du mois de juin.

Nous enregistrons cette fois-ci 69 CVE, dont six critiques. Quatre des CVE critiques (dans PGM et SharePoint) ont un score CVSS élevé de 9,8.

Dans ce rapport, nous évaluerons l'importance réelle des vulnérabilités, ainsi que le degré de banalisation des applications et des services affectés, dans le but de donner un point de vue réaliste sur les bogues ayant été corrigés. Vous pouvez également voir une rapide synthèse du patch sur notre compte Twitter. Ne manquez pas ces informations après chaque Patch Tuesday.

Il s'agit d'un rapport de mise à jour auquel nous ajouterons plus d'informations au fur et à mesure de l'avancement de nos recherches. Restez à l'écoute !

Dans ce rapport, nous nous concentrons sur les domaines suivants où les bugs ont été corrigés :

Windows PGM (Pragmatic General Multicast)

Windows PGM (Pragmatic General Multicast) est un protocole conçu pour distribuer des paquets entre plusieurs membres du réseau de manière fiable. Sous Windows, la mise en œuvre de ce protocole est appelée multidiffusion fiable. Ce Patch Tuesday a corrigé trois vulnérabilités critiques d'exécution de code à distance dans ce protocole, toutes avec un score CVSS de 9,8.

Depuis Windows Server 2003, PGM s'appuie sur les sockets Windows. Dans l'espace utilisateur, il est implémenté dans une bibliothèque appelée wshrm.dll (DLL d'assistance de sockets Windows pour PGM, où « rm » signifie « remote multicast » ou multidiffusion à distancepar exemple). Dans l'espace du noyau, PGM est implémenté via le pilote rmcast.sys.

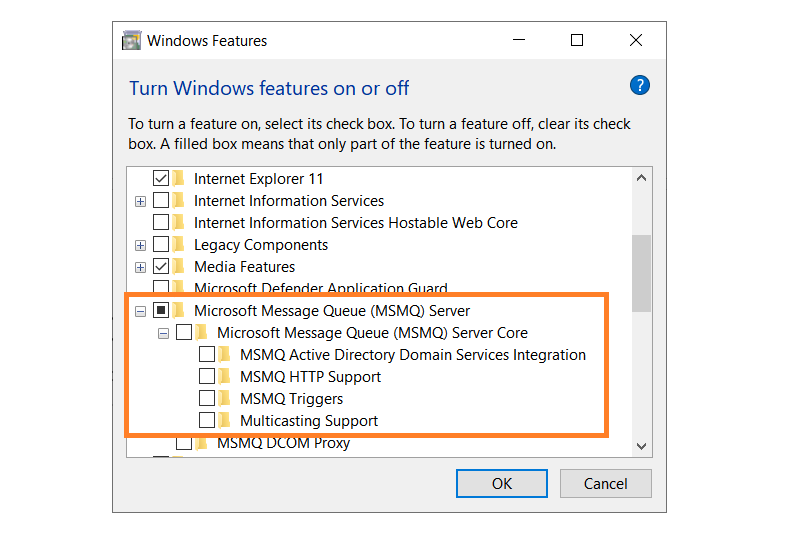

Selon les mesures d'atténuation de Microsoft appliquées aux CVE, le service Message Queuing (mise en file d'attente des messages) doit être en cours d'exécution pour que la vulnérabilité puisse être exploitée. Ce service n'est pas installé par défaut et doit être ajouté via l'écran Fonctionnalités du panneau de configuration (figure 1).

Figure 1 : Activation du service Message Queuing et de la multidiffusion via la boîte de dialogue Fonctionnalités Windows

Figure 1 : Activation du service Message Queuing et de la multidiffusion via la boîte de dialogue Fonctionnalités Windows

Dans le cadre de nos observations, nous avons remarqué que près de 50 % des environnements étaient équipés de serveurs avec le service Message Queuing installé et en cours d'exécution, contre 25 % avec PGM installé. Bien que dans la plupart des centres de données, cette fonctionnalité soit activée sur quelques machines seulement, nous avons constaté que dans certains environnements, plusieurs serveurs exécutaient le service.

Vu la faible complexité des attaques pour toutes les vulnérabilités, nous recommandons de corriger les serveurs pertinents dès que possible. Si l'application de correctifs est impossible, en raison de la continuité opérationnelle ou de toute autre raison, nous vous recommandons de restreindre l'accès au service, au minimum en utilisant les règles de segmentation du réseau .

Puisque le service Message Queuing (mise en file d'attente des messages) est accessible via le port 1801 et qu'il est peu probable que de nombreux clients y accèdent (car il est principalement utilisé par l'application d'entreprise elle-même), nous vous recommandons de restreindre l'accès réseau arbitraire à ce port et à ce service. Essayez de le segmenter à l'aide de règles de liste blanche, en autorisant uniquement l'accès aux machines qui en ont réellement besoin.

Numéro CVE |

Effet |

Accès requis |

|---|---|---|

Exécution de code à distance |

Réseau |

|

Numéro CVE |

Effet |

Accès requis |

|---|---|---|

Escalade de privilèges |

Réseau |

|

Usurpation |

||

Les serveurs SharePoint étant généralement destinés au partage de documents, il peut être difficile de segmenter ou limiter l'accès des utilisateurs à ces serveurs sans nuire aux opérations normales. Par conséquent, nous vous recommandons de corriger votre serveur dès que possible.

Toutefois, en ce qui concerne les vulnérabilités d'escalade de privilèges, il est possible de limiter certains risques en renforçant l'accès des utilisateurs ou en augmentant la sensibilité aux alertes en cas d'activité ou de connexion utilisateur suspecte.

Bureau à distance Windows

Le Bureau à distance Windows est utilisé pour la connexion de bureau à distance entre des machines Windows via le protocole RDP (Remote Desktop Protocol). Nous enregistrons deux vulnérabilités ce mois-ci, chacune affectant le client RDP plutôt que le serveur.

(CVE-2023-29352) permet aux cybercriminels de contourner la validation du certificat du serveur lors d'une connexion au bureau à distance en utilisant un fichier .RDP spécialement créé. Les cybercriminels devront cependant inciter un utilisateur à utiliser son fichier .RDP pour que la vulnérabilité soit efficace. Elle peut fonctionner en tandem avec l'autre vulnérabilité corrigée, (CVE-2023-29362), qui permet aux cybercriminels de déclencher l'exécution de code à distance sur le client lorsqu'ils se connectent à des serveurs RDP qu'ils contrôlent.

RDP pouvant être utilisé pour des mouvements latéraux, nous recommandons de mettre en place des règles en conséquence. La restriction de l'accès RDP entre les machines des utilisateurs ou uniquement aux serveurs pré-autorisés (comme les jump boxes), peut considérablement réduire le risque que présentent ces vulnérabilités. Néanmoins, nous vous recommandons de corriger le problème dès que possible.

Numéro CVE |

Effet |

Accès requis |

|---|---|---|

Contournement de la fonction de sécurité |

Réseau |

|

Exécution de code à distance |

Microsoft Exchange Server

Microsoft Exchange Server est le serveur de messagerie développé par Microsoft. Ce mois-ci, nous n'avons enregistré que deux CVE, chacune permettant l'exécution de code à distance sur le serveur distant. Dans le cadre de nos observations, nous avons constaté que près de 35 % des environnements comptaient des serveurs Exchange sur site.

Puisque ces deux vulnérabilités nécessitent l'authentification du cybercriminel, il est possible de réduire le risque d'exploitation potentielle en augmentant la sensibilité des connexions utilisateurs anormales. En outre, puisque (CVE-2023-28310) fonctionne sur une session PowerShell distante, il est possible d'atténuer le risque en utilisant la segmentation.

Une session PowerShell distante est reportée sur Windows Remote Management (WinRM), qui utilise les ports TCP 5985 et 5986. Comme les capacités de gestion à distance ne sont pas requises par la plupart des utilisateurs, il devrait être possible de limiter le trafic sur WinRM uniquement aux utilisateurs autorisés ou aux machines utilisateurs, réduisant ainsi la surface d'attaque.

Numéro CVE |

Effet |

Accès requis |

|---|---|---|

Escalade de privilèges |

Réseau adjacent |

|

Réseau |

Services précédemment couverts

De nombreuses CVE du Patch Tuesday de ce mois-ci sont destinées aux systèmes que nous avons déjà traités dans le passé. Si notre analyse de ces services ou nos recommandations générales vous intéressent, nous vous encourageons à consulter nos précédents points de vue sur les articles de blog Patch Tuesday.

Service |

Numéro CVE |

Effet |

Accès requis |

|---|---|---|---|

Usurpation |

Réseau |

||

Déni de service |

Réseau |

||

Exécution de code à distance |

Local |

||

Divulgation d'informations |

Réseau |

||

Déni de service |

Réseau |

||

Exécution de code à distance |

Réseau |

||

Déni de service |

Réseau |

||

Exécution de code à distance |

Local |

Cette présentation donne un aperçu de notre compréhension actuelle et de nos recommandations, compte tenu des informations disponibles. Notre analyse est en cours et toutes les informations contenues dans ce document sont susceptibles d'être modifiées. Suivez également notre compte Twitter pour connaître les dernières informations en temps réel.