Le point de vue d'Akamai sur le Patch Tuesday d'avril 2023

Ne vous laissez pas tromper, la vraie signification de l'abréviation PT est Patch Tuesday. Comme chaque mois, le groupe Security Intelligence d'Akamai s'est penché sur les vulnérabilités les plus intrigantes qui ont été corrigées.

Il y a environ 100 CVE corrigées ce mois-ci, dont sept critiques et deux avec un score CVSS élevé de 9,8. Une des CVE corrigées aurait également été utilisée « in the wild », devenant ainsi une faille Zero Day.

Dans ce rapport, nous évaluerons l'importance réelle des vulnérabilités ainsi que le degré de banalisation des applications et des services affectés. Nous donnerons également un point de vue réaliste sur les bugs ayant été corrigés. Ne manquez pas ces informations après chaque Patch Tuesday. Vous pouvez également voir une rapide présentation en temps réel le jour du patch sur notre compte Twitter.

Il s'agit d'un rapport de mise à jour auquel nous ajouterons plus d'informations au fur et à mesure de l'avancement de nos recherches. Restez à l'écoute !

Dans ce rapport, nous nous concentrons sur les domaines suivants où les bugs ont été corrigés :

Vulnérabilités exploitées « in the wild »

Common Log File System — (CVE-2023-28252)

Une vulnérabilité locale d'escalade de privilèges dans le Common Log File System (CLFS) de Windows qui, selon Kaspersky, a été utilisé comme Zero Day dans les attaques par ransomware de Nokoyawa. Ils expliquent également l'origine et l'effet de la vulnérabilité, qui est une écriture hors limites qui aboutit à une primitive de lecture/écriture libre de mémoire de noyau. Le CLFS est disponible dans Windows depuis Windows Server 2003 R2. Cette vulnérabilité a donc un impact important. Nous vous recommandons d'appliquer les correctifs à vos systèmes dès que possible.

Microsoft Message Queuing

Il y avait trois vulnérabilités dans le service Microsoft Message Queuing (MSMQ) : une vulnérabilité d'exécution de code à distance (RCE) critique avec un score de 9,8 et deux vulnérabilités de déni de service. Ces trois vulnérabilités ont été trouvées par Haifei Li de Check Point Research (CPR), qui a publié un excellent compte-rendu à propos des vulnérabilités.

Le service MSMQ est une fonction facultative de Windows, qui est utilisée pour transmettre des messages entre différentes applications. Bien qu'elle soit facultative, elle est utilisée en arrière-plan par de nombreuses applications d'entreprise pour Windows, telles que Microsoft Exchange Server. D'après ce que nous avons observé, nous avons constaté que le service était installé dans près de 50 % des environnements, généralement sur plus d'une machine.

Comme la vulnérabilité RCE est facilement déclenchée (elle ne nécessite qu'un paquet unique selon Check Point Research), nous vous recommandons fortement de procéder à l'application de correctifs dès que possible. Si l'application de correctifs n'est pas possible, pour des raisons de continuité opérationnelle ou autre, nous vous recommandons de restreindre l'accès au service, en utilisant des règles de segmentation du réseau. Étant donné que le service MSMQ est accessible sur le port 1801, mais ne devrait pas être accessible par autant de clients (puisqu'il est principalement utilisé par l'application d'entreprise elle-même), nous vous recommandons de restreindre l'accès réseau arbitraire à ce port et à ce service. Essayez de le segmenter à l'aide de règles de liste blanche, en autorisant uniquement l'accès aux machines qui en ont réellement besoin.

Numéro CVE |

Effet |

Accès requis |

|---|---|---|

Déni de service |

Réseau |

|

Exécution de code à distance |

Réseau |

Windows Pragmatic General Multicast

Pragmatic General Multicast (PGM) est un protocole conçu pour fournir des paquets entre plusieurs membres du réseau de manière fiable. Sous Windows, la mise en œuvre de ce protocole est appelée multidiffusion fiable. Ce Patch Tuesday a corrigé une vulnérabilité RCE critique, (CVE-2023-28250), avec un score CVSS de 9,8.

D'après ce que nous avons observé, nous avons remarqué que 40 % des environnements bénéficiaient d'une multidiffusion fiable activée. Bien que, dans la plupart des centres de données, seules quelques machines aient cette fonctionnalité activée, nous avons remarqué des environnements où plusieurs serveurs exécutaient le protocole PGM.

Depuis Windows Server 2003, le PGM s'appuie sur des sockets Windows. Dans l'espace utilisateur, il est implémenté dans une bibliothèque appelée wshrm.dll (Windows Sockets Helper DLL pour PGM, où rm est l'acronyme de remote multicast). Dans l'espace de noyau, PGM est implémenté via le pilote rmcast.sys.

Le correctif a ajouté la vérification de la taille dans un appel à memset, dans la fonction DecodeParityPackets. Avant que le correctif ne soit appliqué, un pirate pouvait envoyer un paquet spécialement conçu pour provoquer un dépassement d'entier, ce qui entraînait ensuite l'exécution de code. Bien que cette vulnérabilité n'ait pas été explicitement mentionnée, elle peut avoir obtenu un score CVSS élevé en raison du fait que l'exécution de code est réalisée en mode noyau, c'est-à-dire avec les privilèges les plus élevés possible.

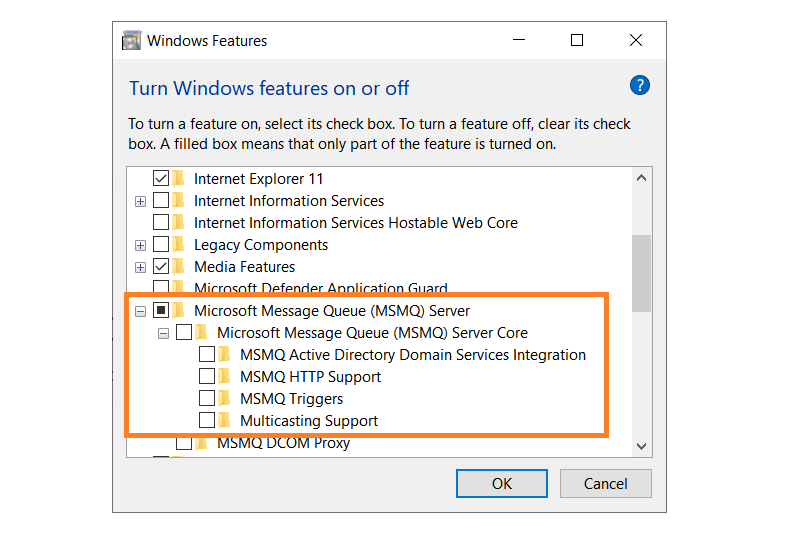

Selon Microsoft (dans un ancien bulletin de sécurité concernant une CVE différente), « Message Queuing (MSMQ) doit être installé et le protocole Windows Pragmatic General Multicast (PGM) doit être activé spécifiquement pour qu'un système soit vulnérable » (Figure 1). En effet, le protocole PGM dépend de Message Queuing pour son fonctionnement et, par conséquent, les recommandations de la section précédente s'appliquent également ici. Ceci est en accord avec les mesures d'atténuation et la FAQ publiées par Microsoft pour le CVE de ce mois-ci.

Figure 1 : Activation de MSMQ et de la multidiffusion via la boîte de dialogue des fonctionnalités de Windows

Figure 1 : Activation de MSMQ et de la multidiffusion via la boîte de dialogue des fonctionnalités de Windows

Numéro CVE |

Effet |

Accès requis |

|---|---|---|

Exécution de code à distance |

Réseau |

Service Serveur DHCP

Le protocole DHCP est utilisé pour gérer le trafic et les adresses réseau (attribution d'adresses IP, configuration de passerelle par défaut et de serveur DNS, etc.). Windows dispose de sa propre implémentation d'un serveur DHCP, qui peut être installé en tant que rôle supplémentaire sur les installations Windows Server. D'après nos observations, nous avons identifié le service de serveur DHCP dans environ 40 % des environnements.

Cette fois-ci, il existe une vulnérabilité critique dans le serveur DHCP qui peut être utilisée pour réaliser une RCE. Étant donné que le protocole DHCP est essentiel au fonctionnement de l'ensemble du réseau local (LAN), il peut être difficile d'atténuer le risque de vulnérabilité par segmentation (puisque, techniquement, le service doit être ouvert à l'ensemble du réseau). Mais il peut être possible d'utiliser la microsegmentation pour permettre l'accès réseau au service DHCP à partir d'un petit ensemble de processus source. Si vous disposez d'une surveillance du réseau avec visibilité des processus source, il peut être possible de mapper tous les clients DHCP uniques de votre réseau et de limiter l'accès à ces processus uniquement. Autrement (et quoi qu'il en soit), vous devez appliquer un correctif à vos serveurs.

D'après nos observations, nous n'avons vu que 14 processus uniques accéder au serveur DHCP (et l'un d'entre eux était nmap, donc techniquement il s'agit de 13).

Numéro CVE |

Effet |

Accès requis |

|---|---|---|

Exécution de code à distance |

Réseau local |

Netlogon Remote Protocol

Le terme Netlogon Remote Protocol désigne le protocole utilisé pour l'authentification des utilisateurs et des machines dans les environnements de domaine Windows. Il est également utilisé pour la synchronisation entre les contrôleurs de domaine. Par conséquent, il est inévitable dans les réseaux de domaine Windows, et c'est pourquoi la vulnérabilité (CVE-2023-28268) peut avoir un impact sur la plupart des environnements.

Elle semble similaire à une vulnérabilité précédente que nous avons abordée en novembre 2022 ,dans l'avis :CVE-2022-38023. Les deux vulnérabilités tournent autour d'un attaquant utilisant une attaque de type « machine-in-the-middle » (MITM) et utilisant RPC Signing, et pas RPC Sealing.

Pour appliquer RPC Sealing, Microsoft a introduit la clé de registre RequireSeal. Selon les avis précédents, il devrait être impossible de désactiver le registre et celui-ci ne peut être qu'en mode de compatibilité ou d'application.

Numéro CVE |

Effet |

Accès requis |

|---|---|---|

Escalade de privilèges |

Réseau, MITM |

Appel de procédure à distance Windows

Ce mois-ci, on compte trois vulnérabilités liées aux appels de procédure à distance (RPC ; CVE RPCSS compris). La vulnérabilité RCE se situe dans le runtime RPC, qui fournit l'API et la mise en œuvre du protocole RPC. Il est implémenté dans la DLL rpcrt4.dll. Le service d'appel de procédure distante (RPCSS) à l'autre extrémité est un serveur RPC en soi, et est responsable du DCOM , afin de rendre les classes et objets COM accessibles sur le réseau.

Puisque les DLL rpcrt4.dll et rpcss.dll sont toutes deux essentielles au fonctionnement normal de Windows (sans oublier que rpcrt4.dll est chargée dans chaque processus qui utilise RPC), il peut être impossible d'atténuer le risque sans appliquer de correctifs.

Numéro CVE |

Effet |

Accès requis |

|---|---|---|

Exécution de code à distance |

Réseau, authentification requise |

|

Escalade de privilèges |

||

Divulgation d'informations |

Services précédemment couverts

De nombreuses CVE du Patch Tuesday de ce mois-ci sont destinées aux systèmes que nous avons déjà traités dans le passé. Si notre analyse de ces services ou nos recommandations générales vous intéressent, nous vous encourageons à consulter nos publications précédentes.

Service |

Numéro CVE |

Effet |

Accès requis |

|---|---|---|---|

Exécution de code à distance |

Accès réseau ; nécessite de gagner une condition de concurrence |

||

Exécution de code à distance |

Réseau |

||

Usurpation |

Authentification avec les autorisations de création de page |

||

Usurpation |

Attaque XSS ; le pirate doit être authentifié |

||

Exécution de code à distance |

Authentification requise |

||

Divulgation d'informations |

Cette présentation donne un aperçu de notre compréhension actuelle et de nos recommandations, compte tenu des informations disponibles. Notre analyse est en cours et toutes les informations contenues dans ce document sont susceptibles d'être modifiées. Vous pouvez également consulter notre compte Twitter pour obtenir des mises à jour en temps réel.