Akamai 对 2023 年 4 月 Patch Tuesday 的看法

正本清源,PT 的真实含义是 Patch Tuesday。正如我们每个月所做的那样,Akamai 安全情报组着手研究了已修补的神秘漏洞。

本月大约有 100 个修补的 CVE,其中 7 个是严重漏洞,有 2 个漏洞的 CVSS 得分高达 9.8。据称,其中一个已修补的 CVE 也被 用于攻击,所以被称为已修补的零日漏洞。

在本报告中,我们将评估漏洞的实际严重程度、受影响的应用程序和服务的普遍程度,并就已修复的漏洞提供现实的看法。请在每次 Patch Tuesday 发布后的几日留意这些见解。在修补程序发布当天,您还可以在我们的公众号上查看快速 实时概览 。

这是一份持续更新的报告,随着我们的研究进展,我们将在其中增补更多信息。敬请期待!

在本报告中,我们将重点关注已修复漏洞的以下方面:

被攻击者利用的漏洞

通用日志文件系统—— CVE-2023-28252

Windows 通用日志文件系统 (CLFS) 驱动程序中的一个本地权限提升漏洞,据 Kaspersky报告,它曾在 Nokoyawa 勒索软件攻击中被用作零日漏洞。他们还解释了该漏洞的根本原因和影响,这是一种带外写入数据,最终会形成一个可用内核内存读/写基元。CLFS 自 Windows Server 2003 R2 推出以来就已存在,所以此漏洞的影响范围甚广。我们建议您尽快修补自己的系统。

Microsoft 消息队列

Microsoft 消息队列 (MSMQ) 服务中存在三个漏洞:一个是严重性得分高达 9.8 的远程代码执行 (RCE) 漏洞,两个是拒绝服务漏洞。这三个漏洞的发现者都是 Check Point Research (CPR) 的 Haifei Li,其本人还发表过一篇关于这些漏洞的 精彩文章 。

MSMQ 服务是 Windows 中的一项 可选功能 ,用于在不同的应用程序之间传递消息。尽管该服务是可选的,但 Windows 的许多企业应用程序背后都使用了该服务,例如 Microsoft Exchange 服务器。 据我们观察,该服务安装在了将近 50% 的工作环境中并且通常安装在不止一台机器上。

由于 RCE 漏洞很容易就能触发(据 CPR 的观察,只需要一个数据包即可触发),所以我们强烈建议尽快予以修补。如果受运营连续性或其他原因限制而无法执行修补,我们建议采用网络分段策略,将对该服务的访问限制到最低程度。 由于对 MSMQ 服务可通过端口 1801 进行访问,但有权访问的客户端不应过多 (大多数情况下都是由企业应用程序本身使用), 因此我们建议限制对该端口和服务的任意网络访问权限。请尝试使用允许列表策略对其进行分段,同时仅将访问权限授予真正需要的机器。

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|

拒绝服务 |

网络 |

|

远程代码执行 |

网络 |

Windows 实际通用多播

实际通用多播 (PGM) 是一种协议,其目的是以可靠的方式在多个网络成员之间传递数据包。在 Windows 上,此协议的实施被称为 可靠多播。本次 Patch Tuesday 修复了一个严重的 RCE 漏洞,即CVE-2023-28250,其 CVSS 得分高达 9.8。

我们的观察发现,有 40% 的工作环境都激活了可靠多播。尽管大多数数据中心都只在几台机器上启用了此功能,但我们也注意到,有些工作环境中有多台服务器都在运行 PGM。

自 Windows Server 2003 发布以来,PGM 就依赖于 Windows 套接字进行工作。在用户空间内,它在一个名为 wshrm.dll 的库中实施,这是用于 PGM 的 Windows Sockets 帮助程序 DLL,其中的 rm 表示远程多播 (remote multicast)。在内核空间中,PGM 通过 驱动程序 rmcast.sys进行实施。

该修补程序会在 memset的调用中添加大小验证,使用的函数为 DecodeParityPackets。在修复之前,远程攻击者可能会发送一个精心设计的数据包以造成整数溢出,之后就会导致代码执行。尽管没有明确提及,但由于代码执行是在内核模式下实现的,这表示可能拥有最高的权限,而这也许就是该漏洞获得极高 CVSS 得分的原因。

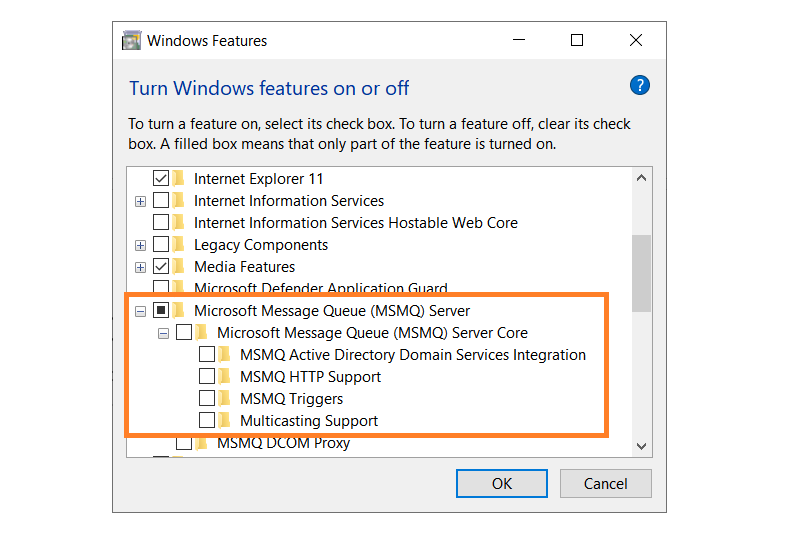

正如 Microsoft 在早前关于另一个 CVE 的安全公告中所述:“在安装消息队列 (MSMQ) 并特别启用了 Windows 实际通用多播 (PGM) 协议的系统上,比较容易出现漏洞”(图 1)。也就是说,PGM 依靠消息队列进行操作,因此上一部分中提出的建议也同样适用于此处。在 Microsoft 针对本月 CVE 发布的缓解措施和常见问题解答中,进一步印证了这一点。

图 1:通过 Windows“功能”对话框启用 MSMQ 和多播

图 1:通过 Windows“功能”对话框启用 MSMQ 和多播

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|

远程代码执行 |

网络 |

DHCP 服务器服务

DHCP 协议用于管理网络流量和地址(IP 地址分配、默认网关和 DNS 服务器配置等)。Windows 具有自己的 DHCP 服务器实施,可以在安装 Windows Server 时作为一个附加角色进行安装。根据我们的观察结果,大约有 40% 的工作环境都安装了 DHCP 服务器服务。

我们此次在 DHCP 服务器中发现了一个严重漏洞,它可能会被用于发动 RCE 攻击。由于 DHCP 在整个 LAN 的运行中发挥着至关重要的作用。因此可能很难通过分段来缓解该漏洞造成的风险(从技术上来说,该服务应该对整个网络开放)。但是也许可以使用微分段技术,以便只允许一小组源进程对 DHCP 进行网络访问。如果您的网络监控可监测源进程,那么也许可以映射您网络中的所有具有唯一性的 DHCP 客户端,并限制为仅允许对这些进程进行访问。只要不属于此情况,您就应该修补自己的服务器。

我们观察发现,只有 14 种唯一进程可以访问 DHCP 服务器 (而其中之一是 nmap,所以严格来说只有 13 种)。

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|

远程代码执行 |

本地网络 |

Netlogon 远程协议

Netlogon 远程协议 是用于在 Windows 域环境中进行用户和计算机身份验证的协议,还可用于域控制器之间的同步。因此,该协议在 Windows 域网络中必不可少,这就是为什么 CVE-2023-28268 可能会影响大多数环境。

它看上去类似于我们之前在 2022 年 11 月的 公告中介绍的一个漏洞,那就是CVE-2022-38023。这两个漏洞都涉及攻击者使用中间机器 (MITM) 攻击,并使用 RPC 签名而不是 RPC 密封。

为强制实施 RPC 封装,Microsoft 推出了 RequireSeal 注册表项。根据以往的公告,注册表应该无法被禁用,并且只有在兼容模式或强制模式下才能被禁用。

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|

权限提升 |

网络、MITM |

Windows 远程过程调用

在本月发现的漏洞中,有三个与远程过程调用(RPC,也包括 RPCSS CVE)有关。RCE 漏洞存在于 RPC 运行时中,而后者负责提供 RPC 协议的 API 和实施。它在 DLL rpcrt4.dll中实施。另一方面,远程过程调用服务 (RPCSS) 本身也是一种 RPC 服务器,负责执行 DCOM ——也就是说,用于使 COM 类和对象可以在网络上访问。

由于 rpcrt4.dll 和 rpcss.dll 在 Windows 的正常运行中都必不可少(更何况 rpcrt4.dll 会加载到使用 RPC 的所有进程中),因此如果不进行修补,可能就无法缓解风险。

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|

远程代码执行 |

网络,需要进行身份验证 |

|

权限提升 |

||

信息泄漏 |

以前涵盖的服务

在本月的 Patch Tuesday 中,许多 CVE 针对的是我们过去已经介绍过的系统。如果您对我们就这些服务的分析或常规建议感兴趣,建议您阅读我们之前的博文。

服务 |

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|---|

远程代码执行 |

网络访问;需要赢得争用条件 |

||

远程代码执行 |

网络 |

||

欺骗 |

通过页面创建权限进行身份验证 |

||

欺骗 |

XSS 攻击;攻击者必须通过身份验证 |

||

远程代码执行 |

需要身份验证 |

||

信息泄漏 |

这篇综述概括了我们目前的理解和我们根据现有信息提出的建议。我们的审查还在持续进行中,本文的任何信息都可能发生更改。您也可以关注我们的公众号,以获取更多实时更新。