Akamai 对 2023 年 3 月 Patch Tuesday 的看法

现在,让我们拿起叉子,准备好盘子,来“切分(剖析)”一下新出炉的 PT (此处为双关语,桃子馅饼和 Patch Tuesday 的缩写均为 PT)。正如我们每个月所做的那样,Akamai 安全情报组着手研究了已修补的神秘漏洞,而这个月可谓收获满满。

本月大约有 80 个修补的 CVE,其中 7 个是严重漏洞,有 5 个漏洞的 CVSS 得分高达 9.8。据称,其中两个已修补的 CVE 也被 用于攻击,因此被称为“已修补的零日漏洞”。我们还报告了 三个 CVE 修补程序 ,是我们自己的安全研究员 Ben Barnea报告的,之后我们会发布更多相关内容。

在本报告中,我们将评估漏洞的实际严重程度、受影响的应用程序和服务的普遍程度,并就已修复的漏洞提供现实的看法。请在每次 Patch Tuesday 发布后的几日留意这些见解。在修补程序发布当天,您还可以在我们的公众号上查看快速 实时概览 。

这是一份持续更新的报告,随着我们的研究进展,我们将在其中增补更多信息。敬请期待!

在本报告中,我们将重点关注已修复漏洞的以下方面:

被攻击者利用的漏洞

CVE-2023-23397

该漏洞是 CERT-UA检测到的 Microsoft Outlook 中的一个严重漏洞。Microsoft 评估 ,位于俄罗斯的攻击者利用该漏洞在欧洲发动攻击。该漏洞允许攻击者发送特制的电子邮件,这将导致对攻击者控制的 IP 进行传出身份验证尝试,从而泄露收件人的 Net-NTLMv2 哈希(然后可用于 NTLM 中继攻击)。MDSec 有一篇关于该漏洞的 精彩文章 。

该漏洞非常严重,因为在预览面板或任何其他用户交互之前, 在邮件客户端检索电子邮件时就能触发该漏洞。因此,我们建议尽快修补您的 Outlook 客户端。

Microsoft 建议的另一个缓解措施是将用户添加到 受保护用户安全组,因为它会完全阻止 NTLM 身份验证。这可能会影响域中的其他应用程序和服务,因此请务必当心。Microsoft 还发布了一个 脚本 ,用于检查您的企业是否已成为利用该漏洞的攻击者的目标。

此外,我们建议将分段作为另一种可行的抵御措施。您可以限制用户(使用 Netlogon 或 SMB)向未知服务器(尤其是在互联网上)进行身份验证,并规定传出流量只能发送到应在您的网络内处理该流量的计算机和服务器。对于这种情况,网络监测能力至关重要,因此不要尝试在监测能力不足的情况下进行分段,这可能会对您的网络造成不利影响。

CVE-2023-24880

这是 Windows SmartScreen 中的一个漏洞,让攻击者可以绕过针对从互联网下载文件的 SmartScreen 警告。根据 Google TAG,他们已经发现该漏洞被 Magniber 勒索软件滥用。Google TAG 还对造成该漏洞的代码进行了根本原因分析。基本上,攻击者可以向可执行文件添加格式错误的 Authenticode 签名,从而导致在解析过程中出现错误。Windows 资源管理器中的默认行为是忽略错误并继续运行可执行文件,而不显示 SmartScreen 警告。

远程过程调用运行时

远程过程调用 (RPC) 运行时中存在一个严重漏洞: CVE-2023-21708。该漏洞似乎位于 OSF_CASSOCIATION::ProcessBindAckOrNak中,该函数是 CVE-2022-26809中的漏洞函数。我们假设 CVE-2022-26809 的修补程序不完整。要触发该漏洞,攻击者必须能够强制服务器向攻击者发送 RPC 请求,因为该漏洞位于 RPC 运行时的客户端代码中。

MSRC 还建议在网络的边界防火墙处阻止 TCP 端口 135(端点映射器的 TCP 端点),作为对该漏洞的可行抵御措施。由于该漏洞位于 RPC 中,因此仅阻止该端口可能还不够(事实上,CVE-2022-26809 的常见问题解答提到该 CVE 的概念证明是使用 RPC over SMB 实现的)。我们还建议阻止其他可用于 RPC 的端口,根据经验,即用于 SMB 的 TCP 端口 445、用于 RPC 端点映射器的端口 135 以及任何临时端口,这些端口通常用作动态 RPC 端点。

此外,我们还建议限制网络中的传出端口,因为攻击发生在 RPC 运行时的客户端。对于这种情况,具有网络监测能力至关重要,因为您不希望阻止正常操作所必需的端口。

如果您必须为某些服务器打开这些端口,我们建议在这些服务器内部使用安全围栏/DMZ 策略,这样即便这些端口确实以某种方式遭到入侵,也无法用于在网络内部传播攻击活动。

Akamai 报告的漏洞

除了严重的 RCE 漏洞外,我们的团队还发现了三个新的 RPC 运行时漏洞: CVE-2023-24908、 CVE-2023-24869和 CVE-2023-23405。

这些漏洞可用于实现针对所有 Windows 计算机的远程代码执行 (RCE)。这些漏洞的得分较低,因为它们需要在较长时间段内发送多个数据包。遵循负责任的披露准则,我们将在下个月分享相关技术信息。

互联网控制消息协议 (ICMP)

处理 ICMP 数据包的代码中存在严重的 RCE 漏洞: CVE-2023-23415。虽然听起来很严重(因为 ICMP 应用广泛),但 Microsoft 的常见问题解答指出,必须将原始套接字绑定到 ICMP,才能利用该 CVE。由于原始套接字只能由具有高权限的用户创建,因此该漏洞可能比乍看起来更难以利用。目前尚不清楚该漏洞是否会影响 Windows 计算机的内置 ICMP 处理程序,但鉴于该 CVE 的得分和严重级别,我们认为可能会受到影响。

Microsoft 将此漏洞归类为“漏洞被利用的可能性更大”。

HTTP 协议堆栈

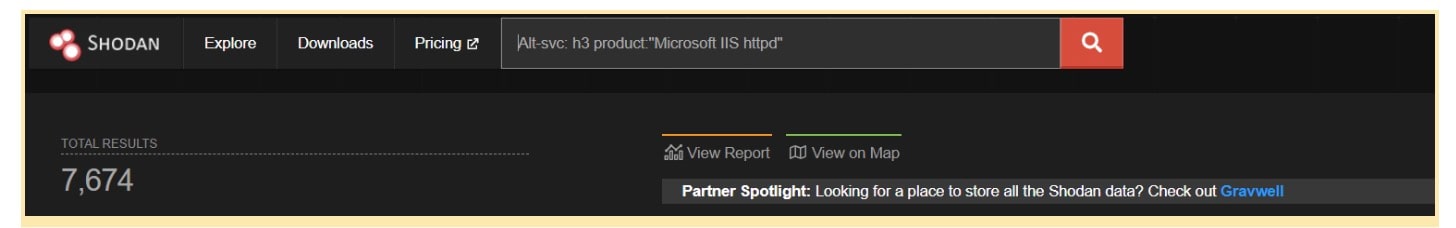

本月有两个与 HTTP 相关的漏洞。 CVE-2023-23392 是 HTTP 协议堆栈中的一个严重漏洞,可用于实现 RCE。该新漏洞位于与 HTTP.sys 中实现的 HTTP/3 相关的新增代码中。HTTP/3 使用 QUIC 作为传输层协议。Microsoft 使用 MS-QUIC。HTTP/3 相对较新,仅在 Windows Server 2022 中可用,因此与普通 IIS 服务器相比,易受攻击的计算机数量要少得多。我们使用 Shodan 扫描了在 Windows 上运行并提供 HTTP/3 的 HTTP 服务器(如图)。

http.sys 驱动程序中还有另一个 CVE: CVE-2023-23410。尽管该漏洞“只是”一个经利用后可以授予 SYSTEM 权限的权限提升 (EoP) 漏洞,但也更为普遍,并且会影响大多数 Windows 版本。

Windows 加密服务

本月,在 Windows 加密服务中发现一个严重漏洞: CVE-2023-23416。虽然该漏洞被归类为 RCE 漏洞,但它实际上是一个任意代码执行 (ACE) 漏洞,这意味着攻击者无法远程触发攻击,相反,受害者必须执行某些操作才能触发攻击。

在这种情况下,该漏洞的利用涉及证书导入。通过分析修补程序本身,我们可以发现该漏洞位于 NCryptUnprotectSecret调用的内部函数中,该函数被视为证书导入事件链的一部分。

为了滥用该漏洞,攻击者会制作恶意证书,而证书一旦导入,就将触发 Windows 加密服务中易受攻击的代码路径,并导致恶意代码执行。

Microsoft 将此漏洞归类为“漏洞被利用的可能性更大”。

受信任的平台模块 (TPM) 2.0

参考实现代码中存在两个漏洞: CVE-2023-1017 可导致越界写入,而 CVE-2023-1018 可导致越界读取。这些漏洞不仅影响 Microsoft,实际上还影响了很多依赖 TPM 2.0 参考代码的产品。这些漏洞是由 Quarkslab 研究员 Francisco Falcon 发现的,他撰写了一篇 精彩文章 来解释这些漏洞。

受影响的 Microsoft 产品是 Hyper-V、Azure(提供虚拟 TPM)及其 TPM 2.0 参考的开源实现。

Microsoft PostScript 和 PCL6 类打印机驱动程序

尽管我们已经在 上个月的公告中介绍了 PostScript,但本月有 20(!)个新 CVE,因此我们不能问心无愧地忽略它们。这次除了 PostScript,还提到了 PCL6。两者都是页面描述语言,用于告知打印机如何打印请求的文档。

在这种情况下,可能存在以下几类攻击:

针对 共享打印机驱动程序 的 RCE 攻击,通过向共享打印机的计算机发送恶意文档来发起攻击

针对本地计算机的 ACE 攻击,通过向受害者发送一个特制的待打印文件(一些 CVE 常见问题解答特别提到 XPS 文件)来发起攻击

可以授予 SYSTEM 权限的权限提升攻击,通过发送恶意制作的待打印 XPS 文件来发起攻击

堆内存信息泄漏

因为这类网络攻击的目标是启用了打印机共享的计算机,所以攻击面应该相当有限。因此,我们建议映射这些打印机共享并限制其对网络其余部分的访问(如果只是共享一台打印机,则应该只能访问该打印机)。 根据我们的观察,大约有 66% 的网络拥有启用了打印机共享的计算机。

为了帮助映射打印机共享,您可以使用以下 osquery:

select name, description, path, type from shared_resources where type=1 or type=2147483649

以前涵盖的服务

本月的 Patch Tuesday 中的许多 CVE 针对的是我们过去已经介绍过的系统。如果您对我们就这些服务的分析或常规建议感兴趣,建议您阅读我们之前的博文。

服务 |

CVE 编号 |

影响 |

所需访问权限 |

|---|---|---|---|

远程代码执行 |

网络访问,无需身份验证。 |

||

欺骗 |

用户必须访问恶意网站。 |

||

信息泄漏 |

网络,攻击者必须经过身份验证。 |

||

欺骗 |

XSS 攻击。攻击者必须经过身份验证,用户必须打开注入的链接。 |

||

这篇综述概括了我们目前的理解和我们根据现有信息提出的建议。我们的审查还在持续进行中,本文的任何信息都可能发生更改。您也可以关注我们的公众号,以获取更多实时更新。