2023년 3월 패치 화요일(Patch Tuesday)에 대한 Akamai의 관점

포트와 접시를 준비하셨나요? 따끈따끈한 패치 화요일(PT) 이 기다리고 있습니다. Akamai Security Intelligence Group은 이번 달에도 흥미로운 취약점을 조사했습니다 전해드릴 소식도 한가득입니다.

이번 달에 약 80개의 CVE가 패치되었으며, 이 중 7개는 주요 패치이며, 5개는 CVSS 점수가 9.8로 높습니다. 패치된 CVE 중 2개는 실제로 사용됐으며, 패치된 제로데이 취약점으로 지정됐습니다. 또한, CVE에 대한 3개의 패치 를 벤 바니아(Ben Barnea)가 보고했고 앞으로 더 많은 패치가 제공될 예정입니다.

이 보고서에서는 취약점의 심각성과 애플리케이션과 서비스에 대한 일반적인 영향을 평가하고 수정된 버그에 대한 현실적인 관점을 제공합니다. 패치 화요일이 발표될 때마다 며칠 내로 보고서를 발표합니다. 패치 당일에 Twitter 계정에서 간단한 실시간 개요 자료도 확인할 수 있습니다.

최신 보고서이며 연구가 진행됨에 따라 업데이트합니다. 계속 관심 가져주시기 바랍니다.

실제 악용된 취약점

CVE-2023-23397

이 취약점은 CERT-UA이 탐지한 Microsoft Outlook의 심각한 취약점입니다. Microsoft의 분석에 따르면 러시아에 소재한 공격자가 이 취약점을 이용해 유럽 전역을 공격할 때 사용한 것으로 보입니다 공격자는 이 취약점을 이용해 특별히 조작된 이메일을 보낼 수 있습니다. 그러면 공격자가 제어하는 IP로 발신 인증을 보내도록 시도해 받는 사람의 Net-NTLMv2 해시(이후 NTLM 릴레이 공격에 사용될 수 있음)를 유출할 수 있습니다. MDSec에서 이 취약점에 대한 유용한 게시글 을 제공합니다.

이 취약점은 미리보기 패널 또는 기타 모든 사용자 상호 작용이 이루어지기 전에 메일 클라이언트가 이메일을 검색하는 순간 트리거되기때문에 매우 중요합니다. 따라서 Outlook 클라이언트를 최대한 빨리 패치하는 것이 좋습니다.

Microsoft는 추가 방어 조치로 보호된 사용자 보안 그룹에 사용자를 추가하도록 권장합니다. 이 방법으로 NTLM 인증을 완전히 방지할 수 있기 때문입니다. 이 경우 도메인의 다른 애플리케이션과 서비스에 영향을 줄 수 있으므로 주의하시기 바랍니다. Microsoft는 귀사가 이 취약점을 노린 공격 대상이 되었는지를 확인하기 위한 스크립트 도 릴리스했습니다.

또 다른 가능한 방어 조치로 세그멘테이션도 권장합니다. Netlogon 또는 SMB를 사용해 사용자가 알 수 없는 서버(특히 인터넷)로 인증하지 못하도록 제한하고 발신 트래픽을 네트워크 내부에서 처리해야 하는 머신 및 서버로 제한할 수 있습니다. 이 방법에서는 네트워크 가시성이 매우 중요하므로, 가시성을 확보하지 않은 상태에서는 네트워크에 부정적인 영향을 줄 수 있기 때문에 세그멘테이션을 수행하지 마시기 바랍니다.

CVE-2023-24880

Windows SmartScreen의 취약점은 인터넷에서 다운로드한 파일에 대한 SmartScreen 경고를 우회할 수 있습니다. Google TAG에 따르면, Magniber 랜섬웨어에서 이 취약점이 악용되고 있습니다. Google TAG는 취약점을 발생시키는 코드에 대한 근본 원인 분석도 제공합니다. 기본적으로 공격자는 잘못된 Authenticode 시그니처를 실행 파일에 추가해 구문 분석 중에 오류를 발생시킬 수 있습니다. Windows 탐색기에서 기본 동작은 이 오류를 무시하고 SmartScreen 경고를 표시하지 않고 실행 파일을 실행하는 것입니다.

Remote Procedure Call 런타임

RPC(Remote Procedure Call) 런타임에는 한 가지 심각한 취약점인 CVE-2023-21708이 있습니다. 이 취약점은 OSF_CASSOCIATION::ProcessBindAckOrNak에 위치한 곳으로 보이고 CVE-2022-26809의 취약한 함수이기도 합니다. CVE-2022-26809의 패치가 불완전하다고 가정합니다. 취약점은 RPC 런타임의 클라이언트 측 코드에 있기 때문에 공격자는 이 취약점을 트리거하려면 서버에서 공격자에게 강제로 RPC 요청을 보내게 해야 합니다.

또한, MSRC는 취약점을 방어하기 위한 조치로 네트워크 경계 방화벽에서 TCP 포트 135(엔드포인트 매퍼의 TCP 엔드포인트)를 차단하도록 권장합니다. 이 취약점은 RPC에서 나타나기 때문에 해당 포트를 차단하는 것으로는 부족합니다(실제로 CVE-2022-26809에 대한 FAQ에서, CVE의 개념 증명은 SMB에서 RPC를 사용해 구축되었다고 언급함). 따라서 RPC를 지원할 수 있는 다른 포트(일반적으로 SMB의 경우 TCP 포트 445, RPC 엔드포인트 매퍼와 동적 RPC 엔드포인트로 종종 사용되는 모든 임시 포트의 경우 포트 135)도 차단하는 것이 좋습니다.

RPC 런타임의 클라이언트 측에 공격 요소가 존재하므로 네트워크의 발신 포트를 제한하는 방법도 권장합니다. 정상적인 작업에 필요한 요소를 차단하고 싶지는 않을 것이기 때문에 이를 위해 네트워크 가시성을 꼭 확보해야 합니다.

특정 서버에서 이러한 포트를 열어 두어야 하는 경우 해당 서버에서 내부적으로 링펜싱/DMZ 정책을 사용하는 것이 좋습니다. 그렇게 해야 혹시라도 유출된 경우 네트워크 내부로 확산시키는 데 이용되지 않습니다.

Akamai에서 보고한 취약점

보안팀은 심각한 해당 RCE 취약점 외에도 CVE-2023-24908, CVE-2023-24869, CVE-2023-23405와 같이 3가지 새로운 RPC 런타임 취약점을 찾았습니다.

이 취약점은 모든 Windows 머신에 대해 원격 코드 실행(RCE)을 수행하는 데 이용될 수 있습니다. 이 취약점은 장시간 여러 패킷을 전송해야 하기 때문에 점수가 낮습니다. 관련 공개 지침에 따라 다음 달에 관련 기술 정보를 공유할 예정입니다.

ICMP(Internet Control Message Protocol)

ICMP 패킷을 처리하는 코드에서 CVE-2023-23415와 같은 심각한 RCE 취약점을 찾았습니다. ICMP는 널리 사용되고 있기 때문에 꽤 심각해 보이지만, Microsoft의 FAQ에서는 CVE를 악용하려면 원시 소켓을 ICMP에 바인딩해야 한다고 말합니다. 원시 소켓은 높은 권한을 가진 사용자만 생성할 수 있기 때문에 생각보다 발생 빈도가 낮습니다. 현재 이 취약점이 Windows 머신의 내장 ICMP 핸들러에 영향을 주는지는 확실하지 않지만, CVE의 점수와 심각도 때문에 영향을 줄 수도 있습니다.

Microsoft는 이 취약점을 악용 가능성 '높음'으로 분류했습니다.

HTTP Protocol Stack

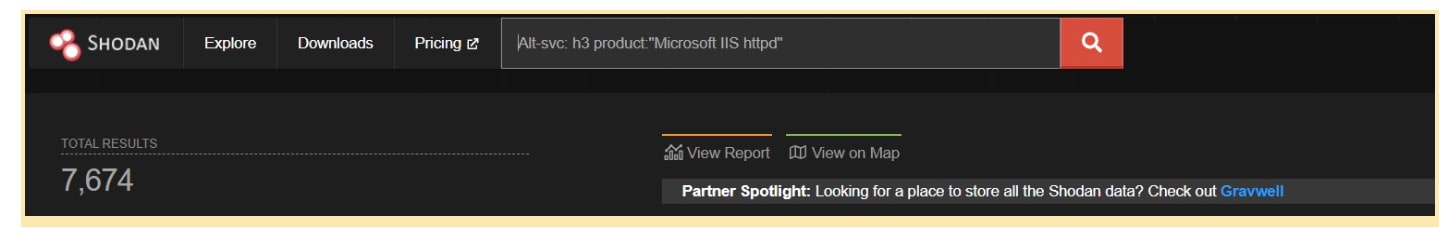

이번 달에는 HTTP와 관련된 두 가지 취약점을 찾았습니다. CVE-2023-23392 는 RCE에 악용될 수 있는 HTTP 프로토콜 스택의 심각한 취약점입니다. 새로운 취약점은 HTTP.sys에 구축된 HTTP/3과 관련해 새로 추가된 코드에 있습니다. HTTP/3은 QUIC를 전송 레이어 프로토콜로 사용합니다. Microsoft는 MS-QUIC를 사용합니다. HTTP/3은 비교적 새로운 기능이며 Windows Server 2022에서만 사용할 수 있으므로 일반적인 IIS 서버에 비해 취약한 머신 수가 훨씬 적습니다. 저희 팀은 Shodan을 사용해 Windows에서 실행 중인 HTTP 서버와 HTTP/3 서비스를 검색했습니다(그림).

http.sys 드라이버에 또 다른 CVE인 CVE-2023-23410가 있습니다. 악용될 경우 SYSTEM 권한을 부여할 수 있는 '유일한' 권한 상승(EoP) 취약점이지만, 확산 범위가 더 넓으며, 대부분의 Windows 버전에도 영향을 미칩니다.

Windows Cryptographic Services

이번 달에는 Windows Cryptographic Services에서 한 가지 심각한 취약점, CVE-2023-23416을 찾았습니다. 이 취약점은 RCE 취약점으로 분류되지만 실제로는 임의 코드 실행(ACE, Arbitrary Code Execution) 취약점입니다. 즉, 공격자가 원격으로 공격을 트리거할 수 없으며, 대신 공격이 개시되려면 피해자가 특정 동작을 해야 합니다.

이 경우 취약점은 인증서 가져오기와 관련됩니다. 패치 자체를 분석했을 때 이 버그가 인증서 가져오기 이벤트 체인의 일부로 호출되는 NCryptUnprotectSecret이 호출하는 내부 함수에 있는 것으로 나타났습니다.

공격자는 이 취약점을 악용하기 위해 악의적인 인증서를 만듭니다. 그리고 사용자가 이 인증서를 가져오면 Windows Cryptographic Services에서 취약한 코드 경로가 트리거되고 악성 코드가 실행될 수 있습니다.

Microsoft는 이 취약점을 악용 가능성 '높음'으로 분류했습니다.

TPM(Trusted Platform Module) 2.0

레퍼런스 구축 코드에는 두 가지 취약점이 있습니다. CVE-2023-1017 은 범위를 벗어난 쓰기를, CVE-2023-1018 항목은 범위를 벗어난 읽기를 제공합니다. 이러한 취약점은 Microsoft뿐만 아니라 실제로 TPM 2.0 레퍼런스 코드를 사용하는 많은 제품에 영향을 줍니다. 이 취약점은 Quarkslab 연구원인 프랜시스코 팰컨(Francisco Falcon)에 의해 발견되었고, 팰컨은 이 문제를 설명하는 유용한 게시글 를 기고했습니다.

영향을 받는 Microsoft 제품은 Hyper-V, Azure(가상 TPMS 제공), TPM 2.0 레퍼런스의 오픈 소스 구축입니다.

Microsoft PostScript 및 PCL6 Class Printer Driver

이미 지난 달의 주의보기사에서 PostScript를 다루긴 했지만, 이번 달에 20개의 새로운 CVE를 찾았기 때문에 또 다시 언급하게 되었습니다. 이번에는 PostScript와 함께 PCL6도 다룹니다. 둘 다 프린터에 요청된 문서를 인쇄하는 방법을 알려주는 페이지 기술 언어입니다.

이 경우 다음과 같은 몇 가지 공격 유형이 있습니다.

프린터를 공유하는 머신에 악성 기능이 포함된 문서를 보내는 방식의 공유 프린터 드라이버 에 대한 RCE

피해자에게 특수하게 조작된 파일을 인쇄하도록 보내는 방식의 로컬 머신에 대한 ACE(일부 CVE FAQ에서 XPS 파일이 언급됨).

악의적으로 조작된 XPS 파일을 인쇄하도록 보내는 방식의 SYSTEM 권한에 대한 EoP

쌓인 메모리 정보 유출

네트워크 공격은 프린터 공유 기능을 사용하는 머신을 대상으로 하기 때문에 공격표면이 상당히 제한됩니다. 따라서 이러한 프린터 공유를 매핑하고 해당 공유에서 네트워크의 나머지 부분으로의 접속을 제한하는 것이 좋습니다(단순히 프린터만 공유하는 경우 해당 프린터에만 접속할 수 있어야 함). 관찰한 바에 따르면 네트워크의 약 66%에 해당하는 머신이 프린터를 공유합니다.

프린터 공유를 매핑하려면 다음 OSQuery를 사용할 수 있습니다.

select name, description, path, type from shared_resources where type=1 or type=2147483649

기존 지원 서비스

이번 달 패치 화요일의 많은 CVE는 과거에 이미 다루었던 시스템에 대한 것입니다. 이런 서비스에 대한 분석 또는 일반적인 권장 사항에 관심이 있는 경우, 이전 게시물을 확인해 보시기 바랍니다.

서비스 |

CVE 번호 |

영향 |

필요한 접속 권한 |

|---|---|---|---|

원격 코드 실행 |

네트워크 접속, 인증 필요 없음. |

||

스푸핑 |

사용자가 악성 웹 사이트에 접속해야 합니다. |

||

정보 유출 |

네트워크, 공격자가 인증되어야 합니다. |

||

스푸핑 |

XSS 공격. 공격자가 인증되어야 하며, 사용자는 삽입된 링크를 열어야 합니다. |

||

본 요약에서는 가용한 정보를 바탕으로 현재 이해와 권장 사항을 대략 알아봤습니다. Akamai의 검토는 지속적으로 수행되므로 이곳의 모든 정보는 변경될 수 있습니다. Twitter 계정을 방문해 실시간 업데이트를 확인할 수도 있습니다.