2023 年 3 月の Patch Tuesday に関する Akamai の見解

デザート用の先割れスプーンとお皿を準備してください。Akamai が新鮮な PT (もちろんピーチタルトのことですよ)をご用意しました。いつもの月と同様に、Akamai Security Intelligence Group では、パッチが適用された興味深い脆弱性の確認に着手しました。今月は多数の脅威が判明しています。

今月は約 80 の CVE にパッチが適用され、そのうち 7 つがクリティカル、5 つが CVSS スコア 9.8 となっています。また、パッチ適用済みの 2 つの CVE については 野放し状態だったとして、パッチ適用済みのゼロデイ脆弱性に指定しました。さらに、 3 つのパッチが Akamai の Ben Barneaが報告した CVE に適用されているので、以下の記事でご紹介しましょう。

このレポートでは、それらの脆弱性が実際にどの程度重要であるか、影響を受けるアプリケーションやサービスがどの程度一般的であるかを評価し、修正されたバグについて現実的な視点を提供します。Patch Tuesday がリリースされた後は毎回、数日後に Akamai が知見を提供しますのでご注目ください。また、パッチ当日、弊社の X(旧 Twitter)アカウントではすぐに確認できる リアルタイムの概要 を発信しています。

こちらは最新情報に応じて更新されるレポートであり、調査の進行に合わせて情報を追加してまいります。どうぞご期待ください。

このレポートでは、バグにパッチが適用された次の領域に焦点を合わせています。

野放し状態で悪用されている脆弱性

CVE-2023-23397

Microsoft Outlook におけるこの重大な脆弱性は、 CERT-UAによって検知されました。Microsoft は、ロシアを拠点とする攻撃者がヨーロッパでの攻撃に使用していたものだと 判定 しています。この脆弱性により、攻撃者は特別な細工を施した電子メールを送信することができます。その結果、攻撃者が制御する IP に認証が送信され、受信者の Net-NTLMv2 ハッシュが漏洩します(このハッシュは NTLM リレー攻撃で使用されます)。MDSec が参考になる 記事 を公開しています。

この脆弱性は極めて深刻です、というのも メールクライアントが電子メールを取得する瞬間にトリガーされ、プレビューパネルまたはその他のユーザー操作より早い段階で引き起こされるからです。そのため、早急に Outlook クライアントにパッチを適用することをお勧めします。

その他、Microsoft は緩和策としてユーザーを Protected Users セキュリティグループに追加し、NTLM 認証を完全に防止することを推奨しています。これは、ドメイン内の他のアプリケーションやサービスに影響を与える可能性があるため注意してください。また、Microsoft がリリースした スクリプト では、組織が、この脆弱性を利用した攻撃の標的になっているか確認できます。

さらに Akamai は、可能な緩和策としてセグメンテーションを推奨しています。ユーザーが未知のサーバー(特にインターネット上)に対して認証を行う(Netlogon または SMB を使用)ことを禁止したり、マシンやサーバーへの送信トラフィックを制限してネットワーク内だけで処理したりすることが可能です。このとき重要になるのがネットワークの可視性であり、可視化されていない場合はセグメント化しないでください。ネットワークに悪影響を及ぼす可能性があります。

CVE-2023-24880

これは Windows SmartScreen の脆弱性で、インターネットからダウンロードしたファイルに関する SmartScreen の警告が回避されます。 Google TAGによると、この脆弱性は Magniber ランサムウェアによって野放し状態で悪用されています。Google TAG は、脆弱性を引き起こすコードの根本原因分析も提供しています。基本的に、攻撃者は誤った形式の Authenticode 署名を実行可能ファイルに追加して、構文解析中にエラーを引き起こします。Windows Explorer のデフォルトのふるまいではエラーを無視して実行可能ファイルの実行に進みますが、このとき SmartScreen の警告は表示されません。

リモート・プロシージャ・コール・ランタイム

今月は、リモート・プロシージャ・コール(RPC)ランタイムに 1 つの重大な脆弱性 CVE-2023-21708は、リモート・プロシージャ・コール(RPC)ランタイムの重大な脆弱性です。この脆弱性が存在すると想定される関数、 OSF_CASSOCIATION::ProcessBindAckOrNakは、 CVE-2022-26809でも脆弱性が指摘されています。Akamai は、CVE-2022-26809 のパッチが不完全だったと考えています。この脆弱性は RPC ランタイムのクライアント側コードに存在するため、攻撃者はトリガーするために、サーバーから攻撃者に RPC リクエストを送信させる必要があります。

MSRC では、可能な緩和策として、ネットワークの境界ファイアウォールでの TCP ポート 135(エンドポイントマッパーの TCP エンドポイント)のブロックも推奨しています。脆弱性は RPC に存在しているので、このポートのブロックだけでは不十分かもしれません(実際、CVE-2022-26809 の FAQ には、この CVE の概念実証が SMB 経由の RPC を使用して実施されていることが記載されています)。そのため、Akamai では RPC を提供する他のポートのブロックも推奨しています。一般的な目安として、SMB 用の TCP ポート 445、RPC エンドポイントマッパー用のポート 135、動的な RPC エンドポイントとしてよく使用される一時的なポートなどが挙げられます。

また、攻撃は RPC ランタイムのクライアント側で行われるので、ネットワークの送信ポートの制限もお勧めします。このとき、通常業務に必要なものをブロックしないためにもネットワークの可視性が重要になります。

これらのポートを特定のサーバー向けに開放せざるを得ない場合は、サーバーに対する内部的なリングフェンシング/DMZ ポリシーを採用することを推奨します。そうすれば、何らかの理由でサーバーが侵害を受けても、ネットワーク内の拡散に利用されずにすみます。

Akamai が報告した脆弱性

重大な RCE 脆弱性に加えて、RPC ランタイムについて 3 つの新しい脆弱性( CVE-2023-24908、 CVE-2023-24869、 CVE-2023-23405)が判明しており、これらは Akamai のチームが発見しました。

この脆弱性を利用すると、あらゆる Windows マシンに対するリモートコード実行(RCE)が可能になります。長期間、複数のパケットを送信する必要がある脆弱性であるため、獲得スコアが低くなりました。責任ある開示のガイドラインに基づき、来月、技術情報を公開します。

インターネット制御通知プロトコル(ICMP)

CVE-2023-23415は、ICMP パケットを処理するコードに存在する重大な RCE 脆弱性です。(ICMP は広く普及しているので)深刻に思えますが、Microsoft の FAQ によると、この CVE を悪用するためには RAW ソケットが ICMP にバインドされている必要があります。RAW ソケットは高い権限を持つユーザーしか作成できないため、最初に受ける印象より起こりにくい可能性があります。現時点では、この脆弱性が Windows マシンに搭載された ICMP ハンドラーに影響を与えるかどうか不明ですが、CVE のスコアと深刻度から考えてその可能性はあると考えています。

Microsoft はこの脆弱性の悪用について「可能性が高い」と分類しました。

HTTP プロトコルスタック

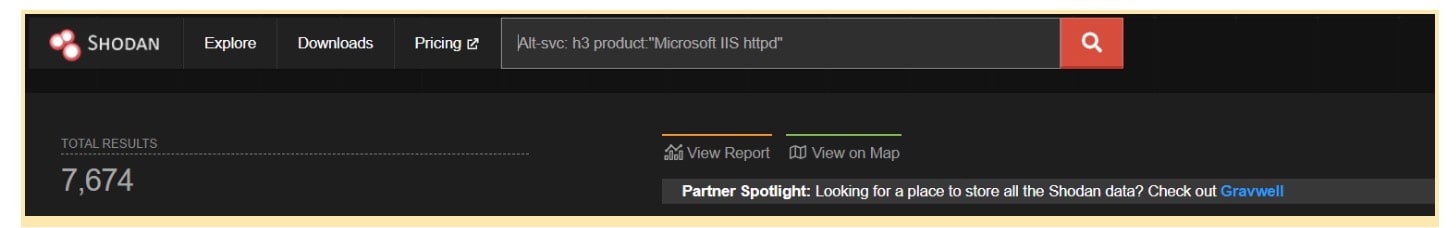

今月は、HTTP 関連の脆弱性が 2 つありました。 CVE-2023-23392 は、RCE で悪用される可能性がある HTTP プロトコルスタックに存在する、重大な脆弱性です。新しい脆弱性で、HTTP.sys に実装されている HTTP/3 関連の、最近追加されたコードに存在します。HTTP/3 では、トランスポート層プロトコルとして QUIC を使用します。Microsoft が使用するのは MS-QUICです。HTTP/3 は比較的新しく、Windows Server 2022 でのみ利用可能です。そのため、脆弱なマシンの数は通常の IIS サーバーと比べてはるかに少なくなっています。Akamai は Shodan を使用して、Windows 上で実行され、HTTP/3 を提供している HTTP サーバーを検索しました(図)。

もう 1 つの CVE は CVE-2023-23410で、http.sys ドライバーに存在します。これは特権の昇格(EoP)「だけ」の脆弱性であり、悪用されるとシステム権限の付与が可能になりますが、広い範囲で見られ、ほとんどの Windows バージョンに影響を与えます。

Windows Cryptographic Services

今月は、Windows Cryptographic Services について重大な脆弱性が 1 つありました (CVE-2023-23416)。これは RCE 脆弱性に分類されていますが、実際には任意コード実行(ACE)の脆弱性であるため、攻撃者はリモートの状態で攻撃をトリガーすることができません。代わりに、被害者の何らかの操作によって不正使用を開始する必要があります。

今回のケースで、問題となるのは証明書のインポート機能です。パッチそのものを分析することで、バグが、ある内部関数のどこかに存在することが判明しており、この関数を呼び出す NCryptUnprotectSecretは、証明書インポート・イベント・チェーンの一部として呼び出されます。

この脆弱性を悪用するために攻撃者は悪性の証明書を作成し、これがインポートされると、Windows Cryptographic Services で脆弱なコードパスがトリガーされ、悪性コードが実行されます。

Microsoft はこの脆弱性の悪用について「可能性が高い」と分類しました。

トラステッド・プラットフォーム・モジュール(TPM)2.0

リファレンス実装コードには 2 つの脆弱性があります。 CVE-2023-1017 は境界を越えた書き込みを、そして CVE-2023-1018 は境界を越えた読み取りを引き起こします。これらの脆弱性は、Microsoft 製品だけでなく、TPM 2.0 リファレンスコードに依存する多くの製品にも影響を与えます。この脆弱性を発見した Quarkslab の研究者、Francisco Falcon 氏は、優れた説明 記事 を執筆しています。

影響を受ける Microsoft 製品は、Hyper-V、Azure(仮想 TPM を提供)、および TPM 2.0 リファレンスのオープンソース実装です。

Microsoft PostScript と PCL6 クラス・プリンター・ドライバー

PostScript については既に 先月のアドバイザリーで説明していますが、今月は新たに 20 もの CVE があるため、これを無視するのは誠意ある対応とは言えません。今回は、PostScript に加えて PCL6 についても説明します。どちらもページ記述言語で、要求されたドキュメントの印刷方法をプリンターに指示するために使用されます。

今回の場合、攻撃にはいくつかクラスがあるようです。

共有プリンタードライバー に対する RCE では、プリンターを共有しているマシンに悪性ドキュメントを送信する

ローカルマシンに対する ACE では、特別な細工を施したファイルを被害者に送信して印刷する(CVE に関する一部の FAQ では XPS ファイルについて具体的に説明しています)

システム権限の EoP では、悪意を持って作成された XPS ファイルを送信して印刷する

ヒープメモリーの情報漏えい

このネットワーク攻撃はプリンター共有が有効になっているマシンを対象としているため、アタックサーフェスはかなり限定されます。そのため、マシンのプリンター共有をマッピングし、こうしたマシンからネットワークの他の部分へのアクセスを制限することをお勧めします(プリンターを共有しているだけなら、プリンターへのアクセスのみ認めます)。 当社の調査によると、プリンター共有が有効になっているマシンが存在するネットワークは約 66% でした。

プリンター共有をマッピングするためには、次の osquery を使用します。

select name, description, path, type from shared_resources where type=1 or type=2147483649

以前に対応したサービス

1 月の Patch Tuesday で発表された CVE の多くは、過去のブログ記事で取り上げたシステムに関するものです。それらのサービスの分析や一般的な推奨事項についてご興味がある方は、以前の投稿をご覧ください。

サービス |

CVE 番号 |

影響 |

必要なアクセス権 |

|---|---|---|---|

リモートコードの実行 |

ネットワークアクセス、認証は不要です。 |

||

スプーフィング |

ユーザーは悪性 Web サイトにアクセスする必要があります。 |

||

情報の開示 |

ネットワーク、攻撃者に対する認証が必要です。 |

||

スプーフィング |

XSS 攻撃。攻撃者が認証され、ユーザーが挿入されたリンクを開く必要があります。 |

||

このサマリーでは、現在入手可能な情報に基づいた Akamai の見解と推奨事項について概要を紹介します。Akamai ではレビューを継続的に行っているため、本資料に含まれる情報は変更される可能性があります。また、弊社の X(旧 Twitter)アカウントで更新をリアルタイムでご確認頂けます。