Perspectiva da Akamai sobre a Patch Tuesday de março de 2023

Pegue seus talheres e prepare seu prato, estamos fatiando algumas PT (tortas de pêssego, obviamente). Assim como acontece todo mês, o Grupo de inteligência de segurança da Akamai se mobilizou para analisar as vulnerabilidades mais intrigantes que foram corrigidas, e este mês foi bem movimentado.

Há aproximadamente 80 CVEs corrigidas neste mês, sete delas críticas e cinco com uma pontuação de CVSS alta de 9,8. Duas das CVEs corrigidas também foram exploradas livremente,designando-as como vulnerabilidades corrigidas de dia zero. Há também três patches para CVEs relatadas pelo nosso próprio Ben Barnea.Haverá mais sobre isso no futuro.

Neste relatório, avaliaremos o quão críticas as vulnerabilidades realmente são e quão comuns são as aplicações e os serviços afetados, e forneceremos uma perspectiva realista sobre os bugs que foram corrigidos. Fique atento(a) a esses insights nos dias após cada Patch Tuesday. Você também pode ver uma rápida visão geral em tempo real no dia do patch em nossa conta do Twitter.

Este é um relatório de atualização e vamos incluir mais informações à medida que nossa pesquisa avança. Fique atento(a)!

Neste relatório, vamos nos concentrar nas seguintes áreas nas quais os bugs foram corrigidos:

Vulnerabilidades exploradas no mundo real

CVE-2023-23397

Esta é uma vulnerabilidade crítica no Microsoft Outlook que foi detectada pelo CERT-UA. Microsoft determinou que ela foi usada por um agente de ameaças baseado na Rússia em ataques em toda a Europa. A vulnerabilidade permite que os invasores enviem um e-mail especialmente criado, o que causará uma tentativa de autenticação de saída para um IP controlado por invasor, vazando o hash Net-NTLMv2 do destinatário (que pode ser usado em ataques de retransmissão NTLM). O MDSec é uma boa descrição sobre a vulnerabilidade.

A vulnerabilidade é muito importante, pois é acionada no momento em que o cliente de e-mail recupera o e-mail,antes do painel de visualização ou de qualquer outra interação do usuário. Sendo assim, recomendamos a aplicação de patches em seus clientes Outlook o mais rápido possível.

Uma mitigação adicional recomendada pela Microsoft é adicionar usuários ao Grupo de Segurança de usuários protegidos,pois isso impede totalmente a autenticação NTLM. Isso pode afetar outras aplicações e serviços no domínio, portanto, cuidado. A Microsoft também lançou um script para verificar se a sua organização foi alvo usando a vulnerabilidade.

Além disso, recomendamos a segmentação como outra forma de possível mitigação. Você pode impedir que os usuários façam a autenticação (usando Netlogon ou SMB) em servidores desconhecidos (especialmente na Internet) e restringir o tráfego de saída para as máquinas e servidores que devem manuseá-lo dentro da rede. A visibilidade da rede é crucial para isso, por isso não tente segmentar sem ela; pode afetar negativamente a rede.

CVE-2023-24880

Uma vulnerabilidade no Windows SmartScreen, que permite o desvio do aviso do SmartScreen em arquivos baixados da Internet. De acordo com o Google TAG,eles viram essa vulnerabilidade explorada no mundo real pelo ransomware Magniber. O Google TAG também fornece uma análise de causa raiz do código que cria a vulnerabilidade. Basicamente, os invasores podem adicionar assinaturas Authenticode malformadas a executáveis, causando um erro durante sua análise. O comportamento padrão no Windows Explorer é ignorar os erros e continuar a executar o executável, sem exibir um aviso do SmartScreen.

Tempo de execução da chamada de procedimento remoto

Há uma vulnerabilidade crítica no tempo de execução do RPC (Chamada de procedimento) CVE-2023-21708. A vulnerabilidade parece estar no OSF_CASSOCIATION::ProcessBindAckOrNak,que também é a função vulnerável do CVE-2022-26809. Presumimos que o patch para CVE-2022-26809 estava incompleto. Para acionar a vulnerabilidade, o invasor deve ser capaz de forçar o servidor a enviar uma solicitação RPC ao invasor, pois a vulnerabilidade está localizada no código do lado do cliente do tempo de execução RPC.

O MSRC também recomenda bloquear a porta TCP 135 (o ponto de extremidade do ponto de extremidade TCP do mapeador) no firewall de perímetro da rede como uma possível mitigação para a vulnerabilidade. Como a vulnerabilidade está em RPC, bloquear apenas essa porta pode não ser suficiente (na verdade, as Perguntas frequentes sobre o CVE-2022-26809 mencionam que a prova de conceito para o CVE foi implementada usando RPC sobre o SMB). Portanto, também recomendamos o bloqueio de outras portas que podem servir RPC, como regra geral, que seriam a porta TCP 445 para SMB e a porta 135 para o mapeador de ponto de extremidade RPC e qualquer porta efêmera, que geralmente são usadas como pontos de extremidade RPC dinâmicos.

Também recomendamos restringir as portas de saída da rede, pois o ataque está no lado do cliente do tempo de execução RPC. Ter visibilidade da rede é essencial para isso, pois não é interessante bloquear algo necessário para operações normais.

Caso você precise deixar essas portas abertas para determinados servidores, recomendamos o uso de políticas de ringfencing/DMZ internamente nesses servidores, para que eles não possam ser usados para se espalhar dentro da rede se forem violados de alguma forma.

Vulnerabilidades relatadas pela Akamai

Além da vulnerabilidade crítica do RCE, há três novas vulnerabilidades de tempo de execução RPC descobertas por nossa equipe CVE-2023-24908, CVE-2023-24869e CVE-2023-23405.

As vulnerabilidades podem ser usadas para obter execução remota de código (RCE) em todas as máquinas Windows. As vulnerabilidades receberam pontuações mais baixas, pois exigem o envio de vários pacotes por um longo período. Seguindo as diretrizes de divulgação responsável, compartilharemos informações técnicas no próximo mês.

ICMP (Internet Control Message Protocol)

Existe uma vulnerabilidade crítica de RCE no código que trata pacotes ICMP — CVE-2023-23415. Embora pareça importante (devido à difusão do ICMP), as Perguntas frequentes da Microsoft dizem que um soquete bruto deve ser vinculado ao ICMP para que o CVE possa ser explorado. Como os soquetes brutos só podem ser criados por usuários com altos privilégios, podem ser mais raros do que parecem à primeira vista. Atualmente, não está claro se a vulnerabilidade afeta o gerenciador ICMP integrado das máquinas Windows, mas, devido à pontuação e à gravidade do CVE, acreditamos que isso pode acontecer.

A Microsoft classificou essa vulnerabilidade como "mais provável" de ser explorada.

Pilha de protocolos HTTP

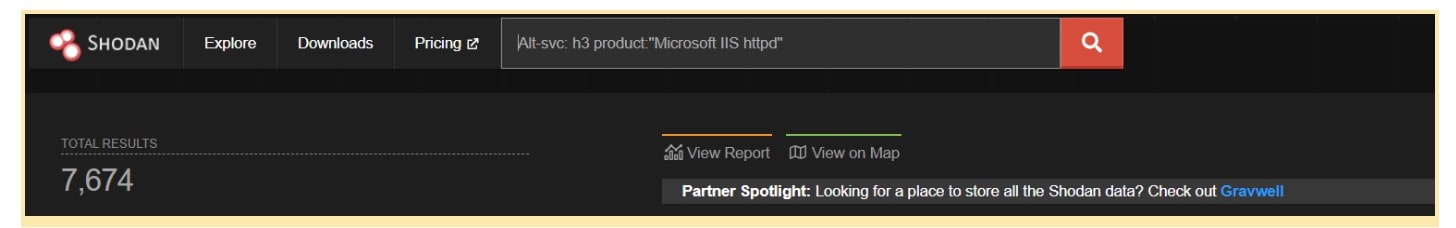

Há duas vulnerabilidades relacionadas ao HTTP neste mês. CVE-2023-23392 é uma vulnerabilidade crítica na pilha de protocolos HTTP que pode ser explorada para um RCE. A nova vulnerabilidade está em um código recém-adicionado relacionado ao HTTP/3 implementado no HTTP.sys. O HTTP/3 usa o QUIC como um protocolo de camada de transporte. A Microsoft usa o MS-QUIC. O HTTP/3 é relativamente novo e só está disponível no Windows Server 2022, portanto, o número de máquinas vulneráveis é muito menor em comparação com os servidores IIS normais. Usando o Shodan, verificamos se há servidores HTTP em execução no Windows e servindo HTTP/3 (Figura).

Há outro CVE, CVE-2023-23410,no driver http.sys. Embora seja "apenas" uma vulnerabilidade de elevação de privilégio (EoP) que pode conceder privilégios SYSTEM se for explorada, ela também é mais difundida e afeta a maioria das versões do Windows.

Windows Cryptographic Services

Há uma vulnerabilidade crítica no Windows Cryptographic Services este mês — CVE-2023-23416,. Embora a vulnerabilidade seja categorizada como uma vulnerabilidade de RCE, ela é, na verdade, uma vulnerabilidade de execução arbitrária de código (ACE), o que significa que um invasor não pode acionar o ataque remotamente. Em vez disso, a vítima deve fazer algo para iniciar a exploração.

Nesse caso, a vulnerabilidade gira em torno da importação de certificados. Ao analisar o patch em si, podemos dizer que o bug está em algum lugar em uma função interna chamada de NCryptUnprotectSecret,que é chamada como parte da cadeia de eventos de importação de certificados.

Para explorar a vulnerabilidade, um invasor pode criar um certificado mal-intencionado que (uma vez importado) acionará o caminho de código vulnerável no Windows Cryptographic Services e causará a execução de código mal-intencionado.

A Microsoft classificou essa vulnerabilidade como "mais provável" de ser explorada.

Trusted Platform Module (TPM) 2.0

Há duas vulnerabilidades no código de implementação de referência: CVE-2023-1017, fornece uma gravação fora da banda, enquanto a CVE-2023-1018, é uma leitura fora da banda. Essas vulnerabilidades não afetam apenas a Microsoft, mas afetam, na verdade, muitos produtos que dependem do código de referência TPM 2.0. As vulnerabilidades foram encontradas pelo pesquisador da Quarkslab, Francisco Falcon, e ele criou uma boa descrição para explicá-las.

Os produtos da Microsoft afetados são Hyper-V, Azure (que fornece TPMs virtuais) e sua implementação de código aberto da referência TPM 2.0.

Driver de impressora Microsoft PostScript e PCL6 Class

Embora já tenhamos abordado o PostScript no comunicado do mês passado,há 20 (!) novos CVEs este mês, por isso realmente não podemos ignorá-los com a consciência tranquila. Desta vez, além de PostScript, o PCL6 também é mencionado. Ambos são linguagens de descrição de página, usadas para informar à impressora como imprimir o documento solicitado.

Nesse caso, parece que há algumas classes de ataques.

RCE contra drivers de impressora compartilhados enviando um documento mal-intencionado para a máquina que compartilha a impressora

ACE contra máquinas locais enviando à vítima um arquivo especialmente criado para impressão (algumas das Perguntas frequentes do CVE mencionam arquivos XPS, especificamente)

Privilégios EoP para SYSTEM enviando um arquivo XPS mal-intencionado criado para impressão

Vazamento de informações de memória heap

Como os ataques de rede são direcionados a máquinas com compartilhamento de impressora ativado, a superfície de ataque deve ser bastante limitada. Sendo assim, recomendamos mapear esses compartilhamentos de impressora e limitar o acesso deles ao restante da rede (se eles estiverem apenas compartilhando uma impressora, só poderão acessar essa impressora). Com base em nossas observações, aproximadamente 66% das redes têm máquinas com compartilhamento de impressora.

Para ajudar a mapear compartilhamentos de impressora, você pode usar o seguinte OSquery:

select name, description, path, type from shared_resources where type=1 or type=2147483649

Serviços abordados anteriormente

Muitas CVEs na Patch Tuesday deste mês são para sistemas que já abordamos no passado. Caso tenha interesse em nossa análise ou em recomendações gerais para esses serviços, recomendamos que visite nossas publicações anteriores.

Serviço |

Número de CVE |

Efeito |

Acesso necessário |

|---|---|---|---|

Execução de código remota |

Acesso à rede, sem necessidade de autenticação. |

||

Falsificação |

O usuário precisa acessar um website mal-intencionado. |

||

Divulgação de informações |

Rede, o invasor precisa ser autenticado. |

||

Falsificação |

Ataque XSS. O invasor precisa ser autenticado e o usuário precisa abrir o link injetado. |

||

Este resumo fornece uma visão geral da nossa compreensão e das nossas recomendações atuais, considerando as informações disponíveis. Nossa revisão está em andamento e todas as informações aqui incluídas estão sujeitas a alterações. Você também pode visitar nossa conta do Twitter para obter atualizações em tempo real.