Il punto di vista di Akamai sulla Patch Tuesday di marzo 2023

Preparatevi a scoprire le ultime novità di questo mese. Come ogni mese, l'Akamai Security Intelligence Group ha deciso di esaminare le vulnerabilità più interessanti per cui sono state rilasciate le patch e questo mese è stato pieno di sorprese.

Questo mese ci sono circa 80 CVE corrette, sette delle quali critiche e cinque con un punteggio CVSS elevato di 9,8. Due delle CVE corrette sembra che siano state utilizzate nella realtà, il che consente di parlare di vulnerabilità zero-day corrette. Ci sono anche tre patch per CVE segnalate dal nostro Ben Barnea; ne parleremo in futuro.

In questo rapporto, valuteremo quanto siano davvero critiche le vulnerabilità e quanto siano comuni le applicazioni e i servizi interessati e forniremo un punto di vista realistico sui bug che sono stati corretti. Date un'occhiata a queste informazioni i giorni successivi alla pubblicazione della Patch Tuesday. Potete anche visualizzare una rapida panoramica in temo reale del giorno della patch sul nostro account Twitter.

Questo è un rapporto di aggiornamento e aggiungeremo ulteriori informazioni man mano che la nostra ricerca avanza: restate sintonizzati!

In questo rapporto, ci concentreremo sulle aree in cui i bug sono stati corretti:

Vulnerabilità sfruttate in rete

CVE-2023-23397

Si tratta di una vulnerabilità critica in Microsoft Outlook rilevata da CERT-UA. Microsoft ha valutato che è stato utilizzato da un autore di attacchi con sede in Russia in attacchi in tutta Europa. La vulnerabilità consente ai criminali di inviare un'e-mail creata appositamente, che causerà un tentativo di autenticazione in uscita a un IP da loro controllato, facendo trapelare l'hash Net-NTLMv2 del destinatario (che può quindi essere utilizzato negli attacchi di inoltro NTLM). MDSec dispone di un buon articolo sulla vulnerabilità.

La vulnerabilità è piuttosto rilevante, in quanto viene attivata nel momento in cui il client di posta recupera l'e-mail, prima del pannello di anteprima o di qualsiasi altra interazione dell'utente. Pertanto, vi consigliamo di applicare le patch ai vostri client Outlook il prima possibile.

Un'ulteriore mitigazione consigliata da Microsoft consiste nell'aggiungere utenti al Gruppo di sicurezza degli utenti protetti, poiché impedisce completamente l'autenticazione NTLM. Ciò può influire su altre applicazioni e servizi nel dominio, quindi prestate attenzione. ha anche rilasciato uno script per verificare se la vostra organizzazione è stata presa di mira utilizzando la vulnerabilità.

Inoltre, consigliamo la segmentazione come ulteriore forma di possibile mitigazione. È possibile limitare l'autenticazione degli utenti (utilizzando Netlogon o SMB) a server sconosciuti (soprattutto su Internet) e limitare il traffico in uscita ai computer e ai server che dovrebbero gestirlo all'interno della rete. A tale scopo, la visibilità della rete è fondamentale, quindi non provate a segmentare senza di essa; potrebbe avere un impatto negativo sulla rete.

CVE-2023-24880

Una vulnerabilità in Windows SmartScreen, che consente di aggirare l'avviso SmartScreen sui file scaricati da Internet. Secondo Google TAG, è stata rilevato l'abuso di questa vulnerabilità in rete dal ransomware Magniber. Google TAG fornisce anche un'analisi della causa principale del codice che crea la vulnerabilità. Fondamentalmente, gli autori di attacchi possono aggiungere una firma Authenticode in formato errato agli eseguibili, causando un errore durante la sua analisi. Il comportamento predefinito in Esplora risorse è ignorare gli errori e procedere all'esecuzione dell'eseguibile, senza visualizzare un avviso SmartScreen.

Runtime RPC (Remote Procedure Call)

Nel runtimeRPC(Remote Procedure Call), è presente un'importante vulnerabilità, indicata come CVE-2023-21708. La vulnerabilità sembra trovarsi in OSF_CASSOCIATION::ProcessBindAckOrNak, che è anche la funzione vulnerabile di CVE-2022-26809. Presumiamo che la patch per CVE-2022-26809 fosse incompleta. Per attivare la vulnerabilità, il criminale deve essere in grado di farsi inviare dal server una richiesta RPC poiché la vulnerabilità si trova nel codice lato client del runtime RPC.

MSRC consiglia inoltre di bloccare la porta TCP 135 (il TCP mapper dell'endpoint) sul firewall perimetrale della rete come possibile mitigazione della vulnerabilità. Poiché la vulnerabilità è nel runtime RPC, bloccare solo quella porta potrebbe non essere sufficiente (infatti, le domande frequenti per la CVE-2022-26809 menzionano che la PoC (Proof-of-Concept) è stata implementata utilizzando l'RPC su SMB). Pertanto, consigliamo di bloccare anche altre porte che possono servire RPC, come regola generale, si tratterebbe della porta TCP 445 per SMB e della porta 135 per il mapper degli endpoint RPC e qualsiasi porta temporanea, che vengono spesso utilizzate come endpoint RPC dinamici.

Si consiglia inoltre di limitare le porte in uscita dalla rete, poiché l'attacco avviene sul lato client del runtime RPC. A tale scopo, disporre della visibilità della rete è fondamentale per evitare di bloccare qualcosa di necessario per le normali operazioni.

Nel caso in cui sia necessario lasciare tali porte aperte per determinati server, vi consigliamo di utilizzare policy di isolamento/DMZ internamente su quei server, in modo che non possano essere utilizzate per la diffusione all'interno della rete se vengono violate in qualche modo.

Vulnerabilità segnalate da Akamai

Oltre alla vulnerabilità critica RCE, ci sono tre nuove vulnerabilità del runtime RPC che sono state scoperte dal nostro team: CVE-2023-24908, la CVE-2023-24869e CVE-2023-23405.

Le vulnerabilità possono essere utilizzate per ottenere l'esecuzione di codice remoto (RCE) su tutti i computer Windows. Le vulnerabilità hanno ricevuto punteggi inferiori in quanto richiedono l'invio di più pacchetti per un lungo periodo. Seguendo le linee guida sulla divulgazione responsabile, condivideremo le informazioni tecniche il mese prossimo.

ICMP (Internet Control Message Protocol)

C'è una vulnerabilità RCE critica nel codice che gestisce i pacchetti ICMP: CVE-2023-23415. Sebbene sembri importante (a causa della diffusione di ICMP), secondo le Domande frequenti di Microsoft, affinché la CVE sia sfruttabile un raw socket deve essere associato a ICMP . Poiché i raw socket possono essere creati solo da utenti con privilegi elevati, potrebbe essere più rara di quanto sembri a prima vista. Al momento non è chiaro se la vulnerabilità riguardi il gestore ICMP integrato dei computer Windows, ma a causa del punteggio e della gravità della CVE, riteniamo che potrebbe.

Microsoft ha classificato questa vulnerabilità come "più probabile" da sfruttare.

Stack del protocollo HTTP

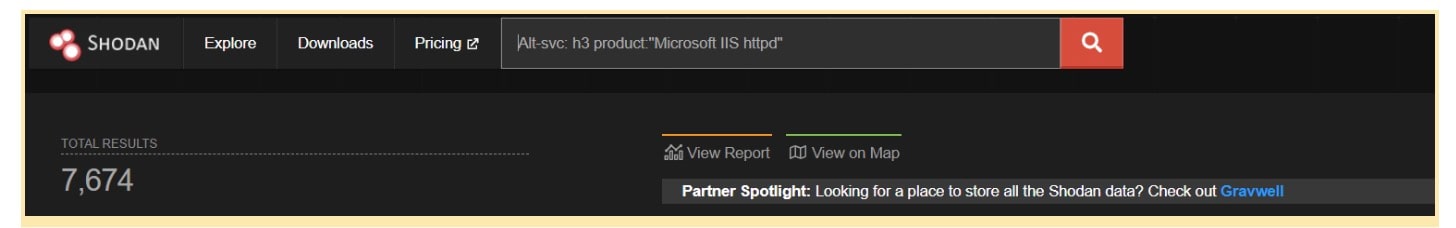

Sono state osservate due vulnerabilità relative al protocollo HTTP questo mese: CVE-2023-23392 è una vulnerabilità critica nello stack del protocollo HTTP che potrebbe essere sfruttata per una RCE. La nuova vulnerabilità si trova nel codice appena aggiunto relativo al protocollo HTTP/3 implementato in HTTP.sys. L'HTTP/3 utilizza QUIC come protocollo del livello di trasporto. Microsoft utilizza MS-QUIC. L'HTTP/3 è relativamente nuovo ed è disponibile solo in Windows Server 2022, quindi il numero di computer vulnerabili è molto inferiore rispetto ai normali server IIS. Utilizzando Shodan, abbiamo analizzato i server HTTP in esecuzione su Windows e che utilizzano HTTP/3 (figura).

C'è un'altra CVE, CVE-2023-23410, in http.sys driver. Sebbene sia "solo" una vulnerabilità di elevazione dei privilegi (EoP) che può concedere privilegi di SISTEMA se sfruttata, è anche più diffusa e colpisce la maggior parte delle versioni di Windows.

Servizi di crittografia Windows

C'è una vulnerabilità critica nei servizi di crittografia di Windows questo mese: CVE-2023-23416. Sebbene la vulnerabilità sia classificata come vulnerabilità RCE, in realtà è una vulnerabilità correlata all'esecuzione di codice arbitrario (ACE), il che significa che un utente malintenzionato non può attivare l'attacco da remoto; invece, la vittima deve fare qualcosa affinché inizi lo sfruttamento.

In questo caso, la vulnerabilità riguarda l'importazione dei certificati. Analizzando la patch stessa, possiamo affermare che il bug si trovi da qualche parte in una funzione interna chiamata da NCryptUnprotectSecret, chiamato come parte della catena di eventi di importazione del certificato..

Per abusare della vulnerabilità, un utente malintenzionato può creare un certificato dannoso che (una volta importato) attiverà il percorso del codice vulnerabile nei servizi di crittografia di Windows e causerà l'esecuzione di codice dannoso.

Microsoft ha classificato questa vulnerabilità come "più probabile" da sfruttare.

TPM (Trusted Platform Module) 2.0

Esistono due vulnerabilità nel codice dell'implementazione di riferimento: CVE-2023-1017 fornisce una scrittura fuori banda (OOB), mentre CVE-2023-1018 È una lettura fuori banda (OOB). Queste vulnerabilità non interessano solo Microsoft, ma in realtà interessano molti prodotti che si basano sul codice di riferimento TPM 2.0. Le vulnerabilità sono state trovate dal ricercatore di Quarkslab Francisco Falcon, che ha scritto un interessante articolo per spiegarle.

I prodotti Microsoft interessati sono Hyper-V, Azure (che fornisce TPM virtuali) e la relativa implementazione open source del riferimento TPM 2.0.

Driver della stampante Microsoft PostScript e PCL6 Class

Anche se abbiamo già esaminato PostScript nell' avviso del mese scorso, ci sono 20 (!) nuove CVE questo mese, quindi non possiamo davvero ignorarle. Questa volta, oltre a PostScript, viene menzionato anche PCL6. Entrambi sono linguaggi di descrizione della pagina, utilizzati per indicare alla stampante come stampare il documento richiesto.

In questo caso, sembra che ci siano alcune classi di attacchi.

RCE contro driver della stampante condivisi inviando un documento dannoso al computer che condivide la stampante

ACE contro i computer locali inviando alla vittima un file appositamente creato da stampare (alcune delle domande frequenti sulle CVE menzionano i file XPS, in particolare)

Da privilegi EoP a privilegi di SISTEMA inviando un file XPS pericoloso per la stampa

Fuga di informazioni sulla memoria heap

Poiché gli attacchi di rete sono diretti a computer con la condivisione della stampante abilitata, la superficie di attacco dovrebbe essere abbastanza limitata. Pertanto, consigliamo di mappare quelle condivisioni di stampanti e di limitare l'accesso da esse al resto della rete (se condividono solo una stampante, dovrebbero essere in grado di accedere solo a quella stampante). Dalle nostre osservazioni, risulta che circa il 66% delle reti presenta computer con condivisione della stampante..

Per mappare le condivisioni di stampanti, potete utilizzare la seguente osquery:

select name, description, path, type from shared_resources where type=1 or type=2147483649

Servizi descritti in precedenza

Molte CVE presenti nella Patch Tuesday di questo mese riguardano sistemi che abbiamo già esaminato in passato. Se siete interessati alla nostra analisi o alle raccomandazioni generali per tali servizi, vi invitiamo a consultare i nostri post precedenti.

Microsoft |

Numero CVE |

Effetto |

Accesso richiesto |

|---|---|---|---|

Esecuzione di codice remoto (RCE) |

Accesso alla rete e nessuna autenticazione richiesta. |

||

Spoofing |

L'utente deve accedere al sito web dannoso. |

||

Divulgazione delle informazioni |

Rete, l'autore di attacchi deve essere autenticato. |

||

Spoofing |

Attacco XSS. L'autore di attacchi deve essere autenticato e l'utente deve aprire il collegamento inserito. |

||

Questa analisi intende fornire una panoramica delle nostre conoscenze attuali e offrire suggerimenti sulla base delle informazioni disponibili. La nostra revisione è continua e tutte le informazioni contenute in questa analisi sono soggette a modifiche. Potete anche visitare il nostro account Twitter per aggiornamenti in tempo reale.