La perspectiva de Akamai sobre el Patch Tuesday de marzo de 2023

Saque papel y lápiz y prepárese para conocer algunas sorpresas recién salidas del horno. Como hacemos cada mes, en el grupo de inteligencia sobre seguridad de Akamai, hemos querido analizar las vulnerabilidades más interesantes para las que se han aplicado parches, y este mes ha estado cargado de sorpresas.

Este mes se han reparado aproximadamente 80 vulnerabilidades y exposiciones comunes (CVE), siete de ellas críticas y cinco con una puntuación del CVSS alta de 9,8. Se afirma que dos de las CVE reparadas también se han utilizado en el mundo real, calificándolas como vulnerabilidades de día cero reparadas. También hay tres parches para las CVE notificadas por nuestro propio Ben Barnea; se esperan más en el futuro.

En este informe, evaluaremos la importancia real de las vulnerabilidades y lo comunes que son las aplicaciones y los servicios afectados y proporcionaremos una perspectiva realista sobre los errores que se han corregido. Esté atento a esta información los días posteriores a cada Patch Tuesday. También puede ver una rápida descripción general en tiempo real el día del parche en nuestra cuenta de Twitter.

Este es un informe actualizado y añadiremos más información a medida que progrese nuestra investigación. Esté atento.

En este informe, nos centramos en las áreas en las que se han aplicado parches a los errores:

Vulnerabilidades explotadas en el mundo real

CVE-2023-23397

Se trata de una vulnerabilidad crítica de Microsoft Outlook detectada por CERT-UA. Microsoft evaluó que fue utilizada por un atacante ubicado en Rusia en ataques por toda Europa. La vulnerabilidad permite que los atacantes envíen un correo electrónico especialmente diseñado, lo que provocará un intento de autenticación saliente a una IP controlada por el atacante, que filtrará el hash Net-NTLMv2 del destinatario (lo cual se puede utilizar posteriormente en ataques de retransmisión NTLM). MDSEC cuenta con un excelente informe sobre la vulnerabilidad.

Esta vulnerabilidad es muy grave, ya que se activa en el momento en que el cliente de correo recupera el correo electrónico, antes del panel de vista previa o de cualquier otra interacción del usuario. Por lo tanto, le recomendamos que aplique parches a sus clientes de Outlook lo antes posible.

Una mitigación adicional recomendada por Microsoft es agregar usuarios al grupo de seguridad de usuarios protegidos, ya que impide totalmente la autenticación NTLM. Esto puede afectar a otras aplicaciones y servicios del dominio, por lo que debe tener cuidado. Microsoft también ha publicado un script para comprobar si su organización ha sido objeto de ataque utilizando la vulnerabilidad.

Además, recomendamos la segmentación como otra forma de posible mitigación. Puede restringir la autenticación de usuarios (mediante Netlogon o SMB) en servidores desconocidos (especialmente en Internet), y restringir el tráfico saliente a los equipos y los servidores que deben gestionarlo dentro de su red. La visibilidad de la red es crucial para este fin, por lo que no debe intentar realizar la segmentación sin ella, ya que podría afectar negativamente a la red.

CVE-2023-24880

Vulnerabilidad en Windows SmartScreen que permite omitir la advertencia de SmartScreen sobre archivos descargados de Internet. Según Google TAG, han podido observar cómo el ransomware Magniber abusa de esta vulnerabilidad. Google TAG también proporciona un análisis de la causa raíz del código que crea la vulnerabilidad. Básicamente, los atacantes pueden agregar una firma Authenticode mal formada a los ejecutables, lo que provoca un error durante su análisis. El comportamiento predeterminado en el Explorador de Windows es ignorar los errores y continuar con la ejecución del ejecutable sin mostrar una advertencia de SmartScreen.

Tiempo de ejecución de llamada a procedimiento remoto

Existe una vulnerabilidad crítica en el tiempo de ejecución de llamada a procedimiento remoto (RPC) CVE-2023-21708. La vulnerabilidad parece estar en OSF_CASSOCIATION::ProcessBindAckOrNak, que a su vez es la función vulnerable de CVE-2022-26809. Suponemos que el parche para CVE-2022-26809 estaba incompleto. Para desencadenar la vulnerabilidad, el atacante debe poder forzar al servidor a enviar una solicitud RPC al atacante, ya que la vulnerabilidad se encuentra en el código del cliente del tiempo de ejecución de la RPC.

MSRC también recomienda bloquear el puerto TCP 135 (el extremo TCP del asignador de terminales) en el firewall perimetral de la red como posible mitigación de la vulnerabilidad. Dado que la vulnerabilidad se encuentra en la RPC, es posible que el bloqueo solo de ese puerto no sea suficiente (de hecho, en las preguntas frecuentes de CVE-2022-26809 se menciona que la prueba de concepto de las vulnerabilidades y exposiciones comunes [CVE] se implementó utilizando RPC a través de SMB). Por lo tanto, también recomendamos bloquear otros puertos que puedan servir las RPC (como regla general, sería el puerto TCP 445 para SMB, y el puerto 135 para el asignador de terminales RPC, así como los puertos efímeros, que a menudo se utilizan como terminales RPC dinámicos).

También recomendamos restringir los puertos salientes de la red, ya que el ataque se produce en el cliente del tiempo de ejecución de RPC. Disponer de visibilidad de red es crucial para ello, ya que no se desea bloquear lo que sea necesario para las operaciones normales.

En caso de que tenga que dejar esos puertos abiertos para determinados servidores, recomendamos emplear políticas de acordonamiento/DMZ internamente en esos servidores, de modo que no se puedan utilizar para propagarse dentro de la red si sufren alguna filtración.

Vulnerabilidades notificadas por Akamai

Además de la vulnerabilidad de RCE crítica, nuestro equipo descubrió tres nuevas vulnerabilidades de tiempo de ejecución de RPC: CVE-2023-24908, CVE-2023-24869y CVE-2023-23405.

Las vulnerabilidades se pueden utilizar para la ejecución remota de código (RCE) en todos los equipos Windows. Las vulnerabilidades recibieron puntuaciones más bajas, ya que requieren el envío de varios paquetes durante un periodo largo. Siguiendo las directrices de divulgación responsable, compartiremos la información técnica el próximo mes.

Protocolo de control de mensajes de Internet (ICMP)

Existe una vulnerabilidad crítica de RCE en el código que maneja paquetes ICMP: CVE-2023-23415. Aunque parece grave (debido a lo extendido que está ICMP), en las preguntas frecuentes de Microsoft se indica que debe haber un socket sin procesar enlazado a ICMP para que la CVE sea explotable. Dado que los sockets sin procesar solo los pueden crear usuarios con privilegios altos, puede ser más improbable de lo que parece a primera vista. Actualmente no está claro si la vulnerabilidad afecta al controlador ICMP integrado de las máquinas Windows, pero debido a la puntuación y la gravedad de la CVE, creemos que podría ser así.

Microsoft clasificó esta vulnerabilidad como "más probable" de ser explotada.

Pila del protocolo HTTP

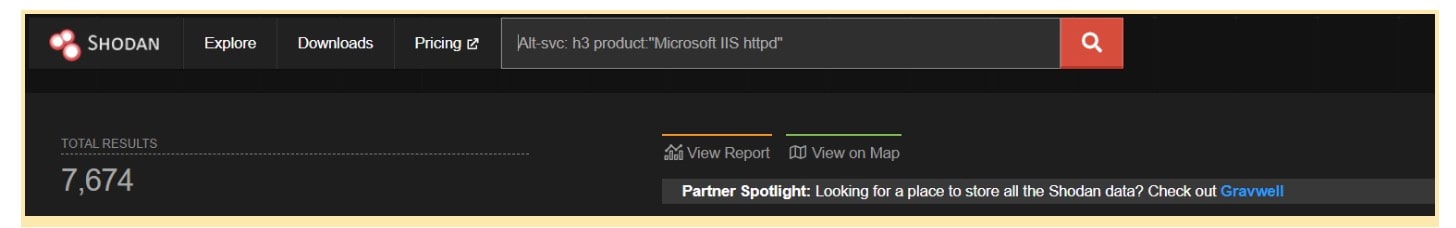

Este mes, hay dos vulnerabilidades relacionadas con HTTP. CVE-2023-23392 es una vulnerabilidad crítica en la pila del protocolo HTTP que se podría aprovechar para una ejecución remota de código (RCE). La nueva vulnerabilidad se encuentra en el código recién agregado relacionado con HTTP/3 implementado en HTTP.sys. HTTP/3 utiliza QUIC como protocolo de capa de transporte. Microsoft utiliza MS-QUIC. HTTP/3 es relativamente nuevo y solo está disponible en Windows Server 2022, por lo que el número de equipos vulnerables es mucho menor en comparación con los servidores IIS normales. Con Shodan, hemos analizado los servidores HTTP que se ejecutan en Windows y que utilizan HTTP/3 (Figura).

Hay otra CVE, CVE-2023-23410, en el controlador http.sys. Aunque es "solo" una vulnerabilidad de escalada de privilegios (EoP) que puede otorgar privilegios del SISTEMA si se explota, también está más extendida y afecta a la mayoría de las versiones de Windows.

Servicios criptográficos de Windows

Este mes, existe una vulnerabilidad crítica en los Servicios criptográficos de Windows: CVE-2023-23416. Aunque la vulnerabilidad se clasifica como una vulnerabilidad de RCE, en realidad es una vulnerabilidad de ejecución de código arbitrario (ACE), lo que significa que un atacante no puede activar el ataque de forma remota; en su lugar, la víctima debe realizar una acción para que se inicie la explotación.

En este caso, la vulnerabilidad gira en torno a la importación de certificados. Al analizar el parche en sí, podemos observar que el error se encuentra en alguna parte de una función interna llamada por NCryptUnprotectSecret, que se llama como parte de la cadena de eventos de importación de certificados.

Para abusar de la vulnerabilidad, un atacante puede crear un certificado malicioso que (una vez importado) activará la ruta del código vulnerable en los Servicios criptográficos de Windows y provocará la ejecución de código malicioso.

Microsoft clasificó esta vulnerabilidad como "más probable" de ser explotada.

Módulo de plataforma segura (TPM) 2,0

Existen dos vulnerabilidades en el código de implementación de referencia: CVE-2023-1017 proporciona una escritura prohibida, mientras que CVE-2023-1018 es una lectura prohibida. Estas vulnerabilidades no sólo afectan a Microsoft, sino que en realidad afectan a muchos productos que dependen del código de referencia de TPM 2.0. Las vulnerabilidades fueron encontradas por el investigador de Quarkslab Francisco Falcon, autor de un excelente informe para explicarlas.

Los productos de Microsoft afectados son Hyper-V, Azure (que proporciona TPMS virtuales) y su implementación de código abierto de la referencia de TPM 2.0.

Controlador de impresora de clase PCL6 y PostScript de Microsoft

Aunque ya hemos tratado PostScript en el asesoramiento del mes pasado, hay 20(!) nuevas CVE este mes, por lo que no podemos ignorarlas con la conciencia tranquila. En esta ocasión, además de PostScript, también se menciona PCL6. Ambos son lenguajes de descripción de página que se utilizan para indicar a la impresora cómo imprimir el documento solicitado.

En este caso, parece que hay algunas clases de ataques.

Una RCE en controladores de impresora compartidos Mediante el envío de un documento malicioso al equipo que comparte la impresora

Una ejecución de código arbitrario (ACE) en los equipos locales mediante el envío a la víctima de un archivo especialmente diseñado para imprimir (algunas de las preguntas frecuentes sobre las CVE mencionan archivos XPS, específicamente)

Una EoP en los privilegios del SISTEMA mediante el envío de un archivo XPS de diseño malicioso para imprimir

Filtración de información de memoria heap

Dado que los ataques de red están dirigidos a equipos con el uso compartido de impresoras habilitado, la superficie de ataque debería estar bastante limitada. Por ello, recomendamos asignar esos usos compartidos de impresoras y limitar el acceso desde estas al resto de la red (si solo se comparte una impresora, solo se debería poder acceder a esa impresora). Según nuestras observaciones, aproximadamente el 66% de las redes tienen equipos con uso compartido de impresora.

Para ayudar a asignar recursos compartidos de impresora, puede utilizar la siguiente consulta osquery:

select name, description, path, type from shared_resources where type=1 or type=2147483649

Servicios tratados anteriormente

Muchas CVE en el Patch Tuesday de este mes son para sistemas que ya hemos cubierto en el pasado. Si tiene interés en nuestro análisis o nuestras recomendaciones generales sobre esos servicios, le animamos a que consulte nuestras publicaciones anteriores.

Servicio |

Número de CVE |

Efecto |

Acceso requerido |

|---|---|---|---|

Ejecución remota de código |

Acceso a la red, no se requiere autenticación. |

||

Suplantación |

El usuario tiene que acceder a un sitio web malicioso. |

||

Divulgación de información |

Red, el atacante debe autenticarse. |

||

Suplantación |

Ataque XSS. El atacante debe autenticarse y el usuario debe abrir el enlace insertado. |

||

Este resumen ofrece una descripción general de nuestros conocimientos y recomendaciones actuales, dada la información disponible. Nuestra revisión se lleva a cabo de forma continua y cualquier información aquí contenida está sujeta a cambios. También puede visitar nuestra cuenta de Twitter para obtener actualizaciones en tiempo real.