Le point de vue d'Akamai sur le Patch Tuesday de mars 2023

Tenez-vous prêts, nous vous avons préparé un PT tout frais ! Comme chaque mois, le groupe Security Intelligence d'Akamai a entrepris d'examiner les vulnérabilités les plus intrigantes qui ont été corrigées : ce mois-ci, la recherche a été fructueuse.

Il y a environ 80 CVE corrigées ce mois-ci, dont sept critiques et cinq avec un score CVSS élevé de 9,8. Deux des CVE corrigées auraient également été utilisées sur le terrain, devenant ainsi des failles Zero Day. Il y en a aussi trois correctifs pour les CVE signalés par Ben Barnea; cela sera traité plus en détails à l'avenir.

Dans ce rapport, nous évaluerons l'importance réelle des vulnérabilités ainsi que le degré de banalisation des applications et des services affectés. Nous donnerons également un point de vue réaliste sur les bugs ayant été corrigés. Ne manquez pas ces informations après chaque Patch Tuesday. Vous pouvez également voir une rapide présentation en temps réel le jour du patch sur notre compte Twitter.

Il s'agit d'un rapport de mise à jour auquel nous ajouterons plus d'informations au fur et à mesure de l'avancement de nos recherches. Restez à l'écoute !

Dans ce rapport, nous nous concentrons sur les domaines suivants où les bugs ont été corrigés :

Vulnérabilités exploitées dans la vie réelle

(CVE-2023-23397)

Il s'agit d'une vulnérabilité critique dans Microsoft Outlook qui a été détectée par CERT-UA. Microsoft a évalué qu'elle a été utilisée par un acteur de menace basé en Russie dans des attaques à travers l'Europe. Cette vulnérabilité permet aux attaquants d'envoyer un e-mail spécialement conçu, ce qui provoque une tentative d'authentification sortante sur une adresse IP contrôlée par un attaquant, provoquant une fuite du hachage Net-NTLMv2 du destinataire (qui peut ensuite être utilisé dans les attaques de relais NTLM). MDSec a effectué un compte-rendu à propos de la vulnérabilité.

La vulnérabilité est tout à fait importante, comme elle est déclenchée au moment où le client de messagerie récupère l'e-mail, avant le panneau d'aperçu ou toute autre interaction avec l'utilisateur. Nous vous recommandons donc de corriger vos clients Outlook dès que possible.

Microsoft a recommandé d'ajouter des utilisateurs au Groupe de sécurité des utilisateurs protégés, car cela empêche entièrement l'authentification NTLM. Cela peut avoir des répercussions sur d'autres applications et services dans le domaine, alors faites attention. Microsoft a également publié un script pour vérifier si votre organisation a été ciblée en utilisant cette vulnérabilité.

De plus, nous recommandons la segmentation comme autre forme d'atténuation possible. Vous pouvez restreindre l'authentification des utilisateurs (via Netlogon ou SMB) sur des serveurs inconnus (en particulier sur Internet) et limiter le trafic sortant vers les machines et les serveurs qui devraient le gérer dans votre réseau. La visibilité du réseau est essentielle pour cela, n'essayez donc pas de segmenter sans cela, au risque d'avoir un effet négatif sur votre réseau.

(CVE-2023-24880)

Une vulnérabilité dans Windows SmartScreen, qui permet de contourner l'avertissement SmartScreen sur les fichiers téléchargés depuis Internet. Selon Google TAG, cette vulnérabilité a été exploitée dans la vie réelle par les ransomwares de Magniber. Google TAG fournit également une analyse de la cause racine du code qui crée la vulnérabilité. En fait, les attaquants peuvent ajouter une signature Authenticode mal formée aux exécutables, provoquant une erreur lors de son analyse. Le comportement par défaut dans Windows Explorer consiste à ignorer les erreurs et à exécuter l'exécutable, sans afficher d'avertissement SmartScreen.

Exécution de l'appel de procédure à distance

Il existe une vulnérabilité critique dans l'exécution de l'appel de procédure à distance (RPC) (CVE-2023-21708). La vulnérabilité semble se situer dans OSF_CASSOCIATION::ProcessBindAckOrNak, qui est également la fonction vulnérable de (CVE-2022-26809). Nous supposons que le correctif pour CVE-2022-26809 était incomplet. Pour déclencher cette vulnérabilité, l'attaquant doit être en mesure de forcer le serveur à envoyer une requête RPC à l'attaquant car cette vulnérabilité se trouve dans le code côté client de l'exécution RPC.

MSRC recommande également de bloquer le port TCP 135 (point de terminaison TCP du mappeur de points finaux) au niveau du pare-feu de périmètre du réseau afin d'atténuer la vulnérabilité. Étant donné que la vulnérabilité se trouve dans RPC, le blocage de ce port peut ne pas suffire (en fait, la FAQ concernant CVE-2022-26809 mentionne que la preuve de concept de CVE a été implémentée à l'aide de RPC sur SMB). Par conséquent, nous recommandons également de bloquer d'autres ports qui peuvent servir RPC, soit en règle générale, le port TCP 445 pour SMB, et le port 135 pour le mappeur de points finaux RPC et tout port éphémère, qui sont souvent utilisés comme points finaux RPC dynamiques.

Nous vous recommandons également de limiter les ports sortants du réseau, car l'attaque se situe du côté client de l'exécution RPC. La visibilité du réseau est essentielle pour cela, car vous ne voulez pas bloquer quelque chose qui est nécessaire pour des opérations normales.

Si vous devez laisser ces ports ouverts pour certains serveurs, nous vous recommandons d'utiliser des stratégies de cloisonnement/DMZ en interne sur ces serveurs, afin qu'ils ne puissent pas être utilisés pour se propager à l'intérieur du réseau s'ils sont ciblés d'une manière ou d'une autre.

Vulnérabilités signalées par Akamai

Outre la vulnérabilité RCE critique, il existe trois nouvelles vulnérabilités d'exécution RPC qui ont été découvertes par notre équipe — (CVE-2023-24908), (CVE-2023-24869)et (CVE-2023-23405).

Ces vulnérabilités peuvent être utilisées pour réaliser l'exécution de code à distance (RCE) sur toutes les machines Windows. Les vulnérabilités ont reçu des scores inférieurs, car elles nécessitent l'envoi de plusieurs paquets sur une longue période. Conformément aux directives de divulgation responsable, nous partagerons les informations techniques le mois prochain.

Protocole de messages de contrôle Internet (ICMP)

Il existe une vulnérabilité RCE critique dans le code qui traite les paquets ICMP — (CVE-2023-23415). Bien qu'elle semble majeure (en raison de la taille du protocole ICMP), la FAQ de Microsoft indique qu'un socket brut doit être lié au protocole ICMP pour que la CVE puisse être exploitable. Comme les sockets bruts ne peuvent être créés que par des utilisateurs disposant de privilèges élevés, elle peut être plus rare qu'elle ne paraît au premier coup d'œil. Il est actuellement difficile de savoir si la vulnérabilité affecte le gestionnaire ICMP intégré des machines Windows, mais en raison du score et de la gravité de la CVE, nous pensons qu'elle pourrait le faire.

Microsoft a classé cette vulnérabilité comme « plus susceptible » d'être exploitée.

Pile de protocole HTTP

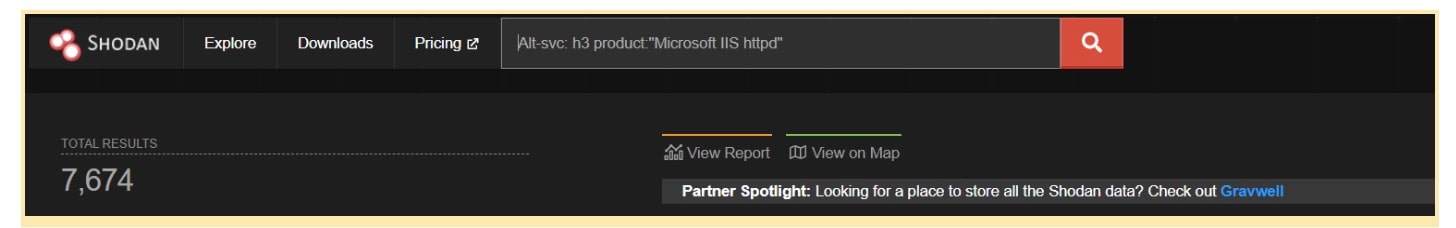

Ce mois-ci, nous indiquons deux vulnérabilités liées à HTTP. (CVE-2023-23392) est une vulnérabilité critique dans la pile de protocoles HTTP qui pourrait être exploitée pour un RCE. La nouvelle vulnérabilité se trouve dans le code nouvellement ajouté lié à HTTP/3 implémenté dans HTTP.sys. HTTP/3 utilise QUIC comme protocole de couche de transport. Microsoft utilise MS-QUIC. HTTP/3 est relativement nouveau et n'est disponible que dans Windows Server 2022, de sorte que le nombre de machines vulnérables est beaucoup plus faible que les serveurs IIS normaux. À l'aide de Shodan, nous avons analysé les serveurs HTTP fonctionnant sous Windows et servant HTTP/3 (Figure).

Il existe une autre CVE, (CVE-2023-23410), dans le pilote http.sys. Bien qu'il s'agisse « seulement » d'une vulnérabilité d'escalade de privilèges (EoP) qui peut accorder des privilèges SYSTÈME si elle est exploitée, elle est également plus répandue et affecte la plupart des versions de Windows.

Services cryptographiques Windows

Il existe une vulnérabilité critique dans les services cryptographiques de Windows ce mois-ci — (CVE-2023-23416). Bien que cette vulnérabilité soit classée dans la catégorie RCE, il s'agit en fait d'une vulnérabilité d'exécution de code arbitraire (ACE), ce qui signifie qu'un attaquant ne peut pas déclencher l'attaque à distance ; la victime doit plutôt faire quelque chose pour que l'exploitation démarre.

Dans ce cas, la vulnérabilité tourne autour de l'importation de certificats. En analysant le patch lui-même, nous pouvons dire que le bogue est quelque part dans une fonction interne appelée par NCryptUnprotectSecret, qui est appelé dans le cadre de la chaîne d'événements d'importation de certificat.

Pour exploiter cette vulnérabilité, un attaquant peut créer un certificat malveillant qui (une fois importé) déclenche le chemin de code vulnérable dans les services cryptographiques de Windows et provoque l'exécution du code malveillant.

Microsoft a classé cette vulnérabilité comme « plus susceptible » d'être exploitée.

Trusted Platform Module (TPM) 2.0

Il existe deux vulnérabilités dans le code d'implémentation de référence : (CVE-2023-1017) fournit une écriture hors limites, tandis que (CVE-2023-1018) est une lecture hors limites. Ces vulnérabilités affectent non seulement Microsoft, mais aussi de nombreux produits qui utilisent le code de référence TPM 2.0. Les vulnérabilités ont été découvertes par le chercheur de Quarkslab, Francisco Falcon, qui a écrit un compte-rendu explicatif.

Les produits Microsoft affectés sont Hyper-V, Azure (qui fournit des TPMS virtuels) et leur implémentation Open Source de la référence TPM 2.0.

Pilote d'imprimante Microsoft PostScript et de classe PCL6

Bien que nous ayons déjà abordé PostScript dans l'avis du mois dernier, il existe 20(!) nouvelles CVE ce mois-ci. Nous ne pouvons donc pas vraiment les ignorer. Cette fois, en plus de PostScript, PCL6 est également mentionné. Il s'agit de deux langages de description de page, utilisés pour indiquer à l'imprimante comment imprimer le document demandé.

Dans ce cas, il semble qu'il existe quelques classes d'attaques.

RCE contre les pilotes d'imprimante partagés, en envoyant un document malveillant à la machine partageant l'imprimante

ACE contre les ordinateurs locaux en envoyant à la victime un fichier spécialement conçu pour l'impression (certaines des FAQ CVE mentionnent les fichiers XPS, en particulier)

EOP vers les privilèges SYSTÈME en envoyant un fichier XPS construit de manière malveillante à imprimer

Fuite d'informations de la mémoire de tas

Comme les attaques réseau visent des machines avec le partage d'imprimante activé, la surface d'attaque doit être assez limitée. Nous vous recommandons donc de mapper ces partages d'imprimante et de limiter l'accès depuis ces partages vers le reste du réseau (s'ils partagent simplement une imprimante, ils ne devraient pouvoir accéder qu'à cette imprimante). D'après nos observations, environ 66 % des réseaux comptent des terminaux dotés du partage d'imprimante.

Pour vous aider à mapper les partages d'imprimante, vous pouvez utiliser l'osquery suivant :

select name, description, path, type from shared_resources where type=1 or type=2147483649

Services précédemment couverts

De nombreuses CVE du Patch Tuesday de ce mois-ci sont destinées aux systèmes que nous avons déjà traités dans le passé. Si notre analyse de ces services ou nos recommandations générales vous intéressent, nous vous encourageons à consulter nos publications précédentes.

Service |

Numéro CVE |

Effet |

Accès requis |

|---|---|---|---|

Exécution de code à distance |

Accès réseau, aucune authentification requise. |

||

Usurpation |

L'utilisateur doit accéder à un site Web malveillant. |

||

Divulgation d'informations |

Réseau, l'attaquant doit être authentifié. |

||

Usurpation |

Attaque XSS. L'attaquant doit être authentifié et l'utilisateur doit ouvrir le lien injecté. |

||

Cette présentation donne un aperçu de notre compréhension actuelle et de nos recommandations, compte tenu des informations disponibles. Notre analyse est en cours et toutes les informations contenues dans ce document sont susceptibles d'être modifiées. Vous pouvez également consulter notre compte Twitter pour obtenir des mises à jour en temps réel.