Einschätzung von Akamai zum Patch Tuesday im März 2023

Nehmen Sie Ihr Besteck und bereiten Sie Ihre Teller vor, denn jetzt werden PT serviert (natürlich Pfirsich-Törtchen). Wie jeden Monat haben wir uns bei der Akamai Security Intelligence Group auf die Suche nach den wichtigsten gepatchten Schwachstellen gemacht. Diesen Monat waren einige Leckerbissen dabei.

Diesen Monat gibt es ca. 80 gepatchte CVEs, sieben davon kritisch und fünf mit einem hohen CVSS-Wert von 9,8. Drei der gepatchten CVEs sollen bereits aktiv ausgenutzt worden sein, sodass es sich um gepatchte Zero‑Day‑Angriffe handelt. Zudem gibt es drei Patches für von uns selbst gemeldete CVEs von Ben Barnea.Mehr dazu in Zukunft.

In diesem Bericht bewerten wir, wie kritisch die Schwachstellen und wie alltäglich die betroffenen Anwendungen und Services sind, und bieten realistische Perspektive auf die Fehler, die behoben wurden. Diese Einblicke erscheinen innerhalb weniger Tage nach jedem Patch Tuesday. Sie können sich auch eine kurze Übersicht in Echtzeit am Tag des Patches auf unserem Twitter-Konto ansehen.

Dies ist ein aktualisierter Bericht, und wir werden ihm weitere Informationen hinzufügen, während unsere Forschung voranschreitet – schauen Sie also wieder vorbei!

In diesem Bericht konzentrieren wir uns auf die folgenden Bereiche, in denen Fehler gepatcht wurden:

Schwachstellen, die aktiv ausgenutzt werden

CVE-2023-23397

Dies ist eine kritische Schwachstelle in Microsoft Outlook, die von CERT-UA erkannt wurde. Microsoft geht davon aus, dass diese Schwachstelle von einem in Russland ansässigen Bedrohungsakteur für Angriffe in ganz Europa genutzt wurde. Die Schwachstelle ermöglicht es Angreifern, eine speziell entworfene E‑Mail zu senden, die einen ausgehenden Authentifizierungsversuch an eine vom Angreifer kontrollierte IP‑Adresse auslöst und den Net-NTLMv2-Hash des Empfängers preisgibt (der dann für NTLM-Relay-Angriffe verwendet werden kann). MDSec hat einen interessanten Beitrag zur Schwachstelle.

Die Schwachstelle ist ziemlich gravierend, da sie in dem Moment ausgelöst wird, in dem der Mail-Client die E-Mail abruft,also noch vor dem Vorschaufenster oder einer anderen Nutzerinteraktion. Daher empfehlen wir, Ihre Outlook-Clients so bald wie möglich zu patchen.

Eine zusätzliche von Microsoft empfohlene Abwehr von Angriffen besteht darin, Nutzer zur Sicherheitsgruppe „Geschützte Nutzer“ hinzuzufügen,da dies die NTLM-Authentifizierung vollständig verhindert. Dies kann sich auf andere Anwendungen und Dienste in der Domain auswirken, also Vorsicht. Microsoft hat außerdem ein Skript veröffentlicht, mit dem überprüft werden kann, ob Ihr Unternehmen von der Schwachstelle betroffen ist.

Darüber hinaus empfehlen wir eine Segmentierung als mögliche Abwehrmaßnahme. Sie können die Nutzer daran hindern, sich bei unbekannten Servern (insbesondere im Internet) zu authentifizieren (über Netlogon oder SMB) und den ausgehenden Datenverkehr auf die Rechner und Server beschränken, die den Datenverkehr innerhalb des Netzwerks verarbeiten sollen. Die Netzwerktransparenz ist dafür entscheidend. Sie sollten also nicht ohne sie segmentieren, da dies negative Auswirkungen auf Ihr Netzwerk haben könnte.

CVE-2023-24880

Eine Schwachstelle in Windows SmartScreen ermöglicht die Umgehung der SmartScreen-Warnung bei Dateien, die aus dem Internet heruntergeladen wurden. Laut Google TAGwurde diese Schwachstelle in der Praxis durch die Ransomware Magniber ausgenutzt. Google TAG bietet auch eine Ursachenanalyse des Codes, von dem die Schwachstelle ausgeht. Angreifer können eine fehlerhafte Authenticode-Signatur in ausführbare Dateien einfügen und so einen Fehler beim Parsing verursachen. Das Standardverhalten des Windows Explorers besteht darin, die Fehler zu ignorieren und mit der Ausführung der Datei fortzufahren, ohne dass eine SmartScreen-Warnung angezeigt wird.

Laufzeit des Remoteprozeduraufrufs

Es gibt eine kritische Schwachstelle in der Remote Procedure Call-Laufzeit (RPC,) CVE-2023-21708. Die Schwachstelle liegt in OSF_CASSOCIATION::ProcessBindAckOrNak,ebenfalls eine anfällige Funktion von CVE-2022-26809. Wir gehen davon aus, dass der Patch für CVE-2022-26809 unvollständig war. Um die Schwachstelle auszulösen, muss der Angreifer in der Lage sein, den Server zu zwingen, eine RPC-Anfrage an den Angreifer zu senden, da sich die Schwachstelle im clientseitigen Code der RPC-Laufzeit befindet.

MSRC empfiehlt außerdem, den TCP-Port 135 (den TCP-Endpunkt des Endpunkt-Mappers) an der Firewall am Netzwerkrand zu blockieren, um die Schwachstelle zu beheben. Da die Schwachstelle im RPC liegt, reicht es möglicherweise nicht aus, nur diesen Port zu blockieren (in der Tat wird in den FAQ zu CVE-2022-26809 erwähnt, dass der Machbarkeitsnachweis (Proof of Concept) für das CVE mit RPC über SMB implementiert wurde). Daher empfehlen wir, auch andere Ports zu blockieren, die RPC anbieten können. In der Regel sind das TCP-Port 445 für SMB, Port 135 für den RPC-Endpunkt-Mapper und alle flüchtigen Ports, die oft als dynamische RPC-Endpunkte verwendet werden.

Wir empfehlen auch, die ausgehenden Ports aus dem Netzwerk einzuschränken, da der Angriff auf der Clientseite der RPC-Laufzeit erfolgt. Die Netzwerktransparenz ist dabei entscheidend, da keine für den normalen Betrieb erforderlichen Dienste blockiert werden sollen.

Falls Sie diese Ports für bestimmte Server offen lassen müssen, empfehlen wir die interne Verwendung von Ringfencing/DMZ-Richtlinien auf diesen Servern, damit sie nicht zur Verbreitung von Angriffen innerhalb des Netzwerks verwendet werden können, wenn sie irgendwie kompromittiert werden sollten.

Von Akamai gemeldete Schwachstellen

Neben der kritischen RCE-Schwachstelle gibt es drei neue RPC-Laufzeit-Schwachstellen, die von unserem Team entdeckt wurden: CVE-2023-24908, CVE-2023-24869und CVE-2023-23405.

Die Schwachstellen können verwendet werden, um eine Remote-Codeausführung (RCE) auf allen Windows-Rechnern zu erreichen. Die Schwachstellen erhielten niedrigere Bewertungen, da sie das Senden mehrerer Pakete über einen langen Zeitraum erfordern. Gemäß den Richtlinien zur verantwortungsvollen Offenlegung werden wir im nächsten Monat technische Informationen weitergeben.

Internet Control Message Protocol (ICMP)

Es gibt eine kritische RCE-Schwachstelle im Code, der ICMP-Pakete verarbeitet: CVE-2023-23415. Obwohl es (aufgrund der Verbreitung von ICMP) sehr bedrohlich klingt, muss laut den FAQ von Microsoft ein RAW-Socket an ICMP gebunden sein, damit das CVE ausnutzbar ist. Da Raw Sockets nur von Nutzern mit umfassenden Rechten erstellt werden können, ist dies seltener der Fall, als es auf den ersten Blick erscheint. Es ist derzeit unklar, ob sich die Schwachstelle auf den integrierten ICMP-Handler von Windows-Rechnern auswirkt. Aufgrund der Bewertung und des Schweregrads des CVE glauben wir jedoch, dass dies der Fall sein könnte.

Microsoft hat die Ausnutzung dieser Schwachstelle als „wahrscheinlich“ eingestuft.

HTTP-Protokoll-Stack

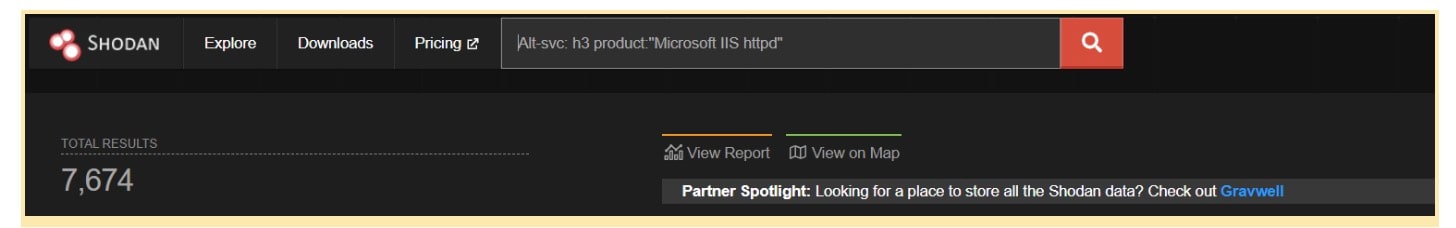

In diesem Monat gibt es zwei Schwachstellen im Zusammenhang mit HTTP. CVE-2023-23392 ist eine kritische Schwachstelle im HTTP-Protokoll-Stack, die für eine RCE ausgenutzt werden könnte. Die neue Schwachstelle befindet sich im neu hinzugefügten Code im Zusammenhang mit HTTP/3, der in HTTP.sys implementiert wurde. HTTP/3 verwendet QUIC als Transportprotokoll. Microsoft verwendet MS-QUIC. HTTP/3 ist relativ neu und nur in Windows Server 2022 verfügbar. Daher ist die Anzahl der anfälligen Rechner im Vergleich zu normalen IIS-Servern viel geringer. Mit Shodan haben wir nach HTTP-Servern gesucht, die unter Windows laufen und HTTP/3 bereitstellen (Abbildung).

Es gibt noch ein anderes CVE, CVE-2023-23410, im http.sys-Treiber. Obwohl es sich „nur“ um eine Elevation of Privilege-Schwachstelle (EoP) handelt, die bei Ausnutzung SYSTEM-Rechte gewähren kann, ist sie weiter verbreitet und betrifft die meisten Windows-Versionen.

Windows Cryptographic Services

In diesem Monat gibt es eine kritische Schwachstelle in den Windows Cryptographic Services: CVE-2023-23416. Obwohl die Schwachstelle als RCE-Schwachstelle eingestuft wird, handelt es sich eigentlich um eine Schwachstelle mit beliebiger Codeausführung (ACE), was bedeutet, dass ein Angreifer den Angriff nicht remote auslösen kann. Stattdessen muss das Opfer eine Aktion ausführen, damit der Angriff beginnen kann.

In diesem Fall geht es bei der Schwachstelle um den Import von Zertifikaten. Wenn wir den Patch selbst analysieren, ist zu erkennen, dass der Fehler irgendwo in einer internen Funktion liegt, die von NCryptUnprotectSecretaufgerufen wird. Ihr Aufruf erfolgt als Teil der Ereigniskette für den Zertifikatimport.

Um die Schwachstelle auszunutzen, kann ein Angreifer ein schädliches Zertifikat erstellen, das (nach dem Import) den anfälligen Codepfad in den Windows Cryptographic Services auslöst und schädliche Codeausführungen verursacht.

Microsoft hat die Ausnutzung dieser Schwachstelle als „wahrscheinlich“ eingestuft.

Trusted Platform Module (TPM) 2.0

Es gibt zwei Schwachstellen im Referenzimplementierungs-Code: CVE-2023-1017 bietet einen Out of Bounds-Schreibvorgang, während CVE-2023-1018 einen Out of Bounds-Lesevorgang bietet. Diese Schwachstellen betreffen nicht nur Microsoft, sondern betreffen auch viele Produkte, die auf dem Referenzcode TPM 2.0 basieren. Die Schwachstellen wurden vom Quarkslab-Forscher Francisco Falcon entdeckt. Er verfasste einen informativen Beitrag , um sie zu erklären.

Die betroffenen Microsoft-Produkte sind Hyper-V, Azure (das virtuelle TPMs bereitstellt) und ihre Open-Source-Implementierung der TPM 2.0-Referenz.

Microsoft PostScript und Druckertreiber der Klasse PCL6

Obwohl wir PostScript bereits im letzten Monat behandelt haben,gibt es diesen Monat 20 neue CVEs, die wir nicht guten Gewissens ignorieren können. Dieses Mal wird zusätzlich zu PostScript auch PCL6 erwähnt. Bei beiden handelt es sich um Sprachen zur Seitenbeschreibung, mit denen dem Drucker mitgeteilt wird, wie das angeforderte Dokument zu drucken ist.

In diesem Fall scheint es mehrere Arten von Angriffen zu geben:

RCE gegen freigegebene Druckertreiber durch Senden eines schädlichen Dokuments an den Rechner, der den Drucker freigibt.

ACE gegen lokale Rechner, indem dem Opfer eine speziell entworfene Datei zum Drucken gesendet wird (einige der FAQs zu CVE beziehen sich insbesondere auf XPS-Dateien)

EoP zu SYSTEM-Rechten durch Senden einer schädlichen XPS-Datei zum Drucken

Informationsleck im dynamischen Speicher

Da sich die Netzwerkangriffe gegen Rechner mit aktivierter Druckerfreigabe richten, dürfte die Angriffsfläche relativ begrenzt sein. Daher empfehlen wir, diese Rechner mit Druckerfreigabe zu dokumentieren und den Zugriff von ihnen auf das restliche Netzwerk zu beschränken (wenn sie nur einen Drucker freigeben, sollte der Zugriff nur auf diesen Drucker möglich sein). Unseren Beobachtungen zufolge verfügten etwa 66 % der Netzwerke über Rechner mit freigegebenen Druckern.

Verwenden Sie die folgende osquery, um die Zuordnung von Druckerfreigaben zu erleichtern:

select name, description, path, type from shared_resources where type=1 or type=2147483649

Zuvor behandelte Services

Viele CVEs im aktuellen Patch Tuesday beziehen sich auf Systeme, die wir bereits beschrieben haben. Wenn Sie an unserer Analyse oder allgemeinen Empfehlungen zu diesen Services interessiert sind, empfehlen wir Ihnen, unsere vorherigen Beiträge zu lesen.

Service |

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|---|

Remotecodeausführung |

Netzwerkzugriff, keine Authentifizierung erforderlich. |

||

Spoofing |

Der Nutzer muss auf eine schädliche Website zugreifen. |

||

Offenlegung von Informationen |

Netzwerk, der Angreifer muss authentifiziert werden. |

||

Spoofing |

XSS-Angriff. Der Angreifer muss authentifiziert werden und der Nutzer muss den injizierten Link öffnen. |

||

Diese Zusammenfassung gibt einen Überblick über unser aktuelles Verständnis der verfügbaren Informationen und über unsere Empfehlungen. Unsere Überprüfung läuft und alle hierin enthaltenen Informationen können sich jederzeit ändern. Besuchen Sie auch unser Twitter-Konto für Updates in Echtzeit.