Einschätzung von Akamai zum Patch Tuesday im April 2023

Lassen Sie sich nicht in die Irre führen – die eigentliche Bedeutung von PT ist Patch Tuesday. Wie jeden Monat hat sich die Akamai Security Intelligence Group auf die Suche nach den wichtigsten gepatchten Schwachstellen gemacht.

Diesen Monat gibt es ca. 100 gepatchte CVEs, sieben davon kritisch und zwei mit einem hohen CVSS-Wert von 9,8. Eine der gepatchten CVEs soll bereits aktiv ausgenutzt worden sein, sodass es sich um einen gepatchten Zero‑Day‑Angriff handelt.

In diesem Bericht bewerten wir, wie kritisch die Schwachstellen und wie alltäglich die betroffenen Anwendungen und Services sind, und bieten realistische Perspektive auf die Fehler, die behoben wurden. Diese Einblicke erscheinen innerhalb weniger Tage nach jedem Patch Tuesday. Sie können sich auch eine kurze Übersicht in Echtzeit am Tag des Patches auf unserem Twitter-Konto ansehen.

Dies ist ein aktualisierter Bericht, und wir werden ihm weitere Informationen hinzufügen, während unsere Forschung voranschreitet – schauen Sie also wieder vorbei!

In diesem Bericht konzentrieren wir uns auf die folgenden Bereiche, in denen Fehler gepatcht wurden:

Schwachstellen, die aktiv ausgenutzt werden

Common Log File System – CVE-2023-28252

Eine Schwachstelle bezüglich der lokalen Erhöhung von Berechtigungen im CLFS-Treiber (Common Log File System) von Windows wurde laut Kaspersky als Zero-Day bei Nokoyawa-Ransomware-Angriffen genutzt. Die Ursache und die Auswirkung der Schwachstelle werden ebenfalls erläutert. Es handelt sich um einen Out-of-Bound-Schreibvorgang, der letztendlich zu einem freien Lese-/Schreib-Primitiv für den Kernel-Speicher führt. Seit es Windows Server 2003 R2 gibt, ist CLFS in Windows verfügbar. Daher sind die Auswirkungen dieser Schwachstelle groß. Wir empfehlen Ihnen, Ihre Systeme so schnell wie möglich zu patchen.

Microsoft Message Queuing

Beim MSMQ-Service (Microsoft Message Queuing) wurden drei Schwachstellen verzeichnet – eine kritische Schwachstelle bezüglich der Remotecodeausführung (Remote Code Execution, RCE) von 9,8 und zwei Denial of Service-Schwachstellen. Alle drei Schwachstellen wurden von Haifei Li (Check Point Research, CPR) entdeckt, der einen aufschlussreichen Beitrag zu den Schwachstellen veröffentlich hat.

Der MSMQ-Service ist eine optionale Funktion in Windows, die verwendet wird, um Nachrichten über verschiedene Anwendungen hinweg zu übermitteln. Obwohl die Funktion optional ist, wird sie von vielen Unternehmensanwendungen für Windows, wie z. B. Microsoft Exchange Server, im Hintergrund genutzt. Wir konnten beobachten, dass der Service in fast 50 % der Umgebungen installiert ist, in der Regel auf mehr als einem Computer.

Da die RCE-Schwachstelle leicht ausgelöst werden kann (gemäß CPR ist nur ein einziges Paket erforderlich), sollte das Patching so schnell wie möglich erfolgen. Wenn aufgrund der Betriebskontinuität oder aus anderen Gründen kein Patching möglich ist, empfehlen wir, zumindest den Zugriff auf den Service mithilfe von Richtlinien zur Netzwerksegmentierung einzuschränken. Da der MSMQ-Service über den Port 1801 zugänglich ist, aber nicht von einer großen Zahl von Kunden aufgerufen werden sollte (da er hauptsächlich von der Unternehmensanwendung selbst genutzt wird), empfehlen wir, den willkürlichen Netzwerkzugriff auf den Port und den Service einzuschränken. Versuchen Sie, ihn mithilfe von Richtlinien für Zulassungslisten zu segmentieren, sodass der Zugriff nur auf die Computer möglich ist, die ihn tatsächlich benötigen.

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|

Denial of Service |

Netzwerk |

|

Remotecodeausführung |

Netzwerk |

Windows Pragmatic General Multicast

Pragmatic General Multicast (PGM) ist ein Protokoll, das entwickelt wurde, um Pakete auf zuverlässige Weise zwischen mehreren Netzwerkmitgliedern zu übermitteln. Bei Windows gilt die Implementierung dieses Protokolls als zuverlässiges Multicast. An diesem Patch Tuesday wurde eine kritische RCE-Schwachstelle, CVE-2023-28250, mit einem CVSS-Wert von 9,8 behoben.

Wir haben festgestellt, dass in 40 % der Umgebungen zuverlässiges Multicast aktiviert war. Obwohl diese Funktion in den meisten Rechenzentren nur auf wenigen Computern aktiviert war, registrierten wir Umgebungen, in denen auf mehreren Servern PGM ausgeführt wurde.

Seit Windows Server 2003 werden Windows-Sockets für PGM genutzt. Im Nutzerbereich erfolgt die Implementierung in einer Bibliothek mit dem Namen wshrm.dll (Windows Sockets Helper DLL für PGM, wobei rm für Remote Multicast steht). Im Kernel-Bereich erfolgt die Implementierung von PGM über den Treiber rmcast.sys.

Durch den Patch gibt es nun eine Größenüberprüfung beim Aufruf von memset in der Funktion DecodeParityPackets. Vor der Problembehebung konnten Remoteangreifer ein speziell entwickeltes Paket senden, um einen Ganzzahlüberlauf zu verursachen, der zu einem späteren Zeitpunkt eine Codeausführung auslösen würde. Obwohl dies nicht explizit erwähnt wurde, könnte die hohe CVSS-Bewertung der Schwachstelle darauf zurückzuführen sein, dass die Codeausführung im Kernel-Modus, d. h. mit dem höchsten Maß an Berechtigungen, erreicht wird.

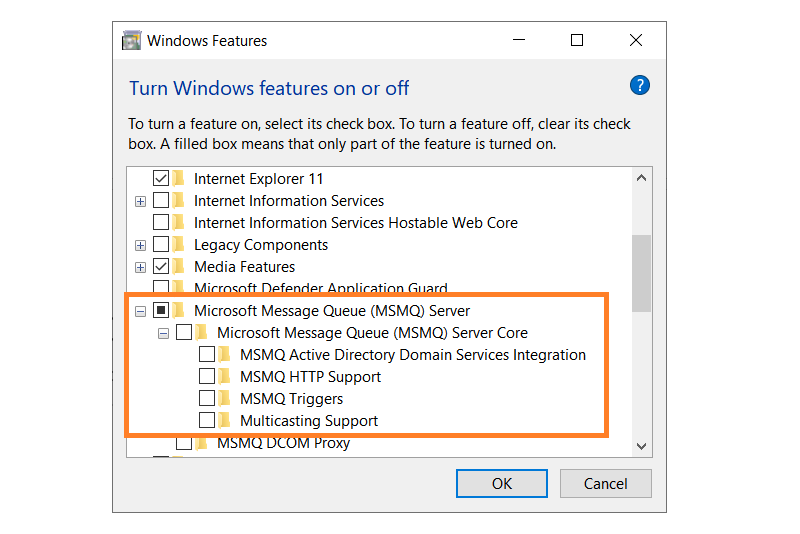

Wie Microsoft in einem älteren Sicherheitsbulletin zu einer anderen CVE schrieb: „Damit ein System anfällig ist, muss Message Queuing (MSMQ) installiert und das Windows PGM-Protokoll (Pragmatic General Multicast) aktiviert sein.“ (Abbildung 1). Die Funktion von PGM hängt nämlich von Message Queuing ab, weshalb auch hier die Empfehlungen aus dem vorherigen Abschnitt gelten. Dies steht auch in Einklang mit den Abwehrmaßnahmen und häufig gestellten Fragen, die Microsoft für die CVE dieses Monats veröffentlicht hat.

Abb. 1: Aktivierung von MSMQ und Multicasting über das Dialogfeld Windows-Funktionen

Abb. 1: Aktivierung von MSMQ und Multicasting über das Dialogfeld Windows-Funktionen

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|

Remotecodeausführung |

Netzwerk |

DHCP-Server-Service

Das DHCP-Protokoll wird zur Verwaltung von Netzwerktraffic und -adressen verwendet (IP-Adresszuweisung, Standard-Gateway- und DNS-Server-Konfiguration usw.). Windows hat eine eigene DHCP-Server-Implementierung, die als zusätzliche Rolle bei Installationen von Windows Server installiert werden kann. Unsere Analyse ergab, dass in etwa 40 % der Umgebungen ein DHCP-Server-Service genutzt wurde.

Diesmal liegt eine kritische Schwachstelle im DHCP-Server vor, über die eine RCE erreicht werden kann. Da DHCP für den gesamten LAN-Betrieb von entscheidender Bedeutung ist, kann das Risiko der Schwachstelle durch Segmentierung nur schwer gemindert werden (da der Service eigentlich für das gesamte Netzwerk offen sein sollte). Eventuell ist es jedoch mithilfe von Mikrosegmentierung möglich, dem DHCP-Service von einer kleinen Gruppe von Quellprozessen aus Netzwerkzugriff zu gewähren. Wenn Sie über eine Netzwerküberwachung mit transparenten Quellprozessen verfügen, kann es möglich sein, alle eindeutigen DHCP-Clients in Ihrem Netzwerk zuzuordnen und den Zugriff auf diese Prozesse zu beschränken. Andernfalls (und unabhängig davon) sollten Sie Ihre Server patchen.

Im Rahmen unserer Analyse haben wir festgestellt, dass nur 14 eindeutige Prozesse auf den DHCP-Server zugreifen (bei einem davon handelte es sich um nmap, technisch gesehen also 13).

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|

Remotecodeausführung |

Lokales Netzwerk |

Netlogon Remote Protocol

Das Netlogon Remote Protocol ist das Protokoll, das für die Nutzer- und Computerauthentifizierung in Windows-Domain-Umgebungen verwendet wird. Es wird auch für die Synchronisierung zwischen Domain-Controllern verwendet. Als solches ist es in Windows-Domain-Netzwerken unumgänglich, weshalb CVE-2023-28268 die meisten Umgebungen beeinträchtigen könnte.

Es ähnelt einer früheren Schwachstelle, die wir im Ratgeber für November 2022 thematisiert haben:CVE-2022-38023. Beide Schwachstellen drehen sich um MITM-Angriffe (Machine in the Middle), bei denen eine RPC-Signatur anstelle von RPC- Verschlüsselung verwendet wird.

Um die RPC-Verschlüsselung durchzusetzen, hat Microsoft den Registrierungsschlüssel RequireSeal eingeführt. Früheren Empfehlungen zufolge sollte es unmöglich sein, die Registrierung zu deaktivieren. Zudem kann sie nur im Kompatibilitäts- oder Durchsetzungsmodus erfolgen.

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|

Erhöhung von Berechtigungen |

Netzwerk, MITM |

Windows Remote Procedure Call

In diesem Monat gibt es drei Schwachstellen im Zusammenhang mit Remoteprozeduraufrufen (Remote Procedure Calls, RPCs; RPCSS CVE hier eingeschlossen). Die RCE-Schwachstelle liegt in der RPC-Laufzeit, die die API und Implementierung des RPC-Protokolls bereitstellt. Implementiert wird sie in der DLL (rpcrt4.dll. Der Remote Procedure Call Service (RPCSS) am anderen Ende ist ein RPC-Server für sich und für DCOM verantwortlich, d. h. für den netzwerkweiten Zugriff auf COM-Klassen und -Objekte.

Da rpcrt4.dll und rpcss.dll für den normalen Betrieb von Windows beide von entscheidender Bedeutung sind (rpcrt4.dll wird in jeden Prozess geladen, der RPC verwendet), ist eine Risikominderung eventuell ausschließlich durch Patching möglich.

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|

Remotecodeausführung |

Netzwerk, Authentifizierung erforderlich |

|

Erhöhung von Berechtigungen |

||

Offenlegung von Informationen |

Zuvor behandelte Services

Viele CVEs im aktuellen Patch Tuesday beziehen sich auf Systeme, die wir bereits beschrieben haben. Wenn Sie an unserer Analyse oder allgemeinen Empfehlungen zu diesen Services interessiert sind, empfehlen wir Ihnen, unsere vorherigen Beiträge zu lesen.

Service |

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

|---|---|---|---|

Remotecodeausführung |

Netzwerkzugriff; erfordert Überwindung einer Race-Bedingung |

||

Remotecodeausführung |

Netzwerk |

||

Spoofing |

Authentifiziert mit Berechtigungen zur Seitenerstellung |

||

Spoofing |

XSS-Angriff; Angreifer muss authentifiziert werden |

||

Remotecodeausführung |

Authentifizierung erforderlich |

||

Offenlegung von Informationen |

Diese Zusammenfassung gibt einen Überblick über unser aktuelles Verständnis der verfügbaren Informationen und über unsere Empfehlungen. Unsere Überprüfung läuft und alle hierin enthaltenen Informationen können sich jederzeit ändern. Besuchen Sie auch unser Twitter-Konto für Updates in Echtzeit.